前言

威胁情报作为最近安全领域一个比较新也比较火热的领域,有其独特的业务和技术价值,从传统终端安全厂商到互联网公司的安全团队等安全从业者在建设威胁情报的过程中,实际上进行了一系列技术革新和对安全对抗本质的重新思考。

笔者 18 到 19 两年间在鹅厂的威胁情报团队参与并负责了部分威胁情报从零到一的建设,在接下来的系列文章中将通过威胁情报“是什么”、“从哪里来”、“怎么用” 三篇文章回顾一下这两年间积累的情报相关的知识(是什么)。并且顺带以业务团队的视角讲诉在这个过程中是怎么从传统样本对抗的思路到以搜索、大数据、知识图谱、实时计算、机器学习算法等技术来实现工程化、自动化和规模化的(从哪里来),以及在拥有这些基础设施和商业数据后可以实现什么样的业务(怎么用),再怎么到用这套打法扩展到业务安全等业务。

背景

在开始正式介绍威胁情报前,想简单的科普一下该技术是怎么在国内突然进入快速发展阶段的。

互联网行业每隔一段时间便会有一个新的风口,处于风口的技术和企业都会以日新月异的速度飞快的发展。而企业安全行业则不同,目前为止在国内的总市场还不大,之前也主要是以绿盟、启明星辰、深信服为代表的传统安全厂商在其中血拼,所以其中的技术迭代速度还没有互联网公司这么快。但是由于大环境影响和时代的发展,PC 桌面时代彻底进入存量竞争期,PC 流量变现越来越困难。这时候,以安全为名实则为互联网公司(参考阅读 《互联网三级火箭模式》)的终端霸主 360 亲自入场企业安全领域。而用户量第二大的腾讯电脑管家也因为同样的原因跟进。以 360 和腾讯的体量以及它们拥有的数据、人才、技术储备,进入安全行业后造成了一次新的洗牌,改变了该行业的业务模式也带来了一轮新的技术升级。

还有一个众所周知的原因:即 2017 年 5 月的 WannaCry 勒索病毒事件。安全行业除了在少数情况下会被外部进入的资本和新玩家推动加速发展外,更多时候都发展都相对缓慢。但是一旦有影响非常重大信息安全的事件发生时,各行各业的注意力都会在短时间内聚焦在信息安全领域,这时候行业也会快速发展一次。

还记得 17 年 5 月的一个深夜,突然被领导的电话叫醒,一个负责写规则的室友还被叫回了公司应急,后来的事大家都知道了。

Wannacry 的作者使用了 Shadow Brokers 泄露的 NSA 攻击工具包中的 EternalBlue 带的 MS-17010 漏洞(利用 smb ,和冲击波一样的可以 rce ,能造成蠕虫式传播的漏洞),在短时间就感染了全世界范围内各大国家的政府、学校、医院等基础设施,造成了很大的损失以及心理冲击,并且带起了一阵制作勒索、挖矿病毒的风潮。我还记得第二天同学就发来了某高校图书馆和实验室电脑一片红的图片。后来公司也接到了医院的求助,因为勒索病毒造成了他们的设备不能正常使用。

WannaCry 感染截图

然而遗憾的是当时360安全卫士和腾讯电脑管家以及各大传统安全厂商的产品并未完全防御这次勒索病毒传播(很大一个原因是很多终端用户并未及时安装系统更新,其实微软在4月就推出了针对该漏洞的补丁,在这之后一两年都仍然有很多使用 ms-17010 的病毒在传播。只能说教育用户也是安全从业者需要做的工作之一,反过来看这也说明安全行业还有很大的发展空间)。这次事件迫使以 360、腾讯两家 c 端安全霸主、b 端安全的新玩家开始反思自身的安全建设不足之处: 即缺乏发现大盘(国内整体用户)中流行的病毒家族,以及活跃的黑产团伙并与之持续抗衡的手段。随着系统的不断建设和对数据理解的深入,这场建设对外表现为了威胁情报、APT 报告、安全大脑类产品等等各种形式,并促使了云安全产品在内的各类安全产品的技术和理念升级。

好了,闲话不再多说,让我们先从最基本的什么是威胁情报开始,进入威胁情报的世界。

一、威胁情报的定义

目前被引用最多的威胁情报的定义是2014年Gartner在其 《安全威胁情报服务市场指南》(Market Guide for Security Threat Intelligence Service)中提出的

“威胁情报是一种基于证据的知识,包括了情境、机制、指标、隐含和实际可行的建议。威胁情报描述了现存的、或者是即将出现针对资产的威胁或危险,并可以用于通知主体针对相关威胁或危险采取某种响应。”

Gartner 的定义中,对情报的信息量提出了明确的要求,在用于检测之外还需要提供复杂的背景信息以及针对管理者的建议等。

通俗的讲,威胁情报是关于威胁的信息,利用公开的资源,用于发现威胁并指导企业行动以改善安全状况。

也可以说是,知道外面有哪些坏人(团伙),他们都用什么样的技术,目标是谁。以及用什么东西(IOC)可以快速准确的检测有没有被他们攻击

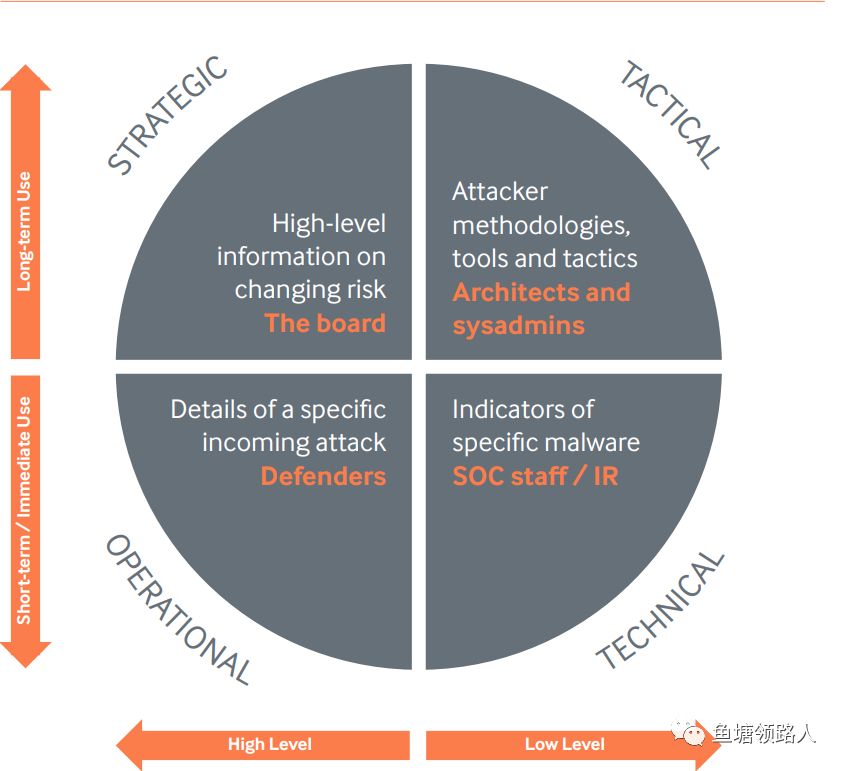

图 1-1

威胁情报也可以理解为从 Unknown Unknowns 到 Known Unkonowns 的一种过程,即通过发现威胁存在的证据,知道威胁的存在。然后通过收集威胁的上下文及背景信息等,对威胁进行理解并缓解其危害程度就能从 Known Unkonowns 转移到 Known Knowns 状态。

英国的国家网络安全中心(NCSC)将威胁情报分为了以下四种:

战略情报(Strategic Threat Intelligence)

可操作情报(Operational Threat Intelligence)

战术情报(Tactical Threat Intelligence) (TTPs)

技术情报(Technical Threat Intelligence)

图 1-2

接下来我们详细将介绍一下每个种类的威胁情报,并以御见威胁情报中心的使用场景为例方便各位理解。

1.1 战略情报

战略级情报为总结型的信息,站在全局的角度,为决策层提供参考。通常为行业总览、攻击趋势等比较宏观的报告。

例如御见威胁情报中心在 2 月 20 日发布的 《外贸从业者注意!陌生邮件可能暗藏木马窃取信息》 报告。总结了近期针对外贸行业的攻击,攻击者使用带有宏病毒的 word 文档伪装为正常商务邮件,诱骗外贸行业的工作人员点击,点击后恶意的宏代码会下载“商贸信”病毒。

1.2 可操作情报

可操作情报是针对特定组织即将发生的攻击的情报。例如一国外黑客组织最近针对国家重点单位的侦查变多,可能最近会发起对该重点单位的攻击。这一类的情报可能更容易被国家级别的情报收集单位收集到,普通的公司和个人很难接触到相关的信息。通过对开源公开情报进行分析和卧底私密的聊天论坛(irc 或 telegram)可能也能得到这一类的情报。

1.3 战术情报

战术情报通常指 Tactics, Techniques, and Procedures (TTPs),TTPs 是用来描述攻击者如何进行攻击的,即攻击者的方法,工具和策略。提供给甲方安全负责人和应急响应人员用于防御,告警,并在被攻击后的调查中使用。

常见的 TTPS 包括:

一个木马家族的特征

一个特定木马变种的相关信息

特定的攻击手法

攻击者使用的基础设施信息(例如病毒使用的 c2 ip)

攻击的目标信息

等等。

例如攻击者们在做内网渗透时会使用 Minikatz 和魔改过或者混淆过的 Minikatz 来提取凭证(通常为 NTLM)进行爆破或者进行横向移动(Lateral movement)。横向移动中可能会使用 PsExec 或者 WMI 接口进行 pass the hass 操作,如果没有本地管理员权限也可能使用 pass the ticket 进行攻击。这种信息即战术情报。

通过配置策略防止域管理员登陆,以及使用SOC的流量探针或者 IDS 设置监控流量中的 PsExec 行为并配置相关的规则对该类行为进行监控。(关于 windows 横向移动攻击可以参考 《甲方安全建设之Windows横向移动攻击的检测》 和 《域渗透-Pass-The-Hash的实现》)

战术情报通常是通过读公开的报告,对样本和组织进行分析,以及和别的厂商交换情报中获得。

例如御见威胁情报中心 2019-02-22 发布的 《盘一盘2018年那些难缠的顽固病毒木马》 中便对2018 年中活跃的Bootkit/Rootkit 木马常用的技术手段、传播渠道、危害等进行了分析。

1.4 技术情报

技术情报(Technical Threat Intelligence) 是特定恶意软件的指标(hash、域名、ip),是用于机读的可以用于自动化检测、分析的信息,相对来说 TTPs 主要是人读的情报。

技术级情报又可以称为失陷检测指标即 IOC (Indicator Of Compromise),正如其名字,失陷检测指标即为可以用于提供给用户检测系统是否已被恶意软件或者攻击者攻陷,如果在系统内发现了这些指标即表明系统已被攻陷。

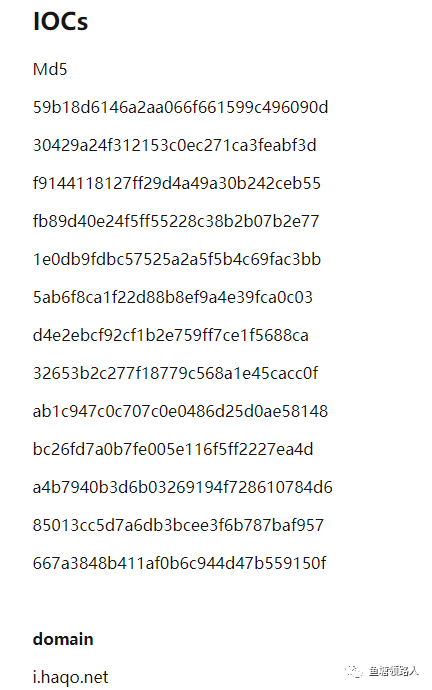

例如 2019-02-25 御见威胁情报中心发布的文章 《永恒之蓝下载器木马持续活跃:始于供应链攻击,不断变换攻击手法》 中同时也发布了该事件相关的 IOC:

图 1-3 IOC 示例

若在用户机器上检测到有非浏览器进程连接了“驱动人生木马”的 IOC 中的域名如:i.haqo.net,则用户可能已经感染了该木马,可以结合终端上的进程和网络日志等便可以定位该攻击,并进行后续的响应。

有人会说 TTPs 中也包含有 ip、域名等信息,和 IOC 有什么区别呢。STIX 的文档中有一篇举了一个例子来讲 TTPs 和 IOC 的区别:

”TTP 描述了攻击者的行为和攻击方式,IOC 描述如何识别这些攻击行为。

伪造 100 元钞票的具体方法可以认为是 TTP,而通过水印等方法识别钞票是否是假钞的具体指导即为 IOC。”

TTPs 和 IOC 之间其实是可以联动的,通过 IOC 检测到内网安全威胁之后,IOC 可以反向索引到对应的 TTPs,以此为基础可以指导用户解决安全问题,找到后续提升安全防御能力的途径,并通过其追溯攻击者。

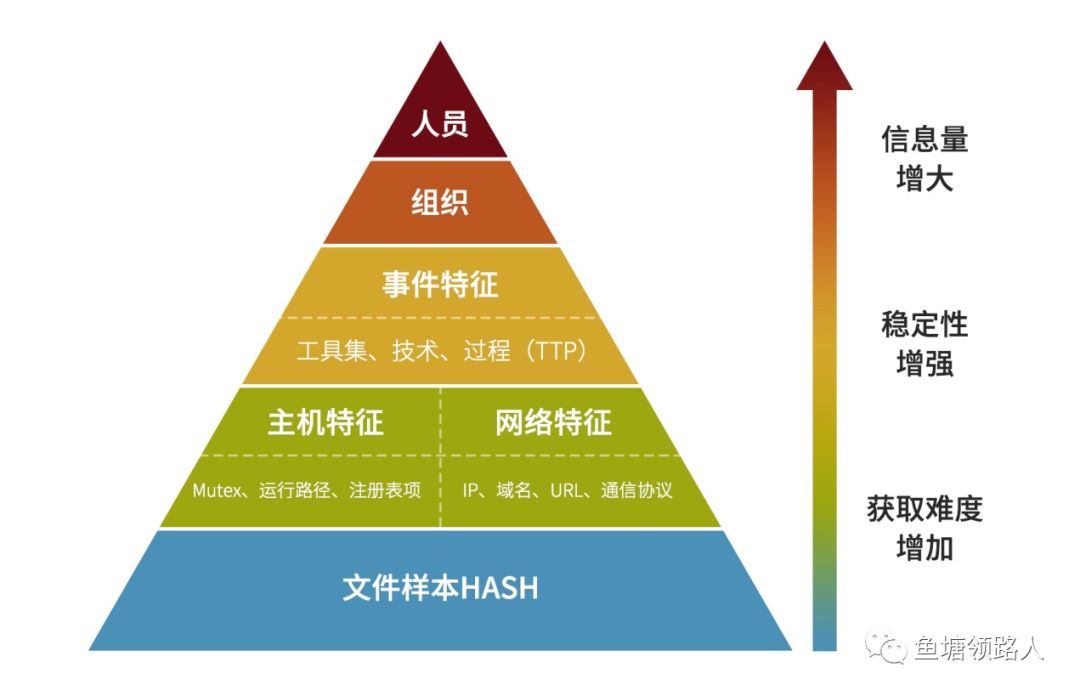

二、 威胁情报的层次

图 2-1 威胁情报的层次

广义的威胁情报中,按获取难度、准确度、信息量从低到高,依次为 :

恶意文件的 hash

主机特征(主要为 windows平台):互斥体、运行路径、注册表项

网络特征:ip、域名、url、通信协议

事件特征(TTPs):恶意团伙使用的技术手段,同一个团伙可能会使用类似的手段,可以作为定位团伙的证据

组织:基于事件特征证据和其他信息,可能会分辨出多个攻击事件背后的同一个组织,并判定组织的来源、分工、资源状况、人员构成、行动目标等要素。

人员情报:定位到攻击背后虚拟身份对应的真实人员身份,定位到人也就定位到了威胁的根源(比如定位了病毒的作者并掌握了证据即可实施抓捕)。

对应图 1-2,层次越高、有效时间越长的情报越难以获取。相对来说, TTPS 和 IOC(主机、网络特征,恶意文件 hash)等数据获取相对容易但是失效时间也更短。

其中文件样本 hash 和主机特征、网络特征都可以通过沙箱和数据分析等自动化手段生成。文件 hash 只需要攻击者修改文件的一两个字节便可修改,所以失效的速度是最快的,用于检测时更多是使用的是主机特征和网络特征。

其中主机特征(mutex、运行路径、命令行特征、注册表项)主要结合终端上的 EDR 产品使用。如果安装有终端 EDR 产品再结合 SOC 等安全大数据存储分析系统,安全效果最好。但是国内的现实情况是,除了腾讯、华为、阿里等等大型科技公司或者金融等安全意识较高的公司,很少有企业在办公环境和服务器环境中部署有终端EDR产品。

网络特征(ip、域名)可以应用于网络边界的流量检测系统中,如 IDS 类系统,也可以和 SOC 类系统联动,检测多种设备当前及过去的安全情况。

基于主机特征和网络特征做聚类分析,以及通过各个维度的相似度即可以将同一家族的恶意软件分类到一起。再根据 IOC 的上下文信息,找到攻击者的攻击攻击方法或者样本传播的渠道。这些信息即 TTPs 。

收集了多个独立家族和攻击样例后,可能可以分辨出多个家族背后是同一个团伙。例如同一个团伙可能会有自己开发的工具,或者固定的传播渠道,根据这些 TTPs 信息可能能够分析出背后的团伙。

在分析出组织后,通过受影响的地区、行业和普通用户能够大致分析出攻击者的目标群体,再辅以对样本包含的语言特征或者样本的伪装形势分析。也能大致查明攻击者的攻击目标和目的,在结合现实中的新闻等信息可以大概推断出攻击者的来源。

从对样本的分析开始,逐步收集技术手段等更多信息,最后定位到组织和其攻击目的这一过程,在 APT 攻击分析中有完整的体现。

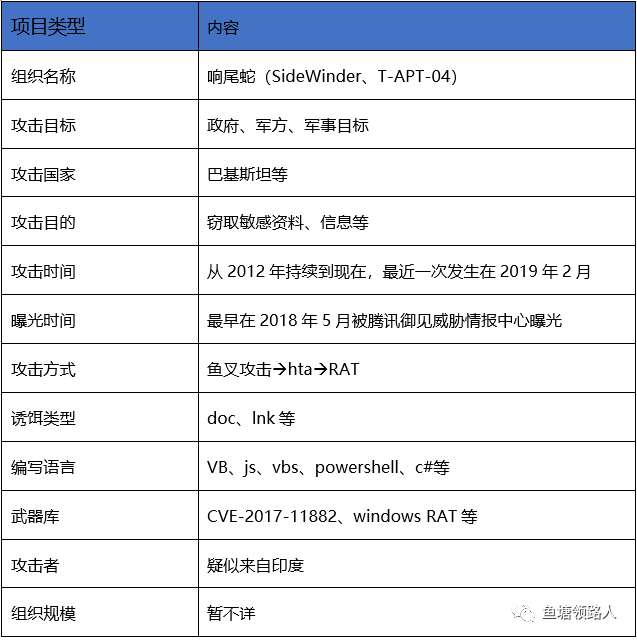

2.1 APT 分析一例

参考腾讯御见威胁情报中心于2月26号发布的 APT 分析报告《响尾蛇(SideWinder)APT组织针对南亚的攻击活动披露》,该报告中首先对发现的最新的攻击样本进行分析,得到攻击者使用的技术手段(TTPs 信息),和使用的网络特征(IOC信息)。然后通过攻击者使用的诱饵文件的内容判断攻击目标应该跟巴基斯坦相关,然后通过文档作者信息和另一个文档的投递使用的下载地址分析出目标跟巴基斯坦军方有关。最后得到了攻击者的组织信息如下图:

2.2 从样本出发找到关联

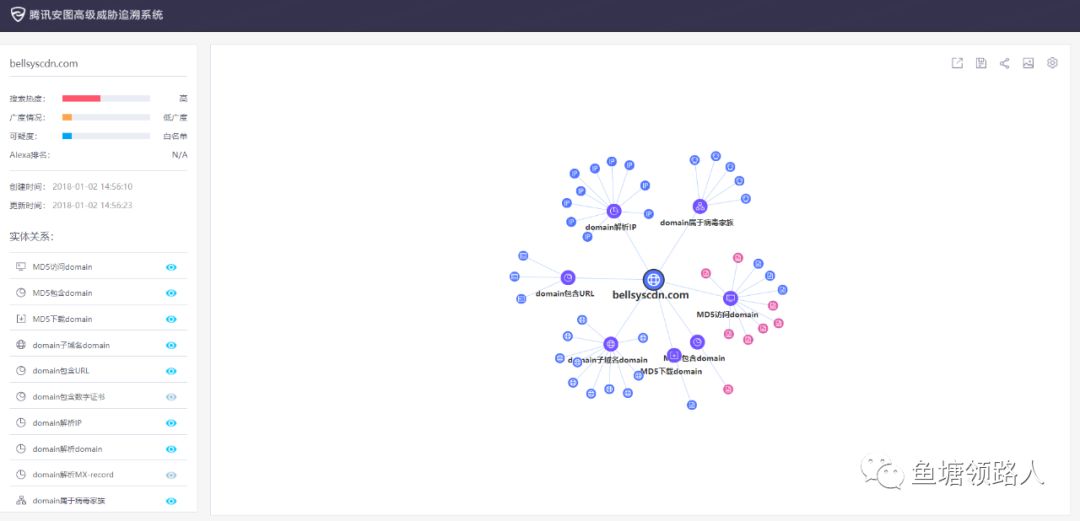

在分析攻击时,可以使用各类分析平台如VirusTotal、腾讯安图高级威胁追溯系统、奇安信威胁情报中心以及微步威胁情报中心 等通过对已知信息进行拓线分析,溯源攻击者来源。例如通过对样本外联的域名进行可视化分析,查询域名历史解析的 ip,发现攻击者使用的 ip 以及更多可能被用来发起过攻击的基础设施。

图 2-3 使用安图的安全可视化分析界面分析 Bondat 蠕虫

2.3 关联到组织

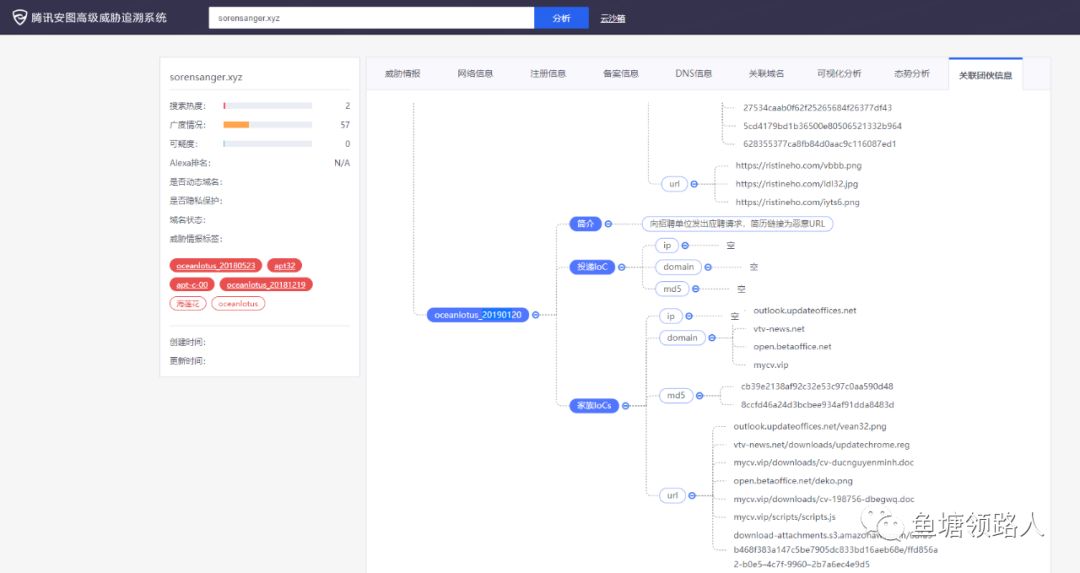

或是在分析一个 IOC 时,安图高级威胁追溯系统会通过安全知识图谱自动关联该 IOC 对应的组织信息,包括该组织的背景(来源、攻击目标、技术手段等等),投递样本使用的网络特征和样本的 C2 网络特征,以及该组织历史上的各类信息。

图 2-4 安图关联团伙信息界面

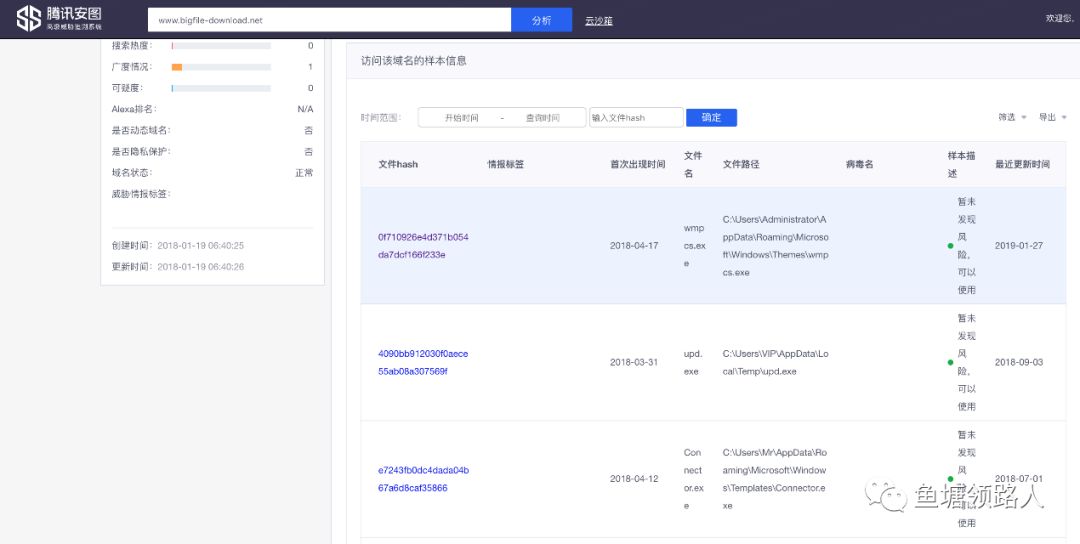

在御见威胁情报中心发布的 APT 分析文章《疑似DarkHotel APT组织针对中国贸易行业高管的定向攻击披露》中,分析人员通过对捕捉到的 APT 样本进行分析,提取外联的 c2 服务器信息(IOC),在安图高级威胁追溯系统上通过该 IOC 关联到了更多的样本,并通过这些样本中提取的信息以及攻击方法,判断该攻击发起者疑似为 DarkHotel APT 组织。

图 2-5 使用安图进行关联样本分析

2.4 定位到人

比组织信息更高层次的信息为人员信息,因为要完成虚拟身份到真实人员身份的映射需要很强的大数据安全分析系统和基础设施建设,一旦定位到人后便意味着战斗结束,因为一切威胁的最终源头还是人。

在这方法美帝投入了很多资源建设了 Xkeyscore系统。斯诺登在接受电视采访时曾说过:“在 XKeyscore 的帮助下,你可以阅读世界上任何人发送的邮件,获取所有网站的进出流量。并且可以追踪某一个的个人电脑,就算他在不同的地区之间移动。”。

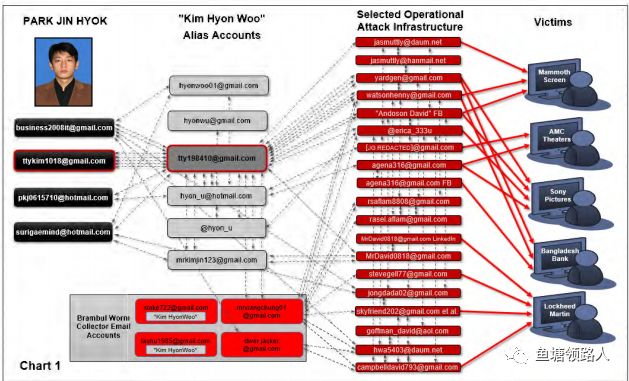

XKeyscore 在现实中应用的结果可以参考去年美帝的发过的一篇对朝鲜黑客的指控 MJ18-1479,该指控中由FBI的一名专门追踪网络犯罪的特工对朝鲜黑客朴金赫做了有罪推定,断定了该人为朝鲜官方的黑客,参与并实施了多起网络攻击,包括:

2014 年对索尼影业的攻击(索尼影业 2014 上映了一部影片名为《刺杀金正恩》)。

参与编写了2017 年5月爆发的影响了全球的勒索病毒 WannaCry 。

攻击过美国军火商洛克希德马丁(该公司也是网络安全中 kill-chain 概念的提出者)。

攻击孟加拉国中心银行,盗取了 8100 万美元的资金。并分别在 15、16、17、18 年攻击过欧洲、亚洲、非洲以及北美和南美的其他国家的银行,造成了超过1百万美元以上的损失。

等等。

最后,指控中给出了朴金赫的个人信息:

毕业于朝鲜金策大学(kut.edu.kp)

2014年返回朝鲜

Lazarus黑客小组的成员—隶属朝鲜Lab001—隶属朝鲜侦查总局。

指控中的举证章节列举了一系列的证据(引用自《关注网络战——换个角度看美国对朝鲜黑客的指控(MJ-18-1479)》),包括:

tty198410@gmail.com、 watsonhenny@gmail.com 、yardgen@gmail.com 、jasmuttly@daum.net、 mrwangchung01@gmail.com 这几个邮箱用同一台机器访问过.

tty198410@gmail.com 这个邮箱的注册时间是2011年9月1日,注册时候填写的姓名是 “K YM”, 注册时候填写的恢复邮箱是 hyonu@hotmail.com,邮箱所有人在2014年9月至2015年5月挂着代理使用的这个邮箱.此邮箱账号的calendar服务时区设置为亚洲/平壤.

2013年11月,tty198410@gmail.com 注册了Rapid7账号(就是那个开发Metasploit的公司). 访问的IP是210.52.109.0-210.52.109.255(属于中国被朝鲜使用).

tty198410@gmail.com 使用”Kim HyonWu”名字注册过另一家网络安全公司的账号.

hyonu@hotmail.com 注册时间为 2007年3月13日,使用的语言是朝鲜语,注册位置是韩国首尔,注册名字是 “Kim Hyon Woo”.

hyonu@hotmail.com 在2007年4月23日使用IP#2在某知名软件论坛查看了软件编程相关的文章.

hyonwoo01@gmail.com此邮箱收到了N多邮件附件,每一个附件都被FBI探员成功恢复.里面涉及特马样本相关信息.或与DarkSeoul赛博攻击有关.

8)2015年12月4日在黑客论坛(hackforums.net)发帖 “我的邮箱是campbelldavid793@gmail.com 谁有doc exploit 发我一份”

图 2-6 MJ18-1479 分析用图

从该指控可以看出,美国通过对全网流量的持续监控以及对邮件服务商数据的获取,得到了 ip 访问指定邮箱,使用特定邮箱注册、登录网站,以及邮箱的备份邮箱这种普通人或机构完全得不到的信息。并且可以追溯到 2008 年(也就是 10 年以前)。通过大数据手段和情报收集基础设施的持续建设,使得美国最终可以达到威胁情报的最高层次,即定位到人。

三、总结

本文通过威胁情报的定义和威胁情报的层次,对威胁情报的概念和宏观的应用场景进行简单的介绍。在说明了什么是威胁情报后,接下来会在后续的文章中聊一聊威胁情报相关的具体技术细节,即如何通过大数据发现威胁情报,以及威胁情报在实际安全产品中的应用。

接下来还有:

《威胁情报系列(二):威胁情报从哪里来》

《威胁情报系列(三):威胁情报怎么用》

敬请期待。

四、参考阅读

https://www.anquanke.com/post/id/164836

https://stixproject.github.io/documentation/concepts/ttp-vs-indicator/

https://ti.360.net/blog/articles/level-of-threat-intelligence/

https://www.ncsc.gov.uk/content/files/protected_files/guidance_files/MWR_Threat_Intelligence_whitepaper-2015.pdf

https://en.wikipedia.org/wiki/XKeyscore#According_to_Snowden_and_Greenwald

https://www.justice.gov/opa/press-release/file/1092091/download

https://www.secpulse.com/archives/75460.html

声明:本文来自鱼塘领路人,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。