【引言】

2019年8月,SANS发布了2019年的事件响应调查报告(2019 Incident Response Survey)。对于IR的中文翻译,的确比较纠结,直译就叫事件响应,但因为中文的事件往往对应的是Event,因而容易混淆。有时候我也会用意译,称作“应急响应”,譬如前阵子国内翻译了一本IR的书,就用这个译文。

这个报告发布至今也有半年多了,为啥现在来谈?一方面是因为2018年的调查报告我追踪过,2019年报告出来时我就读过,出于连续性的目的,追补一下。另一方面,IR跟SOAR联系紧密,多谈谈IR,有助于IR我们研究SOAR。IR本身也越来越重要,Gartner将IR列入2019年十大安全项目。

【正文】

2019年8月,SANS发布了2019年的事件响应调查报告(2019 Incident Response Survey)。

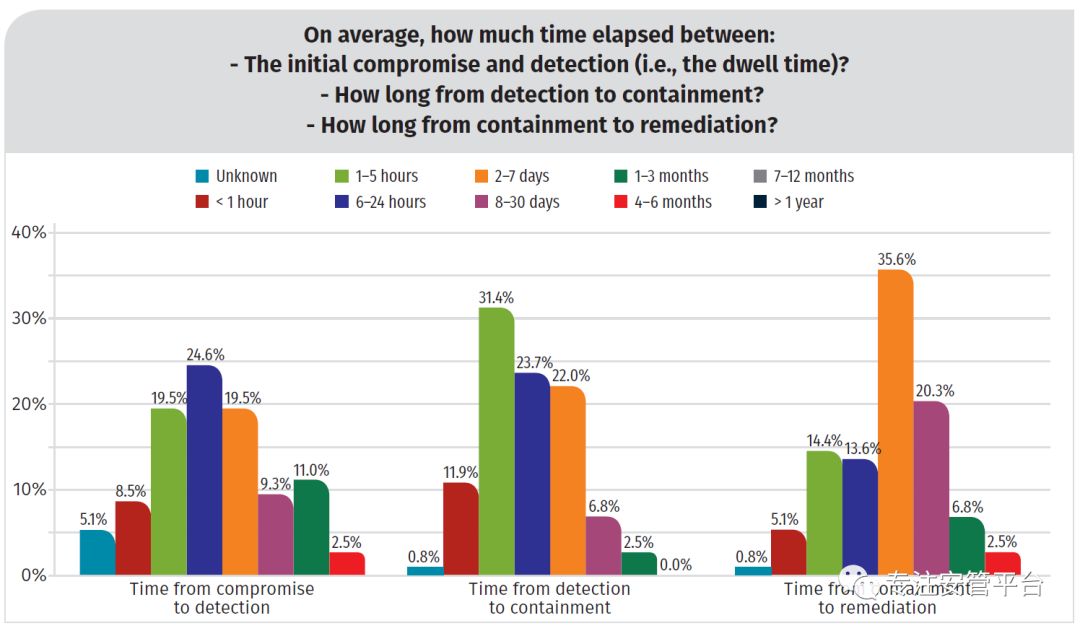

报告首先聚焦IR的三个度量指标:从失陷到检出的时长(也称dwell time驻留时间)、从检出到遏制的时长,以及从遏制到修复的时长。在去年这三个指标简称为检测时长、遏制时长和修复时长。笔者认为,显然,这个简称容易引起误导。譬如,业界对于遏制时长的定义就不一定相同,有的指从检出到遏制的时长,还有的指从失陷到遏制的时长(也称作自由攻击时间)。所以,今年的报告把这三个指标的含义更清晰的表述出来。

报告显示,相较于去年,前两个指标都有所改善。同时我们也发现,53%的检出时长在24小时之内,67%的检出到遏制时长在24小时之内,仅仅是遏制到修复的时长主要还在2~7天之内。

此外,报告还分析了两个统计性指标,安全事件到泄露事件的转化情况、事件从内部检出和从外部检出的比例情况。统计结果表明:

1)38%的安全事件没有进一步演变成泄露事件,且好于去年。同时,导致泄露事件的主要因素(攻击手段)分布也大致与去年相同。

2)有64%的受访者表示,超过51%的安全事件是由他们内部检测发现的,而非第三方(譬如安全组织、监管机构等)。

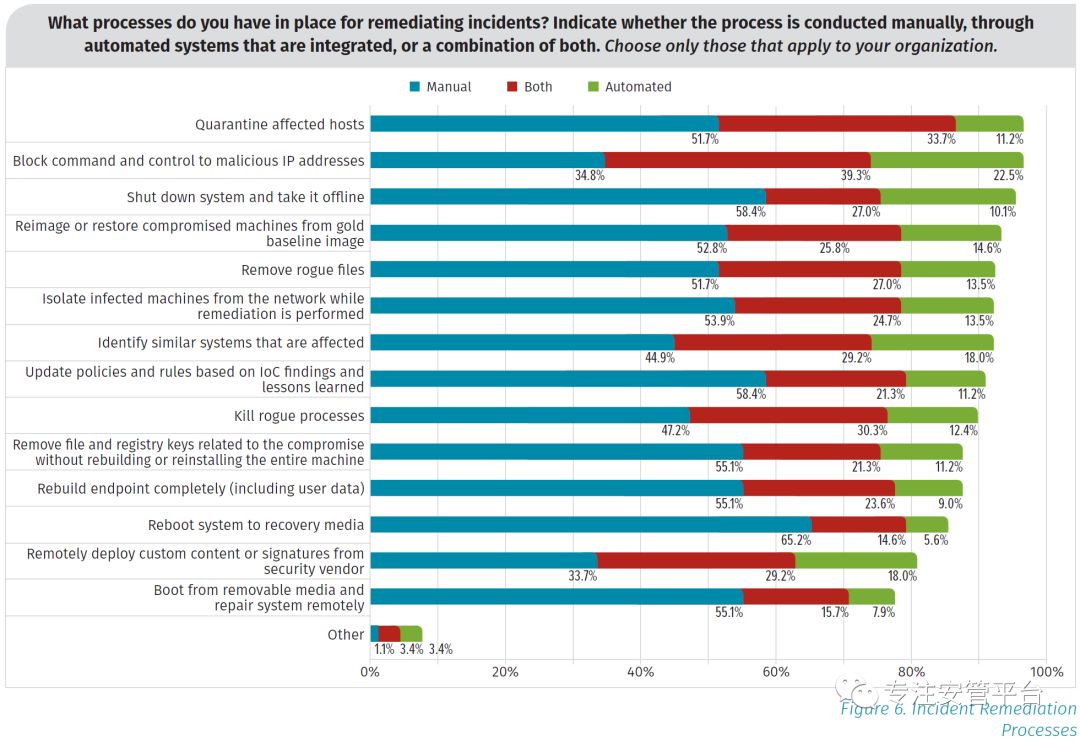

接着,报告对于IR过程中常见的流程进行了调研,分析了最常用的安全流程,以及安全流程的自动化水平,如下图:

主要的安全流程包括:隔离感染主机、阻断C2恶意IP地址、关闭/下线系统、恢复失陷主机镜像、移除流氓文件、从网络中隔离感染机器并进行修复、识别与受感染系统相似的系统、基于已知IoC更新策略和规则、杀死流氓进程、在不重启系统的条件下删除被感染主机的文件和注册表键值、彻底重建端点、重启系统、远程部署/升级、从可移动存储设备上重启系统并远程修复系统,等等。

报告的后半部分,花了大量篇幅来分析IR过程中的几个关键问题:以什么作为痕迹物证,以及获取这些数据的难易程度如何?用到什么工具和能力?阻碍IR效果的主要障碍是什么?会否反复被同一拨人搞(攻击)?如何评估IR过程的成效和成熟度?IR团队和SOC团队的关系如何?IR自动化的主要障碍是什么?

这里针对笔者感兴趣的几个问题来做分析。

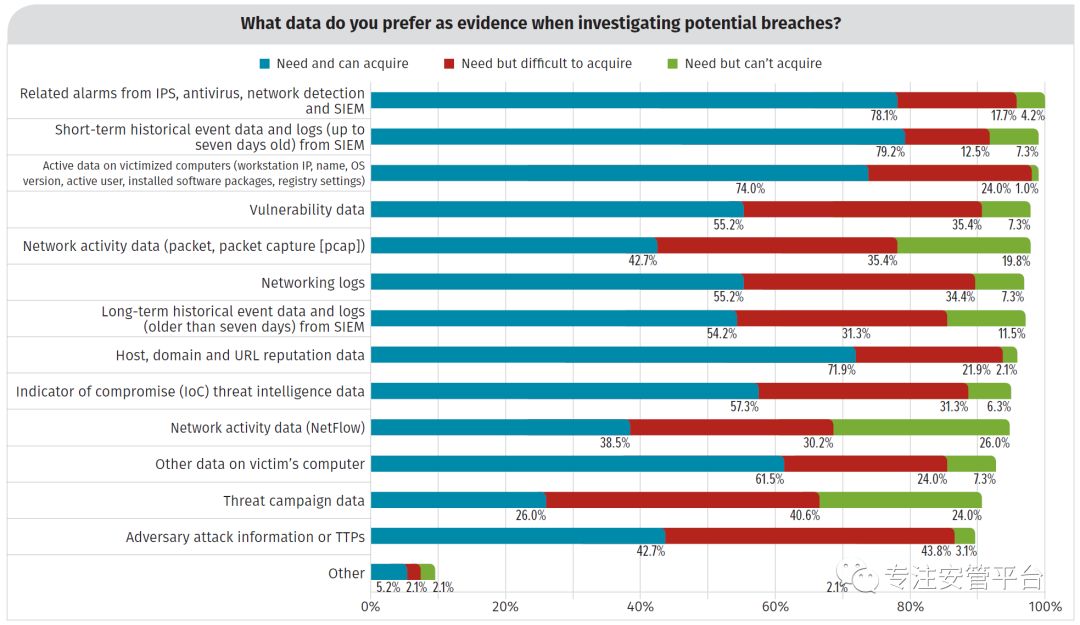

1、以什么作为痕迹物证,以及获取这些数据的难易程度如何?

如下图所示:

最常用于痕迹物证(artifacts)的数据包括:告警信息、SIEM中的事件和日志、受害主机的信息、漏洞数据,以及各类网络数据。报告指网络数据的获得性相对不易,但也至关重要。

2、IR过程要用到哪些工具和能力?

调研报告列出了19项工具和能力,几乎涵盖了目前市场上所有主流的产品、技术和功能。报告认为,IR人员会用到尽可能多的工具,会分析尽可能多的数据,因此,这些工具和能力的整合性特别关键。如果整合度/集成度低,显然响应人员会累死。此外,使用这些工具和能力的自动化程度也很关键。

3、阻碍IR效果的主要障碍是什么?

根据报告显示,最大的障碍包括:人员及其技能的短缺、投资工具和技术的预算不足、流程定义不善、团队/数据/工作的割裂、安全工具和能力之间缺乏整合、缺乏对内部行为的可见性,等等。

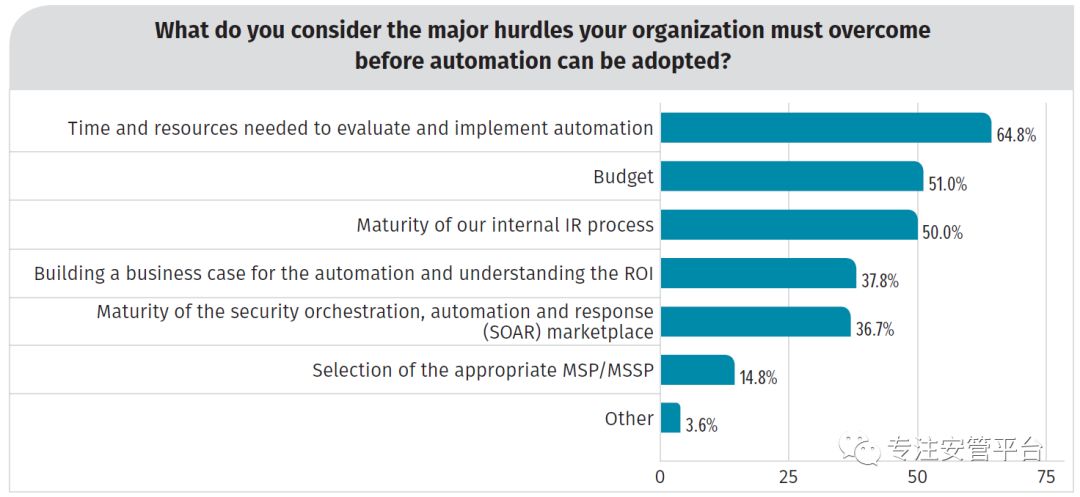

4、IR自动化的主要障碍是什么?

下图是对这个问题的调研结果:

有趣的是,受访者表示最大的阻碍不是预算(排第二),而是没时间和资源去评估及实施自动化,这让我不禁想起了转盘笼子里疲于奔跑的小老鼠。排第三的是IR流程不够成熟,这也算是一个常见障碍。还有,对于SOAR产品尤其是生态的成熟度也比较担忧。

最后,报告作者罕见地发表了一番煽情且励志的话语,主题就是“即刻开始变革!”报告写道:

In this year’s survey, our theme—”It’s Time for a Change”—was meant to be a call to action for our respondents and readers. Too often we have seen organizations postpone or downright cancel security improvements that could have drastically improved their capability to detect and respond to security incidents. The IR and/or security teams (if they are separate) are left holding the responsibility of protection. However, this lack of action can lead to enterprise atrophy, as blame—instead of responsibility—is shifted. Thus, we must look to devising a solution with what we have—not what we want.

是的,不要再找借口了,我们必须着眼于当前既有的条件而不是我们的期望来构建解决方案。笔者号召用户们即可行动起来,先找出实际问题,聚焦于可见性方面的差距、自动化手工任务、让不同的团队之间协作起来。

It’s time for a change. And the time to start is now.

笔者的画外音,这就是我们做SOAR的原因啊!

声明:本文来自专注安管平台,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。