工作来源

RAID 2025

工作背景

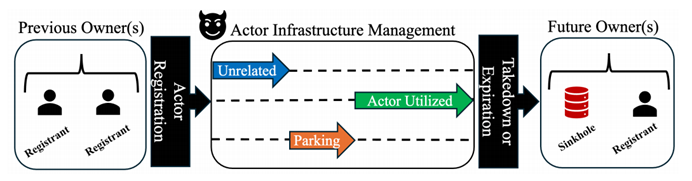

APT 通常是由有国家背景的攻击者发起的复杂攻击,其潜伏期远超普通威胁。域名生命周期如下所示:域名在被 APT 组织注册前可能有合法的主人,攻击结束弃用后可能会被他人注册或者被执法机构接管。攻击者注册域名后,通常不会立刻使用,而是养着域名让域名看起来像一个正常的域名。后续攻击者将域名投入使用,绑定攻击者控制的基础设施。攻击者甚至会在攻击前将域名指向信誉良好的 IP 地址,对 Passive DNS 数据进行污染。

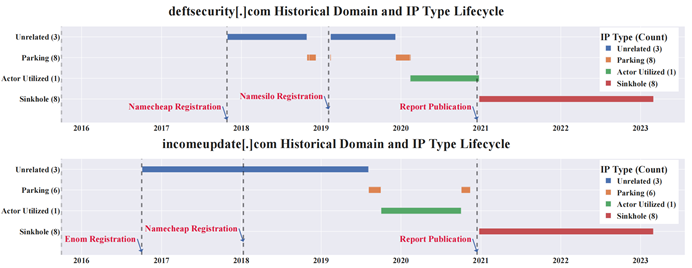

如在 SolarWinds 中被攻击者使用的两个域名(deftsecurity[.]com与incomeupdate[.]com)都经历了多个阶段,指向不相关的 IP、停放、指向实际攻击 IP 地址、被曝光后被接管水坑。

工作准备

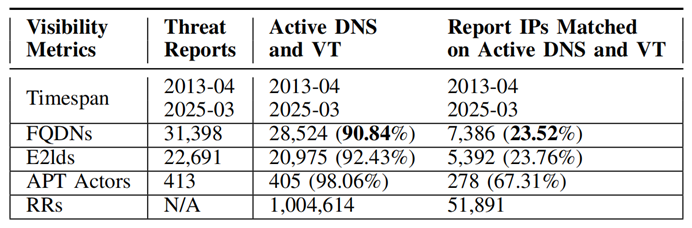

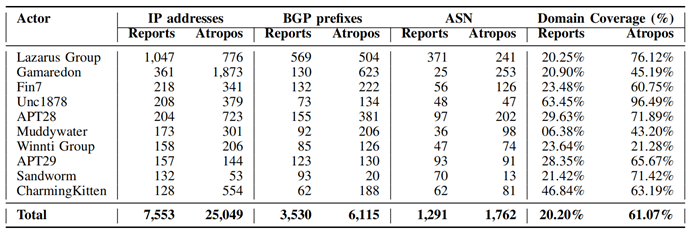

收集了与 405 个组织有关的 2188 份高质量 APT 报告,从中提取了域名与 IP 地址。结合 ActiveDNS 与 VirusTotal 的 Passive DNS 数据,以及已知的水坑列表、停放列表等。

一共收集了 31398 个域名与 7533 个 IP 地址,公开披露数据最多的是 Palo Alto Networks 与 Kaspersky。

安全厂商在披露时往往会将部分可能会造成误封的 IP 地址隐藏起来,避免对正常服务造成损害。

工作设计

设计的 Atropos 分为三个模块:

① 富化与过滤模块:输入一个 APT 报告中的域名,在 Passive DNS 数据中拉取所有解析的 IP 记录,过滤掉内网 IP、NXDOMAIN、FastFlux 等域名。

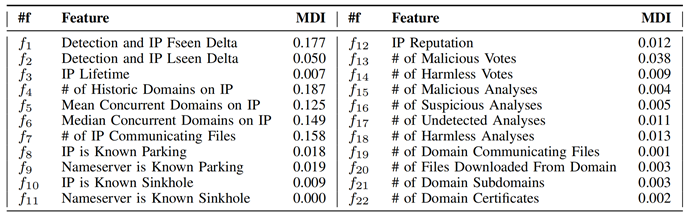

② 特征提取模块:为每一对解析记录提取四大类 22 个特征,时间类特征(该IP首次/最后一次被域名指向的时间,与域名被首次公开报道的时间差)、基础设施类特征(该 IP 上同时承载了多少其他域名)、OSINT 类特征(该 IP 或其域名服务器是否在已知的停放/水坑名单上与在 VirusTotal 上的声誉)、域名类特征(该域名关联的通信文件数、子域名数、证书数等)。

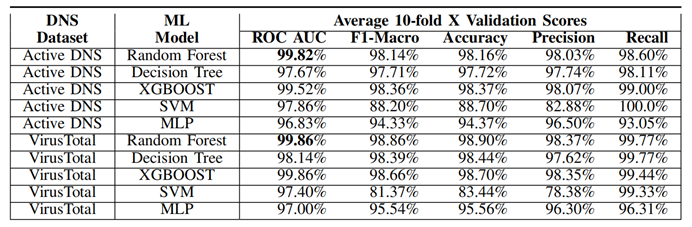

③ 分类模块:使用随机森林,将解析对分成两类。

工作评估

三位分析人员标注的 Cohen"s kappa 一致性系数很高,可以确认标注质量较高。创建了两个完全独立的测试集,来证明模型的泛化能力与鲁棒性。

分析发现,最重要的特征是“IP 上承载的历史域名数量”、“IP 首次被指向与报告时间之差”以及“IP 上的通信文件数”、“IP 上域名的平均数与中位数”等。

报告中披露的其实只是攻击者攻击基础设施的一部分,想要全面了解攻击基础设施就不能只是利用报告中的数据。

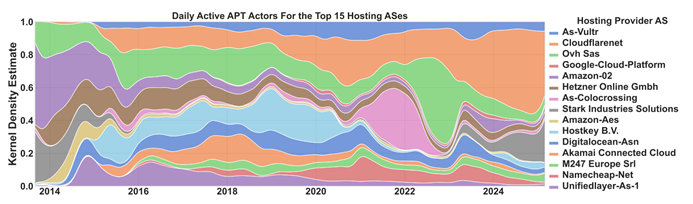

APT 组织使用的托管服务商类型非常多样,包括云服务(AWS, Google Cloud、Akamai 等)、虚拟主机(Vultr, DigitalOcean、Namecheap 等)、专用主机(Hetzner、Hostkey、OVH 等)甚至防弹主机/ bulletproof hosting(M247、Colocrossing、Stark Industries)。自 2023 年以来,Cloudflare 的使用率急剧上升。而且,防弹主机一直被攻击者所青睐。

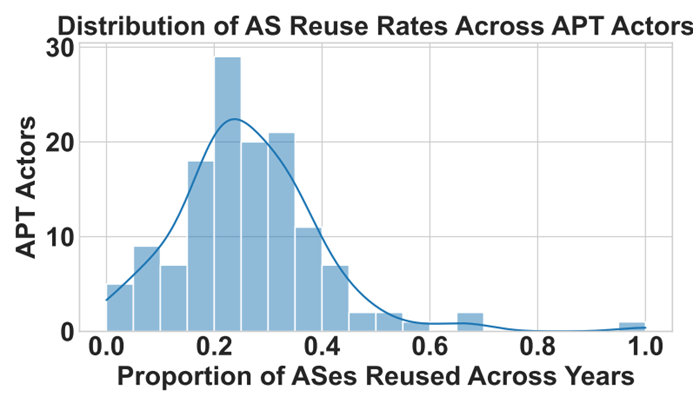

大多数(97.03%)APT 组织都会在不同年份复用至少一个托管服务商,但复用的部分只占他们使用过的全部基础设施的一小部分,平均复用率仅为 26.20%。

攻击者利用的 IP: 其生命周期曲线非常窄,高峰期完全在披露之前,公开披露后迅速消失,73.6% 的攻击 IP 在披露当天就已经失效了。

水坑 IP:主要在披露之后出现,并且会长期存在。17.5% 会在公开披露前就指向了水坑 IP。

停放 IP:在整个生命周期内均匀分布。

APT 攻击 IP 在被公开披露前 317 天(平均数)/187 天(中位数)被启用,在被公开披露前 173 天(平均数)/75 天(中位数)就不再活跃。想要覆盖 90% 的攻击者利用的 DNS 记录,需要回溯至少 19 个月的 DNS 日志。进一步考虑到报告撰写和发布的延迟,建议保留 19 到 25 个月的 DNS 日志才够用。

工作思考

尽管仍有不足,但这已经是很大的进展,量化了生命周期的长短,给日志的留存和分析周期提供了定量的依据。

声明:本文来自威胁棱镜,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。