摘要

网络安全公司趋势科技近日警告称,支持可编程仪器标准命令(SCPI)协议的测量仪器容易受到黑客攻击。SCPI协议已经有30年历史,它受到广泛支持,但是设计之初并未加入身份验证机制;而在万物逐渐互联的今天,暴露于互联网/内联网的使用SCPI的设备已经不再安全了。通过一次快速的Shodan扫描,研究人员能够找到多个互联网上的暴露设备。在Keysight科技的万用表的安全测试中,研究人员能够使其显示任意文本,乃至造成物理损坏。趋势科技给出了一些安全建议,能够减低受到攻击的风险。

协议简介

SCPI协议已有 30 年的历史,它易于使用,并且受广泛支持,包括了用于更改仪器上几乎任何设置的命令。它被设计为一个简单的ASCII文本协议,使通过不同的语言和硬件接口的实现尽可能容易。即使在今天,SCPI联合体依然引用 SCPI 作为标准,该标准在 RS-232 接口和 BASIC 编程语言中工作良好。

应用情况

随着时间的推移,许多高端传感器设备采用了该协议,当然,以太网也成为了主要的硬件接口。现在,随着更多的网络连接,这些设备正在暴露在互联网上,但这并不是协议设计时的预料场景之一,因而该协议并没有身份验证机制,网络管理员很可能没有意识到这种情况正在发生。还应注意的是,逻辑分析仪和房间传感器等设备不在已知的操作系统上运行,也不会显示在 PC 清单列表中。

暴露状况

趋势科技对SCPI进行了分析,发现数十种使用它的设备(包括昂贵的仪器)已经暴露在互联网上,这些设备包括数据采集系统、波形发生器、万用表、信号分析仪和示波器。

图 1 一些在Shodan上暴露的Keysight/安捷伦设备

通过一次快速的Shodan扫描,趋势科技发现多个SCPI兼容的设备暴露于互联网上,下表为暴露设备的统计数据。

表 1 暴露设备型号及其功能

幸运的是,互联网上没有公开的电源设备。然而,趋势科技确实看到了贵重仪器,改变其参数也可能导致单元或芯片损坏。

风险状况

该公司在Keysight科技的数字万用表上进行了安全测试,Keysight科技是测试和测量设备的重要供应商。但其他供应商的产品如果使用SCPI,可能会遭受相同类型的攻击。

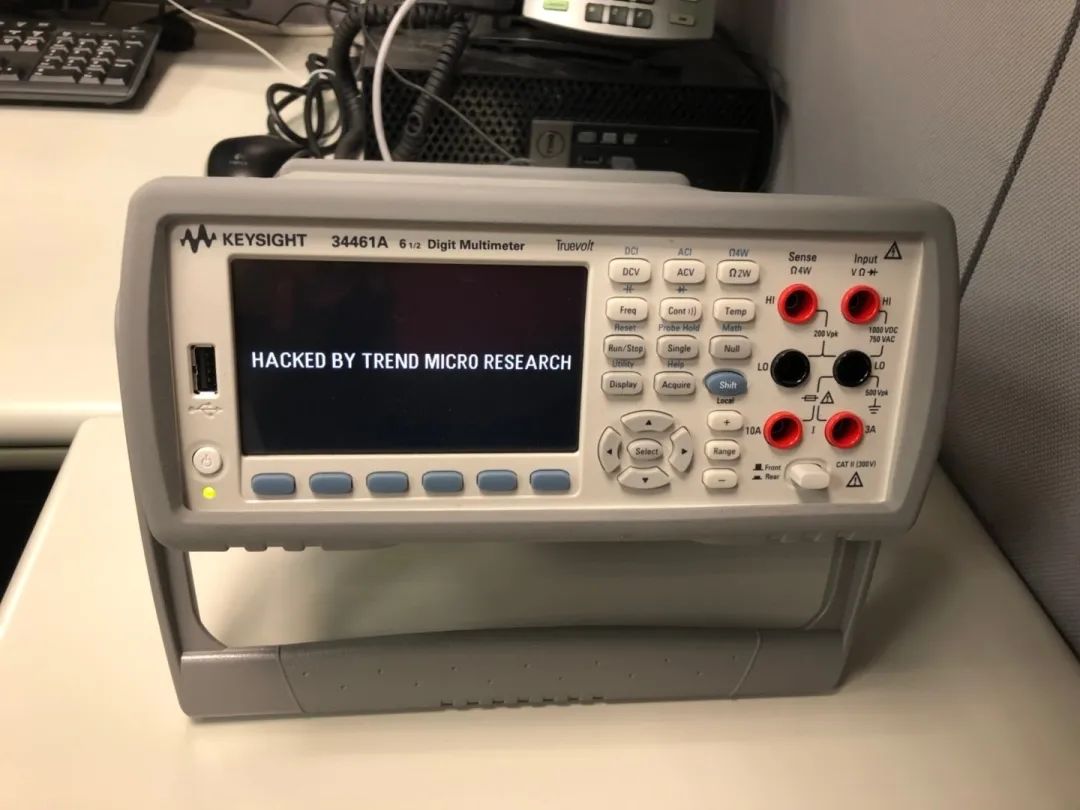

趋势科技研究人员发现,万用表的Web和其他界面易于访问,并且默认情况下不受密码保护。这使攻击者可以访问配置面板并设置自己的密码,这会把所有者锁在设备外面,直到进行硬重置。他们还设法使设备显示任意文本,并指出攻击者可能通过发出数万次特定命令来造成物理损坏。

图 2 被入侵的万用表显示攻击者指定文本

研究人员解释说:“非易失性存储器只能写入有限的次数,但是过多的写入可能会导致物理损坏,在这种情况下,只能通过更换部件来修复损坏的仪器。”

趋势科技的专家还介绍了针对电源设备的攻击方案。攻击者可能触发DoS条件,操纵读数并造成设备物理损坏。

研究人员说:“尽管我们以Keysight科技数字万用表为例,但实际上SCPI协议得到了主流仪器供应商的支持。这种影响不仅限于在具有昂贵DUT的实验室中,半导体自动化测试设备(ATE)也会受到影响”。

安全建议

趋势科技给出了一些安全建议,以降低被攻击的风险:

切勿将仪器暴露给互联网;

如果必须连接以太网,则将仪器放在隔离网络或分离的虚拟 LAN (VLAN) 中;

设置安全代码(校准密码),以防止未经授权删除许可证和校准;

在电源连接到高精度DUT时实施安全电路;

如果万用表读数被送到执行器处,考虑读数通过互联网/内联网被篡改的情况;

使用网络安全工具部署入站/出站流量监控,以发现可疑行为或者对实验室设备的异常访问等。

天地和兴工控安全研究院编译

参考来源

【1】https://blog.trendmicro.com/trendlabs-security-intelligence/security-analysis-of-devices-that-support-scpi-and-visa-protocols/

【2】https://www.securityweek.com/use-scpi-protocol-exposes-measurement-instruments-attacks

声明:本文来自天地和兴,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。