一天就能将勒索软件的感染概率降低90%?

勒索软件愈演愈烈,趁着新冠肺炎的全球传播,勒索病毒的各种“牛鬼蛇神”都出来了。然而,勒索软件能防吗?怎么防呢?

答案当然是可以防的。并且有更为廉价甚至免费的办法,可以通过一天的努力就将勒索软件的感染风险降低90%。

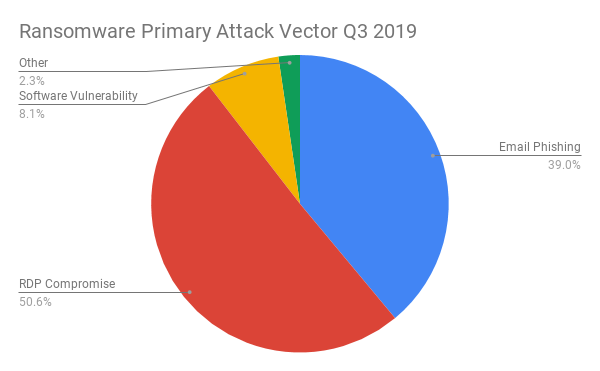

一、做好RDP协议防护,有效降低50%概率。

远程桌面是操作系统中非常常见的功能,允许用户从一个系统登录并控制另外一个系统,微软设计之初主要是为了运维和管理方面。不曾想,RDP目前成为众多恶意软件入侵的入口。

攻击者可以利用各种搜索引擎(shodan等)搜索开放远程桌面协议的系统,然后用软件暴力破解,猜测弱密码,获取RDP会话权限。

倘若刚好一个人开了RDP端口协议,还用了123456这样的“万年密码”,很抱歉,这就对了。

进入组织内部,剩下的就不多说了,攻击者可以进行提权等系列操作,进行深入破坏。

RDP的防护策略:

1、尽量删除或禁用RDP协议;

2、不允许直接从internet进行远程访问,强制使用VPN远程连接

3、远程访问使用独立的密码,不要用通用密码

4、如果实在需要使用RDP协议,采用白名单机制只允许特定IP终端连接

5、启动登录失败锁定策略,防止暴力破解

注:以上这些设置都是很简单但很有效的设置,可以根据实际情况选择其中几项进行配置。

如果做到这一步,感染勒索软件的风险已经降低了50%。

数据来源:coveware

二、管理员账号启用双因素认证,加上有效的安全意识培训,概率降低40%。

双因素认证是个很好的安全防护措施,然而在日常运维过程中,对于高频使用的账号采用双因素认证无疑是个噩梦。

因此我们可以在低频使用的管理员账号上使用双因素认证。

据coveware一份报告显示,将近39%的的勒索软件事件是通过钓鱼邮件感染的。那双因素认证跟钓鱼邮件有什么关系呢?

双因素认证虽然不能降低钓鱼邮件被点击的概率(这个可能要通过安全意识培训),但可以有效阻止钓鱼成功的恶意程序进行提权操作。

恶意软件一旦成功植入个人终端,它可以利用类似Mimikatz的工具去窃取其他高权限的密码,并以此为跳板去破解内网中其他更有价值的服务器,从而对有价值的数据进行加密,索要赎金。

如果启用双因素认证,可以有效降低恶意软件感染需要双因素认证的服务器或网络区域。

对于来历不明的邮件,记住,不要点!不要点!不要点!

重要的事情说三遍。

其实这个事情,说了也没用,“该点的还是会点”。

那怎么办呢?还是要通过更广泛、更持久的安全意识培训来完成,并且在安全意识培训过程中,辅助技术测试手段,用“钓鱼执法”的方式,降低钓鱼邮件点击率。

如果此时,管理员等高权限账号启用了双因素认证,开展了有效的安全意识培训,那么恭喜你,勒索软件的感染概率又降低了40%。

注:文章的数据源为coveware。

声明:本文来自网安工人,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。