这两天美国国家安全局(NSA)和澳大利亚通信管理局(ASD)联合发布了一份WebShell检测和预防指南,随指南还附上了具体的示例代码、签名特征和检测方法。两个国家安全机构牵头发布这么一份安全防御的技术文档实属罕见,有点司令到一线指导战士用枪的感觉,通读文档后还是能学习到不少东西的,下面我就按重点给大家解读一下。

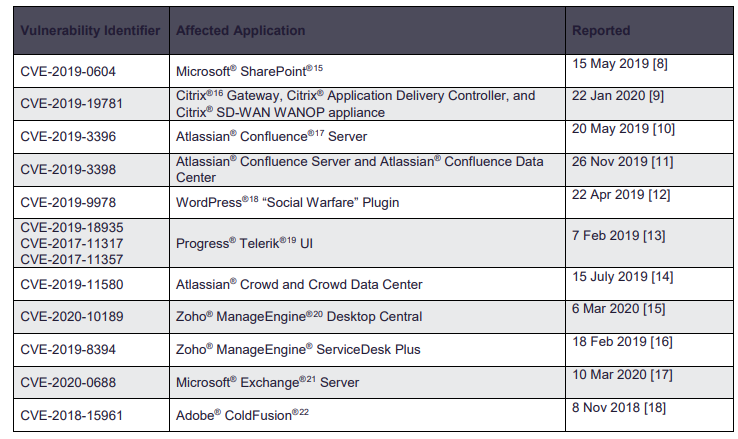

文档提到了DoD components存在被WebShell攻击的高风险,DoD components概指构成国防安全的所属机构,文末还列了一堆流行Web程序的CVE漏洞,这些漏洞都是能够Get WebShell的严重安全漏洞,我估计DOD相关机构最近可能因为这些漏洞被打得厉害,所以才劳动两大机构出了这么一份技术型通告。

NSA和ASD对于黑客的攻击手法认识还是比较深刻的,提到了攻击者攻击者不单只针对互联网的Web服务使用WebShell,还针对内网的管理系统和网络设备使用WebShell,内网的系统由于很少更新漏洞补丁,反而更容易受到攻击。认识到攻击者已不仅仅是将WebShell作为后门,而是将其作为进入目标内部网络的跳板,将内外网系统上的WebShell串联起来,利用WebShell建立的隧道从外部互联网深入到内部网络进行渗透攻击。

针对WebShell攻击,两个机构给出的处理建议也是相当接地气,这份指南有Detecting/Blocking(检测/阻断)、Preventing (预防)、RESPONSE and RECOVERY(响应和恢复)三个主题,下面我就解读一下指南对付WebShell的要点,不是完全复刻,会带上一些个人经验:

检测/阻断:

文件diff比较,对Web程序文件最好先有一个白名单,使用非白即黑的原则对文件进行检查。

针对异常的Web访问流量进行检测,User-Agent标头、客户端IP、referer标头等都可以作为异常指标,针对流量和日志进行数据挖掘。

基于WebShell的文件特征和流量特征可以发现一些已知的WebShell

针对额外的网络流量进行检测,比如一些主机没有Web应用,开始有Web流量了,一些Web服务器额外的外发流量等都是异常情况。

EDR的响应检测能力,这个范围就大了,简单的还是先针对Web服务产生的异常进程进行监控吧,指南也只是泛泛而谈,真实的攻防点实在太多了。

其他异常网络流量指标,这个一句话概括就是找出孤岛流量,比如统计分析UV、PV、访问IP的地理位置,从这些访客数据中分析出明显区别于正常访问的Webshell流量。

预防:

一些Web程序要经常打安全补丁

Web程序和Web服务遵循最小权限原则进行安全加固

使用主机入侵检测进行文件完整性检测,主要针对新建文件和被篡改文件监控

WAF和IPS设备,这一点NSA和ASD的认识很深刻。IPS和WAF设备只能阻断初步的攻击,不太可能阻止已失陷主机的WebShell流量,因为黑客能用Webshell的时候,肯定早就绕过WAF了。IPS和WAF设备应针对Web应用程序进行量身定制才最有效,不可能有完全通用的解决方案。

网络隔离,关键资产还是隔离的,实际上攻击者能利用Webshell当跳板进入内网,这已经是利用上了网络访问策略的安全弱点。

对Web服务器加固,这里的方案太多了,就不详叙了。

响应和恢复:

这部分是实操的内容,文档给出了很多接地气的脚本和实例,感兴趣的可以去Github看看,篇幅所限就简单介绍下 。

用powershell、diff工具,针对Web文件做比对分析

用Splunk查询日志中的异常流量,算是对检测/阻断中的2、3条的简单示例

用powershell、python脚本分析IIS、Apache的日志

用一些IDS的网络流量签名特征发现和阻断已知的WebShell

用Sysmon和Auditd检测WebShell起的异常进程

最近流行的Web程序漏洞补丁

用主机入侵检测监控web目录的异常读写

.....

最后总结下,这份文档除了部分常见的白开水内容,有很多有亮点的思路和建议(本文标粗的部分)。稍微有一点不足的地方,就是该指南没有针对一些可以利用漏洞动态执行代码的无文件Webshell攻击给出建议。大家按照整个文档的指南践行,是能够防住绝大部分Webshell攻击的,值得最近某大型网络安全活动的防守方学习。

参考:

https://media.defense.gov/2020/Apr/22/2002285959/-1/-1/0/DETECT%20AND%20PREVENT%20WEB%20SHELL%20MALWARE.PDF

https://github.com/nsacyber/Mitigating-Web-Shells

声明:本文来自qz安全情报分析,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。