微软威胁保护情报团队(Microsoft Threat Protection Intelligence Team)记录了四月初勒索病毒攻击的一次小幅增长,并于近日发布了报告,罗列了被攻击者利用进入网络的漏洞,其中包括了微软自己的两个漏洞。

在这些微软追踪的事件中,攻击者消耗数月获取接入系统的权限,然后在网络中持续形成威胁。

在过去几个月,这些攻击者将目标放在了援助机构、政府机关、制造业、以及教育软件供应商上。微软的安全数据显示,对这些系统的最初攻击发生在数月之前,表明犯罪者潜伏许久,等待一个合适的时机,从而将攻击转化为金钱收益。

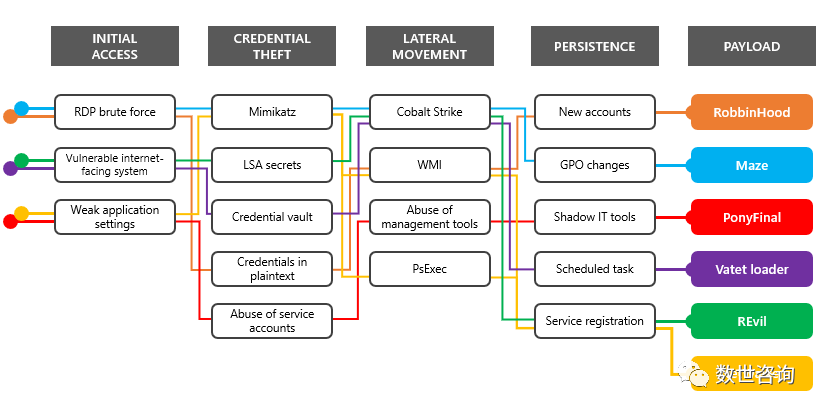

“许多此类攻击通过利用面向网络的设备中存在的漏洞,开始攻击;另一些会利用被控制的RDP服务器进行。这些攻击会发送大量的载荷,但他们都在人为操作的勒索软件中利用同样的技术:窃取凭证然后横向移动,最终以加载攻击者选择的勒索病毒载荷结束。”微软安全提到,“在那些被攻击者加载了勒索病毒的网络上,攻击者会故意在某些端点上维持他们的存在状态,为了在赎金支付后依然能再次发动恶意行为,或者在系统重建后依然有机会卷土重来。”

隐匿的网络黑客

数据的窃取和网络的攻击行为都是人为操纵,并且需要黑客一定程度的介入,比如鱼叉式钓鱼或者针对面向网络的系统。

在面向网络的系统中,最常被攻击的系统是远程桌面协议(Remote Desktop Protocol, RDP)或者缺乏多因子验证的虚拟桌面终端。错误配置的网站和服务器管理也是造成数据泄露的主要原因。

最近有不少安全团队需要注意的CVE漏洞,但微软安全标出了五大主要被利用的漏洞:

CVE-2019-19781,影响Citrix ADC系统

CVE-2019-11510,影响Pulse Secure VPN系统

CVE-2019-0604,影响微软SharePoint服务器

CVE-2020-0688,影响微软Exchange服务器

CVE-2020-10189,影响Zoho ManageEngine系统

勒索病毒组织REvil(又称Sodinokibi)被认为是最先利用Pulse VPN网络设备中的漏洞窃取网络凭证,并进行提权的。该组织对云服务商频繁进行攻击,在疫情时期也没有停止。

“该组织在COVID-19期间持续活跃,目标为云服务商以及当地政府等。”微软安全同时提到,“REvil对新漏洞的利用确实让他们独树一帜,但是他们的技术实际和其他组织有很多共同之处。他们都需要进入网络后使用凭证窃取工具,然后再进行平向移动,并且使用一些侦查工具。”

尽管不同的事件和不同的组织会使用不同的勒索软件载荷和数据窃取技术,但是总体而言的攻击模式都很统一。他们首先会获取接入权限,之后再窃取更高权限的凭证。等到获取了足够高的接入权限后,他们会在网络中潜伏,直到合适的时机再实施攻击。

(图片来自于微软)

有趣的是,微软还提到:“每个攻击链中使用的勒索病毒载荷几乎都只是攻击者随性的选择。”

缓解策略

一旦勒索病毒被激活,或者数据被窃取,企业的损失已经无可避免。因此,企业需要在最早的阶段,优化内部调查的安排并对系统中的异常进行持续的检查,从而将攻击者驱逐出境。

微软安全团队标记除了几个IT团队应该注意的恶意行为,包括:

恶意的Powershell,Cobalt Strike等其他会让攻击伪装成无害红队行为的渗透工具。

凭证窃取活动,比如LSASS进程的可疑接入或者可疑的注册表修改等。

任何妨碍安全事件日志的行为。

声明:本文来自数世咨询,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。