作者:王文宇

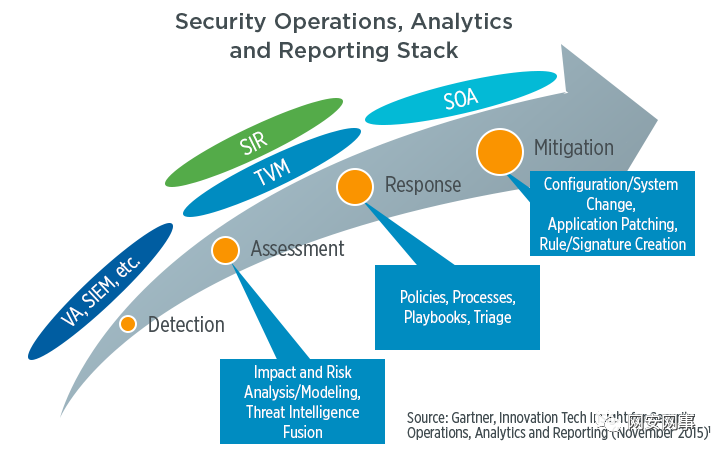

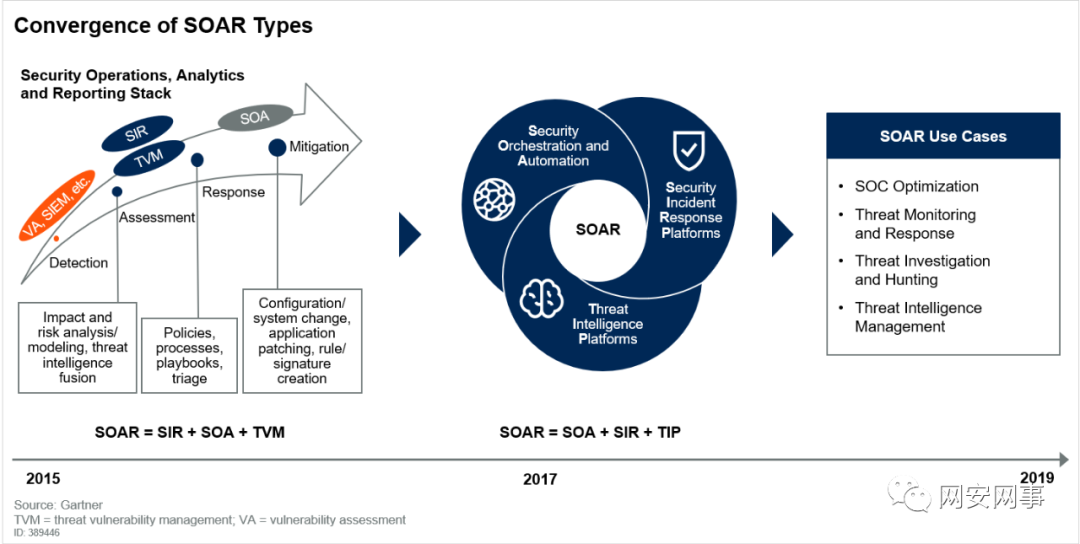

最初SOAR这个词最初是Gartner在2015年的InnovationTech Insight for Security Operations, Analytics and Reporting中提出的,此时的 SOAR 定义还与现在不同,主要是Security operations、analytics、reporting。

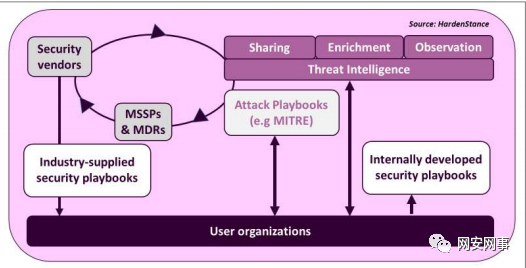

而现在大家所熟悉的内涵为Security Orchestration, Automation and Response的新SOAR是Gartner在2017年重新定义的。按照Gartner的说法,新的SOAR是从安全编排和自动化(SOA),安全事件响应(SIR)和威胁情报平台(TIP)整合而来。

SOAR对于释放安全分析师的时间,提高整体响应效率,提高安全中心的运营效率有积极的价值和作用。今天,SOAR的核心价值已经成变成了优化和改进SOC的重要支持,威胁监控和响应等。

SOAR跟UEBA和TI类似,虽然可以是一个单独的产品,但随着传统产品边界的外延,更多的可能会成为其它产品的一个新的标准功能。SOAR目前的发展更倾向于发展成为SIEM和SOC的一个组件。但笔者认为,SOAR的编排,自动化和响应的思路,对于任何检测和响应类产品都是值得借鉴的思路,将来在更多的产品中都会融合SOAR的思路,出现SOAR的影子。SOAR的产品这几年出现了很多,下面就介绍其中比较流行的20款。

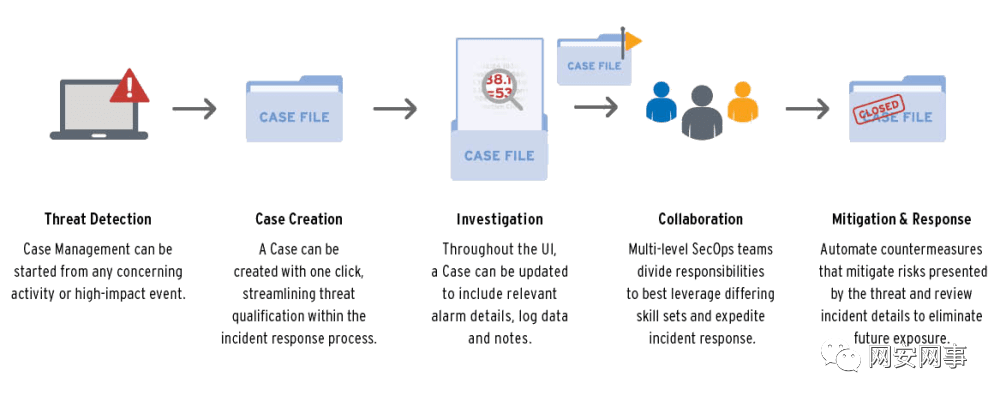

1、LogRhythm。2018年LogRhythm在其NG SIEM产品中集成了SOAR,LogRhythm的SOAR组件SmartResponse可在任何业务环境中自动化工作流程并加速威胁鉴定和调查。这使公司更容易更有效地管理时间,并且将人力资源用于复杂的事件响应任务。LogRhythm支持从端点隔离到计算机数据收集,网络访问暂停等所有内容。使用此简单易用的工具,可以升级您的安全自动化策略,并使业务更高效地运行。

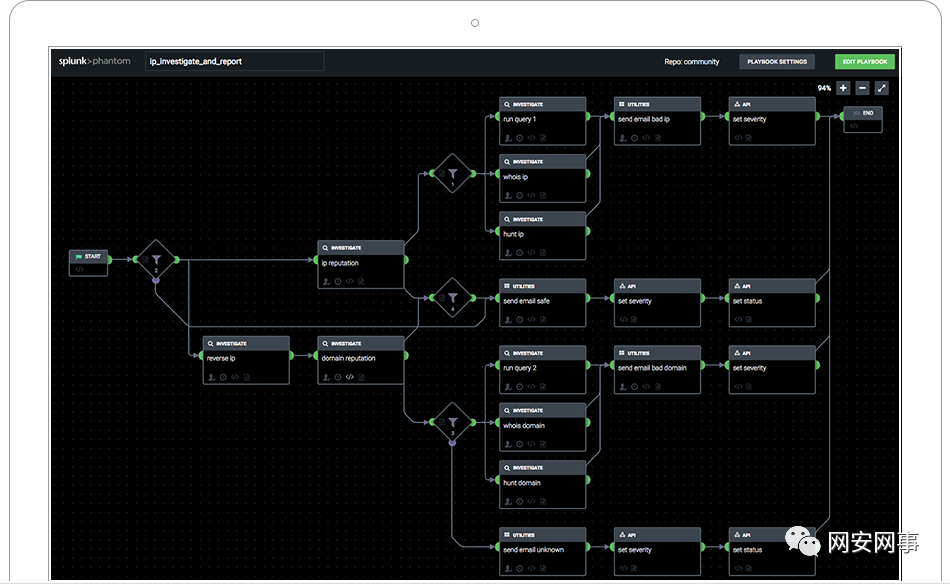

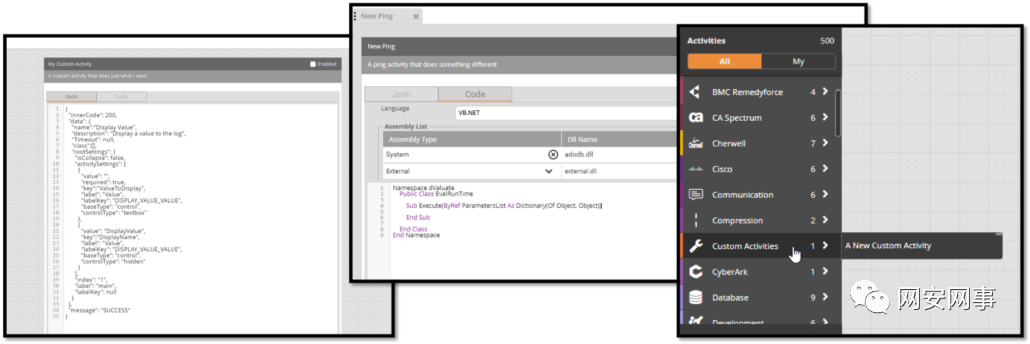

2、Splunk。2018年Splunk3.5亿美元收购Phantom Cyber,成为其产品中的SOAR组件Splunk Phantom,强化了其安全工具集的能力。Splunk Phantom的核心是可视化剧本编辑器Visual Playbook Editor。VPE允许开发人员和业务团队构建具有拖放功能的复杂而简单的Phantom Playbook。可以以图形方式构建剧本,而VPE可以在后台实时生成代码。Splunk还提供Playbook Canvas and Function Blocks,可以为单个工作流程设计特定的自动化流程。

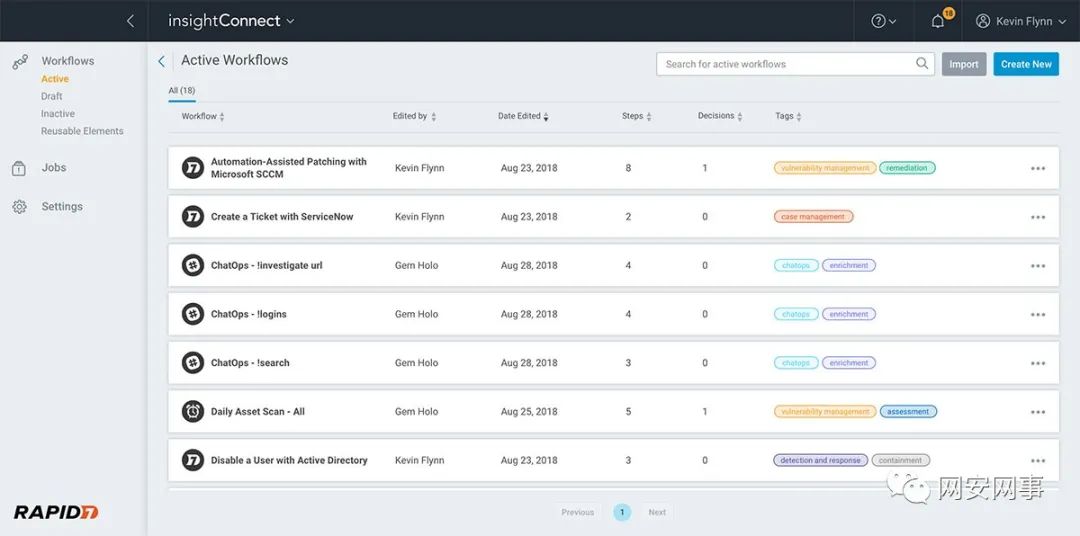

3、Rapid7。2017年rapid7收购了Komand,形成其SOAR产品InsightConnect。InsightConnect使团队无需任何code背景即可使用,提供了290多个插件来连接关键工具并创建自定义工作流程。

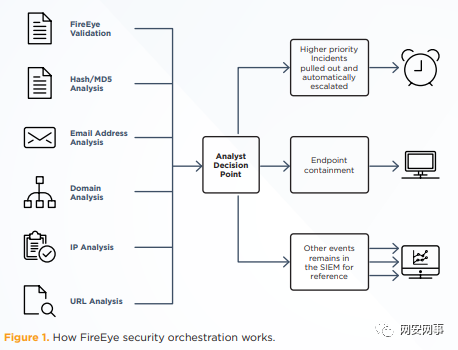

4、FireEye。2016年FireEye以3000万美元收购Invotas,集成在其Helix安全平台,以增强其自动化编排和响应的能力,提高威胁响应的速度。Helix的SOAR集成了胁情报和编排,以自动进行威胁的检测,分类,响应和补救。通过自动执行人工任务并减少响应时间来提高员工效率。它通过Mandiant事件响应者开发的预先制定的操作方案,帮助提高分析师的技能并加快调查速度,并集成了150多种第三方工具和数据源,可对安全堆栈进行无缝的单窗格管理。

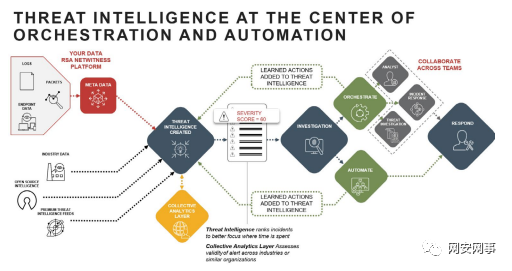

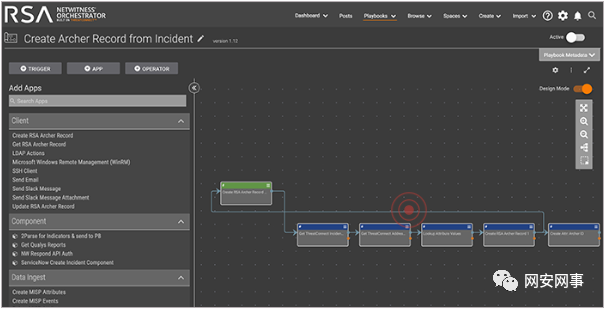

5、RSA。RSA的SOAR是作为其SIEM产品RSA NetWitness平台的一个组件。它集成了数百种预配置和可自定义的剧本,使团队可以协作,简化和自动化事件响应。并通过威胁情报使SOC可以更好地理解威胁并根据威胁采取行动。它与仅使用其它工作流的解决方案不同,利用威胁情报实现不断适应的丰富上下文和行动手册。支持工作流中的跨团队协调。

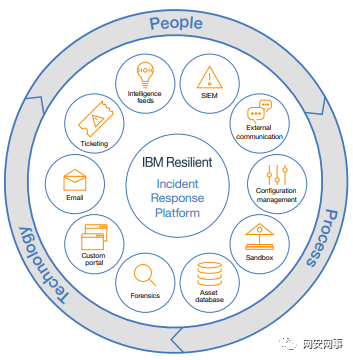

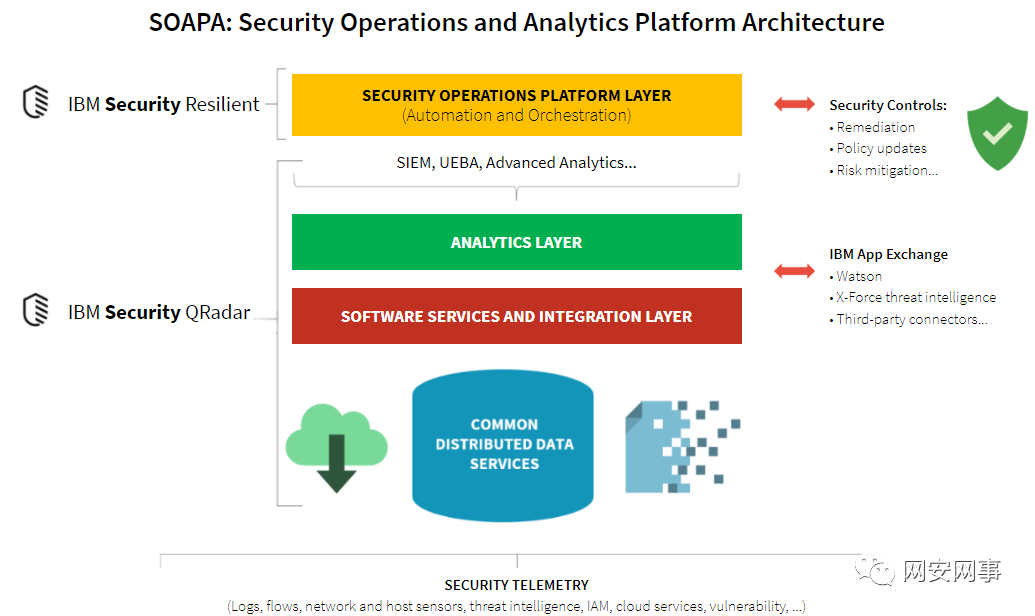

6、IBM。2016年,IBM收购了Resilient Systems作为IBM X-Force威胁管理服务产品的一部分,Resilient重点关注案例管理,业务流程和自动化以及人机智能。作为并且是。它通过IBM X-Force Exchange,可以在共享IBM以及其技术合作伙伴和用户创建的150多个应用程序。同时,Resilient还可以与QRadar集成提供了,形成SOAPA解决方案。IBM Security QRadar是一个安全信息和事件管理(SIEM)平台,可以提供安全分析以洞悉最关键的威胁。一旦检测到威胁,QRadar 就可以与Resilient一起管理事件响应,同时将自动化应用于其他安全用例,例如威胁搜寻,漏洞管理和安全警报分类。通过这种方式,QRadar和Resilient可以形成合力,帮助组织提高安全效率,同时简化并提高安全运营的效率。

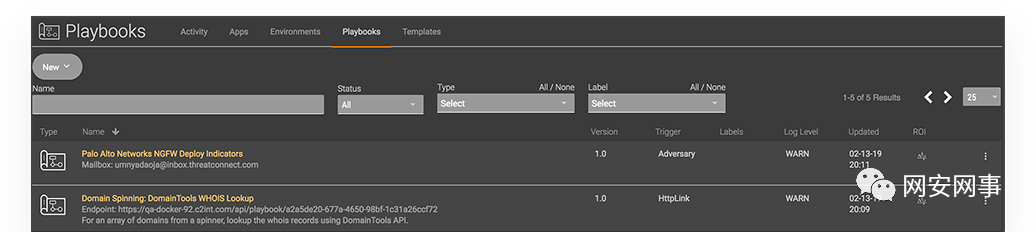

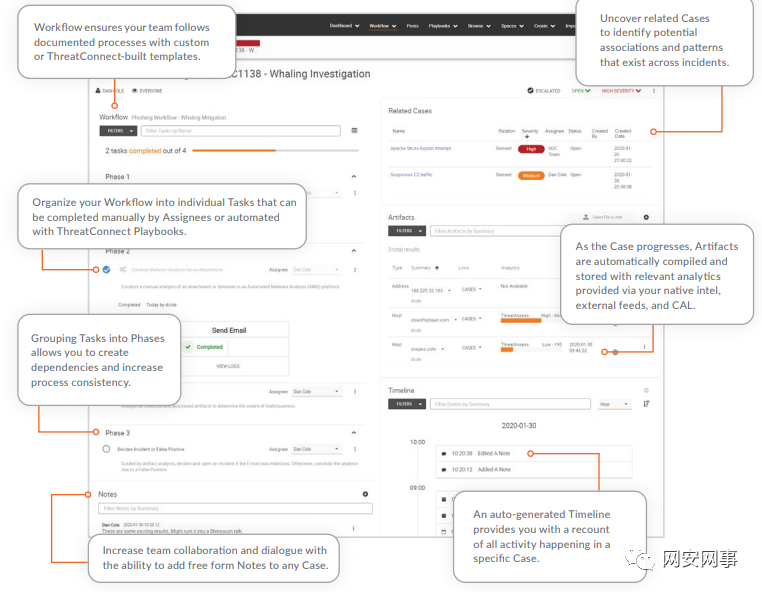

7、ThreatConnect。ThreatConnect 成立于2011年,提供基于统一平台的威胁情报平台(TIP)和安全编排与自动化(SOA)功能。ThreatConnect可以将情报应用到安全流程和工作流程。它的剧本使用简单的拖放功能自动执行几乎所有网络安全任务。网络钓鱼电子邮件和IP地址指示器等触发器会自动将数据传输到应用程序,以执行一系列功能。

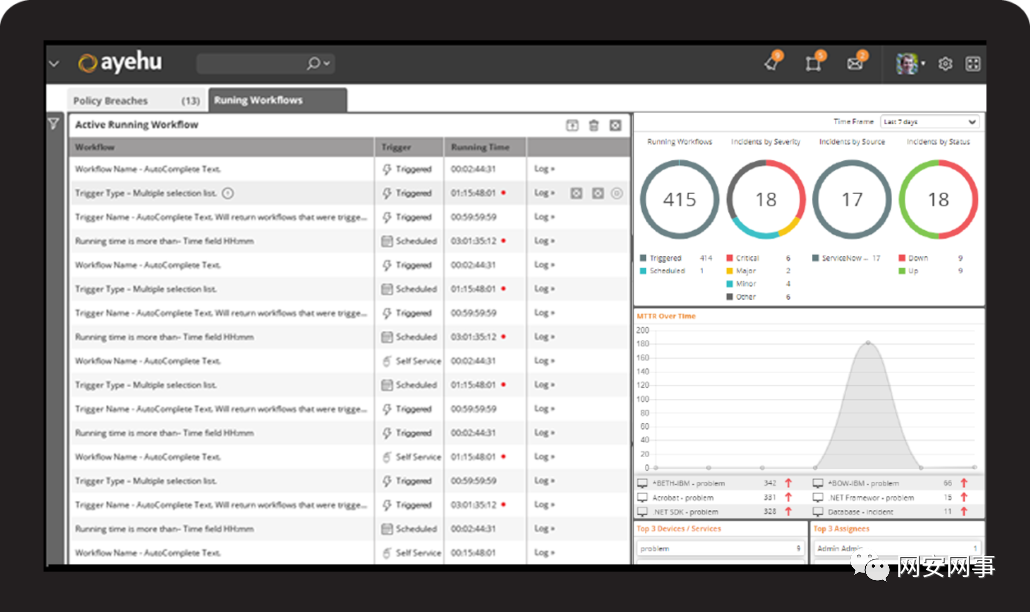

8、Ayehu 。Ayehu成立于2007年,是企业级IT流程自动化解决方案的领先提供商。Ayehu NG的主要功能是剧本调度,可启用选择性警报来支持事件的远程控制,审计跟踪生成,工作流变更回滚以及基于角色的工作流访问,以维护两个团队(IT和安全性)的访问隔离。此外,Ayehu NG使用机器学习来建议剧本和规则的创建。此外,Ayehu NG弥合了IT和安全运营(网络运营中心[NOC]和SOC)之间的鸿沟,简化了自动化的工作流程和任务,并解决了IT和安全警报与事件,从而提高了SLA。它可以与ServiceNow,McAfee ESM,SolarWinds等无缝集成,扩展并统一了跨不同系统和应用程序的全面工作流自动化。

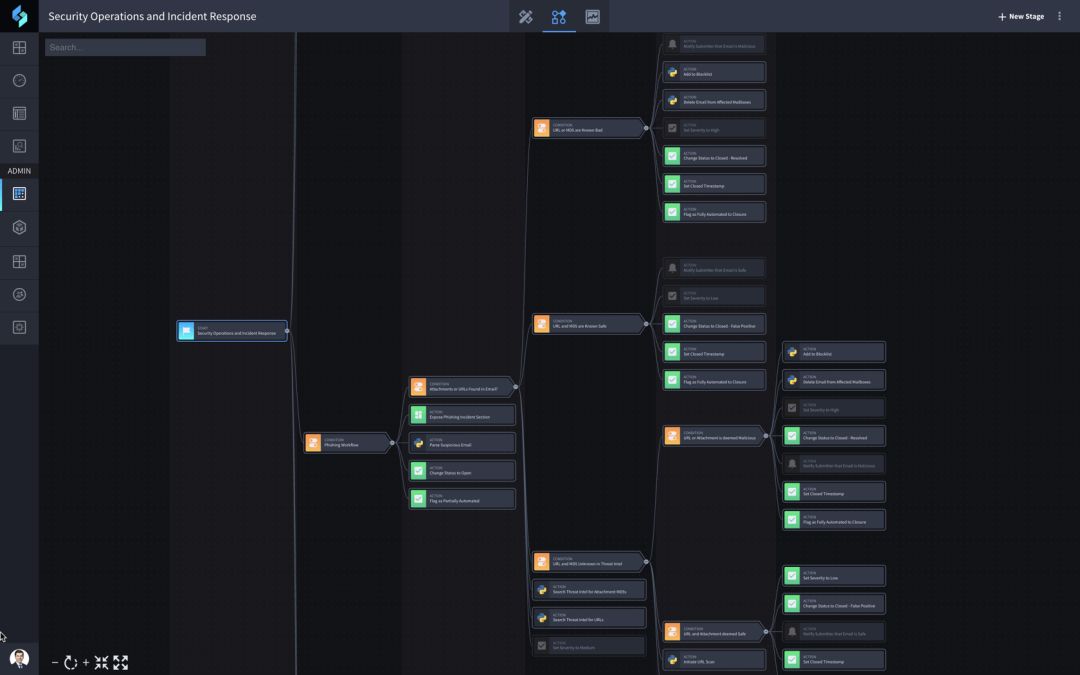

9、Swimlane。Swimlane成立于2014年,它的一项关键功能是使用可视化的拖放式操作来表示复杂的工作流程的剧本,Swimlane的剧本可以进行高度定制,以使用适合您现有人员,流程和技术的工作流程来解决几乎任何用例。利用所需的许多自动操作来实施无限的剧本和工作流,而无需支付额外费用。2020年4月,Swimlane收购了Syncurity(Syncurity也是去年Gartner报告中SOAR的vendor),它专注于安全事件响应和案例管理。

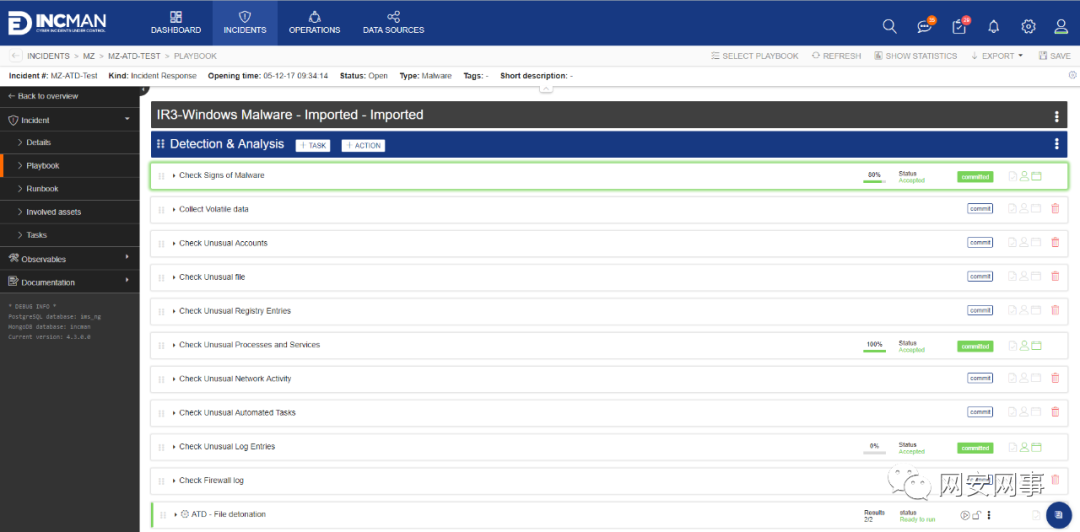

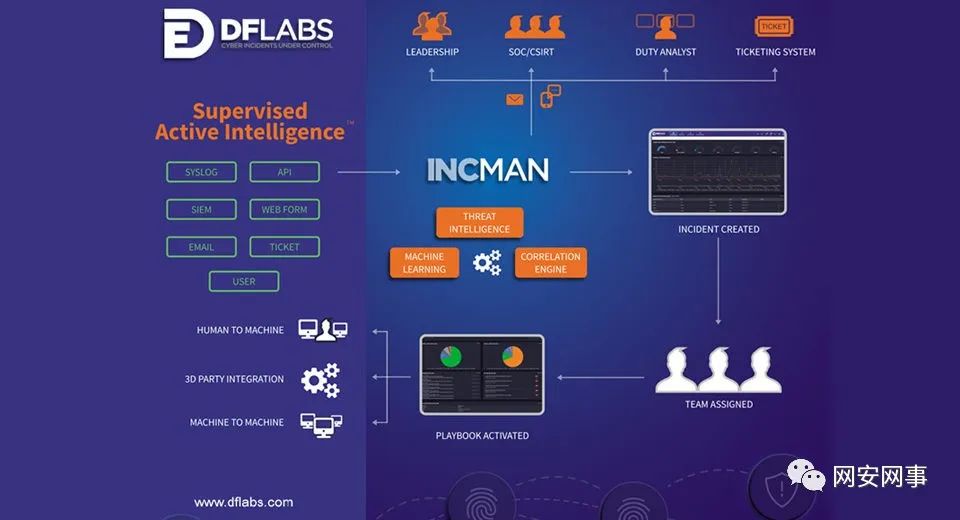

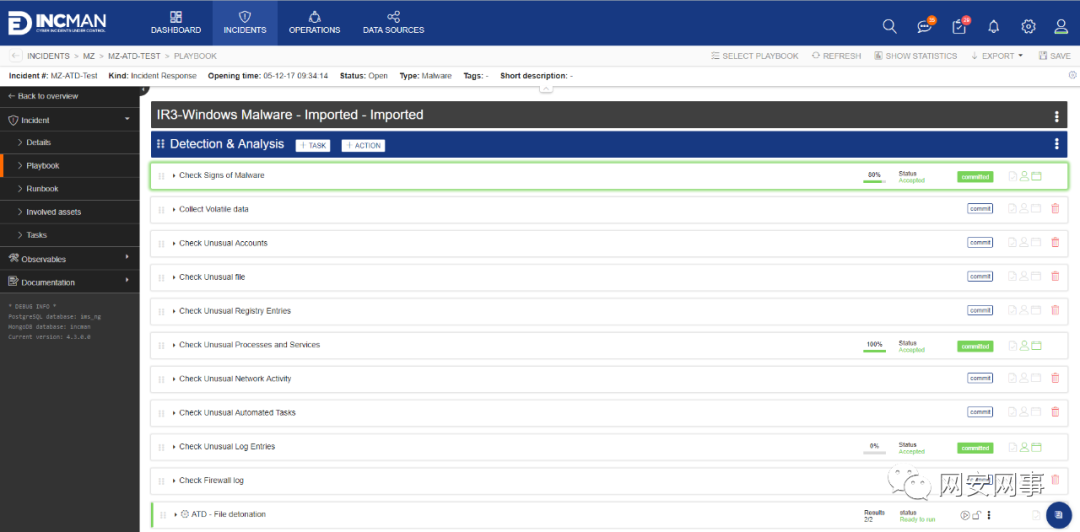

10、DFLabs。它成立于2013年以来,专注于事件响应和威胁情报,它的SOAR产品IncMan可用于SOC,MSSP等。IncMan在两种情况下使用机器学习:用于基于针对相似或相关威胁的步骤建议采取的措施,以及用于对安全事件进行预分类的分类.在MSSP情况下,IncMan为每个单独的客户创建一个专用的,可定制的和精细的运行手册库。不再依赖电子表格,Word文档和其他手册。可以在多用户MSSP环境中跨租户自动关联和重新应用剧本。

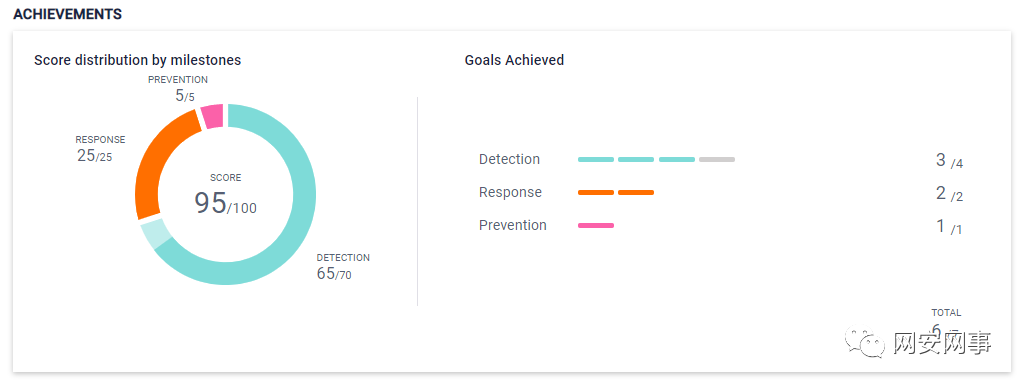

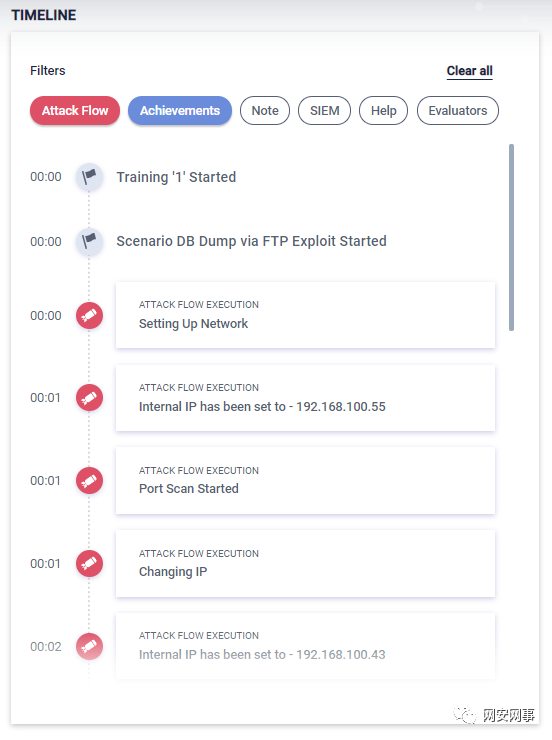

11、Cyberbit。Cyberbit成立于2015年,是Elbit Systems的子公司,通过其SOC 3D平台提供SOAR。SOC 3D基于三项主要功能:编排,自动化和大数据调查,并且包括用于剧本创建和编辑的剧本生成器。Cyberbit还提供用于培训和模拟的Cyberbit Range,用于OT可见性和威胁检测的SCADAShield和SCADAShield Mobile,以及用于端点检测和响应的Cyberbit端点检测和响应(EDR)。这些产品可以选择与SOAR平台集成,以进行IT / OT检测和响应。

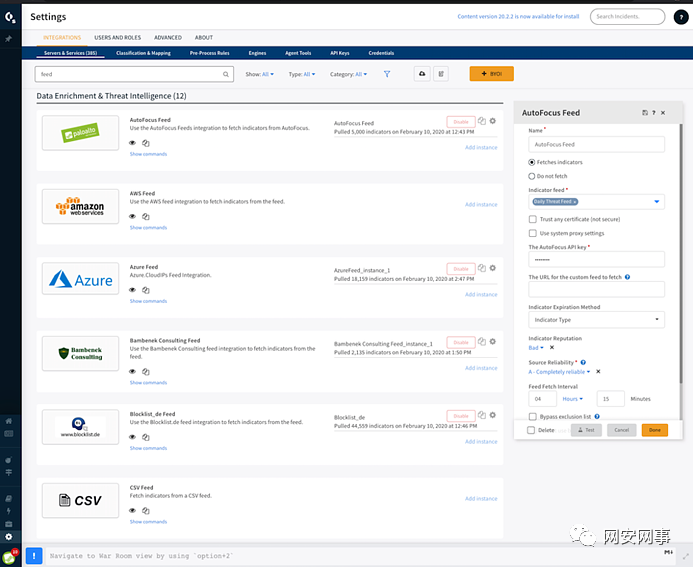

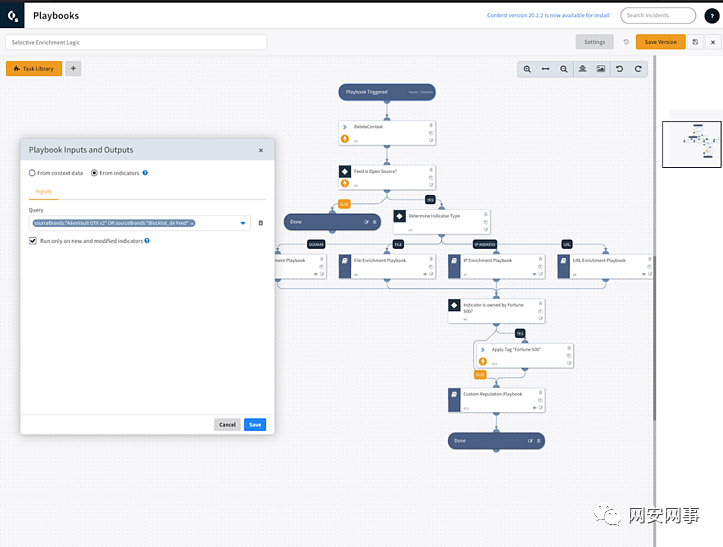

12、Demisto。Demisto成立于2015年,2019年被被Palo Alto Networks以5.6亿美元的收购。Demisto的Cortex XSOAR的重点一直是通过为SOC分析人员提供单一平台来管理事件,自动化和标准化事件响应流程以及在事件调查方面进行协作,来优化安全操作的效率。它利用机器学习(ML)来支持诸如事件分类等功能,或为SOC分析人员提供下一步建议。Cortex XSOAR为分析人员提供了一个作战室,以便他们协作调查事件,并自动记录事件发生后的报告。Cortex XSOAR提供强大的事件/案例管理和剧本自动化功能,以及300多种现成的产品集成。

13、Siemplify。Siemplify成立于2015年,提供了上下文驱动的调查功能,这些功能在视觉上将事件与组警报相关联,以帮助分析师减少响应时间。与案例管理一起,它有助于控制整个SOC分析人员的事件流。此外,Siemplify使用机器学习功能确定优先级并建议哪个分析师最适合特定事件。还为托管服务用户提升了多租户功能。

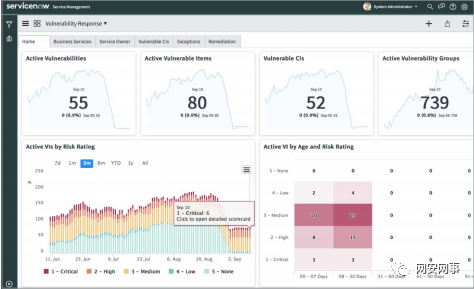

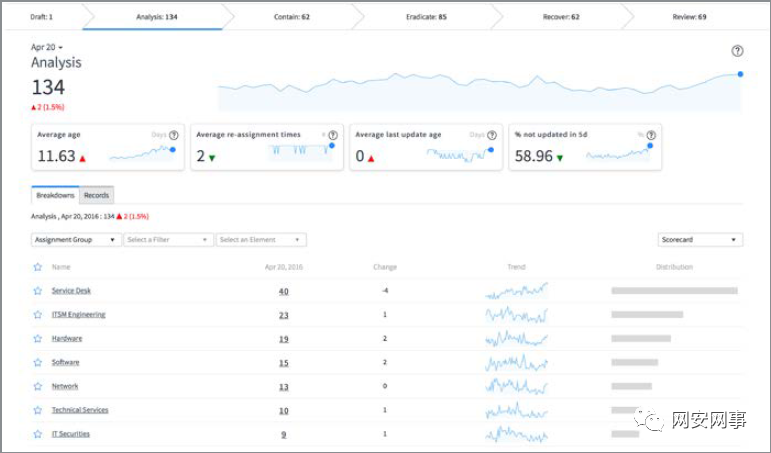

14、ServiceNow。ServiceNow的SOAR产品Security Operation是从Now Platform作为SaaS交付的,并提供工作流,案例管理,业务流程和自动化以及威胁情报管理。附加功能还解决漏洞管理和安全操作指标,报告和仪表板,配置合规性以及治理风险和合规性。

15、D3 Security。D3 Security根据MITER ATT&CK框架或其他战术,技术和程序(TTP)资源,使用自动杀伤链剧本来响应攻击意图。它集成了260多种现成的安全工具。D3已将整个MITER ATT&CK矩阵构建到其平台中,以创建ATTACKBOT,这是一个功能强大的工具,可与D3的编排功能协同工作,以检测和破坏高级攻击。当D3检测到MITRE分类的数百种攻击技术之一时,会将其视为可能的“杀伤链”中的链接-敌人可能会采取一些步骤来达到目标。然后,ATTACKBOT协调所有集成系统(例如防火墙,SIEM和端点)中的查询,以发现kill链中其他链接的痕迹。找到更多的攻击要素后,ATTACKBOT可以编排应对手册以应对攻击,或者将有针对性的IOC置于持续的Kill Chain Surveillance之下以收集更多信息。

综合而言,SOAR集成了原有的威胁情报和安全工具,简化了时间响应,加快了调查过程,减少了攻击损害,降低了误报率,节约了人力成本,还可以与IT运维工具集成,提高了生产效率。虽然从理论上SOAR产品是一个单独的品类,更侧重于分析,与传统的SIEM和SOC有比较清晰的分界线,但是随着下一代SIEM和SOC等产品功能的自然延展,分界线也可能会越来越模糊。其实笔者研究SOAR的原因也是如此,对于传统有检测、分析、响应类功能的产品而言,从产品设计的内涵角度,或多或少会侵入到SOAR的定义范畴内,实现自身所需要的SOAR的一部分功能。

SOAR产品一个很重要的特性是集成,既包括与大量第三方安全产品和工具的集成,也包括大量被其它产品安全产品集成,这一点对于国内网络安全生态来说是一个巨大的挑战,这也是很多产品会自己实现一个自己所需要的小型SOAR融入其产品功能的原因之一。

声明:本文来自网安网事,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。