摘要

英伟达AI红队近日发布了一份针对Agentic工作流(AI Agent)的安全指南,指出当前的AI编程助手由于拥有与用户同等的命令行权限,正面临严重的“间接提示词注入”威胁。 仅靠应用层的拦截已不足以应对复杂的攻击,开发者必须通过操作系统级的沙箱和严格的网络出口控制来保护核心资产。

背景:效率背后的“特权”风险

随着Cursor、Claude Code等AI编程助手的普及,开发者正享受着前所未有的自动化体验。然而,这些AI Agent在提高效率的同时,也开启了一个巨大的攻击面。

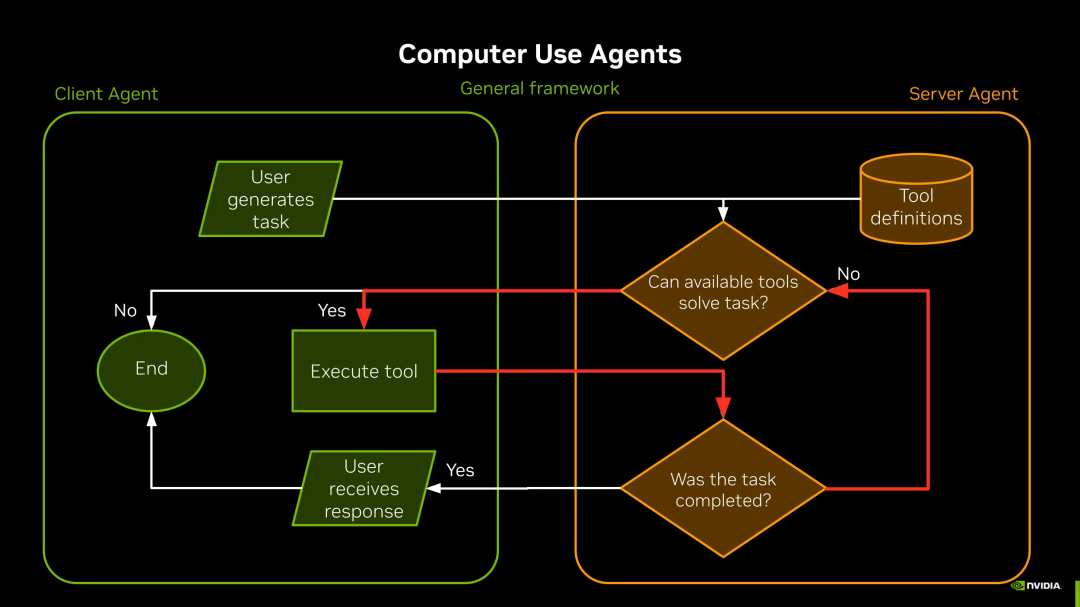

由于这些AI Agent通常在命令行中运行,且拥有与用户相同的权限和凭证,它们在本质上已经成为了Computer Use Agents。如果缺乏有效的隔离机制,一旦大模型被恶意指令诱导,攻击者就可以通过Agent在用户的机器上执行任意操作。

核心威胁:间接提示词注入

英伟达AI红队指出,这些工具面临的首要威胁是

间接提示词注入。在这种攻击模式下,攻击者无需直接与大模型对话,而是通过以下媒介将恶意代码植入Agent的感知范围:

包含恶意指令的公开代码仓库或PR;

带有注入指令的Git历史记录;

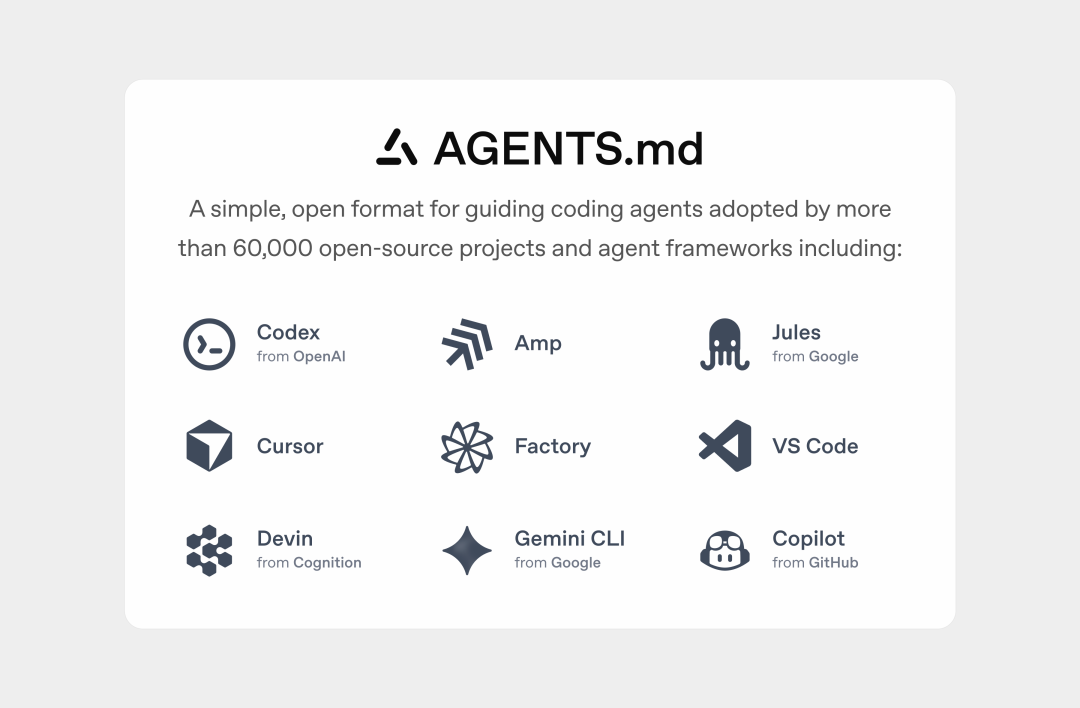

恶意配置的 .cursorrules、CLAUDE/AGENT.md 文件;

伪造的MCP响应。

一旦大模型读取了这些内容,就可能在不知情的情况下执行攻击者预设的动作,如窃取密钥、删除文件或建立远程连接。

底线防御:堵住最致命的风险

英伟达AI红队认为,针对AI Agent,以下三项控制措施是

必须执行的,它们能有效阻断绝大多数基于提示注入的攻击路径:

网络出口控制:严禁Agent访问未知的外部站点。这是防止数据泄露和建立反弹Shell的最直接手段。建议建议通过HTTP代理或IP/端口白名单严格限制网络访问,并对DNS解析进行限制。

禁止工作区外的文件写入:沙箱必须拦截对当前工作区以外任何路径的写入操作。这能有效防止攻击者通过修改

~/.zshrc或~/.local/bin等系统文件来实现持久化或沙箱逃逸。锁定配置文件:无论配置文件位于何处(即使在工作区内),都应禁止Agent修改。这包括IDE设置、MCP配置以及各种插件的Hook脚本。攻击者常利用修改

.git/config或本地MCP配置来劫持Agent的行为。这类文件的修改应完全掌握在用户手中,而非AI。

进阶防御:构建零信任沙盒

为了进一步压缩攻击面,英伟达AI红队建议采用更深度的防御策略,特别是针对那些试图通过枚举主机信息或利用内核漏洞进行攻击的高级威胁:

沙盒化:仅仅沙盒化命令行工具是不够的。IDE本身及其衍生的所有进程(如Hooks、MCP启动脚本、工具调用)都应运行在沙盒中。许多攻击发生在工具调用之前或通过IDE的插件机制触发,应用层的拦截往往会被绕过。

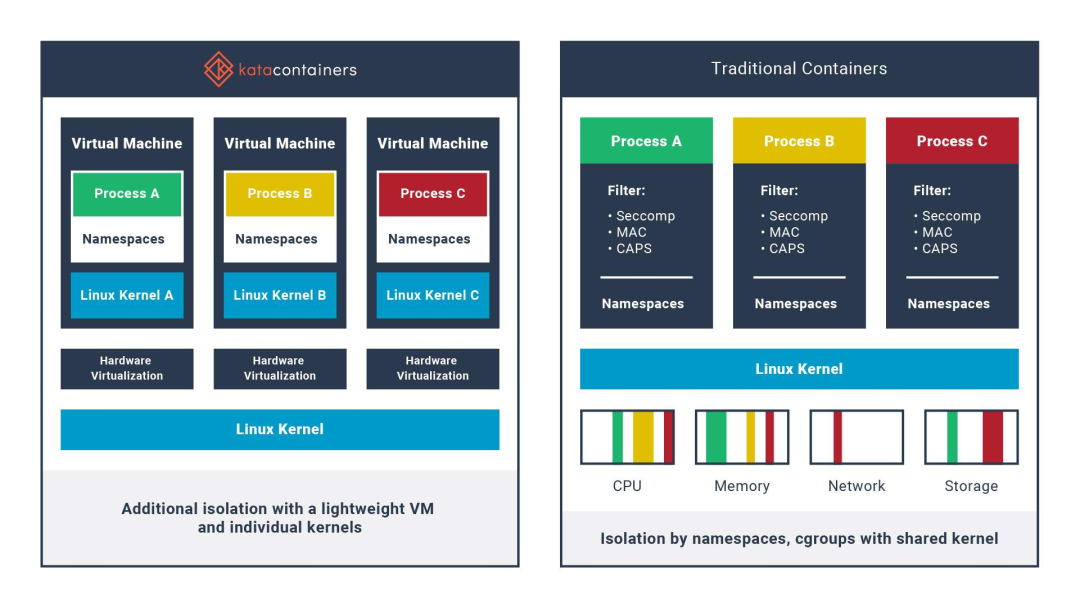

内核级隔离:使用虚拟化技术(如Kata或完整虚拟机)将沙盒内核与宿主机内核隔离。这能有效防止恶意代码利用内核漏洞直接攻陷宿主机。

拒绝“一次允许,永久有效”:对于破坏隔离规则的高风险操作(如建立网络连接),必须要求用户对每一次实例进行单独审批。缓存审批结果(Allow-once / Run-many)是一个巨大的安全隐患。

凭据隔离:不要将宿主机的环境变量全部丢给Agent。采用“按需注入”的方式,仅在Agent执行特定任务时注入所需的最小权限凭据,任务结束后立即清理。

生命周期管理:建立沙盒的销毁机制。定期重置或使用临时性沙盒,防止代码、知识产权或敏感凭据在环境中长期累积,从而降低其被窃取的价值。

点评

小编看来,NVIDIA这份指南的发布恰逢其时。我们正处于从“Chatbot”向“Agent”转型的关键节点。以前我们只需要担心AI写出Bug,现在我们需要担心AI“被黑客策反”后删库跑路。

建议:

警惕“全自动”诱惑:不要轻易在未审阅的情况下允许Agent执行网络请求或修改系统配置。

隔离生产环境:请务必在开发容器或独立的虚拟机中运行AI Agent,切勿直接在宿主机裸机运行。

审查配置文件:在克隆开源项目后,第一时间检查

.cursorrules等AI引导文件,防止其中藏有恶意的注入指令。

AI赋予了开发者更强的能力,但安全永远是悬在头顶的达摩克利斯之剑。

参考资料:Practical Security Guidance for Sandboxing Agentic Workflows and Managing Execution Risk:https://developer.nvidia.com/blog/practical-security-guidance-for-sandboxing-agentic-workflows-and-managing-execution-risk/

声明:本文来自玄月调查小组,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。