连看几年创新沙盒比赛,发现很多基本的安全产品思路还是会反复出现;在某一个细分领域,虽然不像国内市场呼啦啦十几家涌进来,但三家至少是肯定有的。入围公司质量参差不齐,有些明显因为赛道,或因创始团队光环,而候选公司本身并无特色。

Fortanix

数据加密是信息安全底层技术之一,无处不在。每年的创新沙盒比赛总会出现方向与加密相关的创业公司。Fortanix本质上是一个云密钥管理服务商,这是它的创新之处,其余存储数据加密和PKI之类的能力市面上很多。KMaaS可以作为软件或硬件安全模块(HSM)实现,技术选择有很多种,Fortanix是绑定了Intel的技术路线。企业要着重考虑的是,密钥管理生命周期在到底是在谁的控制之下,是云服务商、第三方、还是企业用户自己。

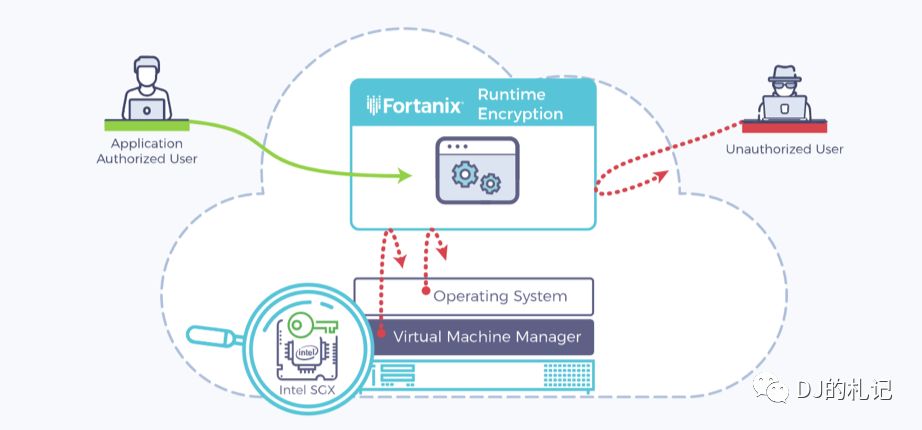

Fortanix创建了一个运行时Runtime加密平台,使应用程序能够在运行时使用和处理加密数据。其产品基于Intel SGX,能创建一个可转移安全封壳,让已签名的应用程序运行在完全受保护的状态,即使基础结构被入侵也可以保护应用程序里的数据——这句是官方宣传,笔者就不评论了。此外,还提供使用此技术构建的HSM和密钥管理解决方案。

Fortanix运行时加密平台示意图

Fortanix的Runtime加密在技术上也没有什么可多说的,就是SGX。AMD也有个类似架构,叫Secure Encrypted Virtualization (SEV)。ARM也有。此模式在云上都需要硬件支持,各厂商推广力度也都不小。提起SGX,大家都会记起来侧信道攻击曾经被广泛报道,此类攻击对于公有云服务商来讲是个很烦的事情,例如容器下面跑着共享SGX,那一个恶意镜像就有可能获取另一位租户的私钥。如果SGX都有可乘之机,那之上的加密应用自然也有弱点。

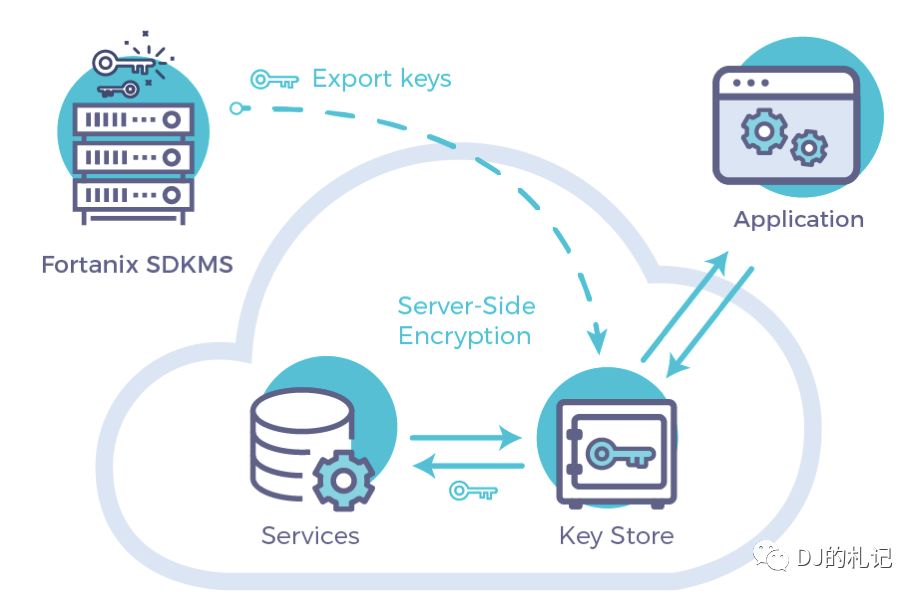

Fortanix也支持BYOK,提供Self-Defending Key Management Service (SDKMS)。主流的云服务商目前也都支持BYOK了,但是每个云服务商都处理机制都不一样,企业用户应该再三核对流程,一定不能想当然认为云服务商是看不到你传进去的key的,一定要对key的使用做审计。

Fortainx SDKMS

CyberGRX

供应链安全评估市场潜力巨大:对大公司来讲,每年可能需要评估成百上千家供应商;对小供应商来讲,每年可能要接受几十家甲方的评估。如果能流水线化评估标准、机制、和流程,并提供被广泛承认的结果,当然拥有商业价值,CyberGRX应运而生,它的主要竞争对手是审计/咨询公司以及GRC厂商。

Global Cyber Risk Information Exchange的想法很自然,但是参与各方到底有多少意愿和不违反保密要求下共享风险评估结果是个巨大的问号。谁来保证供应商公开的风险信息能受到恰当保护?如果是上市公司是不是还存在信息披露问题?甲方评估标准也是知识产权,能不能拿出来随便给没有关系的供应商和第三方参考?等等。这些问题将会是横亘在成功之路上的巨大绊脚石。

放之四海皆准的常见评估流程看不出能实现规模化扩张的新意

甲之蜜糖,乙之砒霜。供应商风险评估的麻烦之处在于,不同行业不同用户的评分项目权重和风险偏好大相径庭。审计事务所和咨询公司按项目形式管理的原因在于,即使存在最佳实践,在不同客户处都需要根据实际情况进行微调,大量沟通工作也是不可或缺。这对CyberGRX来讲很可能是个无法逾越的障碍。

从历史经验来看,创新沙盒的评委更喜欢技术创新公司,而不是CyberGRX这种模式创新者。

Hysolate

又是一家Team8家族创业公司,去年比赛也有。Team8是以色列Unit 8200前负责人出来搞的安全创业孵化器,曾经8200成员创业成功历史,也令这些新公司既不缺资金,也不缺合作伙伴与种子用户。

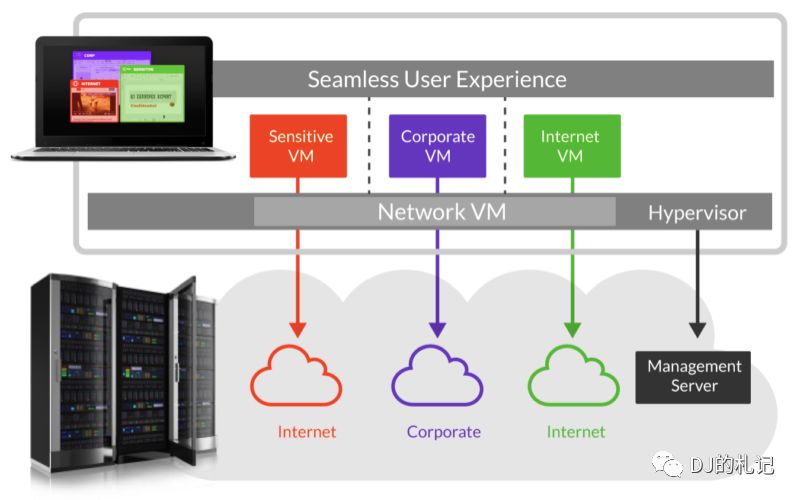

Hysolate的产品毫无新意,在终端上启用虚拟模式隔离三个VM:Sensitive VM、Corporate VM、以及Internet VM,然后加一个网络VM(笔者估计就是一个驱动)隔离和检测网络连接行为,最后集中管理。

Hysolate产品架构

这公司居然入选,只能让笔者拍案惊叹Team8的人脉和影响力!笔者拭目以待比赛现场公司创始人如何吹嘘介绍自己,希望能让我意识到自己漏掉了什么关键技术信息。随手查了一下提供类似产品的Bromium出现在2013年创新沙盒。这种产品国内都有不少,所以不花过多时间细细评论。

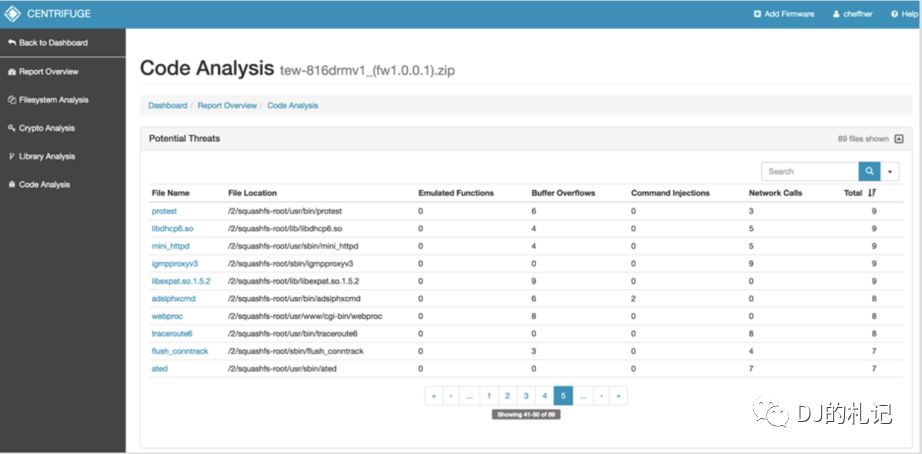

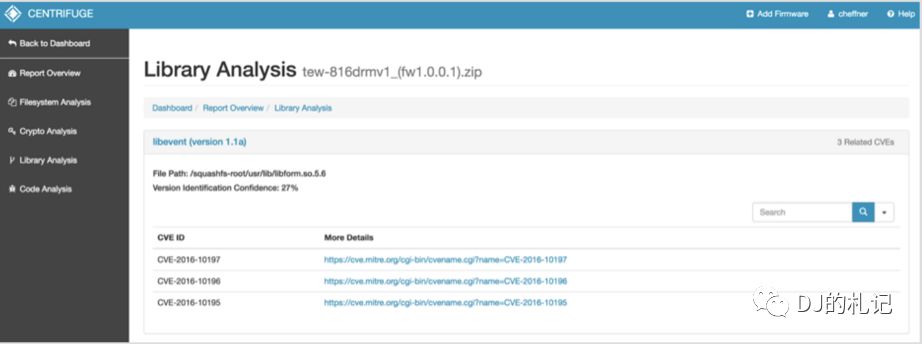

ReFirm Labs

自动化固件漏洞检测。IoT安全。创始人之前在NSA工作过,离开后曾创建IoT安全咨询和培训公司。核心技术能力开源:https://github.com/ReFirmLabs/binwalk。上传固件文件至平台,以静态二进制检测为主,不需要源码,自带漏洞库,貌似有模拟运行能力。没发掘出有何技术特色,中规中矩,感觉就是占了个IoT安全赛道才入围。

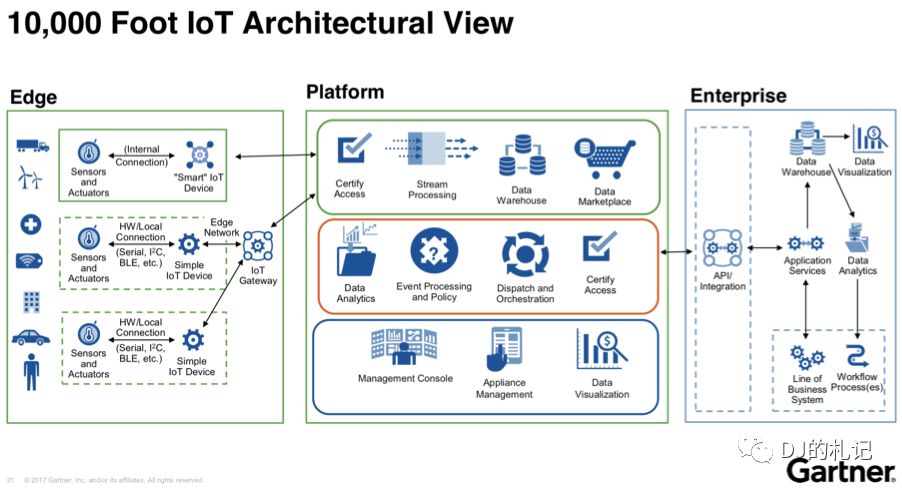

IoT安全其实很多有趣的方向,机器学习在各子领域都大有作为,实体行为分析能揭示很多威胁表征,设备发现和可见管理也需求明显,大平台可能竞争激烈,小创新也不乏潜力。笔者截张Gartner公开幻灯片给大家看看IoT安全切入点非常之多,未来肯定会让风险和安全团队焦头烂额很长时间。

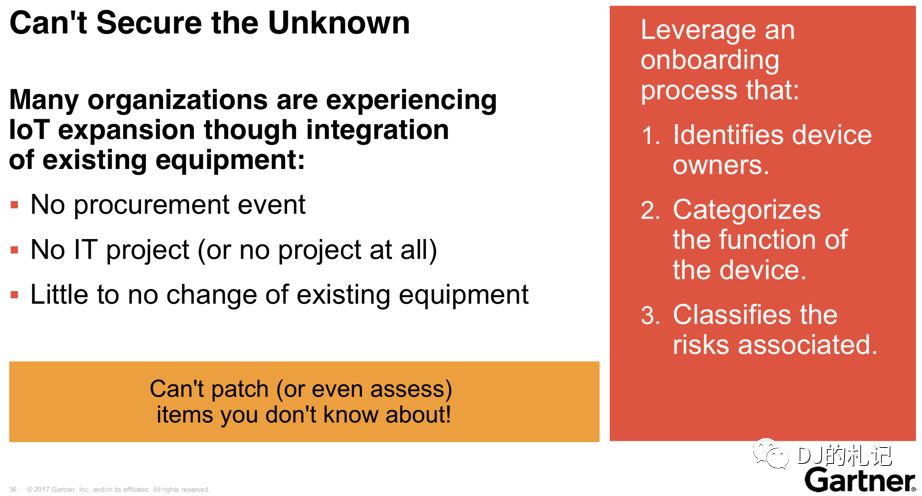

那什么是IoT安全最迫在眉睫的需求呢?笔者认为下面这张幻灯片很好地阐述了现状。之前IoT设备的部署几乎未经任何安全验证,企业和公众环境中早已存在数量巨大难以管理的连接设备,安全团队要先摸清楚资产状况,才能有的放矢,因此发现和分类至关重要。即使经过上面自动化漏洞检测过后的固件,也无法保证没有漏洞,也需要未来升级固件并响应处置威胁。

BluVector

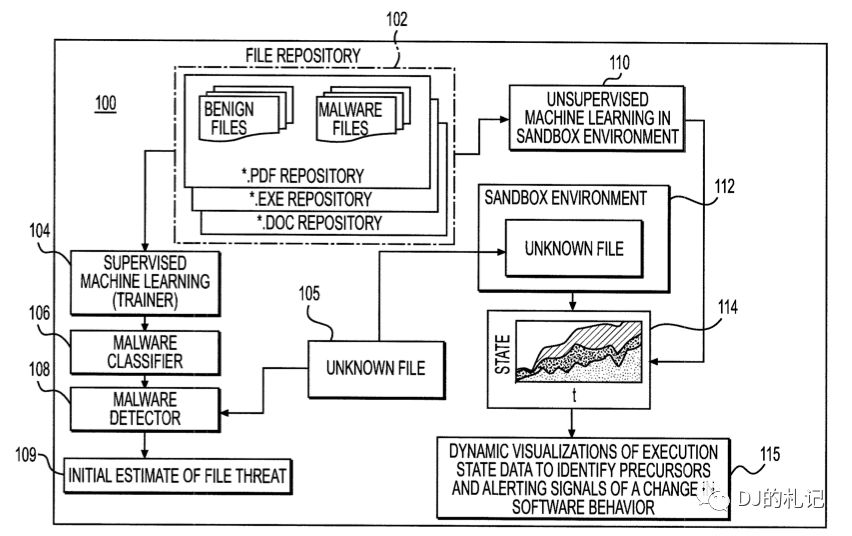

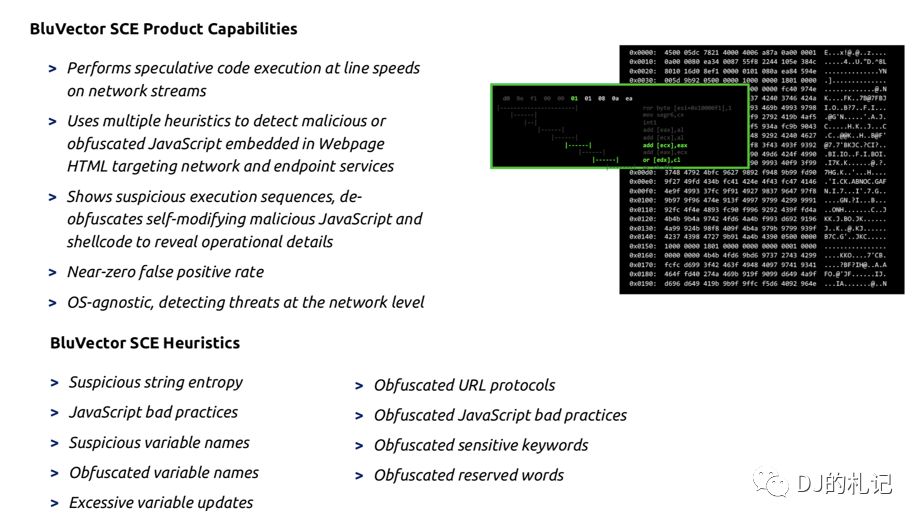

使用网络流量检测威胁,NTA/NIDS产品范畴,两个核心引擎:一个是针对文件的,有监督机器学习预先训练好的模型,识别恶意代码;另一个是模拟运行环境期望发现无文件fileless攻击,其实就是个沙箱。如果读者看过其他洋洋洒洒数千字的介绍文章,感觉天花乱坠不知所云那也很正常,国外厂商吹起来也是无边无际的。

BluVector技术架构

实际上,BluVector到底效果如何,拨开云雾很简单,就看两点:一是机器学习分类器检测效果,二是沙箱的自动化和多条件启发运行效果。

有监督机器学习检测恶意代码,如果能在预处理时成功自动化脱壳,效果肯定不错,这结果已经被验证。原理很简单,核心恶意代码模块,研发成本不低,肯定会被复用,只要积累到一些数量的人工标注好的样本,训练出的模型准确度很高。现在那些溯源报告不就抓着一些代码复用大做文章嘛。请记住,前提条件是自动化脱壳成功。否则恶意代码都被混淆压缩,机器学习模型又不是神仙怎么能识别出来。当然,如果同一类壳同一组模块,压缩出来也有可能共有相同特征。如何对抗机器学习识别恶意代码也是个很有趣的话题,笔者以后有时间再写。BluVector号称拥有美国情报体系的威胁数据样本,可笔者并不觉得样本来源是个大问题,市面上可以获取的病毒样本已经足够多。跟深度学习不同,检测恶意代码的分类器训练时所需样本数量完全可以控制在一个很低的数量级。当然,如果BluVector工程做得好,这个分类器应该不错,让我们一起拭目以待测试结果。

BluVector获得的专利

检测fileless攻击,现有普遍办法就是监控行为然后分析。笔者认为,纯粹比较检出率,在endpoint上做比用沙箱的效果更好,不过也会让端点过重,部署运维都是很大挑战,各有利弊。BluVector的第二个引擎,不是很重的全功能OS沙箱,而是针对JavaScript和shellcode等脚本做虚拟运行,更看重是否有恶意能力,而行为分析相对较少。为了保证性能是对的,但是遗漏行为毫无疑问会降低检出率。在这方面,其实传统大厂都投入了大量资源,进展都很显著,技术也很先进,感兴趣的读者不妨去测试研究一下。

另外,值得一提Targeted Logger功能,用于调查取证,减轻安全团队工作负担。当两个引擎标记为可疑或恶意时,产品查找事件发生前后15分钟内的日志,通过匹配(主机IP和域名等)将与事件相关的记录收集并存储,提供可视化的经过预先分析的日志给安全团队。这个功能在笔者公司产品的新版本中也已经具备。总的说来还是以提升安全团队效率为目标。

Awake

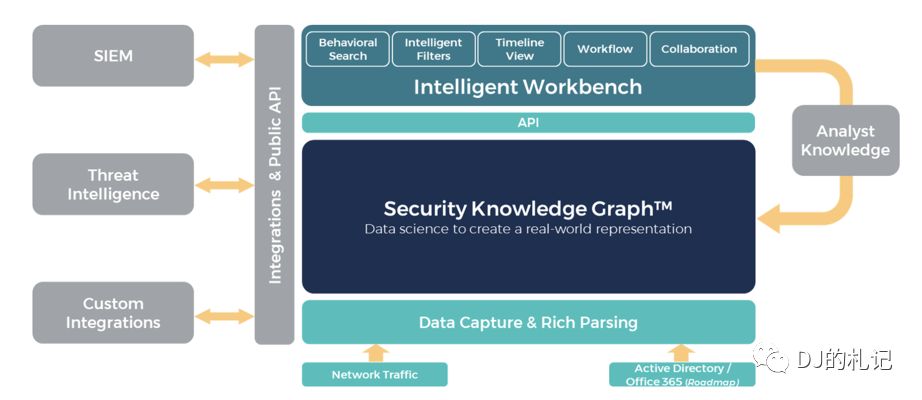

如果只是泛泛浏览关于Awake的介绍,恐怕第一眼不知道把这家公司产品归入到哪个类别好。明明只做网络流量检测吧,宣传白皮书大大的标题却是Today's SOC Is Broken: Here's How to Fix It;那说是打算推出替换SOC核心平台下一代SIEM吧,它还只抓网络流量原始数据,不接入其它安全设备日志源。如此一个怪胎用什么名目去抢甲方的预算呢?它究竟凭什么能力入围本届创新沙盒比赛呢?偏偏它的理念与笔者惊人的相似。是的,Awake是十家候选公司中笔者最喜欢的,也是笔者心目中的冠军。

因为我们正在用同样的思路做类似的工作。如果你看上面这张架构图,最下面的数据源,除了网络流量和AD,我们正在加入DLP和EDR,提供数据资产和终端行为用于进一步准确分析。我们并不会使用知识图谱这样酷炫的名词,因为知识图谱技术尚未成熟,目前只是噱头。但对实体的有效分析,已被实际场景证明效果显著。机器学习和数据分析能力确实能发现未知威胁,如果你精心搭建模型用以检测已知攻击手段。笔者仍会在本公众号内继续发布使用先进数据分析识别未知威胁中已知攻击手段的文章。

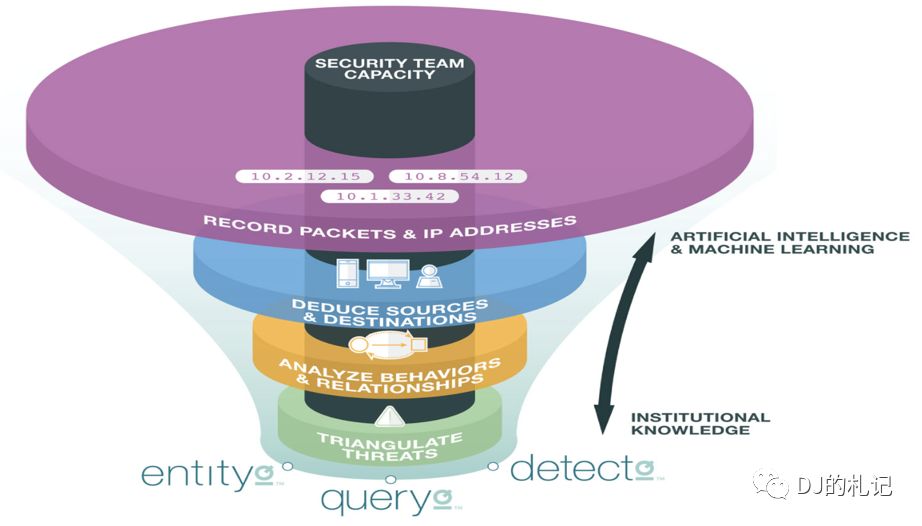

Awake通过机器智能和专业知识改变了SOC的操作方式,使团队能够识别和保护组织的最高风险资产。其产品记录和分析完整的网络流量包捕获数据,并提取数以百计的安全相关特征信号。然后应用人工智能和机器学习自动关联,配置和跟踪内部和外部实体,如设备、用户和域。自动整理实体属性、行为和相互关系,跟踪威胁,并允许安全团队通过有关实体专业知识和威胁情报丰富上下文。

以提高安全团队效率为目标

这不是一个SIEM,但却能改变SOC的运营方式,极大提高安全团队的工作效率。正如上图所示,将安全团队从现在远远超出其处理能力的报警事件中解放出来,用机器学习和行为分析等新技术,提高报警准确率,提供密切相关联且有用的流量、日志、情报等信息,如同BluVector产品的Targeted Logger功能。并提供明确的线索和方法,指引应急团队的日常工作。

正如笔者去年RSAC前文章所写,追求效率,是赢得安全对抗的成功之道,突出数据分析、智能辅助决策、和流程自动化的能力,是检测与响应发展方向的基础。

今年创新沙盒有现场直播,未到现场的读者也可在线观看:https://livestream.com/RSAC/events/8039665。让我们拭目以待明日群雄逐鹿。

声明:本文来自DJ的札记,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。