近日,安全公司ESET基于已有的两家受影响公司,发现欧洲的航天和军队相关企业最近成为一个复杂间谍攻击的目标,攻击中使用了新型恶意软件,以及社会工程学。

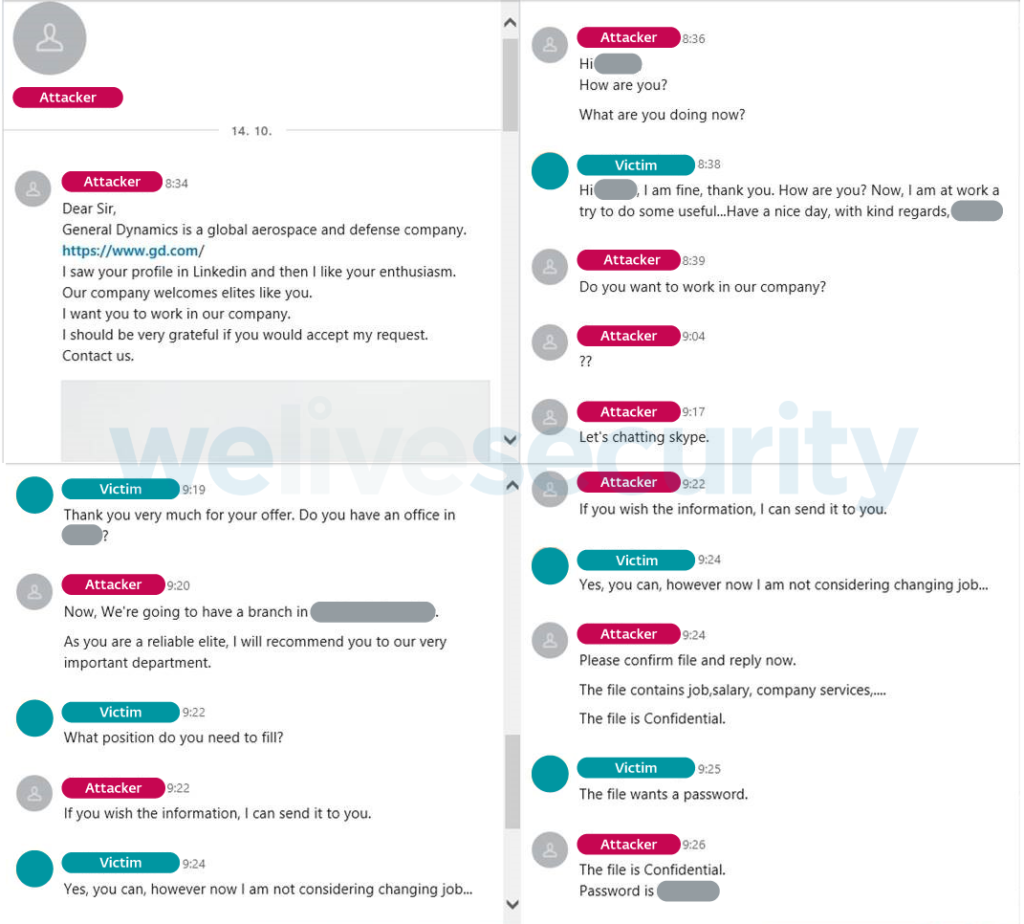

攻击者第一步先以敌对公司挖角的方式引诱员工,从而渗透入网络中,然后在所谓的职位详细信息中植入恶意软件。攻击者会建立自己虚假的LinkedIn账户,伪装成Collins Aerospace与General Dynamics这两家主要承包公司的猎头。

ESET表示,这些攻击发生在2019年9月到12月之间。

最初被分享的职位信息确实含有工资的具体信息,但是实际上只是一个欺诈。这个文件是一个被密码保护的RAR文件,里面含有了一个LNK文档。而在打开的时候,LNK文档会开启Command Prompt,在目标的默认浏览器中打开一个远程PDF文档。而在后台,Command Prompt会创建一个新文件夹,并将WMIC.exe复制到该文件夹,并在对该进程重命名。最后,Command Prompt会创建一个预定的任务,通过复制的WMIC.exe周期性地执行一个远程的XSL脚本。

在进入内部网络后,恶意软件会变得更加复杂。攻击者会通过WMIC解读远程XSL脚本,用certutil解码64位的下载载荷,然后用rundll32与regsvr32运行他们的恶意软件。

(恶意软件攻击流程,由ESET提供)

攻击者可以通过这个攻击在系统中达成两个目的:一个是寻找敏感信息,然后将提取的信息上传到一个DropBox账户;另一个是获取内部数据,从而对公司的员工进行进一步的BEC攻击。

在整个攻击事件的后期,攻击者也在试图通过寻找没有支付的发票并利用这些发票,直接变现自己的接入权限,攻击者会追踪相关会话,并督促客户支付这些费用——只是和之前确认的银行账户不同,但是引发了客户的一些疑问。为了解决这个问题,攻击者注册受攻击公司一样的域名(但是级别不同),然后将邮箱相关到这个假域名和目标客户进一步接触。

不过,这反而成了他们搞砸的地方。一个警觉的客户检查了邮箱地址,并且和航天公司进行了二次确认,发现了诈骗。

该攻击很可能来自朝鲜的APT组织Lazarus,由于第一阶段中恶意软件的变种带有Lazarus拥有的恶意工具组的相关样本。不过,ESET同时表示,要确信这个结论依然缺少决定性的证据。

声明:本文来自数世咨询,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。