越来越多的企业迈向云端,SOC团队帮助企业抵御威胁的压力也与日俱增。他们是抵御数据泄露和网络威胁的第一道防线,而此类泄露和威胁正变得越来越频繁和复杂。增加安全工具投入会导致安全数据和警报数量空前增长,即使SOC尽其所能从无意义的内容中识别出有意义的部分,过多的安全数据和警报仍常常成为企业安全架构的瓶颈。

本文要探讨的方面包括:

威胁检测的现实,如Dimensional Research最近发布的报告所示;

自动化的情况;

更好地应对当今SOC挑战的替代方案。

威胁检测的现实

如今,为了改善威胁检测,公司企业采用了多种检测工具和大量情报源。但这一策略真的有效吗?很遗憾,大多数情况下,效果差强人意。多数公司企业最终只会陷入根本无力处理的大堆任务当中,无谓地放大了风险。

为了更好地了解大公司中IT安全专业人员当前的体验和态度,Sumo Logic聘请Dimensional Research对全球427名安全利益相关者进行了调查,这些利益相关者均出自员工规模千人以上,且公有云投资庞大的大型公司企业。一些调查结果令人惊讶,而另一些则在意料之中。主要发现如下:

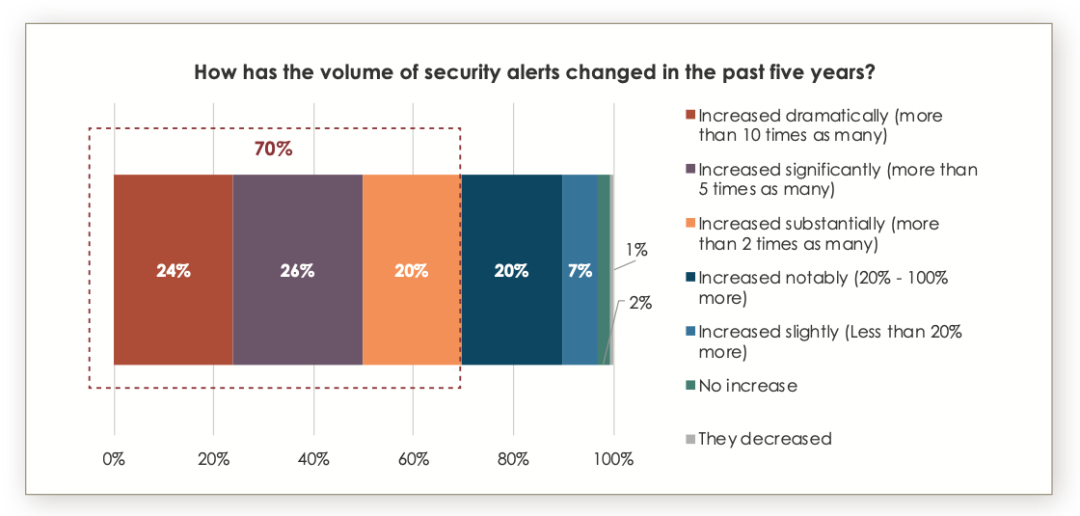

a. 公司企业面对大量警报

受访公司中多达70%报告称,过去五年来,每天收到的安全警报数量至少增加了一倍。约1/4的安全运营(SecOps)团队(24%)见证了警报数量增长10倍有余!这意味着公司企业确实被警报淹没,检测真实威胁比以往任何时候都更具挑战性。也意味着在众多噪声中忽略有效警告信号的风险更高。

图1:安全警报数量在过去五年中的变化

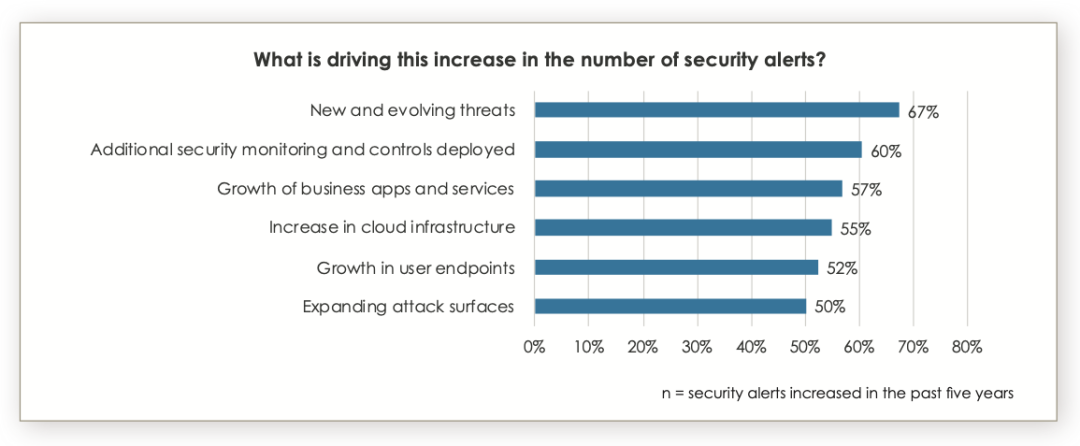

至于安全警报数量增长的原因,57%的安全专家将之归咎于构建和交付的业务应用和服务的数量增加。由于扩大了攻击界面,这进一步恶化了安全警报数量增长问题。云基础设施使用的增加也是警报增长的原因之一。全世界的SOC团队估计都发现了这一因果关系,正在努力遏制这种恶性循环。

一些额外的数据:

67%的受访者表示,最大的问题是新威胁和不断进化的威胁;

60%的受访者认为,这是部署新的安全监视和控制工具的结果,而这些工具估计就是公司企业用来抵御新威胁和不断进化的威胁的。

图2:警报数量增长背后的驱动力

大量警报有什么问题?看到这份调查报告之前确实没想到……

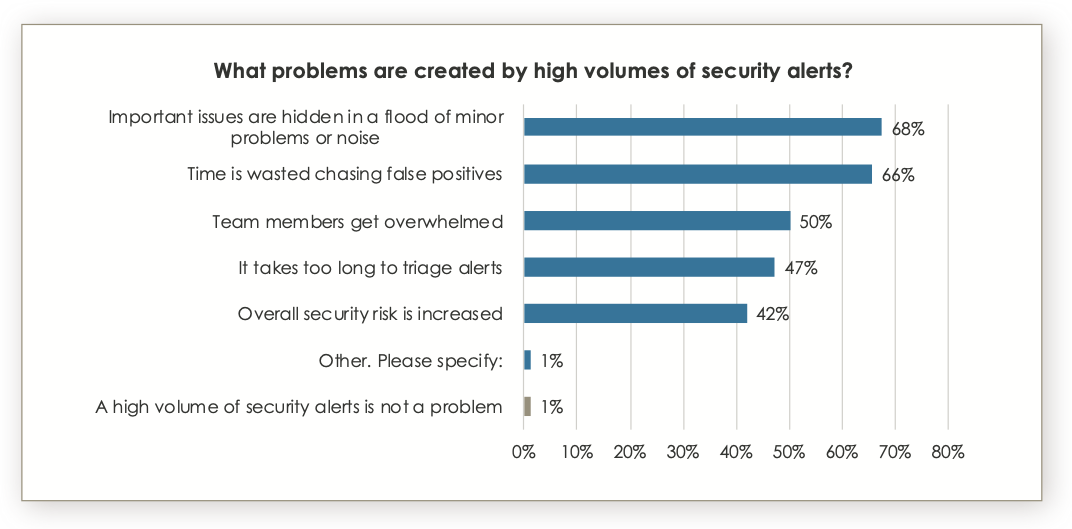

b. 警报过多会给下游造成复杂问题

与警报越多可见性越广的普遍认知相反,大多数企业报告称,大量警报只会造成问题而不是带来好处。99%的受访安全团队看到了接收大量安全警报的多个问题,包括:

漏掉隐藏在噪声中的重大问题;

浪费时间追逐误报;

花太多时间分类警报。

图3:大量安全警报可引发的问题

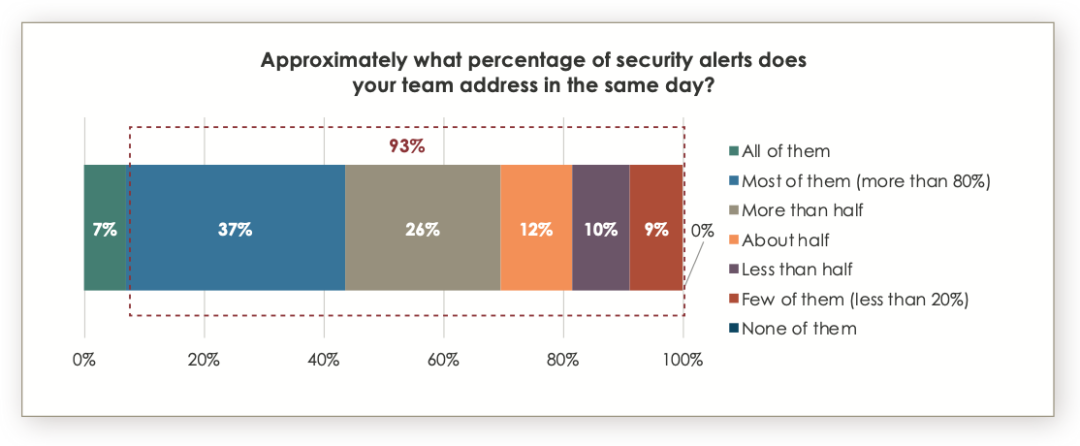

此外,93%的安全团队无法在一天内处理所有安全警报,可能就是警报太多所造成的。31%的安全专家表示,自己每天能处理的警报也就一半左右。不幸的是,网络空间关系重大,即使只是一个未解决的警报,也可能带来严重而不可逆的破坏。那这些SOC在上周、昨天或明天所无法处理的大量警报,又会引发什么问题呢?

图4:安全团队每天处理的安全警报占比

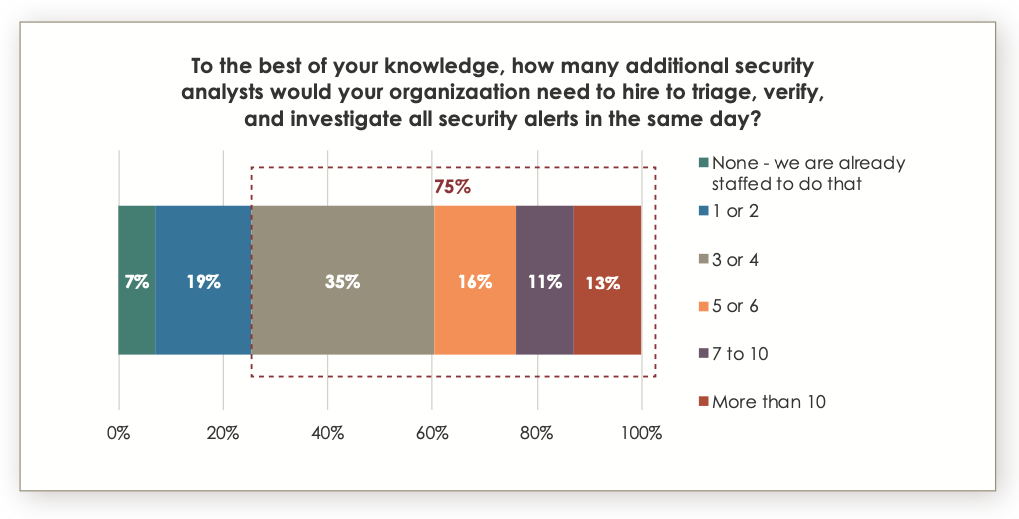

这份研究报告真正令人惊讶的地方,在于受访者对于需要增加多少安全分析师来帮助处理安全警报问题的回答。75%的企业表示,他们需至少增加三名安全专家来调查其所有安全警报。

之所以大开眼界,是因为大多数公司企业竟然无力负担,或难以找到合适的人才,而持续存在的网络安全人才和资源短缺,又是另一方面的原因了。面对日益严重的警报问题,招聘根本不是正确的解决方案。

图5:需要再招聘多少分析师

c. “警报疲劳”是需要应对的另一个问题。

受访公司中,83%表示其安全团队正在应对“警报疲劳”,因为每天都有大量警报涌入SOC,导致安全分析师无法解决所有这些警报。值得注意的是,这不仅仅是个安全问题,还是人力资源问题。86%的受访公司忧虑安全人员的健康问题,包括倦怠、压力大,或者怀疑团队成员存在跳槽/辞职风险。员工消失不见时,谁来处理汹涌袭来的警报?尤其是在找到经验丰富的安全人才都还是问题的时候。再次强调:企业安全运营团队无法通过招聘来解决这个问题。

自动化形势

面临诸多挑战的情况下,SOC几乎不可能实现有效事件响应。想要显露出真正的高优先级威胁并立即加以响应,就需要采用新的安全运营工作流方式。

有哪些选择呢?自动化就是其中之一。通常由三级或四级安全分析师执行的威胁检测和分析工作,是SOC团队最难处理,也最耗时的工作。自动化警报分类和威胁分析,有助于实现更高质量的下游响应和加快响应速度。

很多安全专业人士确实在SOC自动化中看到了希望。不久前的推特调查显示,SOC团队认为,自动化SOC分析可提升工作效率,随之而来的无限扩展性和增强的可见性也令人兴奋不已。这表明,很多安全人员认为,使用创新技术应对这些日常挑战大有可为。

图6:SOC分析自动化调查

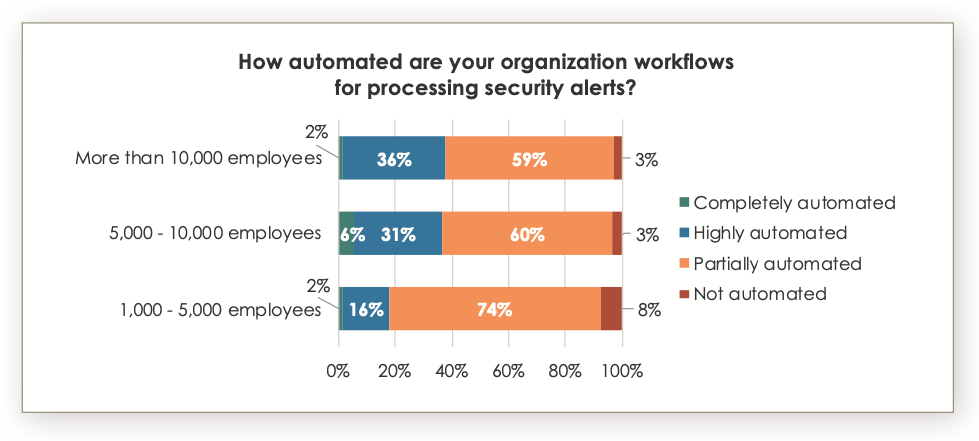

同时,大多数安全团队正在推进安全警报处理工作流的自动化工作。我们不妨来看看《2020安全运营与自动化状态》报告的统计数据:

仅3%的受访企业完全自动化了警报处理工作流;

27%的受访者认为自家工作流高度自动化;

但65%只是部分自动化;

5%的受访者承认尚未开始自动化。

下图进一步说明了各企业在这方面数据上的差异。自动化炒作明显存在,但中小企业和大型企业的自动化实现程度不同。相关成本可能是原因之一。也可以认为是企业越大,SOC团队就越大,因而更有资源上马安全自动化项目。

图7:安全警报处理工作流自动化程度

SaaS SIEM是最好的替代方案,但需要其他功能辅助

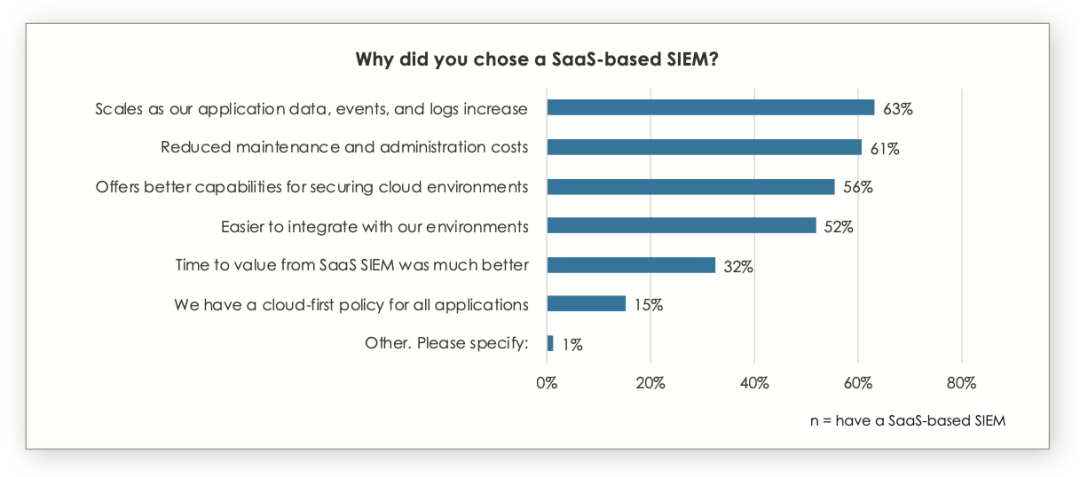

为什么选基于SaaS的SIEM,而不是传统现场SIEM或云SIEM?这份报告为安全人员提供了分享现有SIEM工具使用难题的机会。事实上,88%的受访者称自己难以充分利用SIEM。除了抱怨自家SIEM吐出太多警报,40%的受访者认为SIEM工具的操作太过复杂,37%觉得SIEM无法为分析师调查威胁提供足够的上下文。而且,这些SIEM无法同时兼顾企业现场环境和云环境。传统SIEM解决方案的用户还苦于高昂的开销和可扩展性的缺乏。

正如下图中拥有SaaS SIEM的受访者所言,最好的选择是采用SaaS SIEM。之所以推送SaaS SIEM,是因为这些解决方案提供可扩展性,减少(或消除)维护与管理费用,还更容易与现有环境集成。

图8:为什么选择SaaS SIEM

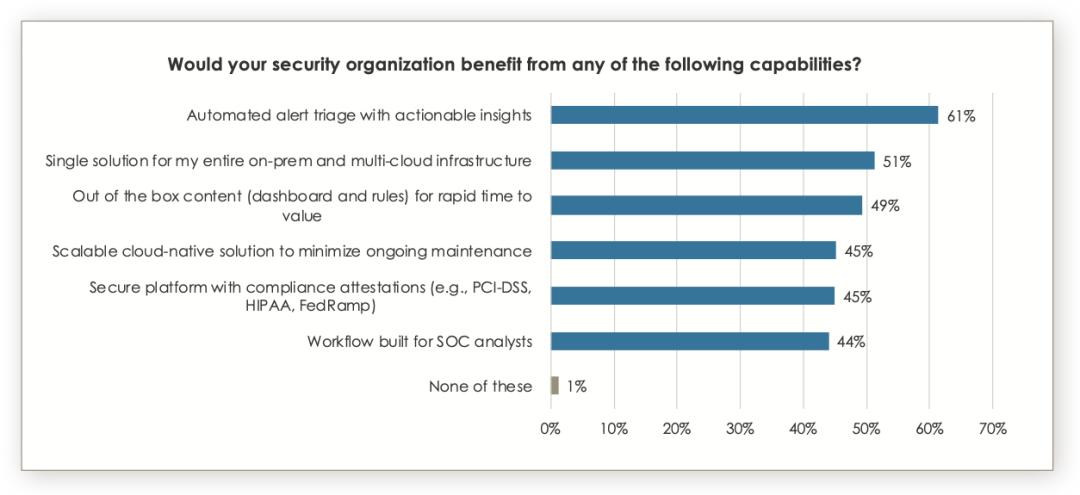

不仅SaaS SIEM拥有者已甚为满意,本研究中几乎每位安全专业人员 (99%)都表示自己会受益于创新SIEM功能,可以借助这些功能更好地管理安全警报和解决合规风险。最受追捧的功能是附可行性见解的自动化警报分类。超过一半(51%)的受访者想利用此类单一解决方案,希望能跨整个现场和多云基础设施监控和关联威胁。他们还想要更多现成的内容(49%),包括预构建的控制面板和规则,方便更快地启动和运行,以及衡量SIEM投资的价值。

图9:公司企业想利用哪些功能

结论是什么?你要找寻的是现代SaaS SIEM,这种SaaS SIEM不仅能提供尽可能多的上述功能,还能拿出实时安全洞察和持续的威胁情报,满足公司SOC的分析和自动化需求。

《2020安全运营与自动化状态》报告围绕安全运营团队和安全利益相关者展开,本文摘录了报告的几个关键数据点。你也可以免费下载此报告,查阅与自身日常安全运营任务相关的所有其他细节。

准备好使用现代SaaS SIEM了吗?Sumo Logic的Cloud SIEM Enterprise解决方案了解一下?这个解决方案囊括了上述全部所需功能。

《2020安全运营与自动化状态》报告:

https://www.sumologic.com/brief/state-of-secops/

Sumo Logic Cloud SIEM Enterprise 解决方案:

https://www.sumologic.com/solutions/cloud-siem-enterprise/

声明:本文来自数世咨询,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。