概述

近日,奇安信红雨滴团队在日常高价值威胁挖掘过程中,发现APT28组织新活动。通过对受害者进行合理推测,综合多方面线索分析,我们大致判断本次活动是针对阿塞拜疆国内知名人士、意见领袖以及政治家进行定向攻击的APT事件。高加索地区民族较为复杂,历史上各大帝国均会争夺这片地区。其中纳卡地区的问题尤为严重,已经成为大国博弈、民族冲突、宗教矛盾的火药桶,本次攻击活动是冲突从现实政治空间到网络空间的典型折射。

本次捕获的样本为Zebrocy新样本,其功能主要为Downloader,与五月份捕获的样本相比,免杀效果更好,运行后会先进行持久化操作并弹出错误提示框迷惑用户,当以特定的参数启动时会进行屏幕截图,通过定时器回调函数,将数据发送到远程服务器,并等待下载后续payload。

样本分析

本次攻击的样本疑似为整个攻击链的一环

文件名 | MD5 | 类型 |

Course 5 - 16 October 2020.zipx | b66c2aa25d1f9056f09d0a158d20faef | ZIP文件 |

VT报毒情况如下:

文件头带有JPG的标识

将其改为JPG后缀打开后内容如下:

图片内容为SCAP组织标志,改成Zip后缀文件内容如下:

伪装成包含一个损坏的文档和一个Dephi版的Zebrocy Downloader是APT28近期的常用套路,早在今年五月份时我们捕获到该组织类似手法的样本

文件名 | MD5 | 家族类型 |

Course 5 - 16 October 2020.exe | d5e45a9db7f739979105e000d042f1fe | Zebrocy Downloader(Delphi) |

与五月份的代码相比,功能上没用太大的变化,调整了代码结构用于免杀,VT报毒情况如下:

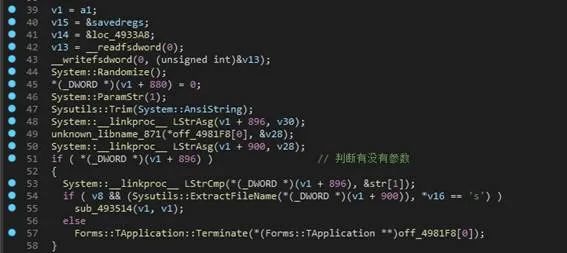

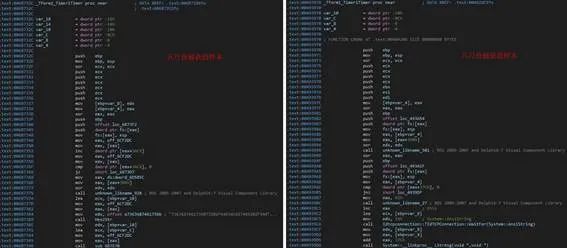

核心代码在FormCreate函数中,会先判断有没有参数。

默认启动没有参数,获取文件名和当前年份,判断文件名中是否包含当前年份“2020”,不包含则推出

如果包含则将自己释放到%appdata%目录下,并重命名为sqlservice.exe

最后创建名为“Windows\Microsoft\DebugUI”的计划任务

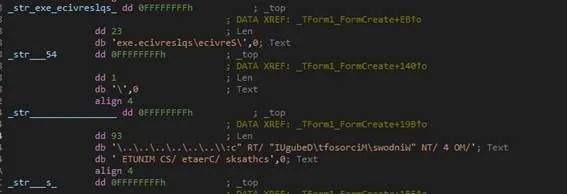

通过反转来获取字符串

而在五月份的样本中APT28是通过Hex2String函数来获取字符串

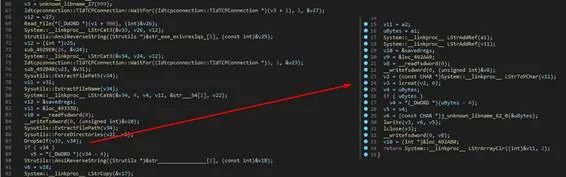

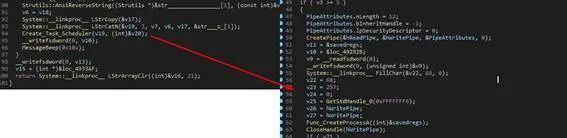

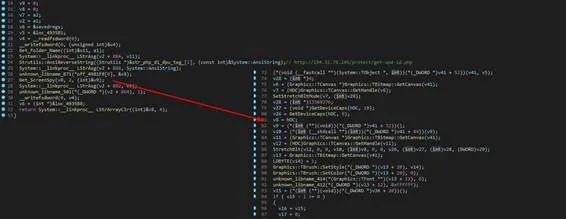

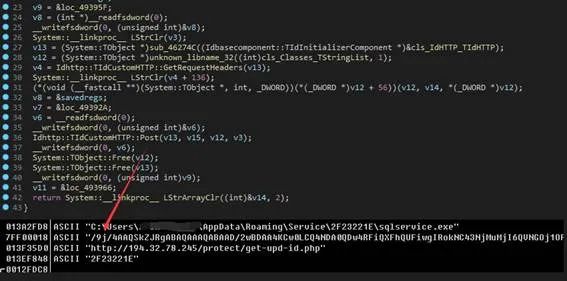

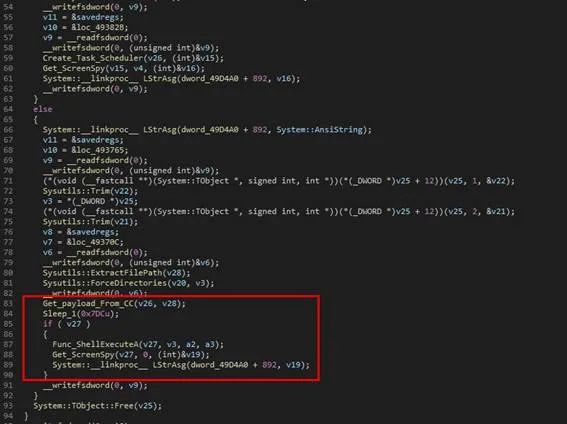

计划任务会将“/s”作为样本参数启动,会先反转字符串得到C2(http://194.32.78[.]245/protect/get-upd-id.php),获取当前屏幕快照。

与五月份的样本类似,通信模块在定时器的回调函数中

发送Post数据,将屏幕快照发送到远程C2

从远程服务器下载后续payload并执行。

后续已经无法获取。

受害者是谁?

VT的上传记录引起了我们的注意

阿塞拜疆地区上传,通过Name字段我们可以获取受害者的机器信息,用户名为:“shukuran.quluyev”,我们通过开源情报在instagram上找到了同名的用户

对该用户的动态进行分析,我们发现在2015年时,该用户曾经发布了带有阿塞拜疆国旗的自拍

在其他动态中也能找到与阿塞拜疆有关的信息

可以基本确认该用户居住于阿塞拜疆,与样本上传者关联性很大。同时我们还发现该用户经常出现在一些电视节目中

这些节目均为Xəzər TV旗下,而Xəzər TV正好是阿塞拜疆的电视台

由于语言障碍我们没有获取到受害者具体的职务,但不管怎么样,受害者与Xəzər TV有关联,可能是一名主持人、意见领袖或者政治家。至此我们可以将APT28此次的攻击活动定性为针对阿塞拜疆国内知名人士、意见领袖以及政治家进行定向攻击的APT事件

总结

APT攻击总会随着地缘局势的变化而出现,而红雨滴团队则致力于将每一次APT攻击与多方面的线索相结合,尽全力还原出事件的真实面貌,感受赛博朋克空间下的大国博弈,为国家安全保驾护航。目前,基于奇安信威胁情报中心的威胁情报数据的全线产品,包括奇安信威胁情报平台(TIP)、天擎、天眼高级威胁检测系统、奇安信NGSOC、奇安信态势感知等,都已经支持对此类攻击的精确检测。

IOC

MD5

b66c2aa25d1f9056f09d0a158d20faef

d5e45a9db7f739979105e000d042f1fe

URL:

194.32.78[.]245/protect/get-upd-id.php

参考链接

【1】 https://www.bbc.com/news/world-europe-53402476?intlink_from_url=https://www.bbc.com/news/topics/c302m85q1z0t/azerbaijan&link_location=live-reporting-story

【2】 https://baijiahao.baidu.com/s?id=1673456206181906637&wfr=spider&for=pc

【3】 https://zh.wikipedia.org/wiki/%E9%98%BF%E5%A1%9E%E6%8B%9C%E7%96%86

【4】 https://new.qq.com/sv1/qd/aoyou.html?cmsid=20200731A0EBH800

声明:本文来自奇安信威胁情报中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。