引用本文:刘飞,黄云婷,江巍,李佳楠. 终端威胁检测与响应技术研究及发展研判[J].通信技术,2020,55(09):2271-2275.

摘 要

随着信息安全技术的发展,网络攻击已经变得更有针对性、隐蔽性和持久性,终端威胁检测与响应(EDR)技术的出现为新型安全威胁的检测和与防护提供了新思路。EDR在面对为未知威胁攻击、0day漏洞攻击和APT攻击等所表现出的先进性和优越性,已经成为网络空间整体安全防护体系的重要组成部分。首先分析了EDR产生的原因和背景,然后介绍了EDR遵循的安全模型及其工作原理,并分析了EDR所涉及的关键技术,最后对EDR的发展方向和运用前景作了预测和研判。

关键词:

终端安全;威胁监测与响应;数据分析;追踪溯源

内容目录:

0 引 言

1 EDR概述

1.1 EDR的定义

1.2 安全模型

1.3 工作原理

2 关键技术分析

2.1 终端安全防护技术

2.2 数据采集技术

2.3 大数据分析技术

2.4 威胁情报技术

2.5 安全取证技术

3 EDR发展趋势研判

3.1 EDR和EPP的融合

3.2 向物联网渗透

3.3 国产平台安全

3.4 云和服务器安全

4 结 语

0 引 言

近年来网络安全事件频发,从“震网”病毒事件到乌克兰“电力门事件”,从棱镜门事件到勒索病毒事件,以及针对我国的“蔓灵化”事件、“海连花”事件、“蓝宝菇”事件等,这些安全事件归纳起来,均具备如下三方面特点。

首先,都发生在终端设备上,攻击的主要对象是各类计算实施设备,通过攻击各类终端设备,实现数据窃取、系统破坏、钱财勒索等目的。

其次,对传统的攻击而言,这些攻击过程更具隐蔽性,攻击目标也更有针对性。攻击者在发起攻击之前,往往会进行潜伏、侦查、分析、武器化、传输、漏洞利用、渗透、攻击、隐蔽等步骤,攻击步骤经过精心策划和缜密设计。

最后,这些攻击大多会利用操作系统上未公开的漏洞,传统的终端安全防护软件(EPP软件),大多基于已有经验或者已知特征进行被动式防御,在面临通过0day漏洞发起的攻击时,显得无能为力。

面对攻击手段出现的这些新变化,以及操作系统层出不穷的未知安全漏洞,终端安全亟需打破传统的防御思路,破解被动挨打的局面,从技术上主动发现、识别各类已知和未知安全威胁,及时阻断网络入侵行为,同时能够提供一种安全防护托底的手段,在安全事件发生后,对安全事件进行取证分析和追踪溯源。

1 EDR概述

1.1 EDR的定义

终端威胁检测与响应技术(Endpoint Detetion And Response, EDR)是一种新型的、智能化和快速迅捷的主动防御技术,该技术遵循Gartner“预测、防护、检测和响应”的技术体系,作用贯穿安全事件发生的全过程。

EDR实时监测终端上发生的各类行为,采集终端运行状态,在后端通过大数据安全分析、机器学习、沙箱分析、行为分析、机器学习等技术,提供深度持续监控、威胁检测、高级威胁分析、调查取证、事件响应处置、追踪溯源等功能,可第一时间检测并发现恶意活动,包括已知和未知威胁,并快速智能地做出响应,全面赋予终端主动、积极的安全防御能力。同时,EDR技术还能与SIEM、SOC、态势感知类产品进行融合,为构建“网”“端”“云”融合的大安全防护体系提供数据和技术支撑。

Gartner在2013年首次提出终端威胁检测与响应的概念之后,立即引起了安全界的广泛关注,之后在2016年到2019年连续进入 Gartner 的 10 大技术之列。根据Gartner等国外著名咨询机构的统计数据显示,2015年至2019年间,EDR市场的年复合增长率保持在40%以上,预计并在2020年突破10亿美元大关。

国内外的安全公司(尤其是综合性的大公司)也都纷纷布局终端威胁检测与响应产品,国内有深信服的终端检测响应平台EDR、天融信的TopEDR、奇安信的天擎,国外有Comodo的Comodo Advanced Endpoint Protection(AEP)、卡巴斯基的Kaspersky Endpoint Detetion And Response (KEDR)、CrowdStrike的Falcon Host等。

1.2 安全模型

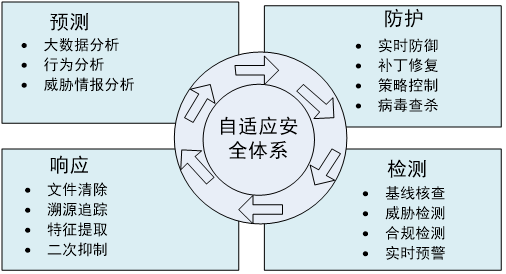

Gartner 在2017年发布的《应用保护市场指南》中首次提出了PPDR的安全防御模型[3],即由预测(Predict)、防护(Prevent),检测(Detect)、响应(Response)四个阶段组成的自适应安全防御模型[2]。而EDR技术与此防御模型的四个阶段完全吻合,功能上完全覆盖,如图1所示。

图1 EDR安全防模型

预测:EDR实时采集终端的运行数据,提取终端的运行状态和行为动作,通过后端数据分析,主动发现和识别终端上存在的安全隐患和风险,对终端可能遭受的网络攻击进行预测。

防护:EDR通过不断的终端行为学习,形成基于终端的行为模型,在终端遭受网络攻击时,EDR通过行为模式识别和规则匹配,能够及时发现和阻断攻击行为,对终端能够起到实时地防护作用。当年装了EDR产品的终端,能够免受“永恒之蓝”病毒的攻击就是EDR防护能力的印证。

检测:EDR能够实时检测终端的运行状态,核查终端存在的风险点和不符合规定项,如开启的威胁服务、开放的网络端口、存在的系统账户,关键文件的异常操作、系统安全策略设置等,并提供修复和整改措施,通过持续的检测和修复,不断降低终端安全风险,提升网络攻击门槛。

响应:在安全事件发生后,EDR能够及时清除攻击代码,修复漏洞或关闭服务,防止再被攻击。依托后端数据分析,实现攻击过程的溯源追踪,将攻击发生的时间、地点、进程、文件、注册表、服务、网络端口等进行关联分析,还原整个攻击过程,同时提取攻击特征,实现攻击二次抑制。

1.3 工作原理

终端威胁检测与响应的原理架构如图2所示,包括四部分,分别是防护代理、管理平台、分析中心和安全态势,各部分的功能和作用如下:

防护代理:防护代理运行在终端设备上,对终端的安全状态进行安全评估和核查,实时监控操作系统上发生的各类行为,采集并上报运行数据,提取可疑样本到管理平台分析,同时在发现安全威胁时,能够自动响应处置。

管理平台:基于大数据平台进行安装部署,是EDR的核心部位,其作用是管理、存储和分发整个系统的安全策略,监视防护代理的运行状态,对防护代理采集的数据进行威胁分析,感知和发现入侵行为,提取入侵攻击的行为特征,对入侵者进行画像,并对入侵攻击行为发起应急响应处理等。

分析平台:分析平台向管理平台提供分析服务,通过对样本进行黑白名单查询、病毒引擎检测、智能沙箱分析、威胁情报分析和专家系统分析后,识别出恶意样本文件,并将识别结果反馈给管理平台,实现恶意代码二次攻击抑制。

安全态势:对EDR采集的安全状态数据、告警日志数据、安全事件信息、任务处置情况进行融合处理、过滤、分析、整编,以GIS、图表等可视化方式展示攻击源、攻击过程、统计排名等态势数据,为应急处置提供决策依据,是EDR宏观掌握终端整体安全状态的重要抓手。

图2 EDR工作原理

图2 EDR工作原理

2 关键技术分析

EDR不仅仅是一种技术,更是终端安全防御的一种思想。为了将这种思想转为具体的产品,需融合多种关键技术,包括终端安全防护技术、数据采集技术、大数据分析技术、威胁情报技术、安全取证技术等[3],通过对这些技术的有效组合和合理运用,实现终端的安全威胁检测与响应。

2.1 终端安全防护技术

EDR解决的是终端安全问题,那么EDR首先需要的就是终端安全防护技术,包括终端基线核查、补丁加固、创新微隔离、行为监视、终端管理、策略分发、样本提取等都属于终端安全防护的技术范畴,同样地EDR也需要考虑操作系统、硬件平台、应用系统的兼容问题等。

终端安全防护技术是EDR的基本基础,要进行威胁分析和响应处置,首先离不开终端安全防护技术的支撑。也可以说EDR是终端安全技术发展到一定阶段的必然产物,也是EPP在发展到一定阶段遇到瓶颈之后,出现的一种全新的思维模式和解决方案。

2.2 数据采集技术

EDR在终端需进行静态和动态数据采集,静态数据采集部分包括采集操作系统运行的当前状态,如资产信息、服务、端口、进程、线程、漏洞等。动态信息包括操作系统上发生的各类行为操作,如账户创建、网络访问、数据发送、文件操作等,记录并采集动作关联的进程、目标文件、动作结果、网络数据等。数据采集是EDR进行威胁预测和安全分析的前提和基础,也是EDR区别于EPP的重要特征之一。

数据采集并没有统一的标准,各厂家对数据采集的定义也不尽相同,对数据种类、数据属性、数据描述都需以数据分析为牵引,为数据分析服务。虽然数据采集标准不统一,但通常各厂家进行数据采集时会参考威胁情报的数据定义标准,如Stix、TaxII、CybOX、OpenIOC等[4]。

2.3 大数据分析技术

EDR区别于EPP的另一个重要的特征就在于EDR具有大数据分析的能力,EDR能够将终端采集的各类异构数据进行集中存储和数据分析,通过深度学习、强度学习、关联分析、聚类分析等,发现和识别出终端上隐藏的安全威胁,挖掘出已沦陷的终端主机,发现不满足安全要求和不符合安全规定的终端。

EDR能够对抗无文件攻击、0day漏洞攻击和APT攻击的一种重要原因就在于其能够利用大数据分析技术,对网络攻击各个环节的动作和产生的数据进行长期持续地分析,能够在没有规则和先验知识的情况下,识别中网络中存在的威胁。

2.4 威胁情报技术

威胁情报技术是EDR能够快速、准确识别高级威胁和未知威胁的重要基础和前提。威胁情报能为EDR提供海量的内外部威胁数据、恶意样本数据、攻击特征数据、黑客组织画像信息等关键数据,帮助对网络攻击进行综合研判,对样本进行识别、识别攻击家族等。通过多源情报关联信息,对攻击者进行追踪溯源,挖掘攻击者发起攻击的动机,同时基于威胁情报数据以及大数据分析,EDR还能高效地检测未知攻击,实现对未知攻击类型的防御。

此外,EDR本身具有威胁捕获功能,EDR在识别和发现威胁后,通过逆向样本文件,提取威胁特征,又能生产威胁情报数据,为威胁情报的其他应用场景(如NDR、SIEM、SOC或者态势感知)提供支撑。

2.5 安全取证技术

在安全事件发生后,为了能够追查攻击行为,重放攻击过程,对攻击事件进行追踪和溯源,需要使用安全取证技术对攻击发生前、发生时和发生后的终端运行状态进行取证,在安全取证过程中难点是要保证取证数据的相关性、真实性和完整性。

3 EDR发展趋势研判

3.1 EDR和EPP的融合

不管是EPP还是EDR,都涉及大量操作系统底层技术,安装不同厂家的EPP和EDR产品,容易产生兼容性问题,同时也会给用户增加管理运维难度。基于此,正如 Gartner 在 EDR 技术架构解析中指出,传统的EPP解决方案与当前的EDR解决方案,将是一个互相融合的趋势。将EPP和EDR进行融合,打造终端的一体化解决方案,不仅能够节约管理和运维成本,防止不兼容性现象,提升用户体验,更重要的是能够实现EDR和EPP的联动,如EDR为EPP的防护策略提供依据和来源,EPP为EDR提供更全面、更有效的安全响应措施。EPP和EDR的集成和融合,能够达到1+1>2的效果。

3.2 向物联网渗透

随着5G、IoT、云计算和大数据等新兴技术的不断发展,未来万物互联是必然趋势。对于接入网络相互连接的任意终端设备,都有被防护的需求,物联网的安全防护能力呈现“木桶效益”原理,任意一个物联网终端自身的漏洞都可能影响全局安全。EDR作为终端安全的重要解决方案,其作用对象不仅仅包括是主机、服务器、云终端、虚拟机等,还需要包括嵌入式设备、移动终端、智能终端、工控设备、BYOD设备等各种物联网终端形态[5]。EDR管理终端的类型越多、数量越多,其作用的范围就越广,收据收集越全,分析和检测能力也就越强。EDR对物联网的渗透既是EDR自身发展的需要,也是物联网安全发展的需求。

3.3 国产平台安全

加强网络信息技术自主创新已经作为网络强国战略的首要任务,掌握前沿核心关键技术,加快推进国产自主可控替代计划,构建安全可控的信息技术体系已成为国家基本战略。未来的国内市场,尤其是企业、政府、军队等ToB和ToG市场,构建完全自主可控的软硬件终端生态环境将是必然趋势,EDR也就向全面兼容和支持国产平台方向发展,而目前国内主流的EDR厂商均不同程度地支持国产软硬件平台。由于国产软硬件平台太多、太繁杂(操作系统就包括中标麒麟、银河麒麟、湖南起来、深度形态等,处理器平台包括龙芯、飞腾、申威、海光等),而EDR作用于操作系统层面,与操作系统内核和处理器架构存在强关联关系,所以EDR在国产化适配的道路上会走的比较艰难且漫长。

3.4 云和服务器安全

由于个人计算终端在数据安全性、管理难度、灵活性和资源利用度等方面所表现出的劣势,越来越多的企业将会选择云上解决方案[7],计算终端的云化部署也将是一大趋势,EDR也将会更多地与云计算技术相融合,实现对云终端的威胁监测与响应。不同于物理计算终端,EDR在云终端上,通常会采用云工作负载安全平台(CWPP:Cloud Workload Protection Platfomrs)方案,使用轻量级代理,减轻对云主机性能影响,同时EDR还会与云平台联动,实现东西向流量监测、网络入侵检测与防御、创新微隔离等功能。目前国际上的Crowdstrike、Sophos等均将主打产品放在云上,而国内厂家(如安全狗、杰思、网思科平等)也都形成了专门针对云环境的EDR产品。

4 结语

与EPP侧重于终端管理和控制不同,EDR更侧重于对终端运行状态的分析,通过终端采集的各类运行数据,借助大数据分析、威胁情报、智能沙箱、人工智能等多种创新安全防护技术,在第一时间感知可疑行为,将安全威胁(包括勒索软件、APT攻击、0day攻击等)可视化,并快速做出响应。由于EDR具备更强的未知威胁检测发现能力,能够真实反应网络攻击的全过程,未来将在物联网安全、国产化安全、云和服务器安全上等领域得到越来越多的运用。

作者简介

刘飞,硕士,工程师,主要研究方向为信息安全和网络安全;

黄云婷,硕士,工程师,主要研究方向为信息安全和网络安全;

江巍,硕士,工程师,主要研究方向为信息安全和网络安全;

李佳楠,硕士,工程师,主要研究方向为信息安全和网络安全。

选自《通信技术》2020年第八期(为便于排版,已省去原文参考文献)

声明:本文来自信息安全与通信保密杂志社,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。