本文作者:安全内参社区研究员 CC

传统的身份和访问管理(IAM, Identity and access management)技术主要为标准用户(企业员工、临时工、访客等)提供访问控制,但未提供针对某些特权账号的共享使用或不受控制的提权的解决方案。而往往这些特权账号(如运维人员账号、超级管理员)拥有较大权限,如果在企业中广泛、不受限制、不受监控的使用这些账号会带来极大的损害,近年来机密信息泄露、业务中断等事件比比皆是。

企业需要特权账号管理来确保最小特权等基本准则的遵从性,确保责任可追溯到个人。相对于身份与访问管理领域,特权账号管理是相对独立的一部分内容。由于面向的资产相对不同,功能设计也具有差异性。

特权账号都有哪些?

按照国际咨询机构Gartner提供的分类,特权账号主要分为两大类:人员特权账号、软件特权账号。

1、人员特权账号

个人特权账号:非通用的个人用户账号,通常分配给管理角色或具有提权能力,可访问所有普通用户和进行特权操作。

系统定义的共享特权账号:内置在系统或应用中的账号,用来进行系统的管理操作,如Unix/Linux系统上的根帐户或Windows系统上的管理员帐户。

企业定义的共享特权账号:企业为软件安装、管理和配置目的而设置的账号。通常这类账号会由多个管理员共享,也包括紧急账号,用于紧急情况下临时获取特权访问进行操作。

2、软件特权账号

与其他系统、应用、数据库或服务进行远程交互(软件到软件)的服务、应用或软件的账号。

特权账号管理产品的关键特性

Gartner将可用的PAM技术分为两种不同的方法,并逐渐成为领导者考虑PAM工具的主要关注点:

特权账号和会话管理(PASM):特权账号通过安全存储凭据来保护。通过代理方式为用户、服务和应用提供账号的访问。通过可凭据注入和完整会话记录建立会话。特权账号的密码和其他凭据可主动管理(定期更改或发生特定事件时更改)。

权限提升和委托管理(PEDM):基于主机的代理在托管系统上向登录用户授予特定权限,包括基于主机的命令控制(筛选)和权限提升。

从各类总结中可以看出,PAM产品所强调的核心能力包括:密码管理、特权账号生命周期管理、监控分析等。PAM的功能特性集合包括:共享账户密码管理、应用到应用密码管理、特权账号发现和生命周期管理、特权SSO、特权提升管理、特权用户行为分析、会话监控分析和记录、端点特权管理、报告审计和合规。

关键特性 | 说明 |

共享账号密码管理 | 密码保险柜 |

对于共享账号权限的集中管理 | |

自动化的凭据轮换或OTP | |

对特权凭据提供安全访问能力 | |

特权单点登录 | 将会话分配给用户 |

支持审批生命周期的随机访问和预先访问授权 | |

简单而安全的UI | |

特权账号发现和生命周期管理 | 自动化的在服务器、客户端和其他系统上(比如网络设备)发现特权账号 |

集成在CMDB中 | |

简单(自动化)的对账号和系统进行分组 | |

会话监控、分析和记录(基于CMD和GUI的会话) | 会话监控 |

会话记录 | |

会话分析 | |

特权用户行为分析 | 对特权用户的异常行为发现 |

根据客户需求调整分析 | |

支持隐私和合规 | |

特权提权管理 | 对管理系统受限访问(最小权限) |

命令过滤 | |

command/shell替换 | |

应用-应用密码管理 | 在脚本、配置文件等中标识硬编码凭据 |

提供用于替换硬编码凭据的API | |

应用或服务验证调用密码保险库用于凭证签出或注入 | |

端点特权管理 | 应用控制(黑白名单) |

APP沙箱 | |

本地用户提权 | |

报告、审计和合规 | 灵活的报告接口,可定制化 |

特权账号管理的国内外市场

在国内,在以往的安全产品分类中未明确提出PAM的细分领域,特权账号管理领域的产品形态主要是堡垒机,通常用于运维人员管理企业网络、数据中心等网络中的网络设备资源、主机资源、数据库资源、应用服务器等。

堡垒机作为访问这类资产的主要入口,通常要求具备双因子认证能力,具有简单的用户、用户组、组织机构管理功能,具备账号风险检查能力。对于并不复杂的运维场景,通常进行组的划分、添加用户标签信息可以覆盖大部分应用场景,堡垒机更多的是兼容多种标准协议,能够和代理服务器链接,使用各类适配工具完成运维操作并能记录。但随着业务复杂度的逐渐演进,国内各类PAM厂商及部分IAM厂商开始提供专门的特权账号管理功能。

国际上看,有为数不少的PAM厂商在提供针对特权账号的方案,头部厂商包括CyberArk、Broadcom(CA technology)、Centrify 、BeyondTrust、ARCON等。通过调研了解到,Gartner对于PAM的定义为“提供对关键资产的安全、特权访问,并通过保护、管理和监视特权账号和访问来满足法规遵从性要求”。对于PAM市场的定义为提供以下三个功能中一个或多个功能工具的市场:

1)发现、管理多个系统和应用系统的特权账号(具有超级用户/管理员权限的账号);

2)控制对特权帐户的访问,包括共享和紧急访问;

3)随机、管理和保管管理、服务和应用账户的凭证(密码、密钥等)。

根据Gartner 2020年8月发布的特权访问管理魔力象限报告,PAM领域的主要玩家包括12家,其中:

领先者包括4家,CyberArk、Thycotic、BeyondTrust、Centrify;

挑战者包括3家,Hitachi Systems、senhasegura、ARCON。

头部特权账号管理厂商的产品特色

欧洲咨询机构KuppingerCole对PAM厂商也进行了深入分析,包括BeyondTrust、CA Technologies、Centrify和CyberArk。

1、BeyondTrust

总部位于美国,2018年代表Bomgar收购Lieberman Software、Avecot。BeyondTrust特权访问管理平台功能相对比较全面。特权密码和会话管理是PowerBroker password Safe和Lieberman RED提供的密码保险存储和SAPM功能。Avecto Defendpoint和PowerBroker for Windows的结合提供了一个强大的EPM(端点权限管理)产品。随着Bomgar引入远程访问管理功能,BeyondTrust拥有市场上最完整的PAM平台之一,在短期内面临的主要是总体产品集成的挑战。另外,与BeyondTrust漏洞管理平台的集成通过资产发现、漏洞评估、风险评分和内置报告带来先进的威胁分析功能。

2、CA Technologies

总部位于纽约,成立较久,近期被Broadcom收购。CA Technologies提供CA特权访问管理套件,包括CA特权访问管理器、CA特权访问管理器服务器控制和CA威胁分析,所有这些都集成在一个平台中,支持灵活选择许可。CA Privileged Access Manager为物理、虚拟和云环境中的特权访问管理提供了一个简单易部署的解决方案,它在一个解决方案中提供了SAPM(共享账号密码管理)、AAPM(应用-应用密码管理)和PSM(特权回话管理)的组合功能。CA威胁分析提供了利用机器学习技术自动检测风险特权行为的高级威胁分析。CA PAM服务器控件提供了一个基于代理的体系结构,可以在操作系统内核级别截获控制和限制命令,从而实现细粒度的命令控制和权限提升,同时使用用于UNIX AD桥接的AD和Kerberos凭据对UNIX和Linux用户进行身份验证。CA Technologies曾经是PAM的市场领导者。

3、Centrify

总部位于美国,提供零信任特权服务(以前称为Centrify Infrastructure Services),提供全套PAM功能以及安全的远程访问功能。特权访问服务是Centrify的SAPM(共享账号密码管理)解决方案。Centrify为特权访问提供内置的自适应MFA和代理身份验证。CPEDM(控制提权和授权管理)通过内置工作流提供即时特权访问,或通过与第三方集成(如ServiceNow和SailPoint Technologies)提供即时特权访问。它的PSM(特权会话管理)包括在主机和网关级别的审计和监视,用于特权访问和特权分析的自适应MFA。Centrify Privileged Access Service提供密码保险存储、SAPM(共享账号密码管理)通过分布式本地跳转框进行安全管理访问以及特权用户对目标系统的安全远程访问。Centrify身份验证服务除了提供Unix广告桥接之外,还提供自适应MFA和身份整合。Centrify在特权提升时为委派的特权角色提供策略管理、基于时间的角色分配和内置的MFA。Centrify Privilege Threat Analytics 服务利用机器学习技术提供威胁分析,并基于用户行为强制实施访问策略。Centrify Audit and Monitoring Service在shell和进程级别提供了详细的监视和审核功能,并支持基于主机和代理的部署。

4、CyberArk

总部位于以色列和美国,长期以来在特权准入管理市场都处于领先。CyberArk是1999年起源于以色列,专注于通过持续的增长和创新确保组织IT环境中的特权访问。CyberArk提供其核心特权访问安全解决方案,是一个完全集成的套件,由凭据管理(以前是企业密码库)、会话管理(以前是特权会话管理器)、威胁分析(以前是特权威胁分析),和OnDemand Privileges Manager针对特权提升这几个模块组成。它的DevOps和Apps机密管理解决方案由Conjur和应用标识管理器(AIM)作为AAPM(应用到应用密码管理)组件组成。CyberArk Endpoint Privilege Manager(EPM)是一个独立但可集成的产品,旨在实现端点权限管理功能。为了提供所需的灵活性、可扩展性和高可用性,大多数CyberArk组件可以安装在硬件、虚拟机、AWS、Azure或谷歌云上。

CyberArk Conjur在企业版和开源版本中都可用,提供跨本机云、DevOps、容器化和其他动态环境的秘密管理,使开发人员能够保护和管理用户、应用、微服务、容器使用的秘密、整个DevOps管道中的API等,以加快和简化应用部署。CyberArk Privileged Threat Analytics作为虚拟设备提供,是另一个成熟的产品,旨在检测用户异常和风险活动,并与其特权会话管理功能和端点特权管理器集成,用于威胁检测和警报。

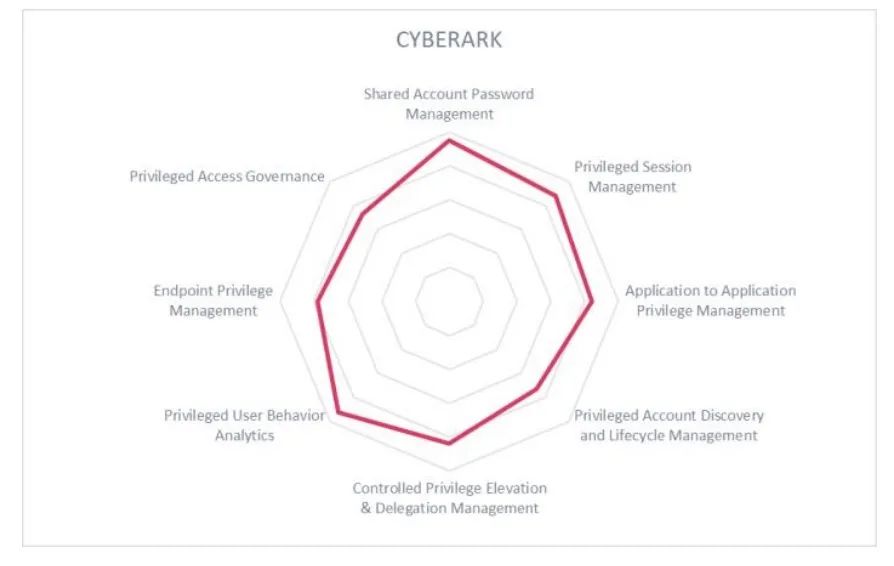

四家PAM厂商在不同功能维度上的评估如下图所示,整体上CyberArk仍然是最全面、最领先的PAM需求首选厂商,在共享账号密码管理、特权用户行为分析能力上更为突出。而BeyondTrust相对也比较全面,擅长点在于终端特权管理(得益于收购)。

|

|

|

|

(摘自KuppingerCole报告)

特权账号管理产品的发展趋势

对比Gartner报告中,PAM和IAM(IGA+AM)头部厂商的情况,如下图所示(厂商清单摘自Gartner报告)。整体上,PAM厂商与IGA、AM的头部玩家出现一些趋势的融合,如IGA厂商增加“轻量级”PAM功能、AM厂商在增加轻量级的PAM/IG功能。同时,PAM厂商也开始融合部分AM、IGA能力到自身能力中。

从市场趋势上看,PAM市场目前增长较好,并且将会呈现持续的增长。根据Gartner报告的统计结果,PAM魔力象限所覆盖的供应商的市场收入超过14亿美元,相比于2018年增长18%(不含市场全部PAM产品)。

推动PAM市场增长的原因主要包括3个方面:

1)特权账户和凭据本身的安全问题,随着访问环境更复杂更开放,如果缺乏有效的管理,一旦被盗、泄漏安全风险更大;

2)法律法规越来越严格,要求明确或隐含地控制特权用户和保护特权凭证;

3)随着网络结构的变化,身份逐渐成为安全控制点,受到关注。

伴随着PAM市场受到关注,也出现了一定的收购、兼并和业务重组,如Okta收购了ScaleFT,CyberArk收购了基于SaaS的访问管理供应商Idaptive。另外,在世界范围内,北美和欧洲仍然是PAM产品的主要市场。但亚太地区和拉丁美洲近些年表现出了更大的兴趣和销售额。

声明:本文来自互联网安全内参,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。