台湾宽带客户终端设备厂商居易科技有限公司 (DrayTek) 宣布称,黑客正在利用一个 0day 漏洞更改某些路由器上的 DNS 设置。

多名用户在推特上指出,发现 DrayTek 路由器的 DNS 设置遭更改并被指向一个位于 38.134.121.95 的未知服务器上,随后居易科技证实路由器遭攻陷。

上周五早些时候,居易科技公司在其英国站点上发布了一份安全公告,说明了如何查看并修改 DNS 设置。另外,该公司还承诺会发布固件更新,修复遭利用的问题。

居易科技在其国际网站上发布第二份安全公告指出,将在这几天发布将要推出的设备和固件更新版本。完整列表如下:

Vigor120,版本 3.8.8.2

Vigor122,版本 3.8.8.2

Vigor130,版本 3.8.8.2

VigorNIC 132,版本 3.8.8.2

Vigor2120Series,版本3.8.8.2

Vigor2132,版本3.8.8.2

Vigor2133,版本3.8.8.2

Vigor2760D,版本3.8.8.2

Vigor2762,版本3.8.8.2

Vigor2832,版本3.8.8.2

Vigor2860,版本3.8.8

Vigor2862,版本3.8.8.2

Vigor2862B,版本3.8.8.2

Vigor2912,版本3.8.8.2

Vigor2925,版本3.8.8.2

Vigor2926,版本3.8.8.2

Vigor2952,版本3.8.8.2

Vigor3220,版本3.8.8.2

VigorBX2000,版本3.8.8.2

VigorIPPBX2820,版本3.8.8.2

VigorIPPBX3510,版本3.8.8.2

Vigor2830nv2,版本3.8.8.2

Vigor2820,版本3.8.8.2

Vigor2710,版本3.8.8.2

Vigro2110,版本3.8.8.2

Vigro2830sb,版本3.8.8.2

Vigor2850,版本3.8.8.2

Vigor2920,版本3.8.8.2

遭利用码而非密码猜测攻击

最初的评估以为 DrayTek 路由器所有人使用了默认密码,因而导致攻击者登录设备并更改 DNS 设置。但一些受影响的设备所有人表示他们更改了默认凭证,意思是攻击很可能是通过未知利用码实施的,从而推翻了上述评估。

一名用户在 Reddit 论坛上指出,“我们的两台 draytek 路由器的 DNS 设置遭更改,但系统日志显示并没有人登录设备。”这就证实称攻击者并未登录设备就实施攻击。

另外,DrayTek 正在推出固件补丁这件事也表明攻击很可能是通过一个 0day 漏洞攻击实施的,因为公司发布固件更新一般修复的都是代码中出现的漏洞问题。

目前尚不清楚攻击者通过位于运营商中国电信网络上的一个 IP 地址重定向 DNS 请求的目的是什么,尽管有些人认为攻击者试图发动中间人攻击,很可能是将用户重定向至某个或多个合法站点的山寨站点。

从 Sky Community Forum 上的一个帖子上来看,攻击似乎至少已经持续了两周的时间。

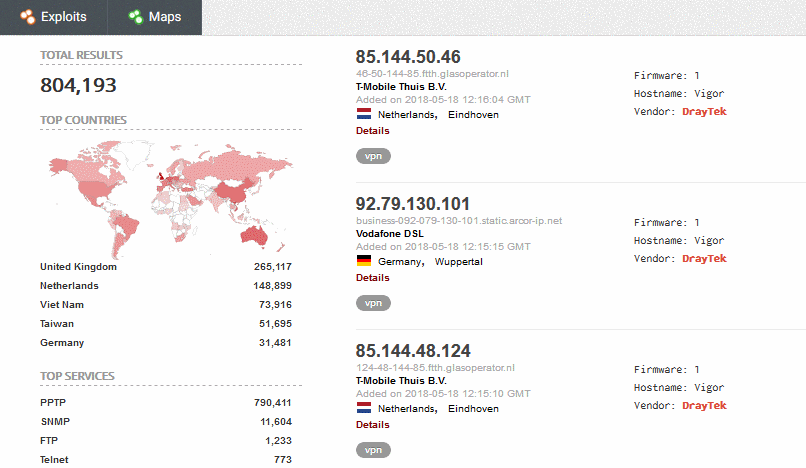

从Shodan 搜索结果来看,网上存在80多万台 DrayTek 联网设备,尽管并未所有的设备均受未知攻击者的利用码影响。

本文由360代码卫士翻译自BleepingComputer

声明:本文来自代码卫士,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。