文 | 中国信息安全测评中心 桂畅旎

2021年5月12日,拜登政府发布《改善国家网络安全行政令》(Executive Order on Improving the Nation’s Cybersecurity),重申“网络安全为联邦事务优先项”,“保护网络安全是国家和经济安全的首要任务和必要条件”,并围绕改善联邦政府网络安全,提出了识别、阻止、防范、发现和应对网络事件的具体“方法集”和“工具箱”,回应外界对于拜登政府网络安全“百日新政”的期待,同时也正式开启了拜登“治网”的新篇章。

一、出台背景:高压之下完成网络安全“百日新政“,回应重大网络攻击事件是重中之重

“太阳风”网络攻击事件、微软Exchange网络攻击事件的接连发生使得拜登几乎从上任第一天起就被要求“重振国家网络工作”的舆论压力。为此,拜登在上任的头100天内开展了对“太阳风”网络攻击事件的调查、发布“确保供应链安全行政令”、启动“确保电网免受网络威胁的100天计划”等,速度之快、举措之多使得外界评价拜登政府在“短短四个月内所做的工作远胜过前总统的四年”。《改善国家网络安全行政令》正是在这样的背景下出台,正如行政令开篇所言,“联邦政府必须仔细审视在任何重大网络事件中发生了什么,并应用所吸取的教训”,几场重大的网络安全事件牵引拜登政府完成在网络安全上的资源集结和优先项设定,并围绕网络安全事件中的威胁信息共享、联邦关键信息系统保护、加强软件供应链安全等问题进行了任务部署。

二、主要内容:“堵漏洞”、“固防守”、“抓重点”

行政令着力解决“太阳风“等重大网络安全事件暴露出来的制度或技术问题;加固联邦政府信息系统,实施“云迁移”和“零信任”等现代化举措;重点应对软件供应链安全,提出“关键软件”的概念。

1、“堵漏洞”

一是破除合同限制壁垒,强化威胁信息共享。

行政令指出,由于绝大部分联邦信息系统是由私营服务提供商基于商业合同运行和支持的,但目前的合同普遍缺乏私营供应商与联邦机构共享威胁和事件信息的条款,一些合同甚至规避这样的分享,这严重妨碍了职能机构从私营部门服务提供商快速获取信息。对此,行政令要求使用“采购权”来改变这种情况,要求重新审查《联邦采购条例》(FAR)和国防部《联邦采购条例补编》(DFARS)的合同规则,以迫使服务提供商完成三件事:一是收集和保存大量与网络安全事件预防、检测、响应和调查有关的数据、信息和报告,而不仅仅是事件响应;二是当这些信息涉及与合同相关的事件(或潜在事件)时,必须与政府共享这些信息;三是必须与联邦机构合作处理或调查事件,包括实施技术能力。

二是改进联邦政府事件响应和应对机制,强化端点检测和响应(EDR)能力。

“太阳风”事件暴露出许多联邦文职行政部门(FCEB)缺乏有效的端点检测和响应(EDR)能力,对此行政令要求FCEB相关机构部署端点检测和响应(EDR)计划。EDR是Gartner于 2013 年 提出的术语,主要用来定义一种 “检测和调查主机/端点上可疑活动(及其痕迹)” 的工具,是一种新型的终端安全解决方案。对此,行政令授权CISA可在FCEB各系统中进行威胁搜索。这是继《2021年国防授权法案》第1705条授权CISA扩大集中追踪威胁的权力后,CISA威胁搜索权力的再次提升,行政令要求各机构为CISA提供对象数据,以支持CISA的持续诊断和缓解计划。

三是提高联邦政府的调查和补救能力,完善网络安全事件日志。

行政令认为,各机构及其IT服务提供商收集和维护联邦信息系统的网络和系统日志,以应对网络事件至关重要,这也是源于“太阳风”网络攻击事件中,相关供应商在网络日志的数量和质量上存在较多问题,影响了对于网络事件响应的速度和有效性。对此,行政令要求美国管理和预算办公室(OMB)主导,商务部长和国土安全部部长配合制定有关标准。值得注意的是,“太阳风”事件的一些事后分析表明,FCEB的日志问题有时是由于财务限制导致的,为了回应这一点,行政令特别指示管理预算办公室与各机构领导人合作,确保他们拥有满足新的标准要求所需的资源。

2、“固防守”

一是要求完善云安全管理。行政令要求增加联邦政府对威胁的可见性,需采用安全的最佳实践,加速向安全的云服务发展,包括软件即服务(SaaS)、基础设施即服务(IaaS)和平台即服务(PaaS),集中和简化对网络安全数据的访问,以推动识别和管理网络安全风险的分析。

CISA负责为FCEB制定云安全技术参考架构和云服务治理框架,并制定有效应对云安全事件的最佳实践。OMB将负责制定联邦云安全战略,并为相关机构提供相关指导。同时更新现代化联邦政府针对云服务的授权计划,即联邦风险和授权管理计划(FedRAMP),加快云服务提供商的授权。

二是强化“零信任架构”。零信任是技术概念和安全设计理念的集合,其根源在于以下假设,即违反是不可避免的,因此,对网络内的访问和授权应有严格的限制。在此模型上,每个设备和每个交互都可能是可疑的,应进行相应的检查,并且访问应严格限制条件和角色。零信任的实质是要求新的流程为几乎所有发生的事情设置和执行规则。行政令要求制定实施零信任架构的计划,并强调零信任是确保即使供应链受到破坏或组织遭到破坏的情况下也能采取强有力的防御措施的一种手段。

3、“抓重点”

行政令指出,联邦政府使用的软件安全对于联邦政府履行其关键职能的能力至关重要,但是软件开发缺乏透明度,以及缺乏足够的控制来防止恶意行为者的篡改等问题。

因此行政令要求强化软件供应链的安全,并提出“关键软件”的概念,要求联邦政府制定举措优先解决“关键软件”的问题,并提出建立多因素、基于风险的认证和数据加密等举措。对此,行政令要求美国国家标准技术研究院(NIST)制定软件供应链安全指南,主要强调开发环境的安全性和完整性以及漏洞检查。

三、基本特点:打造“全政府”网络安全模式

近年来,打造“全政府”网络安全模式已成为美国政府网络安全治理的核心,即协调各部门形成合力共同应对网络安全问题。行政令建立了一套完善的机构协调机制,确定了各项任务的主责部门和配合部门,总体来看具有以下特点:

一是CISA总体协调作用将进一步强化。CISA目前已成为国土安全部行使网络安全职能的主要机构,在此次行政令中也主导了绝大部分的保障任务,包括在新设立的网络安全审查委员会中担任总协调的角色,同时审查各机构的安全响应计划等,均有助于推动CISA进一步成为联邦机构中最为主要的网络安全组织。

二是重视标准的作用。行政令在多项任务中均强调NIST及其标准制定的作用,如标准化各机构的网络安全合同要求,以简化并改善供应商和联邦政府的网络安全合规性。行政令还提出了“标准化联邦政府应对网络安全漏洞和事件的手册”,以加强整个联邦政府更协调和有效的应对。

三是重视落地实施。为确保机构遵从,行政令在多项任务中均纳入管理和预算办公室(OMB)的参与,以预算为驱动迫使各机构强制执行,可保障相关举措的落地实施。

四是善用“购买力”作为重要杠杆。正如前CISA主任克里斯·克雷布斯表示,“美国政府新的网络安全行政令列出了一个雄心勃勃的、可实现的工作计划,其中最为突出的是提出利用购买力提高美国政府网络的安全性”。对此,行政令在运用“购买力”上主要体现在两方面:一方面是联邦政府需要积极利用“采购权“来改善联邦政府与私营部门合同条款关于信息共享的问题;另一方面是启用消费者标签计划的试点计划,要求向终端购买者提供符合相关安全准则的说明以及每个产品的软件材料清单(SBOM);参与漏洞披露计划等,解决供应商的基线安全,这也是美国吸收英国、新加坡等国已有的先例所采取的创新之举。

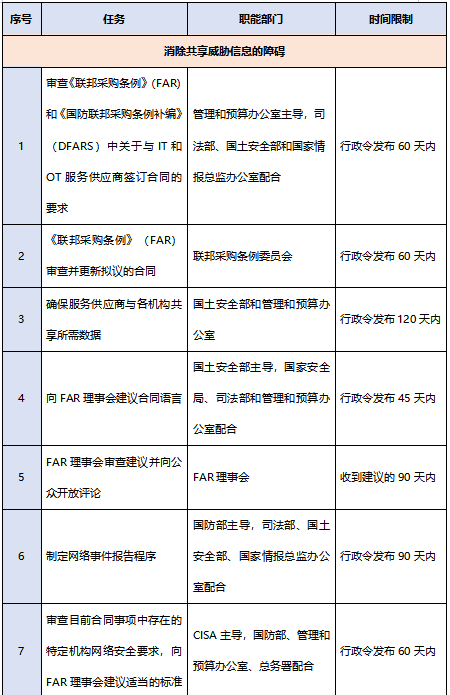

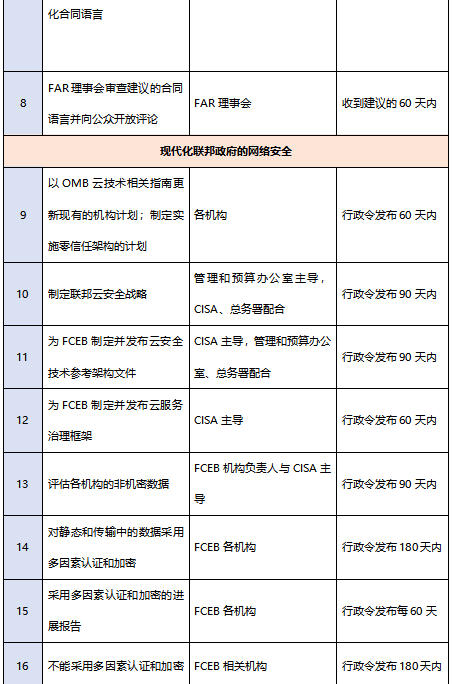

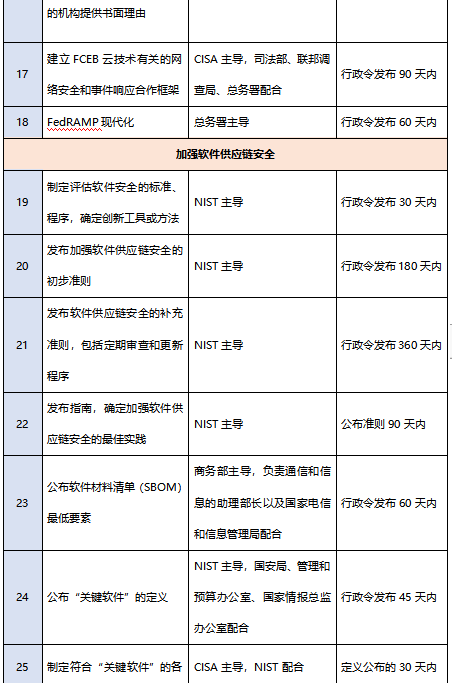

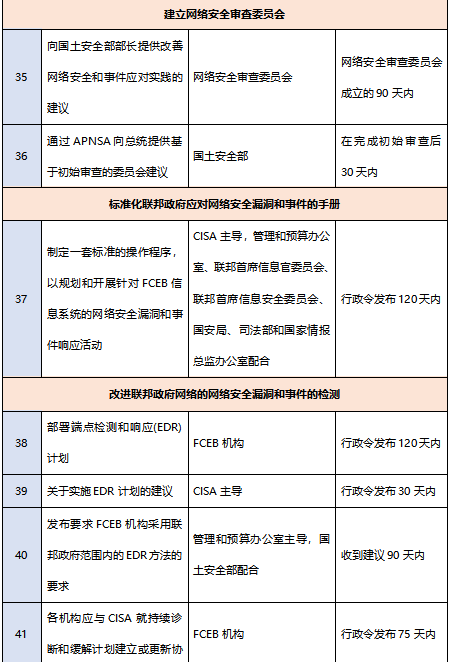

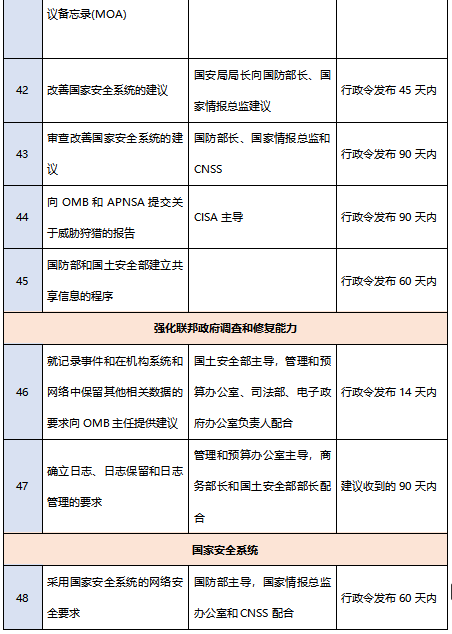

虽然行政令出台即受到业界的欢迎,但仍然面临着“时间紧,任务重”的质疑。行政令共提出了48项任务,并列出了每项任务的完成时间,基本需要在90天或更短时间内完成,其中部分任务更是美国网络安全一直存在的“老大难”问题,如威胁信息共享等问题难以在短时间内解决,同时行政令还要求各机构在60天内制定实施“零信任”架构的计划,在短时间内要求改变网络安全文化的冲刺行动受到质疑。此外,新提出的“关键软件”概念与国土安全部已存在的高价值资产(HVA)项目的区别和联系还有待进一步界定。

附:拜登政府《改善国家网络安全行政令》任务时间表

声明:本文来自中国信息安全,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。