前言

《风险管理框架》(Risk Management Framework,RMF)是NIST[1]于2010年出版的特别出版物800-37rev1[2]。NIST开发的此框架,提供一种灵活、动态的方法有效管理高度多样化的环境中贯穿系统全生命周期与信息系统相关的安全风险。当下,美国政府的各个机构都必须遵守RMF并将其融入信息系统管控流程[5]。2019年RMF被写入国防部指示中,许多机构组织都在为遵守RMF制定各自的执行指南。美联邦政府信息系统如此普适的风险管理框架,是基于什么样的背景出台发布?其机理和内容是怎样的?正在整个联邦发挥着怎样的作用?本文基于以上疑问对RMF进行解析研究。

一、RMF出台背景和契机

由于多种原因,使得IT系统安全性、合规性和IT运营保持一致一直是联邦生态系统中的一项持续挑战。关于联邦系统IT安全的案例比比皆是,例如很多合规但是并不安全的系统大量存在,以及对工具的巨额投资,然而这些工具并不能改变系统安全性。GAO[4]于2018年及2021年先后发布两份关于美武器系统网络安全形势的报告,其中暴露由于国防部行动指导偏差,致使大量“合规”但不安全的武器系统投入使用。RMF正是基于这样的背景和契机发布出台并不断完善更新,给予联邦各信息系统以规范灵活的安全指导。

RMF的出台:

一是NIST对美联邦法典第44条《联邦信息安全现代化法案》(FISMA)履行法定责任的表现。FISMA认为信息安全关乎美国经济和国家安全利益,因此分别对联邦机构、NIST和OMB(预算与管理办公室)都指派了针对加强联邦信息安全的具体实施行动任务。具体到NIST的职责是开发信息安全标准(联邦信息处理标准)和非国家安全联邦信息系统的指南(SP 800系列)[6]。RMF正是在这个时期被酝酿和出台发布的。

二是NIST整合SP 800系列在FISMA实施项目第一阶段的研究成果,促成全面权威的信息安全标准体系。FISMA实施项目始于2003年1月,其使命是契合FISMA法案要求制定安全标准和指南。2009年联合工作组(Joint Task Force Transformation Initiative Interagency Working Group)成立,此工作组由NIST、DOD(美国防部)、ODIN(美情报总监办公室)共建组成,在联合工作组的推动下,产生了FISMA项目第一阶段的研究成果——RMF。

二、RMF机理与内容

当下外界所看到的“六步骤”RMF的原始版本是2010年2月NIST发布的SP 800-37rev1,此版本是对2004年SP 800-37[7]的第一次修订,由传统的基于认证认可(C&A)的过程迭代演变成“六步骤”,并且进行了相应的更名。修订后的RMF较传统的C&A过程更加的灵活,强调“持续监控”的理念,提供了一种严谨并且结构化的动态风险控制方法,用于管理与联邦信息系统的运营和使用相关的任务/业务风险。

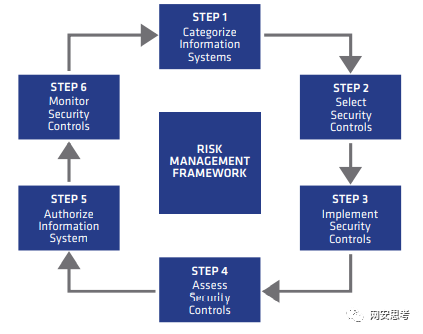

RMF的六个步骤的实现方式如下[3]:

第一步:进行系统分类。根据管控对象系统的某个风险维度对系统进行分类,并就结果对系统进行相应的登记备案。具体执行规则可参照FIPS出版物199、NIST SP800-30、NIST SP 800-39、NIST SP800-59、NIST SP 800-60,或者CNSSI1253。

第二步:选择安全控制。根据步骤一中系统的分类和其他相关因素选择系统的安全控制。这一步需要确定核心组件类型,以及每个控件相关的初始控制集。具体执行规则可参照FIPS出版物199、FIPS出版物200、NIST SP 800-30、NISTSP 800-53、NIST SP 800-53A,或者CNSSI1253。

第三步:实施安全控制。针对控制系统对象实施量身定制的控制策略,并且此策略与安全文档保持一致。同时将完整性监控规则应用于特定的配置文件,以确保对系统结构的更改具有控制权和可见性。具体执行规则可参照FIPS出版物200、NIST SP800-30、NIST SP 800-53、NIST SP800-53A、CNSSI1253,或者SCAP.NIST.GOV网站。

第四步:评估安全控制。提供对控件、配置和设置的连续监视,并报告安全控件的状态,使之与系统的其他测试和认证活动保持一致。具体执行规则可参照NIST SP 800-53A、NIST SP 800-30、NIST SP 800-70。

第五步:授权信息系统。为任何失败的控件提供跟踪和状态信息。同时还提供了对失败的控件豁免、分配职责和操作日期并进行相应监控的方法。这为安全员可以更好地保证遵守安全管理规范提供了保证条件。具体执行规则可参照NIST SP 800-30、NIST SP 800-39、NIST SP 800-53A。

第六步:监控安全控制。为系统提供持续地安全管理和监控。报告形式记录系统的核心组件和配置被意外更改等安全事件。具体执行规则可参照NIST SP 800-30、NIST SP 800-39、NIST SP 800-53A、NIST SP 800-53、NIST SP 800-137,或者CNSSI1253。

图1 RMF六步骤图

RMF的六个步骤过程是灵活和可迭代的,组织必须根据系统数据分类或系统大小及系统复杂性等变量,参考特定的机构说明(执行指南等)来参考实施。

三、RMF特点及效能

“六步骤”的RMF具有明显的特点和灵活性:

1. 风险管控理念融入系统的全生命周期。

2. 强调“持续监控”,实现实时风险管控和持续信息系统授权。

3.正面强调自动化工具的使用,基于提供的足够信息对信息系统做出成本效益最大化、基于风险管控的决策。

4.“六步骤”的信息系统风险管理过程考虑实现与组织层面的风险管理相连接。

RMF的典型应用案例:

RMF最典型的应用案例之一是GAO于2021年3月4日发布《Weapon System Cybersecurity Guidance Would Help DOD Programs BetterCommunicate Requirements to Contractors》(《武器系统网络安全:国防部借助指南来更好地与承包商沟通项目要求》)报告中曾提到,国防部基于RMF框架,使武器系统在安全控制方面取得了积极进展。国防部内部组织已经开始开发控制“覆盖层”(overlay)来帮助项目量身定制控制措施。覆盖层是对基准线的一组专门调整,可以应用于相似类型系统的采集程序。多个实际案例表明,更多制定的覆盖层将有助于简化确定和证明控制措施是否适应于系统。此外,陆军、海军、空军及海军陆战队都相继发布了RMF指南,以此发挥军种层级的积极指导作用。

表1 美各军种制定RMF指南一览

2016年12月 | 2017年2月 | 2017年7月 | 2019年4月 |

美海军发布RMF流程指南 | 美空军发布RMF实施指南 | 美海军陆战队制定RMF实施指南 | 美陆军发布实施RMF指导意见 |

四、总结

作为FISMA实施项目的研究成果,RMF现已成为美联邦信息系统风险管理的普适框架。RMF以其开放、灵活和可迭代等诸多特点获得各个机构和军兵种的广泛认可和执行。GAO的近期关于武器系统网络安全的报告中,着重强调RMF在减轻武器系统网络安全风险方面起到了关键的积极作用。未来,RMF贯穿系统全生命周期的灵活性管理形态,还将会根据新的信息条件和环境进行适应性调整,其作用空间和包容性巨大。

参考文献及脚注:

[1] National Institute of Standards and Technology(国家标准与技术研究院,美)

[2] Guide for Applying the Risk Management Framework to FederalInformation Systems::A Security Life Cycle Approach(《联邦信息系统应用风险管理框架:安全生命周期方法》)

[3] Guidelines for the Security Certification and Accreditation of Federal Information Technology Systems(联邦IT系统安全认证认可指南)

[4] GAO,Government Accountability Office,美国政府责任署/美国审计总署。

[5]STEVENTIPTON.如何应用RMF[EB/OL]. https://www.tripwire.com/state-of-security/featured/applying-risk-management-framework/,2019–12–10.

[6]许玉娜.美国家标准和技术研究院信息安全标准化系列研究(七) 联邦信息安全管理法案实施项目进展研究[J].信息技术与标准化,2011(10):35-39.

[7]FEB.NISTSP800-37 .Revision 1 Guide for Applying the Risk Management Framework toFederal Information Systems: A SecurityLife Cycle Approach[S]. Gaithersburg: NIST, 2010.-2.

声明:本文来自网安思考,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。