作者:KKutstar.Wu

前言:安全运营中心(Security OperationCenter)(简称“SOC”)是各单位安全能力落地的“载体机构”。随着业务信息化到数字化的快速推进,安全运营中心这个实体机构作为“安全能力集线器”的作用越来越明显。我曾在今年年初给定下了设计“安全运营中心能力成熟度模型”这个目标,幸得友人共同探讨,最终初见雏形。再此,特别感谢360政企安全集团李磊、董云鹏同学的支持。

一、业务需求及背景

当安全回归到“业务保障性”这个本质,那么单一的网络运维可能就无法满足业务层面的需求,因此需要多方多业务群组进行协同“服务”。这个时候我们就需要一个统一的机构来对这些业务群组进行集中管理。这个机构就是“安全运营中心”。漂亮国比较完备的SOC包括:The National Security OperationsCenter、iJC3综合联合网络安全协调中心(能源部)、NASA-SOC美国宇航局安全运营中心。

(1)The National Security Operations Center:网上能找到一些零散的资料和图片。

(2)iJC3综合联合网络安全协调中心以IPDRR为业务模型,主要为能源相关部门提供服务,该中心要求能源行业所有的安全事件必须上报至iJC3。服务内容包括:改进威胁信息共享、关键基础设施意识和保护、主动防御以及事件预防和响应。

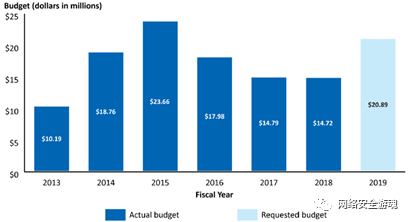

(2)NASA-SOC 美国宇航局安全运营中心:成立于2008年,算是运行比较早,且功能相对完备的SOC,起初仅为宇航局提供服务,后来开始对外输出能力。每年NASA-SOC的预算占整个信息化预算的5-6%,从2013财年(2019财年)到2018年,SOC总资金约为1亿美元,2015年高达2366万美元,2013年低至1019万美元,2019财年,SOC要求2089万美元。

SOC 预算(资料来源:NASA OIG介绍NASA预算信息)

目前NASA-SOC提供的服务至少包括:24 小时事件响应、IT 威胁评估和事件管理、网络安全基础设施持续监测预警 (CDM-DEFEND)、网络安全标准设计和工程团队支撑 (CSET)、IT 安全信息和意识培训 (ITSATC)、渗透测试、安全评估和授权 (A&A)、供应链风险管理 (SCRM)等。

二、安全运营中心的重要组成元素

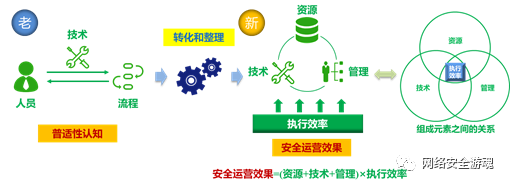

让安全运营业务正常的转起来,所需要的三个构建模块:人员、流程和技术。我将这三个构建模块进行了转化整理,变成了:资源、技术、管理及执行效率。如何考虑一个安全运营中心的业务有效性,执行效率(简单点说可以理解是完工时间、恢复时间等)一定是重要的考核指标,所以这里的流程不仅仅是执行的方式、方法,还增加了“效率”。“效率数据(绩效数据)”是人员技能考核最直接的标准。如下图所示:

从上图可以看出,执行效率是对资源、技术、管理的综合考量。关于“老三件”和“新四套”的关联性,我做了以下的对比,并为后面的运营效果指标设立了字母标识。如下图所示:

我把资源、岗位、工具、流程做了梳理,具体的内容将适用于后面的“TSKSPVE体系”。不同的业务场景,对处置时间的要求会有些许的不同,这和所执行任务的重要性有密切的关系。任务的重要性主要由影响和损害来确认。这里设立了四个等级的重要性分别是:高、中、低和信息。所有的任务执行完成后都需要进行“有效性验证”,以确定执行的结果。如上图所示,验证的结果包括成功、失败、未处置和未验证等。资源来源于单位自身已有“资产”的梳理,也可以采购、共享第三方的资源。这里的资源主要是指提高保护对象及SOC操作能力的资源,包括:漏洞、情报、知识、算法、模型、标准等。SOC作为一个集中管理机构,将根据实际业务,下设不同的服务部门,涉及的人员岗位也会由业务属性来决定,常见的岗位包括:运营服务经理、安全专家、安全工程师、运维工程师、事件分析工程师、配置管理工程师等。所有的网络安全设备及外部服务的SaaS化服务都是工程师们使用的工具,最常见的包括防火墙、入侵检测、漏洞扫描、态势感知、日志审计、安全大脑、神经元等。SOC范围内的所有操作行为,都应通过流程进行指导和约束。

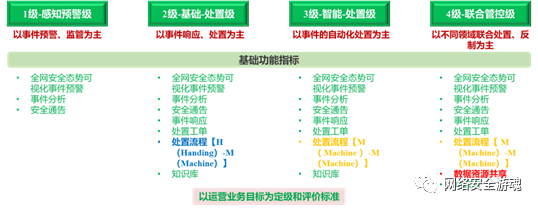

三、安全运营中心能力定级及基础功能指标

按照安全运营工作的业务目标(业务现状/脆弱性/威胁/风险/事件等可见、可控、可管、可指挥、可预测、可追溯、可处置),将SOC按照阶段性定级的方法定义为四个等级。

等级定义 | 级别名称 | 目标 | 基础功能 | 应用场景 |

一级 | 感知预警级 | 以事件预警、监管为主 |

| 监管类为主 |

二级 | 基础-处置级 | 以事件响应、处置为主 |

| 目前最常见的SOC建设等级 监管单位、央企、国企、政务云等 |

三级 | 智能-处置级 | 以事件的自动化处置为主 |

| 目前SOC正在朝着发展的等级,与二级的主要区别在于事件的处置方式,多设备M-M的处置方式,可以非常有效的提高基础事件的处置效率,但是需要花费的资源、时间成本都会比较高 监管单位、央企、国企、政务云等 |

四级 | 联合管控级 | 以不同领域联合处置、反制为主 |

| 在这个阶段更加强调的是不同部门之间的联合操作和数据资源的合理、合规共享 监管单位、央企、国企等 |

四、安全运营中心能力评价指标

安全运营中心的评价指标由基础设施、安全能力和运营效果三个部分组成。不同等级的SOC,由于业务需求不同,因此所需的基础设施、安全能力以及需要实现的运营效果也会有所区别。

(1)基础设施:

指的是建立SOC所需要的“物理和虚拟资产”。包括:

1. 物理环境空间:执行工作所需要的物理环境,根据我们之间的建设经验,我们建议的空间为4㎡/人。如果有10个人的安全运营中心,所需的操作空间应该不小于40㎡。

2. 岗位设置:根据业务战略,设立业务岗位。

3. 职员数量:适用于岗位的人员数量。(该部分可考虑自建或联合外部资源)

4. 运营工具:执行任务所需要的所有工具。

5. 数据资源:执行任务所需要的数据资源。

(2)安全能力

我们通过安全能力成熟度模型(简称“CMM-S”)完整定义了SOC所必备的安全能力指标。(SOC的工作职责应该包括该单位/该项目所有网络安全有关的业务)CMM-S是一套融汇合规标准、聚焦工程实践、贯穿投资回报的政企网络安全现状-量化评价指标模型。模型适用于网络安全防护体系在立项、规划、实施、度量和改进过程的各个阶段。模型基于政企业务战略、网络安全防护目标和网络安全现状,量化网络安全评价指标,实现安全评估常态化、投资决策科学化、安全能力成熟化。模型等级设定:四个“安全-阶段化” 能力等级、七个“安全-工程化”能力过程。CMM-S完整定义了安全运营中心所必备的安全能力指标。模型核心框架如下图所示:

安全能力成熟度模型-核心框架

关于这个模型的内容,我将会在另外一篇文章上进行介绍。

(3)运营效果

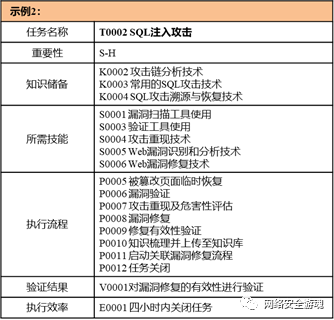

我们构建了运营效果指标:TSKSPVE体系。SOC中的所有执行行为均定义为“任务——Task”,任务是一切运营行为的“起点”。从一个任务的发起到任务的解决,再到任务结果的验证和知识的转化,形成“任务执行闭环”。如下图所示:

安全运营TKPSVE体系:

T(Task):任务

S(Significance):重要性

K(Knowledge ):知识

S(Skill):技能

P(Process):过程

V( Verification ):验证

E( Efficiency ):效率

以下是任务执行的评价示例:

示例1:常态化的任务——常态化的漏洞检测及修复,这是一项很常见的检查任务。

示例2:外部触发的安全事件——SQL注入攻击,常见的攻击。

五、总结

CMM-SOC能够不同业务需求的用户提供SOC建设指导。可实现:

建设规范化:全面的指标体系,实现基础设施、技能、知识建设有据可循。目前建设指标已覆盖等保、关基等业务场景。

状态可视化:多维安全数据接入,实现全网安全资产、漏洞、风险、事件、业务场景等的全局可视。

防御适配化:全面的安全能力指标,实现基于实战的主动防御、动态防御。

响应自动化:“人+机+知识”的结合,提高安全事件处置效率。

执行效率化:准确的流程和结果验证要求,确保安全运营的有效性。

-写在2021年的夏天。

-KKutstar.Wu

2021.07.23

讨论微信号:kkutstar

声明:本文来自网络安全游魂,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。