1.概述

| 组织名称 | BAHAMUT |

| 别名 | EHDEVEL;WINDSHIFT;URPAGE;THE WHITE COMPANY; |

| 攻击目标 | 南亚(巴基斯坦、印度、中国)、中东(埃及、伊朗、巴勒斯坦、土耳其、突尼斯、阿拉伯联合酋长国、沙特阿拉伯)、瑞士;英国;北欧;东欧; |

| 攻击行业 | 政治;经济;社会部门(伊朗的女权活动;土耳其政府事务;沙特阿拉伯国家石油公司;欧洲人权组织;卡塔尔的国内和国际政治;伊朗改革派人士;吉普赛律师;阿拉伯外交部长和公民社会;伊朗总统的一名亲属;一名沙特大学生;两名伊朗异见人士;阿联酋智库负责人);高级官员;印度工业巨头;阿联酋购物中心;支持锡克教分离主义的个人;支持中东人权事业的个人;政府和军事组织;个人以及涉及技术、媒体、航空航天和金融行业的公司; |

| 攻击目标平台 | Windows;Android;MacOS; iOS; |

| 最早活跃时间 | 2016年 |

| 编译语言 | Visual Basic 6;C#;JavaScript;Delphi;C++; |

| 使用的语言 | 英语;阿拉伯语;波斯语; |

1.1 简介

2017年,Bellingcat的研究人员首先披露该组织的攻击活动,并将其命名为BAHAMUT。(创世纪故事中帮助支撑地球的巨型海怪的名字。)。此后,Amnesty International、Kaspersky、Trend Micro、Cymmetria、DarkMatter、ESET、Norman、Antiy、Forcepoint、Symantec、Palo Alto、Fortinet、4Hou、bitdefender、Cisco Talos、Microsoft和奇安信都曾以不同的命名披露过BAHAMUT的攻击活动。

BAHAMUT经常重复使用其他APT组织的工具并模仿他们的技术,还会使用大量开源工具,进一步模糊可用于组织溯源的特征。该组织会煞费苦心地将每次攻击活动中使用的工具和基础设施分离,并将对抗分析的功能直接内置到后门和漏洞利用的shellcode中。一旦攻击活动被披露,BAHAMUT会立即改变TTPs,并从错误中吸取教训,即使某些TTPs特征并未在研究报告中被明确指出。这些都表明,BAHAMUT不仅资金和资源充足,而且精通安全技术研究。根据历史攻击活动记录,BAHAMUT的目标五花八门,始终难以刻画出单一的受害目标特征。上述各个方面都对BAHAMUT组织的溯源构成了很大的挑战。

1.2 攻击目标

2017年6月,Bellingcat的文章中特别梳理了BAHAMUT的受害者特征。文章认为BAHAMUT专注于中东的政治、经济和社会领域,其攻击目标主要是个人而不是组织。研究人员发现,BAHAMUT的目标随着时间的推移变化很大,而且似乎故意避开位于美国的资产和目标。总之,过去的攻击目标主要集中在两个区域:南亚(特别是印度和巴基斯坦)和中东(特别是阿联酋和卡塔尔)。研究人员评估后认为,无论是从地理区域还是主体角度来评估该组织大规模的攻击目标,都支持Bellingcat的理论,即BAHAMUT是一个“雇佣黑客组织”。并且针对该组织当前的目标的分析显示,其兴趣仍然集中在南亚和波斯湾地区的团体和个人。

BAHAMUT目前使用的一些网络钓鱼基础设施反映了一种持续的兴趣,即从流行的网站的用户那里骗取凭据,如谷歌、微软、雅虎和Telegram。此外,还发现了针对新浪、QQ、126和163的用户的钓鱼活动,而这些用户则主要在中国。在中东,发现了BAHAMUT针对政府机构、私人企业和个人的网络钓鱼活动,并且大多数活动的攻击目标都是针对政府机构。在沙特阿拉伯,BAHAMUT以7个不同的部委和其他机构为目标,重点关注货币和财政政策。阿联酋、卡塔尔、巴林和科威特的其他政府部门也受到了BAHAMUT攻击,但重点变成了外交政策和国防。

在阿联酋被BAHAMUT网络钓鱼攻击的私人实体中,其中一个目标引人注目:2015年7月维基解密(Wikileaks)公布的100多万封据称属于商业间谍软件供应商Hacking Team的电子邮件中,这家阿联酋IT公司位列其中。维基解密公布的文件将该公司描述为Hacking Team和阿联酋政府之间的一个“cutout”。这种关系也体现在涉及阿联酋空军的文件和发票中。

1.3 TTP

如下图所示为BAHAMUT在历史攻击事件中呈现的TTPs。从图中可知,BAHAMUT的能力同时覆盖PC端和移动端,并且针对移动端的攻击能力更加突出。从单一技术看,BAHAMUT并未使用任何高难度和复杂的技术项,但是技术模型十分符合一个间谍窃密型APT组织的典型特征。

PC端:

(来自白泽安全实验室-网络敌情综合跟踪系统)

移动端:

(来自白泽安全实验室-网络敌情综合跟踪系统)

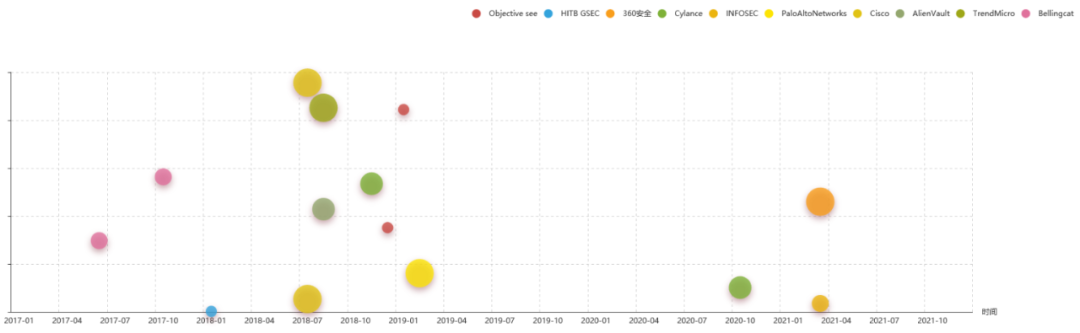

2.披露强度

(来自白泽安全实验室-网络敌情综合跟踪系统)

3.背景溯源

白泽安全实验室基于BlackBerry的研究结果(https://www.blackberry.com/us/en/forms/enterprise/bahamut-report),根据已披露的BAHAMUT“假新闻”网站的特征,进一步挖掘到了其“假新闻”帝国的其他部分。不仅如此,研究人员根据网站域名的多个技术特征溯源到可疑人物“Nitin Agarwal”,其疑似为“假新闻”帝国的管理者。研究人员还发现BAHAMUT与摩诃草(PATCHWORK)、蔓灵花(BITTER)、肚脑虫DONOT(DONOT肚脑虫)、Confucius、和URPAGE等APT组织在样本和C2方面存在交叉,疑似源自印度。但BAHAMUT不一定具有国家背景的APT组织,而可能是独立运营,同时向多个客户寻求经济收益的“雇佣黑客军团”。

3.1 揭露BAHAMUT的"假新闻"帝国

BAHAMUT作为一个资金充足、资源丰富的APT组织,尤其擅长通过精心制作的、规模庞大的原创网站发布虚假新闻等方式接入目标。BAHAMUT在大多数情况下会在网站上及时发布原创性文章,利用人们对新消息的好奇心,将目标引入其构建的假新闻帝国。这些文章包含方方面面,例如,体育相关的健身新闻、政治相关的锡克教独立运动事件、科技相关的对新款Android手机的评论、黑客活动相关的美国黑客攻击事件等等,甚至还会发布一些拥有一定技术含量的文章。很多发布文章的网站并不存在恶意软件或网络钓鱼链接,研究人员猜测其意图是调查目标的兴趣点,为未来的精准钓鱼做储备。

3.1.1 Techsprouts是BAHAMUT的“假新闻”网站

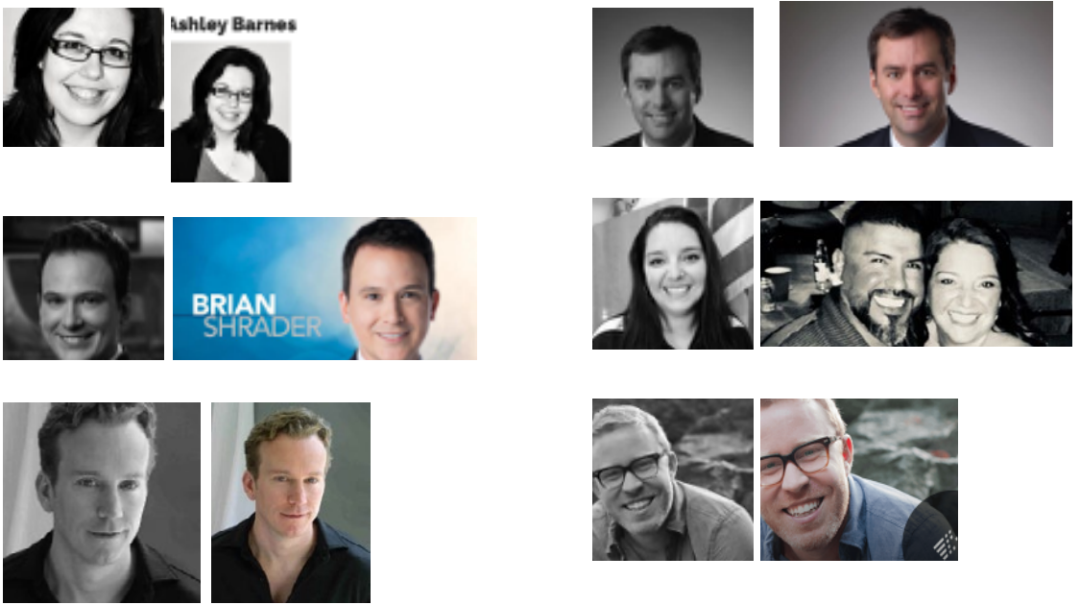

techsprouts.com表面上是一个正常的科技新闻类网站,其发布的新闻甚至曾被爱尔兰的国家网络安全中心(NCSN, National Cyber Security Centre of Ireland)的专家作为引用源。BlackBerry研究人员针对该网站的新闻作者进行调研后,发现了端倪:Techsprouts上新闻作者的头像及个人简介信息全部盗用自其他合法网站。例如,Techsprouts上最活跃的记者“Alice Jane”的个人信息来自于北卡罗莱纳州格林斯伯罗狄CBS晚间主播“Julie Luck”,如图3-1所示。

图3-1 Alice Jane(techsprouts,左)和Julie Luck(WFMY2 右)

Techsprouts上其他记者的个人信息(如图3-2所示)也同样盗用自其他正常网站,如图3-3所示。

图3-2Techsprouts 的成员

图3-3 从上到下,从左到右依次为“Kanisha Parks”, Ashley Barnes, “Joshua Bartholomew”, Ron Walker, “Allen Parker”, Bryan Shrader, “Mary Woods”, Delma Pedraza, “Ashlyn Fernandes”, David Walker, Techsprouts Editor-in-Chief, “Graylan Janulus”, and David Walker

BlackBerry研究人员针对Techsprouts的子域名“mail.techsprouts.com”进行调研后,认为该新闻网站为BAHAMUT控制。主要证据包括以下三点:第一、域名存在与BAHAMUT过往使用的C2相同且独特的网络服务指纹;第二、域名解析的IP地址185.122.58.133,其端口和服务指标与BAHAMUT过往使用的C2一致,且搭建c-panel服务的pDNS域名解析记录均为BAHAMUT所用;第三、IP存在可疑的自颁发SSL证书(序列号:6663839162)。

3.1.2 发现更多"假新闻"网站

白泽安全实验室在BlackBerry发现的基础上,找到了6个目前仍处于活跃状态的“假新闻”网站:gizmosure.com、editorials24.com、mrperiodical.com、portal.pdqwire.com、marketresearchgossip.com和publicist24.com。

白泽安全实验室认为这些网站同属于BAHAMUT“假新闻”帝国的一部分,主要证据包括以下两点:第一、网站性质均属于新闻类网站,所涉及的范围与Techsprouts类似,包括科学技术、体育、生物健康、政治等;第二、这些网站上文章作者的个人简介与Techsprouts上的成员信息存在交叉,同样来自于其他合法网站。不仅如此,gizmosure.com与Techsprouts还存在更多的相同点:两个网站域名的SOA记录都包含同一个gmail邮箱nitinagarwal038@gmail.com;gizmosure.com曾经发布带有Techsprouts的logo的网页内容(https://web.archive.org/web/20180531230542/http://gizmosure.com/,如图3-4所示)。

图 3-4 gizmosure[.]com网页存档

3.2 发现可疑人物

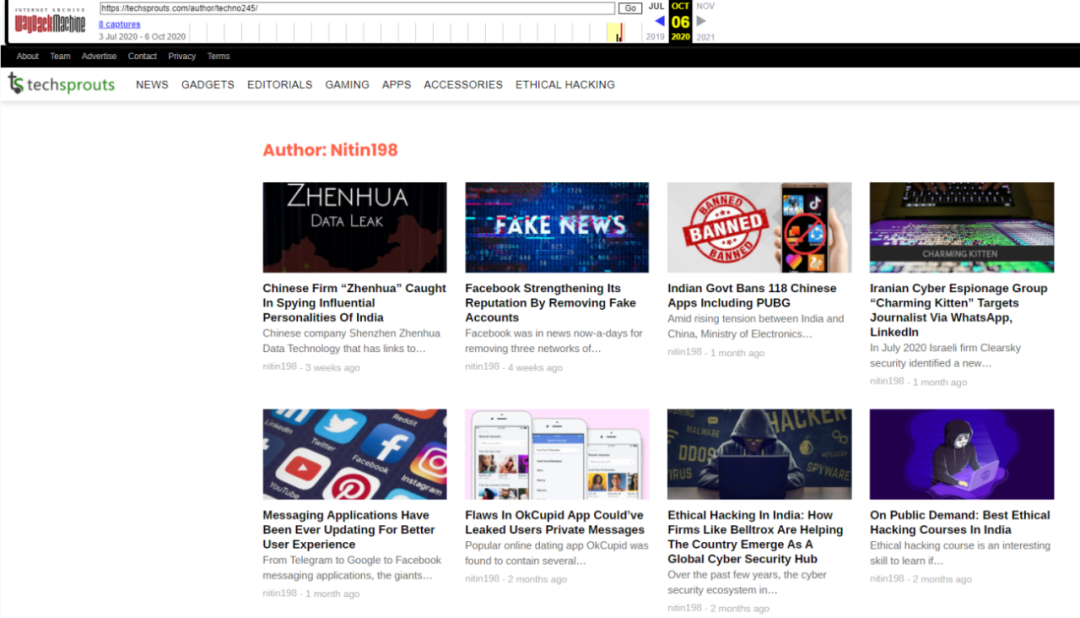

在针对域名techsprouts.com调研的过程中,研究人员发现其注册邮箱nitin.agarwal.1988@hotmail.com和SOA解析记录nitinagarwal038@gmail.com均指向同一个人名Nitin Agarwal。此外,在Techsprouts网站上存在以“nitin198”署名发布的大量文章(如图3-5所示)。研究人员猜测Nitin Agarwal为这些假新闻网站的注册人或者实际管理者。

图 3-5 以“nitin198”署名发布的文章

深入调研发现,Nitin Agarwal生活在印度新德里,是PC-TABLET的创始人兼总编辑,也是数字资产管理公司Sprouts Media的创始人,管理超过1500个WEB资产。Nitin Agarwal的Facebook账户为https://www.facebook.com/NitinAgarwal198,于2019年7月17日发布最后一条信息,Facebook内容大多与新款手机的发布相关;其twitter账户为https://twitter.com/nitinagarwal198,于2009年3月加入至今仍活跃,主要用来记录生活日常。

3.3 疑似源自印度的证据

3.3.1 与众多印度APT组织存在关联

·与DONOT组织的关联

DONOT组织(APT-C-35, 肚脑虫),是一个主要针对克什米尔地区相关政府机构开展网络间谍活动的攻击组织。该组织于2017年3月由360追日团队首次曝光,随后有数个国内外安全团队持续追踪并披露其攻击活动。DONOT主要采用鱼叉邮件接入目标,使用的独有恶意代码框架为EHDEVEL和YTY。

BlackBerry发现与C2:95.211.189.56通信的BAHAMUT样本,大部分与摩诃草组织样本的相似程度大于EHDEVEL,只有样本4c37ee05dd6858f52e86676721c65ab4f942d365bb19c75158fd3f227c435895例外。该样本被Bitderdefender报告(https://download.bitdefender.com/resources/files/News/CaseStudies/study/171/Bitdefender-Whitepaper-EHDevel-A4-en-EN.pdf)披漏,且样本的编译时间比C2被披露的时间至少早一年。目前普遍的观点是EHDEVEL恶意框架属于DONOT组织。因此,从样本的同源性分析,BAHAMUT与DONOT、PATCHWORK都存在关联性,组织间或存在一个或多个公共开发资源。

·与URPAGE组织的关联

URPAGE组织最早由趋势科技命名,其主要攻击目标是使用InPage工具(针对乌尔都语和阿拉伯语的文字处理软件)的人群。趋势科技(https://www.trendmicro.com/en_us/research/18/h/the-urpage-connection-to-bahamut-confucius-and-patchwork.html)在报告中指出,URPAGE的Delphi后门组件与CONFUCIUS和PATCHWORK的样本存在同源性,而且URPAGE明显使用了和BAHAMUT相似的恶意工具。此外,BAHAMUT大量的安卓样本与URPAGE样本存在同源性,且样本C2为URPAGE分发恶意工具。

·与摩诃草组织的关联

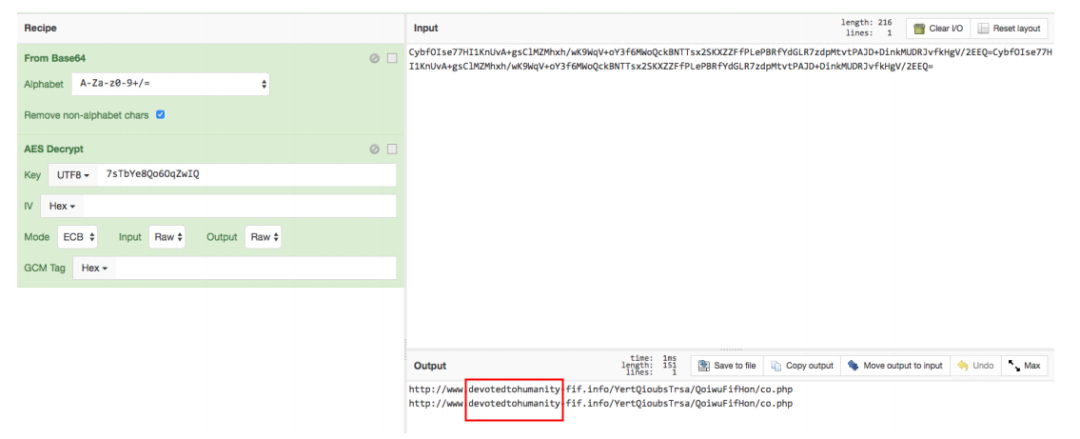

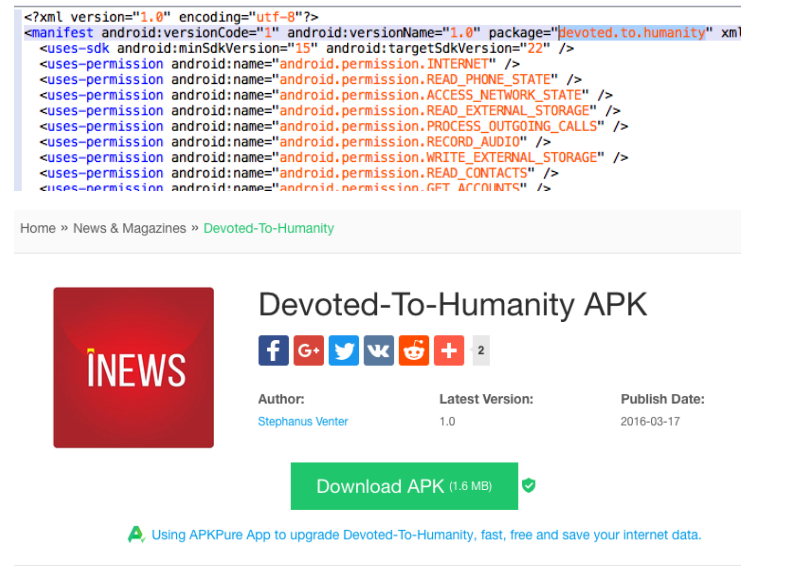

奇安信在报告(https://ti.qianxin.com/apt/detail/5aa10b90d70a3f2810c4d3c5?name=%E6%91%A9%E8%AF%83%E8%8D%89&type=map)中分析摩诃草的Android平台的恶意代码样本时,通过C2域名关联到了一个新APK样本,该样本的上传窃密信息的URL地址包含了字符串“devotedtohumanity”如图3-6所示。而BAHAMUT曾经使用的恶意APK样本的包名为"devoted.to.humanity",如图3-7所示。

图3-6 关联APK样本上传信息使用的URL

图3-7 BAHAMUT的恶意APK样本包名

·与蔓灵花组织的关联

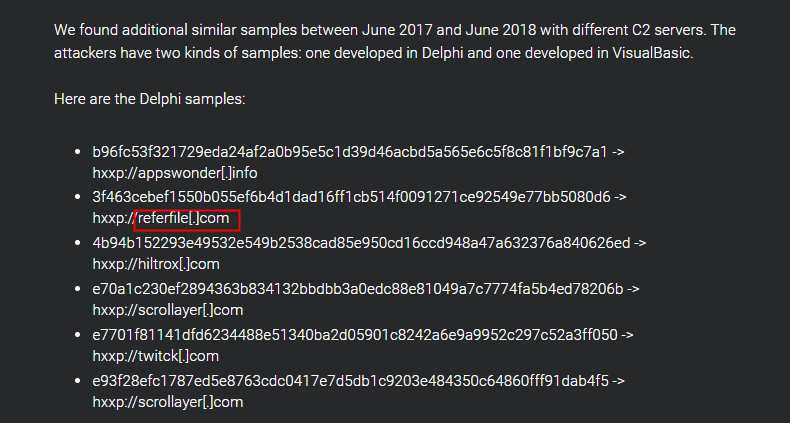

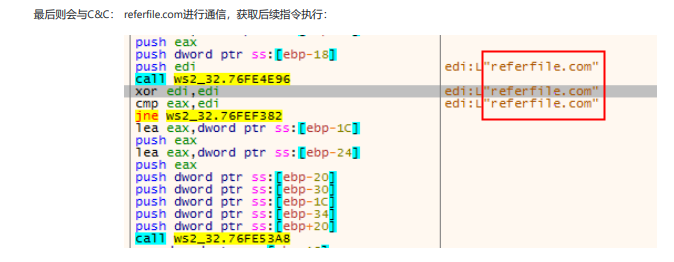

Cisco Talos安全研究团队在2018年7月公开的报告(https://blog.talosintelligence.com/2018/07/Mobile-Malware-Campaign-uses-Malicious-MDM-Part2.html)中被披露过的一个Visual Basic后门程序使用的C2域名“referfile.com”,该域名疑似为BAHAMUT组织所有,如图3-8所示。而在奇安信报告(https://ti.qianxin.com/apt/detail/5acb2bd9596a10001a1a9797?name=%E8%94%93%E7%81%B5%E8%8A%B1&type=map)中披露的蔓灵花使用的的攻击活动中一个漏洞利用文档“AAT national assembly final.inp”最终执行的木马程序(Visual Basic后门程序)也使用了域名“referfile.com”作为C2 ,如图3-9所示。

图3-8 Cisco Talos披露的Visual Basic后门样本C2

图3-9奇安信披露的Visual Basic后门样本C2

·与Confucius的关联

BlackBerry研究人员披露BAHAMUT攻击活动的少量其他样本,发现一部分样本与另一个域logstrick[.]com通信(http://i.crn.com/sites/default/files/ckfinderimages/userfiles/images/crn/custom/2020/Blackberry_LC_Q4_2020_Bahamut_Hack-for-Hire%20Masters-of%20Phishing_%20FakeNews_%20andFakeApps_Report.pdf

)。而TrendMicro研究人员曾经披露该域名曾被Confucius组织的一个Delphi Dropper程序作为C2使用(https://documents.trendmicro.com/assets/appendix-confucius-update-new-tools-techniques-connections-patchwork-updated)。

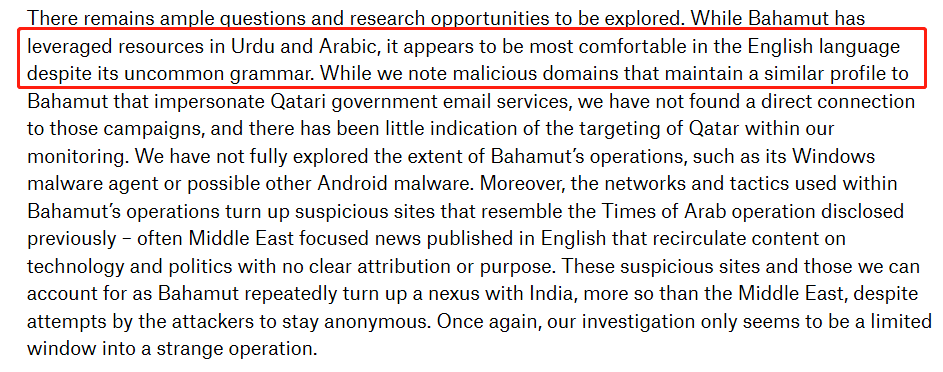

3.3.2 存在非典型英语语法

BlackBerry的研究人员认为BAHAMUT最擅长的语言是英语,但使用的却是不常见的语法。印度作为曾经的英国殖民地,英语在印度的使用和发展已达两个世纪之久,已为印度人所接受并深深打上了印度本土文化的烙印,形成了与英式英语相似,但又存在独特语法的“印式英语”。这一点也可以作为BAHAMUT源自印度的间接证据。

声明:本文来自白泽安全实验室,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。