本文Tips:

威胁在安全风险评估中的地位

威胁情报生命周期管理的三阶段

情报输入

情报消费

情报增值

一、威胁在安全风险评估中的地位

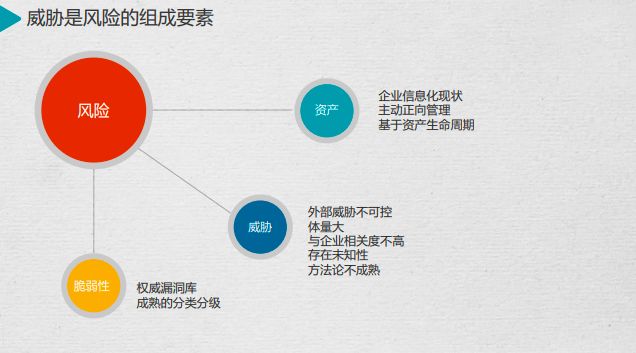

资产、威胁、脆弱性是安全风险评估的三要素。其中,脆弱性和资产是紧密相关的,可以将脆弱性理解为资产的一个属性。它们反应了一个数据中心的基本现状。通过主动管理的方式,可以很好的实现对资产和脆弱性的管理,方法论也相对成熟。

而威胁的管理相对被动一些,因为威胁往往来自外部,非常不可控。外部威胁体量很大,但只有很少一部分与企业自身相关。与企业相关的这部分,企业又不一定掌握。这方面的方法论也比较少,不像漏洞有成熟的漏洞库、漏洞发布机制和分类分级。

因此,我们考虑从威胁情报的角度对威胁进行管理,主要有这三个阶段:情报输入、情报消费和情报升值。

二、威胁情报生命周期管理的三阶段

首先,企业的性质决定了企业一般不直接产生情报,所以必然存在获取信息的过程。信息获取渠道有两个因素需要注意:多样化和权威性。渠道的多样化决定了企业对威胁态势的敏感度。渠道的权威性能够保障情报的质量,可以让企业获取到最关键的信息,同时不必被海量信息淹没。

其次,企业获得了情报,必然要落地。落地的方式有很多种,取决于企业安全建设的成熟度,情报能够在安全运营的防护、监测、溯源等多个环节提供帮助。一般来说,落地不难,难的是自动化和兼容性。

最后,企业可以让情报增值。一般来说,企业最初获取的是标准或者普适的情报,经过情报消费阶段,沉淀了很多经验和教训,才能够实现增值。而增值的情报将进一步帮助整个行业提升安全治理水平。

三、情报输入

我们印象中比较早期的情报输入,要追溯到漏洞平台。当时相对活跃的是非官方的漏洞平台,大量白帽子提交漏洞,督促企业整改。当时安全人员每天很重要的工作就是关注这些漏洞平台有没有关于自己的漏洞,或者是“别人生病、我们吃药”,看看有没有借鉴的漏洞。官方的漏洞库和平台逐渐建立了完善的预警通报机制,直到现在这套机制不仅仅在web安全方面,还有木马活动等方面,指导我们应对各类威胁。 这个过程中,出现了两点进步:

这个过程中,出现了两点进步:

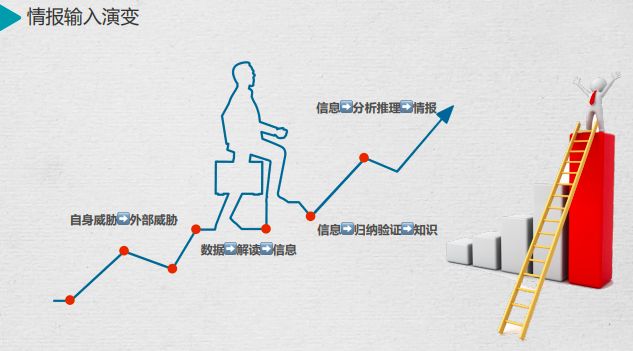

第一是从关注自己的威胁,到关注外部的威胁。大家现在越来越意识到整个互联网上的威胁信息对企业安全的重要性。物理上遥不可及的距离,网络上瞬间即至。大家的思维已经从物理空间坐标切换到网络空间坐标。 第二是情报更加精炼。在这里分享一位前辈关于情报的思考:数据经过解读形成信息,信息归纳验证形成知识,分析推理成为情报。可以看到,在这个过程中,很多冗余的信息被过滤了,重要的思考被沉淀下来。精炼的情报有助于提升企业安全工作效率。

第二是情报更加精炼。在这里分享一位前辈关于情报的思考:数据经过解读形成信息,信息归纳验证形成知识,分析推理成为情报。可以看到,在这个过程中,很多冗余的信息被过滤了,重要的思考被沉淀下来。精炼的情报有助于提升企业安全工作效率。

三、情报消费

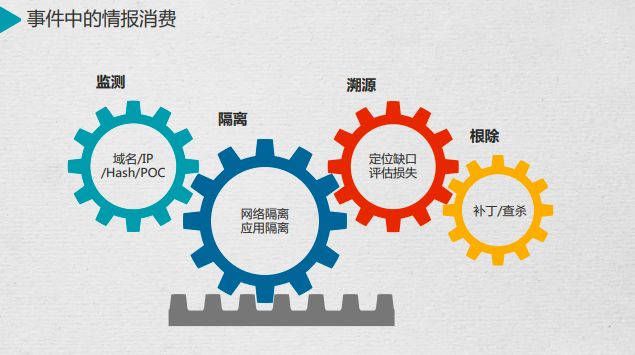

在事件生命周期的各个阶段,在事件驱动的过程中体现。情报都可以提供有效帮助。以木马入侵和活动事件为例,我们把应对拆解成以下过程,企业可以根据这个过程基于攻击链模型或者自适应安全架构进行自查。当我们收到情报输入的时候,会根据情报配置策略,当事件真正发生的时候我们就去做隔离,隔离之后就开始做分析溯源,查找原因,第一是要定位缺口,第二步是评估损失,分析溯源之后就是打补丁和查杀了。 在这个过程中,威胁情报质量的重要性凸显出来。企业关注着这四类指标:

在这个过程中,威胁情报质量的重要性凸显出来。企业关注着这四类指标:

一是时效性。威胁情报在和网络攻击赛跑,企业要在攻击来临前将情报落地。因此在第一个环节-监测环节-对时效性要求比较高,需要做到防患于未然。自动化手段可以提高情报落地速度。

一是时效性。威胁情报在和网络攻击赛跑,企业要在攻击来临前将情报落地。因此在第一个环节-监测环节-对时效性要求比较高,需要做到防患于未然。自动化手段可以提高情报落地速度。

二是覆盖面,企业关注威胁情报,就是希望通过情报信息,在有限精力和时间投入的条件下,了解外部威胁。而对于没有覆盖的情报,企业将失去预警能力。渠道的多样性可以部分解决这类问题。

三是适用度,主要是指情报对企业的是否适用。一方面从企业的性质区分,比如工控威胁情报就不适用于其他企业;另一方面从攻击动机辅助分析,比如挖矿普遍适用于各个数据中心,但是APT攻击可能更多地适用于大型机构。

四是误报率,主要是指具体情报信息的准确性。我们之前收到过打印的预警信息,尴尬的是域名信息1和l分不清楚,最后没办法只好全都封禁了。多个情报源交叉比对可以提升准确度。

三、情报增值

企业在落地威胁情报的过程中,自然会有经验的沉淀。因为威胁情报的输入都是标准化的,而落地要基于企业纵深防御和持续监测的基础设施。为了应对不同的场景,情报在落地的过程中往往有许多变化,变化实际上就是情报增值的过程。接下来我们从这几个方面来具体分析。

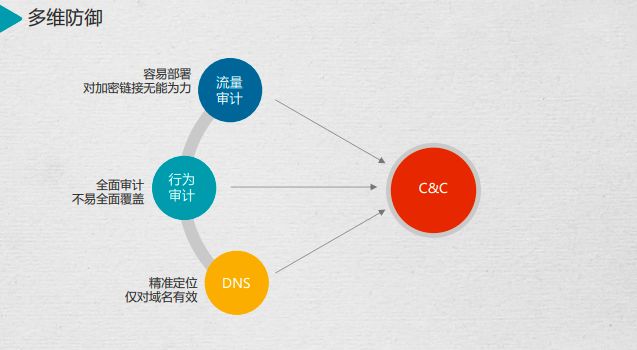

一、多维防御。基于纵深防御的理念,我们解决同一个问题,可以选择在多个维度着手。每种方式都有自身的优缺点。比如木马外联问题,一般的解决方式是在核心网络节点进行流量监听,但是缺点在于对于加密链接仅能看到握手,随着加密链路的普及,流量旁路审计日渐尴尬;可以在端点进行行为审计,但是全部端点的有效覆盖是问题;还可以审计域名解析的日志,这种方式的好处在于可以获得解析的细节实现精准定位,缺点在于仅对域名解析过程有效。

在防护和处置方面,最简单的方式就是通过防火墙封禁,但是防火墙不能解决域名的问题;基于端点的网络准入可以精准封禁,但是策略不一定能及时到达端点;通过DNS我们可以实现对外联流量进行牵引,这在永恒之蓝等特殊场景中起到了奇效,但是如果端点配置了运营商的DNS就没办法了。

在防护和处置方面,最简单的方式就是通过防火墙封禁,但是防火墙不能解决域名的问题;基于端点的网络准入可以精准封禁,但是策略不一定能及时到达端点;通过DNS我们可以实现对外联流量进行牵引,这在永恒之蓝等特殊场景中起到了奇效,但是如果端点配置了运营商的DNS就没办法了。 对应攻击链中的每一步,我们在纵深防御体系中都有多种选择。我们可以选择采取其中的一种或者几种手段来落地威胁情报。选择的过程就是权衡安全成本和损失控制的过程。

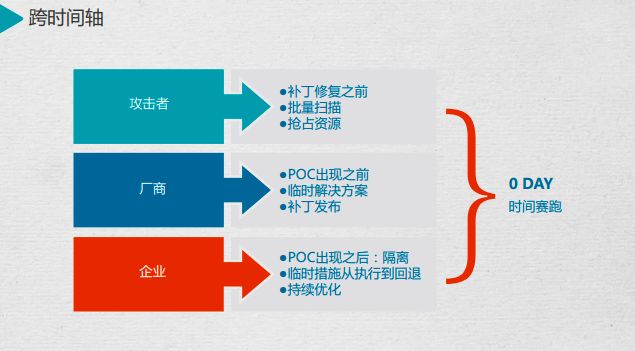

对应攻击链中的每一步,我们在纵深防御体系中都有多种选择。我们可以选择采取其中的一种或者几种手段来落地威胁情报。选择的过程就是权衡安全成本和损失控制的过程。 二、跨时间轴。我们来看一下在0day漏洞爆发时,攻击者、厂商和企业这三个主要参与者的时间轴。攻击者要在企业完成补丁修复之前寻找到尽量多的攻击点并完成渗透,抓紧利用企业未察觉以及未完成处置的时间。厂商与攻击者针锋相对,争分夺秒研制补丁。但是发布补丁和执行补丁同样不易,厂商一般会先研究临时解决方案抢占先机。

二、跨时间轴。我们来看一下在0day漏洞爆发时,攻击者、厂商和企业这三个主要参与者的时间轴。攻击者要在企业完成补丁修复之前寻找到尽量多的攻击点并完成渗透,抓紧利用企业未察觉以及未完成处置的时间。厂商与攻击者针锋相对,争分夺秒研制补丁。但是发布补丁和执行补丁同样不易,厂商一般会先研究临时解决方案抢占先机。 企业要综合考量前两者的时间轴。一般来说,企业从POC出现后开始响应,需要撑过攻击泛滥且解决方案未必有效的艰难时间,这时候有效的隔离措施就显得格外重要,因为隔离措施作为预案的一部分不依赖于具体的补丁,是企业应急响应的生命线。然后经历执行临时补丁->执行根治措施->回退临时措施的过程,到最后对整个防御体系进行全面优化。在这场时间赛跑中,企业对节奏的把握是非常重要的。

企业要综合考量前两者的时间轴。一般来说,企业从POC出现后开始响应,需要撑过攻击泛滥且解决方案未必有效的艰难时间,这时候有效的隔离措施就显得格外重要,因为隔离措施作为预案的一部分不依赖于具体的补丁,是企业应急响应的生命线。然后经历执行临时补丁->执行根治措施->回退临时措施的过程,到最后对整个防御体系进行全面优化。在这场时间赛跑中,企业对节奏的把握是非常重要的。

三、风险收益均衡。安全自带成本中心属性,想要控制风险就需要投入。最终的结果,无非是防护者在安全成本与攻击损失之间做均衡、攻击者在资产价值与攻击成本之间做均衡。 一般情况下,安全成本远低于攻击损失。毫无疑问,应该坚决推行安全策略。

一般情况下,安全成本远低于攻击损失。毫无疑问,应该坚决推行安全策略。

当攻击损失大到可能影响业务的时候,就是人们最重视安全的时候,人们会像解决系统、网络、应用问题一样解决安全问题。但是我们要的不是亡羊补牢,而是未雨绸缪。企业受到高级威胁并不是常态。我们需要通过持续威胁预警,提升人们对安全的重视程度。

当安全成本大于攻击损失的时候,原则上应该砍掉这个安全需求,直接承担损失。但是这种做法存在一些疑问,将安全阵地拱手相让是对攻击的变相鼓励。资本家为了保护市场和公平性选择倾倒牛奶”,对于网络安全,我们守土有责。 最后,攻击成本高于资产价值,攻击者会放弃攻击,这是我们前期努力的目标。

最后,攻击成本高于资产价值,攻击者会放弃攻击,这是我们前期努力的目标。

所以,我们认为威胁情报到达企业绝不是终点。企业基于自身的技术积累和实践经验,完全可以丰富威胁情报。同业间,技术架构有趋同性,攻击动机也有趋同性。一个企业的经验对于整个行业的安全治理都会有重要参考意义,最终促进整个安全生态的改善。

声明:本文来自安全威胁情报,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。