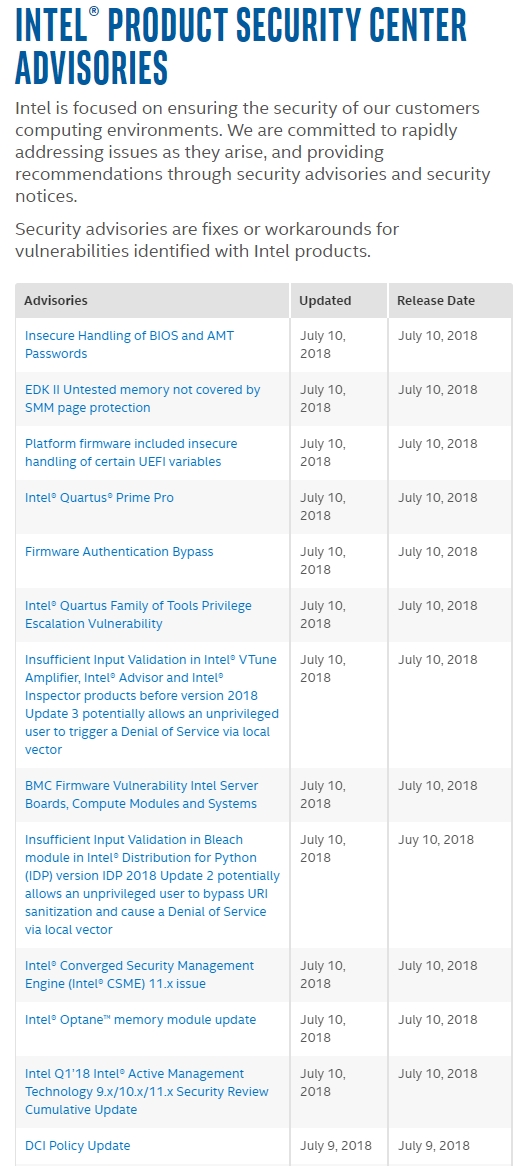

Intel在美东时间周二发布了为应对潜在安全风险的缓解措施,共计13项。

包括针对Spectre v1(幽灵漏洞,绕过边界存储)变体的补丁以及本地用户可以从内存泄露中读出BIOS和管理员密码的BUG(CVE-2017-5704,影响4~7代酷睿平台)等。

幽灵v1的变体是首次公开,允许恶意代码在Intel计算机上利用推测执行来潜在地改变函数,并将其他线程中返回的地址通报给被劫持的应用程序。

TheReg确认,这是Intel季度安全补丁的第一次集中发布,也就是说,Intel今后将按照季度为单位,集中进行安全补丁的释放操作,看起来非常像是“好队友”微软的Patch Tuesday(周二补丁日,即每个月的第二个周二进行系统补丁更新)。

当然,考虑到消费者很少有直接从Intel官网下载“补丁”的习惯,Intel的安全更新更多是联合合作伙伴一道发行。报道称,主板、OEM厂商在3月份就拿到Intel的这波补丁了,此间一直在进行部署测试。

年初,幽灵(Spectre)和熔断(Meltdown)漏洞在业内引发轩然大波,其中又以Intel产品“受伤最深”。

Intel推出季度安全更新计划一方面是为解决像幽灵这样底层级别漏洞的变体攻击,另外也是他们对安全问题采取新重视态度的表现。

我们收到了Intel就此事的官方声明,具体如下:

“随着安全威胁的不断演变,我们一直持续与业内的研究人员、合作伙伴和学术机构携手合作以保护我们的客户,我们还尽可能地为产业伙伴和客户简化安全更新与指南。因此,今天我们针对一些潜在威胁提供了安全防御措施的细节,包括变体1的一种新的子变体(被称作Bounds Check Bypass Store )。针对该变体的防御措施或开发者指南已经发布。更多信息请参考我们的产品安全页面。保护客户的数据并确保我们产品的安全性,始终是英特尔的第一要务。”

声明:本文来自快科技,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。