思科Talos团队的安全专家近日发现了一场“高度针对性”的黑客攻击活动,攻击者使用了一种至少自2015年8月以来就一直保持活跃的移动恶意软件。安全专家认为,攻击者就位于印度该国,并且只有13部iPhone受到感染。

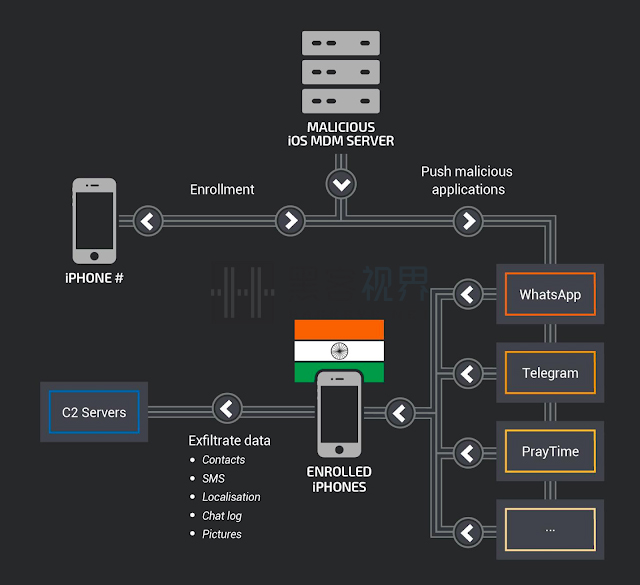

另外,攻击被认为是使用移动设备管理(Mobile Device Management,MDM)服务器进行的。MDM服务器通常被用于在企业环境中向员工提供某些自定义的应用程序,这些应用程序由于其敏感特性,无法通过iOS官方应用程序商店获得。

根据Talos团队的说法,他们发现了由攻击者使用的MDM服务器。共有13部各种型号的iPhone被注册,而攻击者的目的是将一些受欢迎的合法软件的恶意版本安装到这些手机上,其中就包含了前面提到的移动恶意软件,具有数据收集功能。

受感染iPhone的型号包括iPhone 5.4、iPhone 7.2、iPhone 8.1、iPhone 8.2、iPhone 9.3和iPhone 9.4,iOS版本包括10.2.1、10.3.1、10.3.2、10.3.3、11.0、11.0.3、11.2.1、11.2.5和11.2.6。

Talos团队介绍说,攻击者共使用了四款应用程序的恶意版本:WhatsApp,Telegram,PrayTime和MyApp。攻击者使用了BOptions旁加载技术来将恶意代码注入到应用程序的动态库中,而恶意代码不仅不会干扰手机正常功能的运行,而且应用程序本身也会实现其描述的功能。

这并不是说恶意代码毫无意义,它被设计为默默地收集特定的数据。WhatsApp和Telegram应用程序中的恶意代码可以收集和泄露来自受害者的数据,例如电话号码、序列号、位置、联系人、照片、短信以及WhatsApp和Telegram消息。

PrayTime应用程序中的恶意代码只会收集短信,并且还包含在受感染设备上显示广告的功能。Talos团队表示,目前尚不清楚为什么攻击者会添加这样一个功能,因为在手机上播放广告可能会让受害者注意到自己遭到了恶意软件的感染。

对于MyApp而言,它并不包含任何恶意代码,也没有实施任何恶意行为。Talos团队认为,它仅被攻击者用于测试。

有意思的是,攻击者在攻击过程中试图伪装成俄罗斯黑客,其MDM服务器所使用的证书包含了位于俄罗斯的电子邮件地址(mail.ru)。然而,Talos团队发现在MDM服务器上注册的测试设备带有一个印度电话号码,并且这个号码注册于印度网络提供商。

目前,Talos团队已经将他们的研究结果分享给了苹果公司,而苹果公司也对攻击者所使用的证书进行了撤销。关于这场攻击活动的更多细节可以在Talos团队博客文章中看到,包括IoC。

声明:本文来自黑客视界,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。