关于BlackMoon僵尸网络江苏省内大规模传播的风险提示

一、概述

近期,国家互联网应急中心(CNCERT)监测发现BlackMoon僵尸网络在我国互联网进行大规模传播,国家互联网应急中心江苏分中心(JSCERT)通过跟踪监测发现该僵尸网络2月省内控制规模(以IP数计算)已超过10万,日上线肉鸡数最高达16865台,给我省网络空间带来较大威胁。

二、样本分析

(一)分析介绍

该僵尸网络大规模传播的样本涉及10个下载链接、6个恶意样本(详情见第五节相关IOC),样本分为两类:一类用于连接C2,接受控制命令的解析程序,包括Yic.exe、nby.exe、yy1.exe、ii7.exe、ii8.exe、sTup.exe;另一类为执行DDoS攻击的程序,为Nidispla2.exe。该僵尸网络样本功能不复杂,仅发现DDoS功能,截至目前攻击目标均为一个IP,且未发现针对该IP的明显攻击流量,因此初步怀疑该僵尸网络还在测试过程中。接受控制指令的恶意代码,由e语言编写。

(二)详细分析

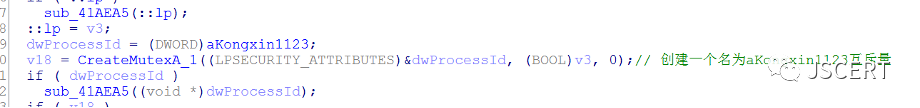

样本运行后,创建名为:kongxin1123的互斥量防止恶意代码多次运行,之后通过遍历固定字符串的方式找到内置的HPSocket4C库文件,该库一个网络通信库,加载到内存进行注册。

恶意代码把处理DDoS的函数和上线函数注册到此库中,进行回调:

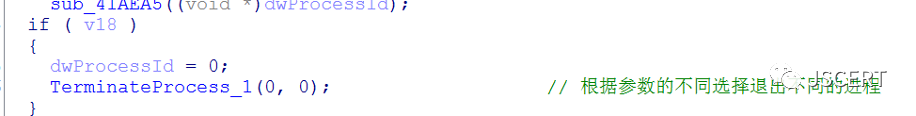

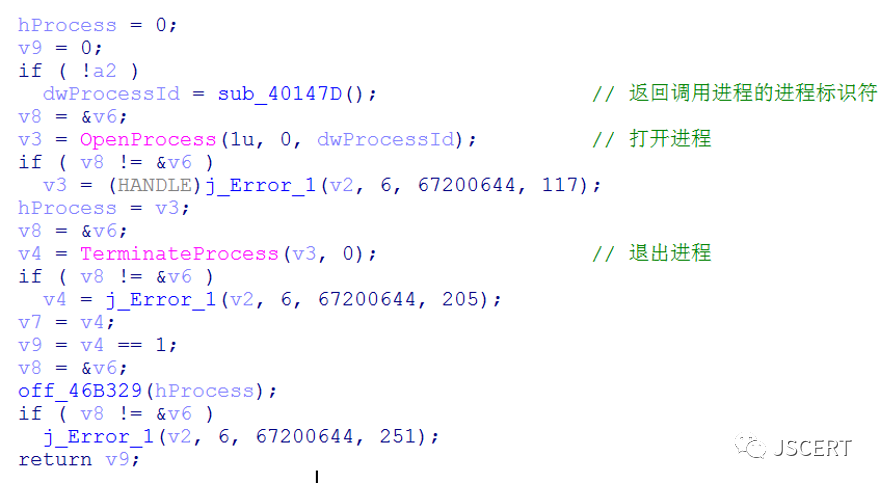

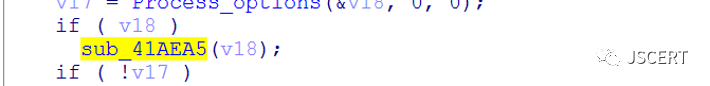

根据不同的参数选择退出不同的进程:

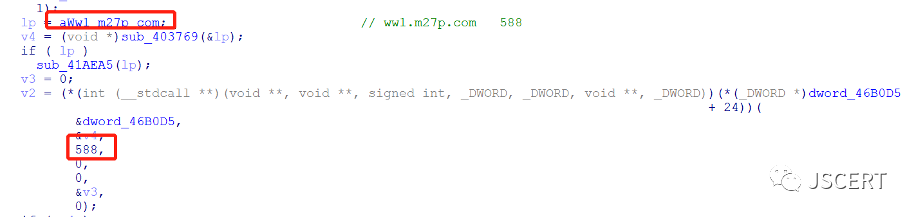

连接ww1.m27p.com(134.122.134.9)域名,连接服务器端口为588,向C&C服务器发送上线消息:

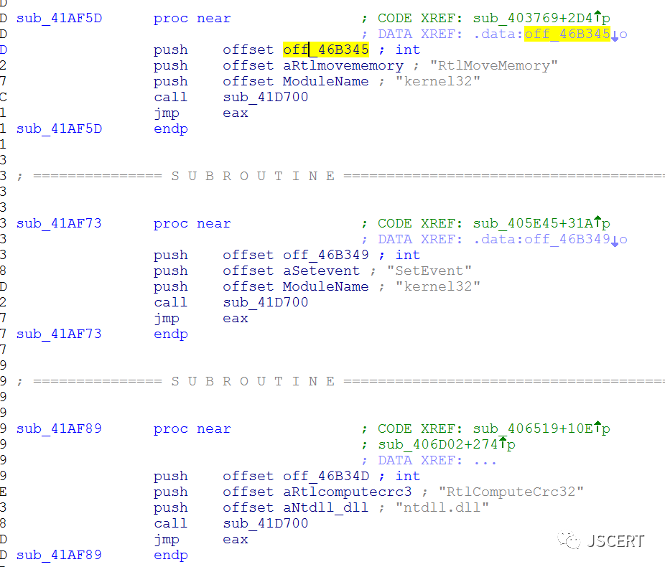

加载相关库函数:

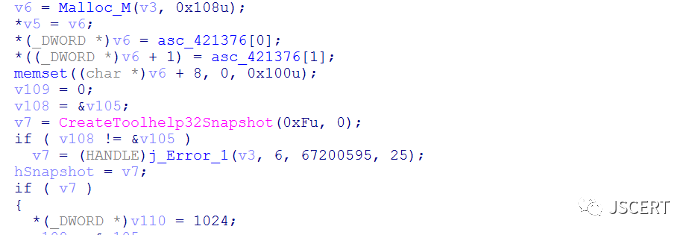

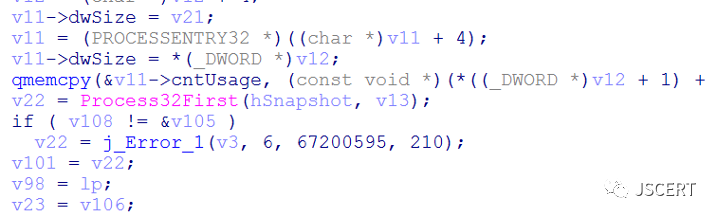

遍历进程创建进程镜像:

进程遍历:

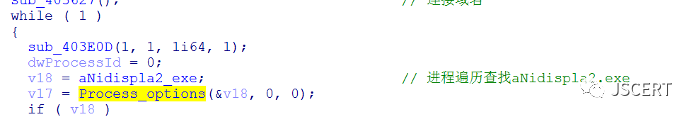

遍历进程查找Nidosplay.exe进程:

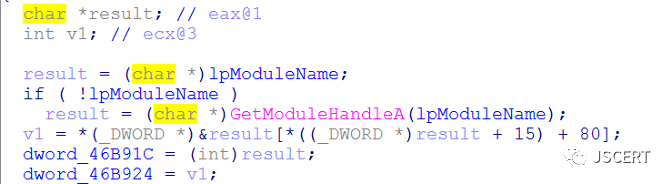

获取Nidispla2.exe当前句柄:

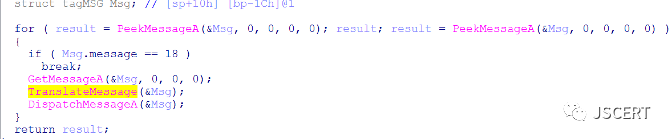

采用获取虚拟键进行键盘记录:

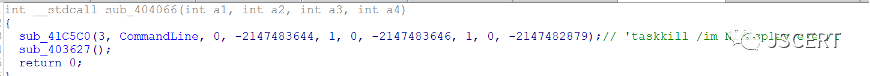

创建一个进程制定要终止Nidisplay.exe进程:

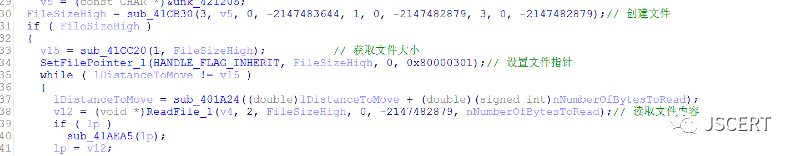

针对文件进行操作,创建读写修改文件指针等:

(三)DDoS攻击模式

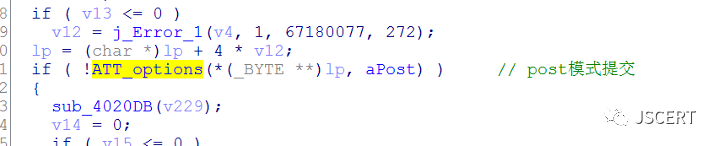

1.Post模式攻击指令:

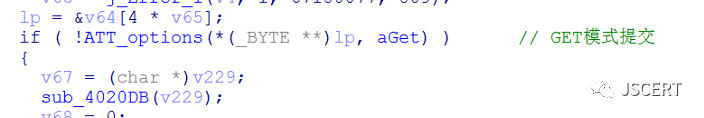

2.GET模式攻击指令:

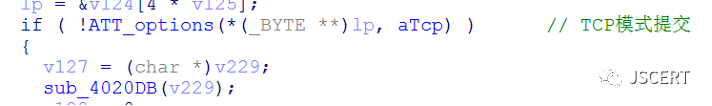

3.TCP模式攻击指令:

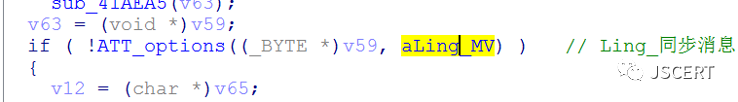

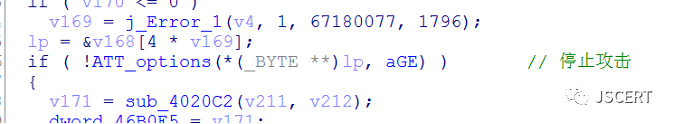

4.设置Ling_同步消息回复:

5.Ling_同步消息:

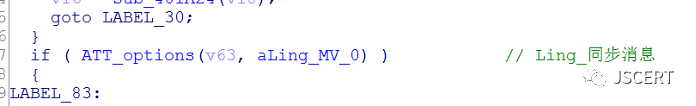

6.停止攻击指令等命令:

(四)传播方式分析

通过关联分析发现,该BlackMoon僵尸网络传播方式之一是借助独狼(Rovnix)僵尸网络进行传播。独狼僵尸网络通过带毒激活工具(暴风激活、小马激活、KMS等)进行传播,常被用来推广病毒和流氓软件。

三、僵尸网络江苏省内感染规模

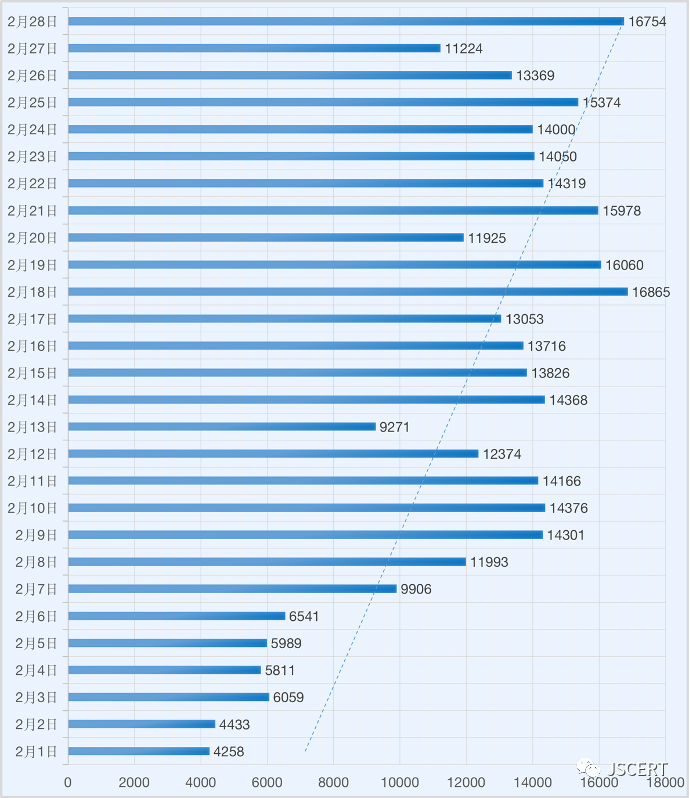

通过监测分析发现,2022年2月1日至2月28日BlackMoon僵尸网络省内日上线肉鸡数最高达到16865台,省内累计感染肉鸡数达到104074台,每日上线肉鸡数情况如下图所示:

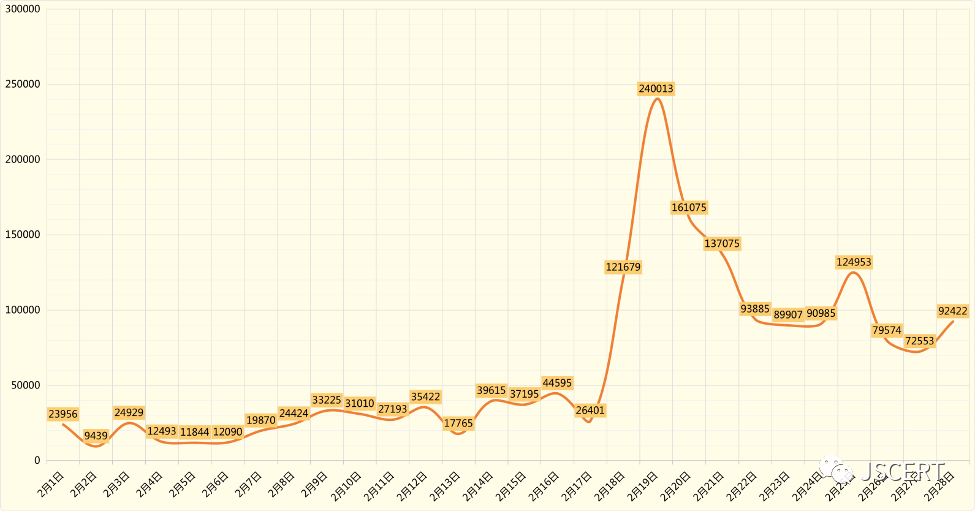

通过监测分析发现,2022年2月1日至2月28日省内IP涉及BlackMoon僵尸网络恶意通信最高达到240013次,累计恶意通信达到1735587次,BlackMoon僵尸网络恶意通信按日统计情况如下图所示:

BlackMoon僵尸网络省内肉鸡按地市统计(以IP数计算),排名前三位的分别为苏州市(21386台,20.57%)、南京市(16074,15.46%)和徐州市(11644,11.20%);

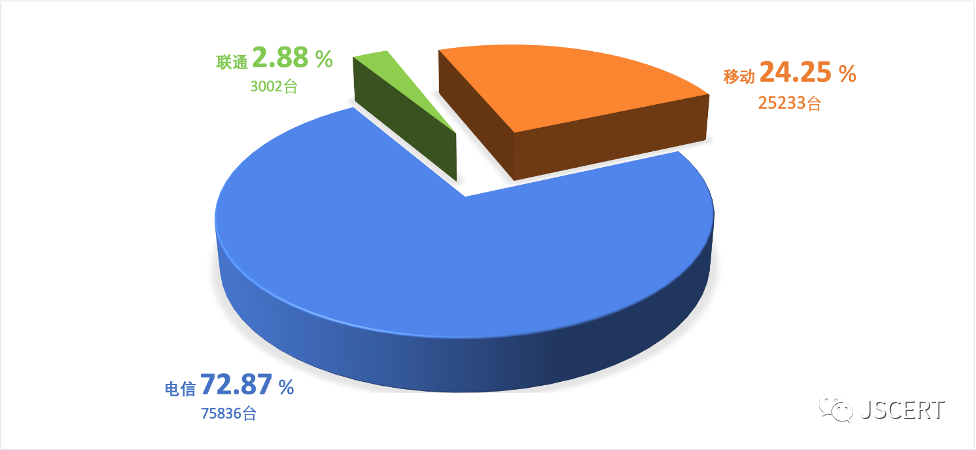

按运营商统计,电信75836台,占比72.87%;移动25233台,占比24.25%,联通3002台,占比2.88%。

四、防范建议

请广大网民强化风险意识,加强安全防范,避免不必要的经济损失,主要建议包括:

1、不要点击来源不明邮件。

2、不要打开来源不可靠网站。

3、不要安装来源不明软件。

4、不要插拔来历不明的存储介质。

当发现主机感染僵尸木马程序后,立即核实主机受控情况和入侵途径,并对受害主机进行清理。

五、相关IOC

样本MD5:

22E46CBCF02D78390D257AEE0FE26EDE

65982DEB6AC30B9F1F4DAB1AA26A0D0E

93EB67FDB2D0C767887C6F6284844386

C4A73F3BBDD1E64EF146A232967B1BC5

F73436646F905504027809A461D0A8D9

63EC62319605B43D68EB25B9F84153C8

下载链接:

www2.xiaoniu321.com:9002/jin/1/Yic.exe

www2.xiaoniu321.com:9002/jin/nby.exe

www2.xiaoniu321.com:9002/jin/1/Nidispla2.exe

www2.xiaoniu321.com:9002/q1/Nidispla2.exe

www2.xiaoniu321.com:9002/q1/yy1.exe

www2.xiaoniu321.com:9002/1vv/Nidispla2.exe

www2.xiaoniu321.com:9002/1vv/ii7.exe

www2.xiaoniu321.com:9002/jin/Nidispla2.exe

www2.xiaoniu321.com:9002/2vv/ii8.exe

www2.xiaoniu321.com:9002/2vv/Nidispla2.exe

控制域名:

ww1.m27p.com

ww1.jincpay.com

xiaoniu321.com

xiaoniu321.com

专杀工具下载:

链接: https://pan.baidu.com/s/1KDW1FKGeeqjJxWqMxn8boA

提取码: 5t3n

感谢安天科技集团股份有限公司提供的技术支持

声明:本文来自JSCERT,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。