仅在GandCrab 4.0发布的两天之后,FortiGuard Labs的研究人员就发现了一个更新的版本(v4.1)。该版本仍使用相同方法传播,即将被攻陷的网站伪装成破解软件下载站点。

研究人员表示,GandCrab v4.1包含了一个非常长的硬编码列表,列表的内容是它所连接到的受感染的网站。在一个二进制文件中,这些网站的数量达到了近千个。

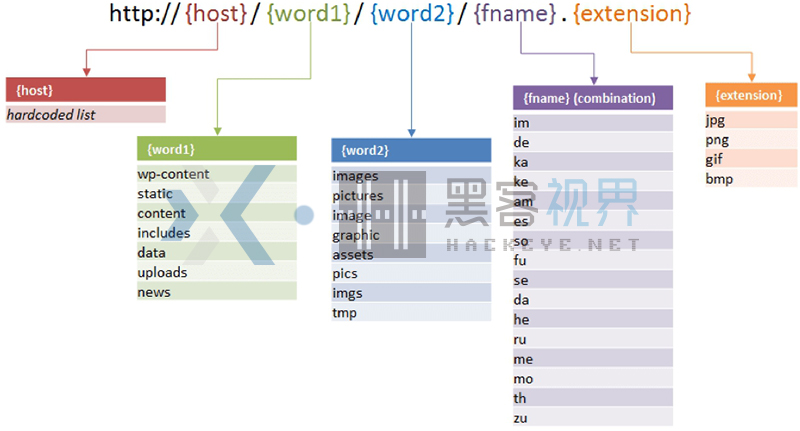

另外,为了生存每个网站的完整URL,GandCrab v4.1使用了伪随机算法从多组预定义词中进行选择。最终的URL采用以下格式(例如www.{host}.com/data/tmp/sokakeme.jpg)。

在成功连接到URL之后,GandCrab v4.1会向受感染网站发送经加密(以及base64编码)的受害者数据,其中包含如下受感染系统和GandCrab信息:

- IP地址

- 用户名

- 主机名

- 网络管区

- 已安装的杀毒软件列表

- 默认系统区域设置

- 俄语键盘布局(0=Yes/1=No)

- 操作系统

- 处理器结构

- 赎金ID({卷序列号的crc } {卷序列号})

- 网络和本地驱动

- GandCrab 内部信息:

- id

- sub_id

- version

- action

研究人员指出,为了确保能够顺利对目标文件进行加密,GandCrab v4.1可能会杀死以下进程:

- msftesql.exe

- sqlagent.exe

- sqlbrowser.exe

- sqlwriter.exe

- oracle.exe

- ocssd.exe

- dbsnmp.exe

- synctime.exe

- agntsvc.exeisqlplussvc.exe

- xfssvccon.exe

- sqlservr.exe

- mydesktopservice.exe

- ocautoupds.exe

- agntsvc.exeagntsvc.exe

- agntsvc.exeencsvc.exe

- firefoxconfig.exe

- tbirdconfig.exe

- mydesktopqos.exe

- ocomm.exe

- mysqld.exe

- mysqld-nt.exe

- mysqld-opt.exe

- dbeng50.exe

- sqbcoreservice.exe

- excel.exe

- infopath.exe

- msaccess.exe

- mspub.exe

- onenote.exe

- outlook.exe

- powerpnt.exe

- steam.exe

- thebat.exe

- thebat64.exe

- thunderbird.exe

- visio.exe

- winword.exe

- wordpad.exe

杀死这些进程允许加密例程成功的完成其目标,而不会出现任何不期望的中断。此外,这些目标文件类型通常包含对受害者有价值的数据,因此增加了受害者考虑付款以获取其文件的可能性。

声明:本文来自黑客视界,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。