研究人员披露了一个影响部分本田和讴歌车型的“重放攻击”漏洞,该漏洞允许附近的黑客解锁用户的汽车,甚至可以在很短的距离内启动它的引擎。攻击包括威胁行为者捕获从用户的遥控钥匙发送到汽车的射频信号,并重新发送这些信号以控制汽车的远程无钥匙进入系统。该漏洞在旧车型中基本上仍未修复。但本田车主或许可以采取一些行动来保护自己免受这种攻击。该漏洞被跟踪为 CVE-2022-27254,是一种中间人(MitM)攻击,或者更具体地说是一种重放攻击,其中攻击者拦截通常从远程遥控钥匙发送到汽车的射频信号,操纵这些信号,并在以后重新发送这些信号以随意解锁汽车。研究人员建议是用户选择被动无钥匙进入 (PKE) 而不是远程无钥匙进入 (RKE),这将使攻击者“由于距离很近而更难克隆/读取信号。

低成本的CVE-2022-27254漏洞攻击

无钥匙进入漏洞并不是什么新鲜事。任何配备正确设备的入侵者都可以确定锁定或解锁代码并重新传输。一些本田汽车遇到的问题清楚地表明,汽车制造商尚未将其技术用于已知威胁。

CVE-2022-27254漏洞是由四位研究人员发现的——马萨诸塞大学的Hong Liu和Ruolin Zhou 教授、计算机专家Blake Berry和CSO Cybereason的Sam Curry 。研究表明,2016年至 2020年间生产的本田思域LX、EX、EX-L、Touring、Si和Type R车辆存在此问题。

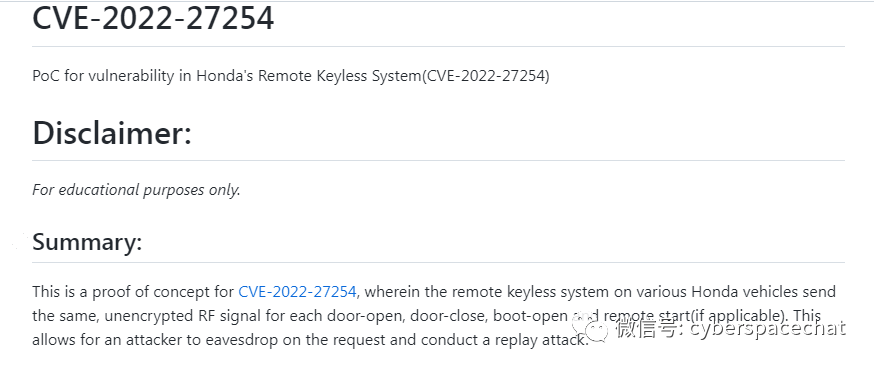

据专家介绍,“不同的本田汽车在每次打开或关闭车门、打开后备箱和远程启动时都会发送相同的未加密射频信号。这允许攻击者窃听请求并重新攻击。” 为该漏洞创建的GitHub页面包含三个单独的概念验证视频,展示了研究结果。

为了实施攻击,攻击者只需要几个易于访问的组件:一台笔记本电脑、GNURadio 开发套件、Gqrx 软件定义无线电 (SDR) 接收器软件、访问FCCID.io网站和HackRF One SDR。每次攻击的成本(除了拥有一台笔记本电脑)只有300美元,相当于一台HackRF One的成本 。攻击中使用的所有软件都是免费和开源的。

例如,在Berry的一项测试中,他记录了密钥卡发送的“锁定”命令,该命令由以下位组成。653-656, 667-668, 677-680, 683-684, 823-826, 837-838, 847-850, 853-854。Berry 然后“翻转”并将这些位重新发送到车辆,这反过来又具有解锁车辆的效果。

这已是一个老问题

已发现漏洞的 CVE 页面还提到了另一个 - CVE-2019-20626 。巴拉圭安全研究员Victor Casares 在 2017 年本田 HR-V 车辆中发现了这个问题,并在 2019 年的 Medium 帖子中披露。

2012 Honda Civics 中的一个不相关但类似的问题允许类似的攻击 ,但原因不同:滚动代码和计数器重新同步未过期。请注意,问题不仅涉及本田。2016 年,The Register报道 了一项实验,在该实验中,研究人员克隆了大众汽车钥匙扣,并能够使用它来解锁1亿辆汽车。

据发现该漏洞的研究人员称,只要制造商继续使用静态代码,车主就没有太多保护选项。根据研究人员的说法,每次按下按钮都会改变的滚动代码是“一种安全技术,用于为每个远程无钥匙进入 (RKE) 或被动无钥匙进入 (PKE) 系统身份验证提供新代码。”

据研究人员称,PKE系统比RKE 系统要好得多。不依靠钥匙扣来发射,汽车本身就一直在寻找无源射频钥匙扣,比如门钥匙卡,一旦足够近,汽车就会自动解锁。钥匙卡必须靠近汽车的强制性要求使得这种攻击更加困难。

2022 年1月,研究人员Kevin2600还披露了一个类似的漏洞,被跟踪为 CVE-2021-46145,但提到特定的无钥匙系统使用滚动代码,因此使攻击的效果大大降低。

本田“没有计划”更新旧车型

为了更好地了解此漏洞的影响以及本田解决该漏洞的计划,BleepingComputer 联系了本田。本田称,多家汽车制造商使用传统技术来实现远程锁定解锁功能,因此可能容易受到“坚定且技术成熟的窃贼”的攻击。

“目前,这些设备似乎只能在靠近目标车辆或物理连接到目标车辆时工作,当车辆在附近打开和启动时,需要本地接收来自车主钥匙扣的无线电信号,”本田的一位发言人告诉BleepingComputer。

请注意,在他们给BleepingComputer的声明中,本田明确提到它没有验证研究人员报告的信息,也无法确认本田的车辆是否真的容易受到这种类型的攻击。

但如果车辆易受攻击,“本田目前没有更新旧车辆的计划,”该公司告诉 BleepingComputer。

“值得注意的是,虽然本田随着新车型的推出而定期改进安全功能,但坚定且技术成熟的窃贼也在努力克服这些功能。”

此外,该公司辩称,附近的小偷可以使用其他方式进入车辆,而不是依赖像这样的高科技黑客,并且没有迹象表明所讨论的拦截设备类型被广泛使用。尽管如此,该漏洞的远程引擎启动方面仍然存在问题,因为它远远超出了简单的门解锁黑客攻击。

研究人员建议消费者在不使用时将他们的密钥卡存放在屏蔽信号的“法拉第袋”中,尽管这种方法仍然无法防止在使用密钥卡时确定的攻击者窃听信号。

研究人员提出的另一个建议是让消费者选择被动无钥匙进入 (PKE) 而不是远程无钥匙进入 (RKE),这将使攻击者“由于距离很近而更难克隆/读取信号”。

研究人员总结说:“如果您认为自己是这次攻击的受害者,目前唯一的缓解措施是在经销商处重置您的密钥卡。”

参考资源

1、https://www.securitylab.ru/news/530786.php

2、https://www.bleepingcomputer.com/news/security/honda-bug-lets-a-hacker-unlock-and-start-your-car-via-replay-attack/

声明:本文来自网空闲话,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。