OilRig,又名Helix Kitten或NewsBeef ,是一个主要活动于中东地区的APT组织。据信该组织成立于2015年,并得到了伊朗政府的支持。该组织曾建立了一个虚假的VPN 门户网站,用于并传播具有合法数字签名的恶意软件,其攻击目标涵盖了沙特阿拉伯、以色列、阿联酋、黎巴嫩、科威特、卡塔尔、美国和土耳其等多个国家的政府机构、金融机构以及科技公司。

Palo Alto Networks公司旗下威胁情报团队Unit 42的研究人员在本周三称,他们在今年5月至6月期间观察到了两起由该组织发起的攻击活动。攻击伪装成来自一个位于中东地区的政府机构,但Unit 42的研究人员表示,这是该组织常用的一种策略——利用窃取的凭证和劫持的账户将政府机构作为其真实攻击的启动平台。

这两起最新攻击活动的目标包括一家技术服务提供商和另一个政府实体,而两个目标都位于同一民族国家。OilRig在攻击中使用了一个名为QUADAGENT的PowerShell后门,它也被ClearSky Cyber Security和FireEye认定为OilRig组织的工具。

Unit 42表示,使用基于脚本的后门的确是OilRig组织常用的技术,但将这些脚本打包到可移植可执行(PE)文件中却并不是该组织经常使用的策略。

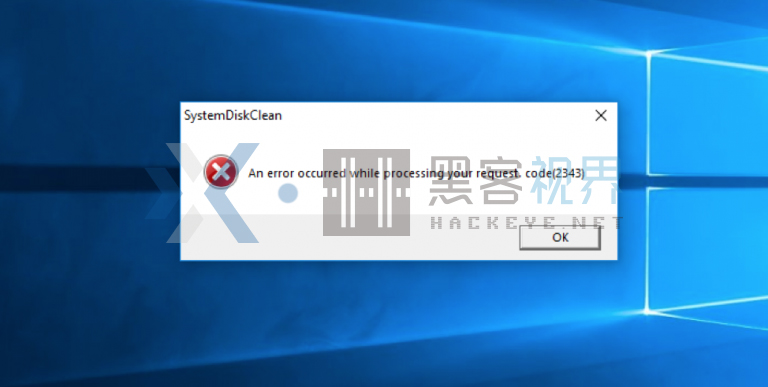

Unit 42在这两起活动发现了两个彼此略有不同的QUADAGENT PE文件。其中一个是一个基于Microsoft .NET Framework的dropper,同时它也会打开一个诱饵对话框,而另一个样本是一个通过bat2exe工具生成的PE文件。最终被植入到受感染设备上的QUADAGENT后门几乎是相同的,唯一的区别是命令和控制(C2)服务器和随机混淆。

另外,Unit 42还找到了在ClearSky Cyber Security 报告中提到的第三个QUADAGENT后门的第三个文件包。对于这个样板,OilRig组织使用了包含恶意宏的诱饵文档来交付后门,而这才是该组织更常用的策略。

为了规避安全检测,并作为一种反分析策略,OilRig组织滥用了一个名为Invoke-Obfuscation的开源工具来混淆QUADAGENT的代码。Invoke-Obfuscation可以通过Github存储库免费获得,且提供了各种混淆技术。

Unit 42表示,OilRig仍然是一个主要活跃在中东地区,并对该地区国家安全构成严重威胁的黑客组织。不仅如此,该组织似乎仍在继续发展壮大,在Unit 42的观察中,OilRig已经部署了大量更为先进的黑客工具。这些黑客工具通常是OilRig之前使用工具的变种,虽然这些工具已经随着时间的推移产生了变化,但在每个监测周期中,它们在攻击形式上仍保持着一定的延续性。

声明:本文来自黑客视界,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。