根据Statista的数据,Facebook Messenger是世界上最受欢迎的消息传递平台之一,截至2022年1月,每月活跃用户达9.88亿。该平台的一个重要功能是Messenger的机器人。在当前的数字环境中,聊天机器人被公司和个人广泛用于在线与客户联系,并且在企业聊天时几乎立即弹出。这在早期Trustwave SpiderLabs 博客中有所展示,该博客详细介绍了聊天机器人如何用于电子邮件网络钓鱼攻击。

该应用程序的受欢迎程度使其成为网络犯罪分子的有吸引力的目标。凭借数百万活跃用户,诈骗者和威胁参与者可以轻松访问众多潜在受害者。在这种情况下,威胁参与者正试图窃取Facebook登录凭据。

从网络钓鱼和诈骗尝试,到虚假的工作机会,欺诈者总是想出新的技术来窃取凭据或金钱。这一次,研究团队遇到了一封利用Meta的Messenger聊天机器人功能的网络钓鱼电子邮件。

识别点1:收到的邮件可利用邮件客户端或WEB邮箱的查看邮件头信息工具,几乎可以肯定发现发件人名称、发件邮箱地址、发件方IP等等关键信息的明显不一致地方。

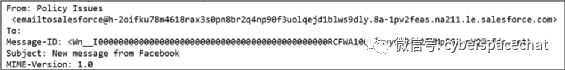

图 1 垃圾邮件

这封恶意邮件声称,由于违反Facebook的社区标准,该用户的页面即将被终止。这一说法可能会引起Facebook用户的共鸣,因为大多数人都听说该社交媒体网站正在打击违反规则的用户。发件人似乎来自Facebook的支持团队,正在给用户一个机会对此终止提出上诉。发出了48小时的最后通牒,唤起了接受者的紧迫感。消息中存在一些错误,例如“Page”一词的大小写不正确,以及第三句末尾缺少句号。此类错误几乎总是表明消息可能不合法。

识别点2:邮件正文表述不严谨或漏洞百出!

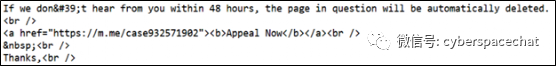

图 2 电子邮件标题

仔细检查后,在电子邮件标题中可以看到几个额外的危险信号。发件人被命名为“政策问题”,这是一种引诱收件人并引起收件人恐慌的棘手方法。发件人域不属于Facebook。从电子邮件的Received标头和发件人IP地址中也可以明显看出,它不是由社交媒体平台发送的,而是为营销和客户关系管理而设计的工具。

识别点3:发件人邮件地址与落款声称的机构或人员不符!

图 3 电子邮件正文中的嵌入链接

“立即上诉”按钮中嵌入了一个缩短的URL,其路径中包含一个假定的案例编号。Meta,前身为 Facebook,Inc.,拥有自己的URL缩短器,它使用m.me域将用户重定向到个人帐户页面或 Messenger中的对话。在研究人员的电子邮件示例中,嵌入的链接重定向到与聊天机器人的Messenger对话。

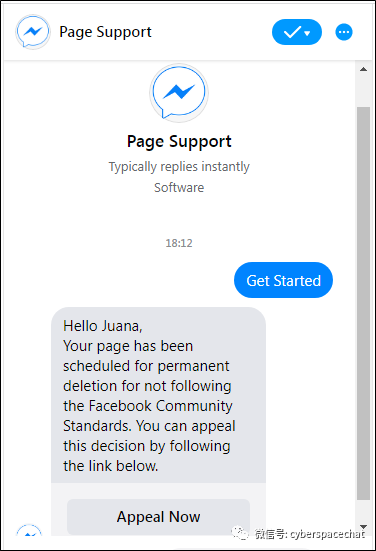

图4 与涉嫌Facebook支持的聊天消息

用户必须登录平台才能与聊天机器人互动。如果没有,它会提示用户登录Facebook。完成后,用户可以查看对话窗口并按默认的“开始”按钮。然后聊天机器人将回复一条类似于前面显示的电子邮件中包含的消息。

用户正在与之聊天的角色应该是Facebook支持团队的某个人。但是,仔细检查拥有该页面的配置文件会发现这不是一个实际的支持页面。使用的个人资料只是一个普通的商业/粉丝页面,关注者为零,没有帖子。尽管此页面可能看起来未使用,但它有一个“非常响应”徽章,Facebook将其定义为响应率为90% 并在15分钟内响应。它甚至将Messenger徽标作为其个人资料图片,以显得合法。

帐户句柄“case932571902”也不属于官方Facebook支持渠道。该句柄旨在使缩短的URL看起来像是指向违规案例的实际链接。

识别点4:邮件里的链接并不是真正所声称的支持页面!即这个假页面很容易判别!

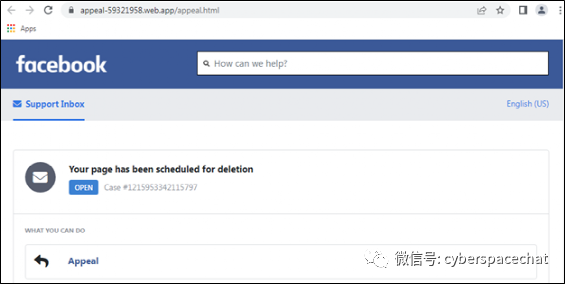

图 5 假 Facebook 支持页面

单击聊天中的“立即上诉”按钮会打开一个新标签页,指向托管在Google Firebase中的网站。Firebase 是一种应用程序开发软件,它为开发人员提供各种工具来帮助构建、改进和开发应用程序。随着应用程序和Web构建工具的兴起,任何人都可以轻松创建和发布网页。垃圾邮件发送者利用了这种可用性,在这种情况下,他们建立了一个伪装成Facebook“支持收件箱”的网站,据称用户可以在该网站上对所谓的页面删除提出上诉。在这里,另一个证据表明这种互动是假的。请注意本网站中的案例编号与第一个URL不一致。

图 6 假Facebook支持收件箱页面

网站的几个元素,如“OPEN”和“Appeal”,看起来像按钮,但实际上是不可点击的,如下面的代码所示。详细信息收集字段位于网站底部。

识别点5:假页面确实还不够真,有不可点击的按钮!

图 7 打开和上诉“按钮”的代码片段

然后,用户需要输入他们的凭据,例如电子邮件地址或手机号码、名字和姓氏以及页面名称。即使在第一个文本框中已经询问了手机号码,也会显示一个电话号码的附加文本框。此详细信息将在网络钓鱼链中稍后发挥作用。

图 8 初始数据收集

识别点6:收集关键信息的页面,注意地址并不是真正的Meta地址。

按下提交按钮后,将出现一个弹出窗口,要求输入用户口令。这是保持不引人注意并且不会立即向用户发出警报的巧妙技巧。

图 9 口令收集窗口

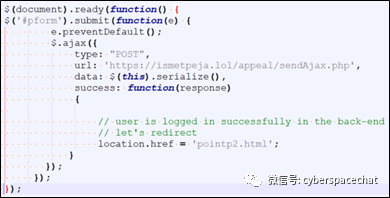

按下“提交”按钮后,收集的信息将发布到垃圾邮件发送者的数据库中,如此代码片段所示。

图 10 POST方法的代码片段

然而,攻击并没有就此结束。使用location.href属性,用户被重定向到带有倒数计时器的假定双因素身份验证页面。它要求将6位一次性口令 (OTP) 发送给用户。一次性口令可以通过不同的渠道发送给用户,包括短信服务 (SMS) 文本、电子邮件或专用应用程序。由于之前从用户那里收集了电子邮件地址、口令和手机号码,因此会显示随后的2-FA页面以继续这种欺骗。这对受害者来说可能是有意义的,因为现在通常的做法是在提供此类凭据后进行另一层身份验证。

图 11 假OTP页面

该表单将接受多位输入,但没有长度检查,如下所示。

图 12 OTP文本框的源代码

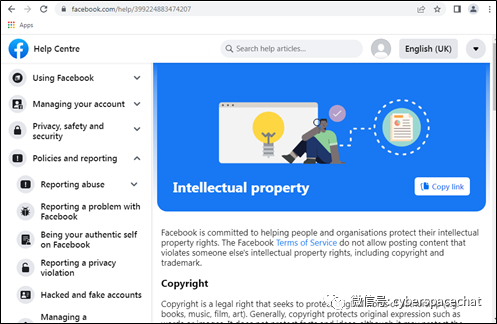

在检查网站的整个源代码后,没有看到用于生成OTP的机制,例如API。用户可以输入任何数字代码,它将被发布到同一个数据库,然后页面将被重定向到实际的Facebook帮助中心。

图 13 OTP输入的POST方法

最终登陆页面是一篇关于Facebook知识产权和版权指南的文章。

图 14 Facebook帮助中心

钓鱼链接链:

信使聊天机器人 | hxxps://m[.]me/case932571902 |

邮箱、姓名、手机号码收集 | hxxps://appeal-59321958[.]web[.]app/appeal[.]html |

密码收集 | hxxps://appeal-59321958[.]web[.]app/pointp[.]html |

一次性口令页面 | hxxps://appeal-59321958[.]web[.]app/twofac.html |

垃圾邮件发送者在URL路径中使用“case”和“appeal”这两个词将这些网站与网络钓鱼电子邮件的诱惑联系起来,并使它们看起来合法。

在撰写本文时,虚假的Facebook支持页面和网络钓鱼网站已被删除,但没有理由相信其他威胁行为者将来可能不会使用相同的策略。

结论

此垃圾邮件让人想起之前报道的虚假聊天机器人网络钓鱼网站。聊天机器人在数字营销和实时支持方面发挥着重要作用,因此网络攻击者现在滥用此功能也就不足为奇了。人们不倾向于怀疑它的内容,特别是如果它来自看似真实的来源。

垃圾邮件发送者正在利用他们所模仿的平台这一事实使该活动成为一种完美的社会工程攻击。

与往常一样,建议用户在网上冲浪时保持警惕,不要与未经请求的电子邮件互动。

IOCs:

hxxps://m[.]me/case932571902

hxxps://www[.]facebook[.]com/case932571902/

hxxps://appeal-59321958[.]web[.]app/appeal[.]html

hxxps://appeal-59321958[.]web[.]app/pointp[.]html

hxxps://appeal-59321958[.]web[.]app/twofac.html

参考链接:

1、https://www.trustwave.com/en-us/resources/blogs/spiderlabs-blog/interactive-phishing-mark-ii-messenger-chatbot-leveraged-in-a-new-facebook-themed-spam/

2、https://www.statista.com/statistics/272014/global-social-networks-ranked-by-number-of-users/

声明:本文来自网空闲话,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。