近日,Proofpoint的研究人员报告说,攻击者越来越多地在其恶意软件活动中使用ISO和RAR等容器文件以及Windows快捷方式(LNK)文件。研究人员还注意到,同期ISO、RAR和LNK文件附件的使用率飙升接近175%,自2022年2月以来,至少有10个恶意行为者开始在其活动中使用LNK文件。

“根据对活动威胁的分析,其中包括Proofpoint威胁研究人员手动分析和情境化的威胁,威胁参与者对启用宏的附件的使用在2021年10月至2022年6月期间减少了约66%。”报告指出。

在2021年10月之前,大多数恶意网络钓鱼活动都使用武器化的Office文档传播恶意软件。一旦诱骗受害者打开文件,攻击链就会开始。

微软阻止宏的举措促使攻击者寻找替代技术来绕过Web标记(MOTW)保护。

Web标记是微软引入的一项功能,用于确定文件的来源。如果文件是从互联网或局域网上的其他位置下载的,Web标记会在文件中包含一个注释,用于标识从中下载文件的区域。根据这个区域(例如局域网、互联网等),Windows会相应地处理文件,以避免用户运行或打开来自不受信任来源的潜在有害文件。

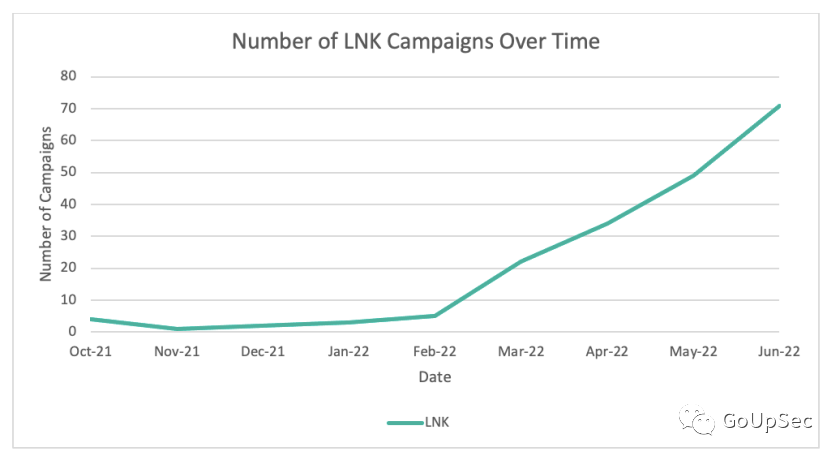

研究人员观察到,自2021年10月以来,包含LNK文件的恶意软件活动数量暴增了1675%(上图)。这些恶意LNK文件来自多个威胁参与者,包括网络犯罪团伙和APT组织。

报告指出:“越来越多的攻击者正在从启用宏的文档转向使用不同的文件类型获取初始访问,例如采用ISO和其他容器文件格式以及LNK文件。此类文件类型可以绕过微软的宏阻止保护,可用于分发能够导致后续恶意软件、数据侦察和盗窃以及勒索软件的可执行文件。”Proofpoint研究人员指出:“这是电子邮件安全历史上最大变局之一,攻击者很可能会更多使用容器文件格式来传递恶意软件,同时减少对启用宏的附件的依赖。”

报告链接:

https://www.proofpoint.com/us/blog/threat-insight/how-threat-actors-are-adapting-post-macro-world

声明:本文来自GoUpSec,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。