GitHub准备将名为secret scanning的免费扫描工具,开放给所有公开储存库用户,帮助开发人员避免经由程序码泄露登入凭证。

GitHub上周宣布提供免费扫描工具,可帮助开发人员避免经由程序码泄露登入凭证。此外GitHub再新增5类用户,要求在2023年3月底前强制启用双因素验证(2FA)。

GitHub之前经由登入凭证扫描合作方案,和服务供应商合作,辨识所有公开储存库内泄露的密码或凭证,以保护双方共同客户。今年他们扫描了公开储存的200多个令牌(token)格式,最后通知合作的供应商,有170多万个可能从公开储存库泄露的密码或凭证。现在GitHub将这套工具开放所有免费公开的储存库使用。

工具会在扫描到程序码有密码、金钥或凭证时,直接通知储存库持有者。GitHub表示,此前通知服务合作伙伴的工作仍然会持续,但直接通知储存库管理员可使其得知安全性的全貌。即使GitHub无法通知合作伙伴的情况,如储存库自行管理的HashCorp Vault内的金钥外泄,管理员就能获得通知,管理员可以点入通知检视外泄的来源,以及稽核采取的行为正确与否。

GitHub会陆续将这工具开放给所有公开储存库,预计在2023年1月底以前让所有用户可享受这项功能。

一旦储存库得以使用扫描通知功能后,可在设定区的“程序码安全及分析”设定区启用。当中的“安全”页、“漏洞警告”下的侧边选单中选择“凭证扫描”可看到侦测的密码或凭证,用户可点选通知检视哪些密码或凭证外泄了、位置何在,以及建议的修复措施。

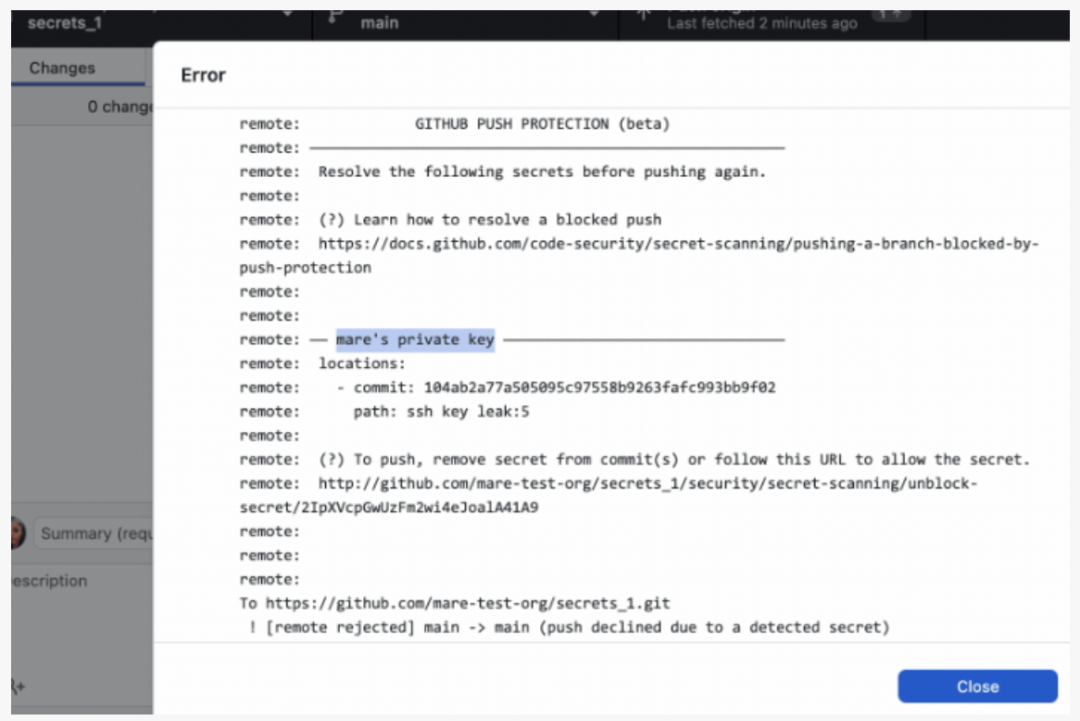

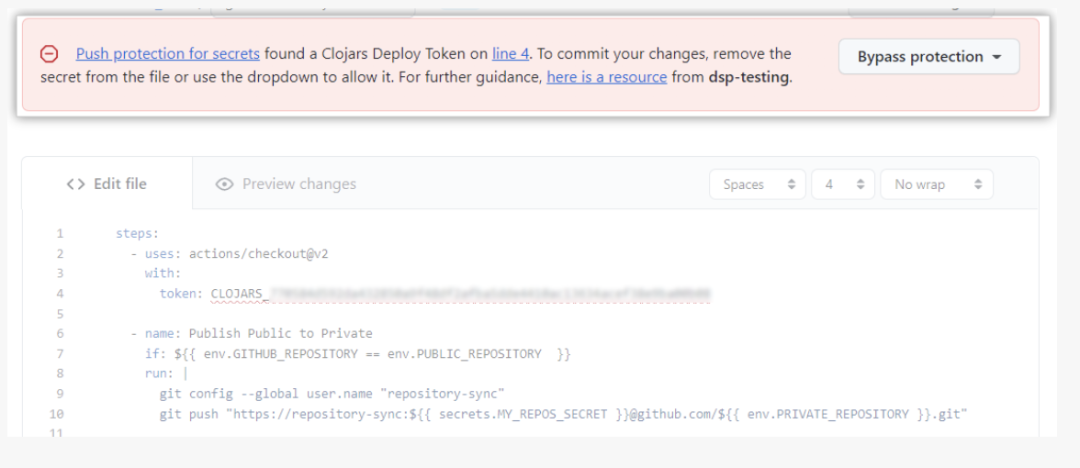

GitHub上周也公布进阶安全工具,已经定义了凭证样态的储存库用户可以启动推送保护(push protection)。这功能允许用户以储存库、组织或企业层级定义样态(pattern)。启用推送保护后,一旦有贡献者试图将符合样态的凭证推送到程序码内,就会遭到GitHub的阻挡。

GitHub表示,进阶安全功能4月间释出第一版时,其推送防护已经阻挡了100种凭证共8,000多项凭证免于外泄。

GitHub也号召服务供应商加入其扫瞄合作伙伴方案,目前其方案已有100多家供应商。

5类用户被强制要求启用2FA

此外,继今年5月的预告后,GitHub上周再次重申将在2023年全面强制实施双因素验证(2FA)。GitHub已展开要求相依模组超过500个或每周下载次数超过100万的套件强制启用2FA。

未来,GitHub将要求自2023年3月开始,以下特定群组必须启用2FA。包括出版GitHub或OAuth App或套件的用户、新增release的用户、企业或组织管理员、贡献程序码到npm、OpenSSF、PyPI、RubbyGems认为很重要的储存库的用户、贡献程序码到排名前400万的公开、或私有储存库的用户。

这些用户会收到GitHub电子邮件通知,要求在45天内完成启用2FA。过了这期限,用户会接到提示讯息一个星期,若没有采取动作,就会被GitHub阻挡存取。至于用户担心可能因休假而被封锁,GitHub表示,这一个星期的提示会期限过后登入才生效,若未登入则不会启动封锁倒数。

声明:本文来自E安全,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。