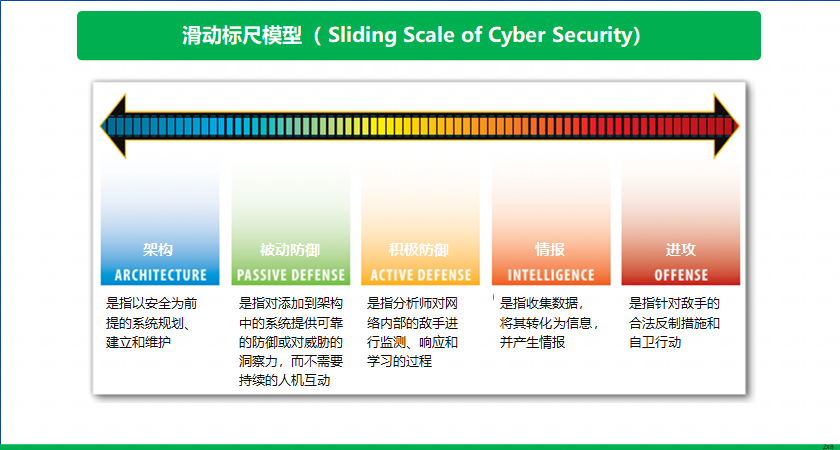

传统安全体系建设里,经常提到的是“保护”,即Protect,目前整体感觉“Protect”的力度过小,不太能适应目前“大网攻防”的态势;网络安全滑动标尺模型里提到的第五级建设是“进攻”,即“Offense”,而“Offense”的力度又过于大了。

于是,越来越多的企业开始提“防卫”,即“Defense”,比如知名网络安全企业Mandiant已经提出了用“DOC”即安全防卫中心来代替目前大火的“SOC”,即安全运营中心的概念。而威胁狩猎体系则是构建DOC的重要力量。

在这里,你可以了解到以下7部分内容:

【1】威胁狩猎基本模式

【2】威胁狩猎安全模型

【3】威胁狩猎度量标准

【4】威胁狩猎技能生命周期

【5】威胁狩猎组织建设

【6】威胁狩猎参考架构

【7】威胁狩猎发展趋势

传统安全体系建设里,经常提到的是“保护”,即Protect,目前整体感觉“Protect”的力度过小,不太能适应目前“大网攻防”的态势;网络安全滑动标尺模型里提到的第五级建设是“进攻”,即“Offense”,而“Offense”的力度又过于大了。

于是,越来越多的企业开始提“防卫”,即“Defense”,比如知名网络安全企业Mandiant已经提出了用“DOC”即安全防卫中心来代替目前大火的“SOC”,即安全运营中心的概念。而威胁狩猎体系则是构建DOC的重要力量。

威胁狩猎(Cyber threat hunting),又称为“网络威胁狩猎”,是一种主动的网络防御活动。它是主动和反复搜索网络的过程,以检测(detect)和隔离(isolate)现有安全解决方案中的高级威胁(advanced threats)。

这与传统的威胁管理措施如防火墙、入侵检测系统(IDS)、恶意软件沙箱和SIEM/SOC系统形成对比,威胁狩猎是基于证据数据的搜查。

【1】威胁狩猎基本模式

威胁狩猎最重要的是要从一个“假设(hypothesis)”开始, 不断搜查这些潜在的风险,跟踪网络中的可疑行为的一个迭代过程,建立这种假设有三种模式:

分析驱动(Analytics-Driven)模式是利用机器学习(ML)、用户实体行为分析(UEBA)等开始威胁狩猎的假设。

情境意识驱动(Situational-Awareness Driven)模式是利用MITRE公司的皇冠宝石分析法(Crown Jewels Analysis,CJA)和组织风险评估、公司或员工层面的趋势等开始威胁狩猎的假设。而“皇冠宝石”,指的是关键任务的网络资产(mission-critical cyber assets)。

威胁情报驱动(Intelligence-Driven)模式是利用威胁情报报告、威胁情报反馈、恶意软件分析、漏洞扫描等开始威胁狩猎的假设。

威胁狩猎最大的价值在于:能够确认环境中存在敌手、能够提供黑客没有入侵成功的证明、能够检验安全防护体系的有效性、能够发现未知的基础设施、应用程序和数据存储、能够发现组织新兴技术中存在的问题。

因此,当组织没有能力大规模组织红蓝对抗的时候,可以构建一个威胁狩猎体系是非常经济的做法。

【2】威胁狩猎安全模型

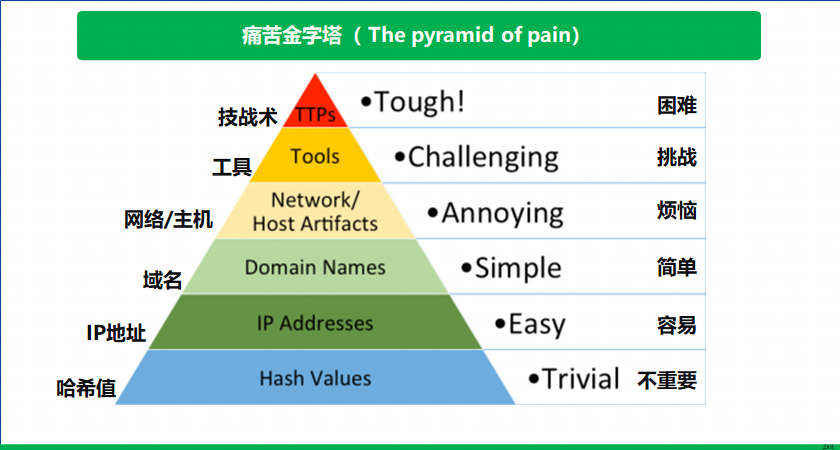

痛苦金字塔(Pyramid of Pain)是威胁狩猎和威胁情报领域里一个重要而优雅的概念。金字塔解决了一个问题:即攻击者改变其攻击的某些特征到底有多困难?同时它也显示了组织找到这些特征到底有多困难。

图:痛苦金字塔模型

痛苦金字塔将威胁狩猎与威胁情报(Threat intelligence)联系起来。威胁情报提供了关于金字塔各层攻击者的相关信息。TTP(Tactics, Techniques, and Procedures)即攻击策略、技术和处理流程,是攻击者使用的攻击方法,在威胁狩猎的搜查中最为重要。

威胁狩猎与威胁情报的关系也颇为密切,如果没有威胁情报的基本知识,威胁狩猎中的一些概念很难解释。情报是猎杀的起点、情报是猎杀的背景和动力、猎杀以产生威胁情报,这三点对于威胁狩猎来说,尤为重要。

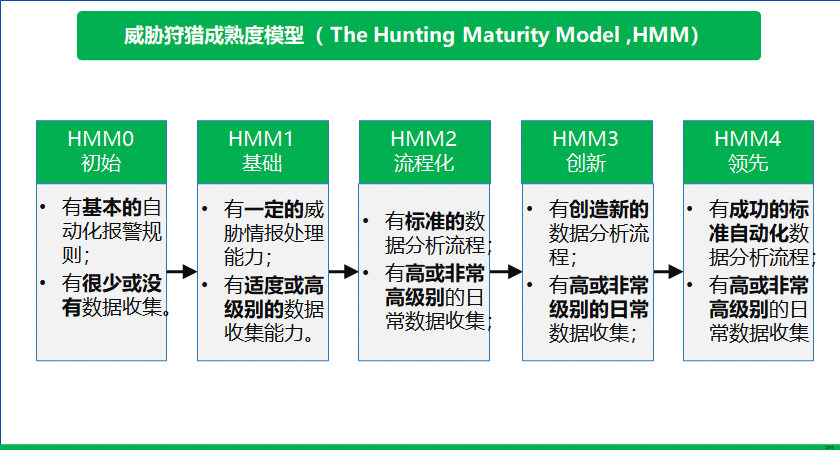

猎杀成熟度模型(Hunting Maturity Model)是度量组织威胁狩猎能力的一个评价模型,它着重于威胁狩猎的三个重要概念:组织需要注意他们收集的数据的质量、用于访问和分析数据的工具以及进行猎杀的分析人员的技能。

猎杀成熟度模型提出了一个组织的猎杀能力的五个不同类别:起步(Initial)、基础(Minimal)、流程化(Procedural)、创新(Innovative)和领先(Leading),如下图所示:

图:猎杀成熟度模型

从这个模型中得到的主要启示是,威胁狩猎不是一个单一的状态,而是一个处理过程。组织应该尝试最大限度地收集数据,有效地分析数据,然后适当地利用他们的分析人员。

网络安全滑动标尺模型(Sliding Scale of Cyber Security)在许多方面与猎杀成熟度模型相似,但它定义了组织为了促进网络安全而进行投资的五个阶段,是组织网络安全建设成熟度的度量模型。

图:网络安全的滑动标尺模型

威胁狩猎包含在积极防御类别中,并整合了一些最好的情报产品。

积极网络防御周期(The Active Cyber Defense Cycle)是一个通过生成和消耗情报来应对威胁的一个持续过程。它是将网络杀伤链和入侵分析的钻石模型这两种模式产生的威胁情报,放入积极防御的上下文环境中的过程模型,也是威胁狩猎的主要支撑模型。

它将网络杀伤链(Cyber Kill Chain)和入侵分析的钻石模型(Diamond Model of Intrusion Analysis)整合在一起,能够有助于识别入侵,并超越单一入侵的概念,转向识别和了解敌手的活动。

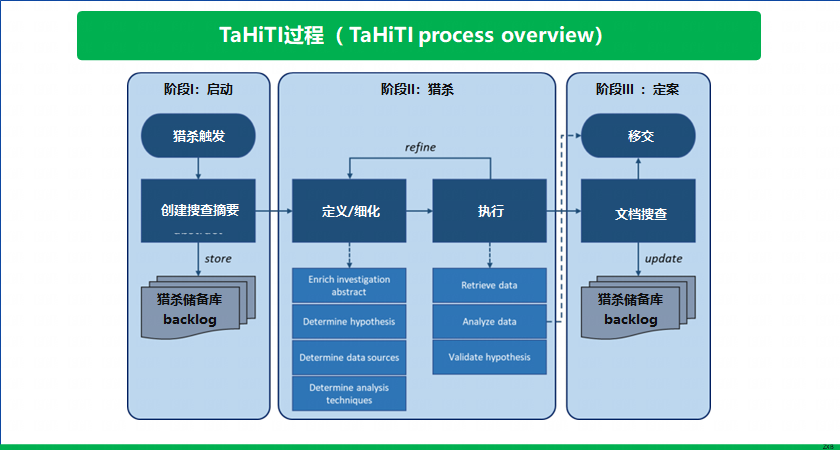

TaHiTI是一种整合了威胁情报的威胁狩猎过程模型,分为三个阶段:启动、猎杀和定案。该过程总共有6个步骤:如下图所示:

图:TaHiTI威胁狩猎过程

启动阶段是处理威胁狩猎输入的地方。首先有一个初始触发器(Trigger)来启动猎杀过程,这个过程被称为“猎杀触发”。接下来,触发器被转换为“创建搜查摘要”,并存储在猎杀储备库(Hunting Backlog)中。

威胁狩猎的第二阶段是进行实际搜查的地方,这个阶段有两个活动。狩猎阶段的第一个活动被称为“定义/细化(define/refine)”。第二项活动被称为“执行(execute)”,是狩猎的实际进行活动。

威胁狩猎的第三阶段是威胁狩猎小组必须处理执行步骤的结果,并记录搜查结果。

【3】威胁狩猎度量标准

度量对于确定威胁狩猎过程的效率和有效性以及显示其对组织的附加价值非常重要。有2种基本类型的指标:定量(数字)和定性(价值)。其中有发现的停留时间(Dwell Time)、事件响应数量、安全监控用例数量、由于威胁狩猎新产生的威胁情报、安全建议、漏洞数量等六个指标。

威胁狩猎效果的度量有十大指标:

按严重程度划分的事件数量

按严重程度划分的被攻击主机的数量

发现的任何事件的停留时间

填补检测空白的数量

确定并纠正的日志差距

发现漏洞数量

发现并纠正不安全的做法

已过渡到新的分析的猎物数量

过渡性狩猎的假流程率

获得任何新的可见性

【4】威胁狩猎技能生命周期

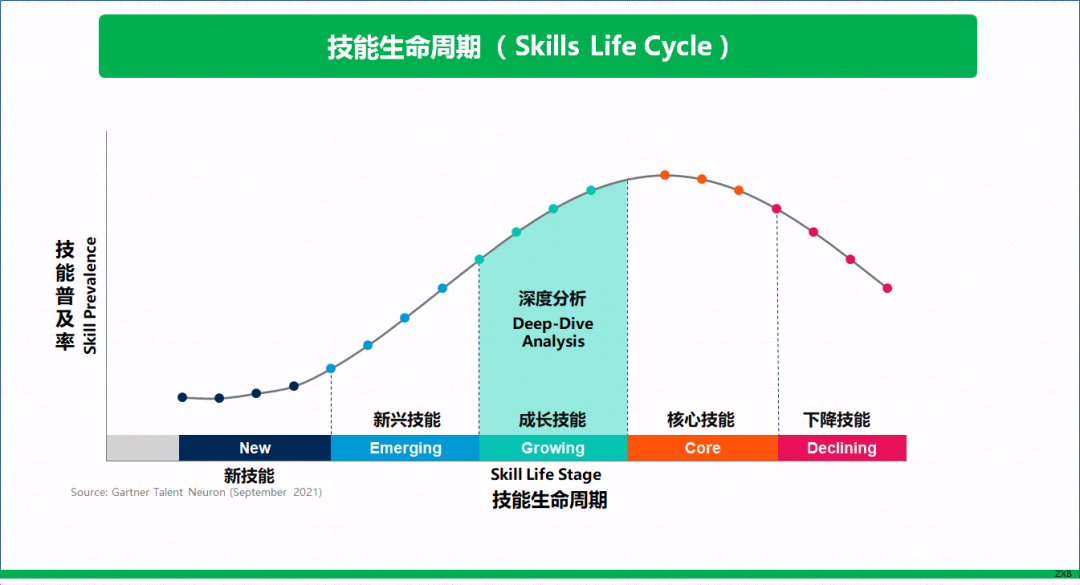

下文是Gartner定义的威胁狩猎技能生命周期,能够很好地帮助我们了解威胁狩猎的技能发展情况。

为什么采用技能生命周期?因为你很难知道对哪些技能要进行更多或更少的投资,尤其是当技能发展如此迅速时。技能生命周期可以帮助您了解某一特定角色的技能是如何随时间变化的,从而为技能资源投资决策提供参考。

每个“技能生命周期”都会显示美国公司在为某一特定角色发布的招聘信息中正在寻找哪些技能,以及这些技能要求是如何变化的,哪些技能越来越受到追捧,哪些技能的需求正在下降。

这些技能对于我国现阶段也有很强的参考价值,整个技能生命周期的设计如下图所示:

图:技能生命周期

上图的纵轴是技能普及率,表示一项技能在某一特定角色的招聘启事中出现的频率。一项技能出现的次数越多,我们就可以认为该技能对该角色的职责越重要。

横轴是技术生命周期,是在整个四年期间技能的普遍性以及这些技能在该期间的增长或下降情况的组合。

有些类别的技能比其他类别多。技能必须符合某些标准才有资格列入(这不是一个角色所需的所有技能的清单)。

下面我们就每个类别的技能,为你考虑采取什么样的行动提供一些指导。这仅仅是一个方向性的指导,决定将取决于每个组织的个别情况。请记住,生命周期中显示的技能反映了组织在招聘信息中寻找的市场趋势,并不一定反映Gartner对一个角色应该具备的技能的定位。

整个技能生命周期将技能分为新技能、新兴技能、成长技能、核心技能、下降技能等五个部分:

新技能。指可能成为重要的新技能,但它们的未来是不确定的。这些技能在几年前几乎从未出现在招聘信息中,但现在开始出现了。

新兴技能。指相对较新的技能,几年前在招聘启事中只占很小的比例,但现在已经增加到足以引起我们的注意的程度。

成长技能。指高增长的技能,正在成为核心技能的路上。这些技能过去是可有可无的,但现在则越来越重要。

核心技能。对工作来说是必不可少的技能。它们出现在高比例的招聘职位中,并且已经存在了一段时间。

下降技能。指的是减少率较高的技能,过去比较普遍,但现在出现在招聘信息中的比例较低。

深入分析。在“技能生命周期”图表之后,我们将对属于 “成长”类别的技能进行“深入研究”。我们把重点放在 “成长”类别上,因为这很可能是组织开始对特定技能采取行动的时间点。深入研究部分的目的是在组织考虑对有关技能的“建立、借用、购买”选项时提供额外的投入。

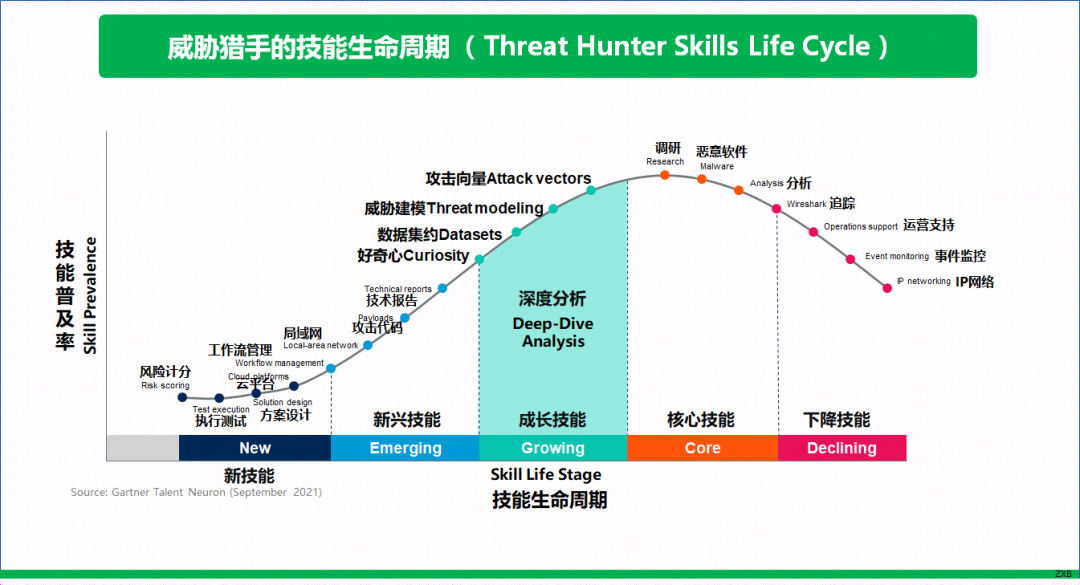

威胁猎手的技能生命周期树如下图所示:

图:威胁猎手的技能生命周期

在“深度分析”的维度,有几个重要的技能需要解释一下。

攻击向量(Attack Vectors)

“攻击向量”作为一种技能,应将其放在“威胁狩猎”的职业应用范围内进行理解,它包括UNIX命令使用、命令行能力、好奇心、代码编写等能力。威胁分析师、网络威胁猎人、解决方案交付分析师、应用安全专家、渗透测试专家、安全工程师、IT安全隐私分析师、事件响应威胁猎杀分析师、恶意软件工程师等职业会用到该技能。

威胁建模(Threat Modeling)

“威胁建模”作为一种技能,应将其放在“安全运维分析师”的职业应用范围内加以理解,它包括战略规划、探索性数据分析、想象力、敏捷性等能力。信息安全威胁分析师、网络威胁猎手、网络威胁分析师、网络安全组织架构师、内部威胁分析师、计算机安全系统专家、网络安全运营工程师、内容工程师、安全威胁分析师、社交工程师等职业需要具备该技能。

数据集约(Datasets)

“数据集约”作为一种技能,应将其放在“安全运维分析师”的职业应用范围内加以理解,它包括大数据、非结构化数据、通信管理、探索性数据分析、想象力等能力。网络情报威胁分析师、网络威胁猎人、威胁分析与事件响应师、网络威胁分析师、网络工程师、内部威胁分析师、行为威胁分析师、网络防御管理师等职业需要具备该技能。

好奇心(Curiosity)

“好奇心”作为一种技能,应将其放在“安全运维分析师”的职业应用范围内加以理解,它包括UNIX命令使用、代码编写、命令行使用、攻击向量等能力。威胁分析师、网络威胁猎人、网络威胁分析师、威胁猎人咨询、网络安全漏洞威胁分析师、信息安全威胁分析员、信息安全管理总监、空间安全威胁分析师等职业需要具备该技能。

【5】威胁狩猎组织建设

开展威胁狩猎活动需要考虑三点:人员、流程和技术。其中对于人员的规划,需要考虑招聘、培训以及服务外包三种方式。整个威胁狩猎的团队组织架构如下:

图:威胁狩猎的组织架构

威胁狩猎团队的人员组织,需要8种角色,有些角色可以合并为一个人,其中包括:系统管理员、狩猎初级分析师、狩猎中级分析师、狩猎高级分析师、取证专家、狩猎工具开发人员、恶意软件分析工程师、安全情报人员等。

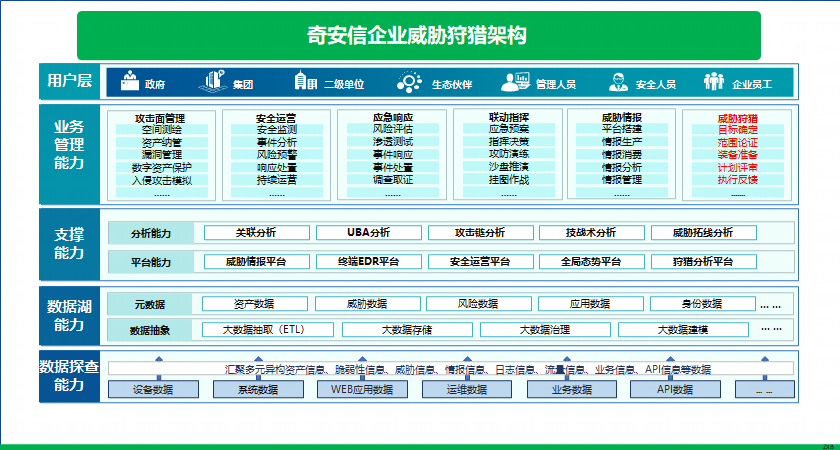

【6】威胁狩猎参考架构

一个威胁狩猎体系的构建,离不开一个好的建设架构,如果只是散点式的建设,最终会让该项工作流于形式,无法真正发挥价值,从而让该项目负责人承受更多的非议。整个威胁狩猎的参考架构如下图所示:

图:威胁狩猎参考架构

威胁狩猎体系需要数据、工具、人才、制度和流程的配合,因此整个架构分成数据探查能力构建、数据湖能力构建、支撑能力构建、业务管理能力构建四大部分。

数据探查能力构建指的是原始数据的探查能力;数据湖是一个安全大数据的基础设施;支撑能力本身分为平台能力支撑和分析能力支撑两大方向,这里组织需要检验自身是否有足够的平台,而且这些平台是否有足够的分析能力;业务管理能力指的是站在组织管理的维度上,对“安全”这个业务如何进行有效管理。

【7】威胁狩猎发展趋势

威胁狩猎既是一种安全的积极防御体系,又是一种利用威胁情报进行反击的安全防卫体系。因此我们必须了解入侵发展趋势与敌手(Adversary)的发展趋势,最终才能看到威胁狩猎本身的发展趋势如何。

入侵行为发展趋势主要以互动式入侵(Interactive Intrusion)、电子犯罪(eCrime)、针对性攻击(Targeted)、黑客活动(Hacktivist)为主。

敌手发展趋势主要以无文件攻击为主,这主要跟有效凭证被大量滥用、新漏洞的披露速度提升有关。

另外可以看到,云计算已经成为知识产权盗窃、数据勒索、赎金软件或简单破坏的新舞台,因此积极建设其云狩猎能力,将是未来威胁狩猎发展的一个重要趋势。

威胁已来,安全体系需要威胁狩猎。

参考资料:

【1】wikipedia. Cyber_threat_hunting,2022-12-22.https://en.wikipedia.org/wiki/Cyber_threat_hunting

【2】SANS™ Institute.The Who, What, Where, When, Why and How of Effective Threat Hunting,2016-02

【3】SANS™ Institute.Generating Hypotheses for Successful Threat Hunting,2016-04-15

【4】Siri Bromander,Audun Jøsang,Martin Eian.Semantic Cyberthreat Modelling,2016

【5】Z.Jadidi,Y.Lu.A Threat Hunting Framework for Industrial Control Systems,2017

【6】Rob van Os, de Volksbank.TaHiTI: a threat hunting methodology,2017

【7】Crown.Detecting the Unknown:A Guide to Threat Hunting,2019-03

【8】Akashdeep Bhardwaj,Sam Goundar.A Framework for Effective Threat Hunting,2019-06

【9】tylertech.guide to cyber threat hunting,2019

【10】Mathias Fuchs and Joshua Lemon.SANS 2020 Threat Hunting Survey Results,2020-12-13

【11】ChaosSearch.The Threat Hunter’s Handbook,2020

【12】Cybersecurity insiders.The Importance of Threat Hunting Automation for XDR,2020

【13】Jeff Pollard, Allie Mellen with Joseph Blankenship, Alexis Bouffard, Peggy Dostie.Threat Hunting 101:Providing A Meaningful Definition For Threat Hunting,2022-07-15

【14】Akashdeep Bhardwaj, Keshav Kaushik, Abdullah Alomari, Amjad Alsirhani,Mohammed Mujib Alshahrani,Salil Bharany.BTH: Behavior-Based Structured Threat Hunting Framework to Analyze and Detect Advanced Adversaries,2022-10

【15】Gartner.The Skills Life Cycle for Top Cybersecurity Roles,2022-12-15

【16】crowdstrike.2022 Falcon OverWatch Threat Hunting Report,2022

【17】riverbed.A Guide to Cyber Security Threat Hunting:The art of proactively detecting advanced security threats,2022

【18】mandiant.m-trends 2022 mandiant special report,2022

【19】Hunt Evil.Your Practical Guide to Threat Hunting

【20】青藤云.威胁狩猎101,2020-03-17

【21】青藤云.威胁狩猎实践指南,2022-04-18

【22】奇安信.全球高级持续性威胁(APT)2022年中报告,2022-07

【23】奇安信.网安26号院第二十五期

题图:潘宁顿的科幻5

题图创作者:晓兵Jason与AI小助手

算法提供:Disco Diffusion V5.61

声明:本文来自锐安全,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。