随着云原生技术与产业的发展,云原生安全成为网络安全创新热点。如何通过云原生的方式开展云上事件响应?我们来看看在RSAC2023大会上,AWS提出的提升云原生事件响应成熟度的10个最佳实践。

1. 什么是事件响应

事件响应(IR)是由人员、流程和技术组成的系统,用于准备、检测、遏制疑似网络安全事件或危害,并从中恢复。

事件响应的生命周期

事件响应生命周期包括4个阶段:

事前准备

事中检测与分析

遏制、根除和恢复

事后复盘

AWS的事件响应有什么不同

AWS事件响应的特点包括:

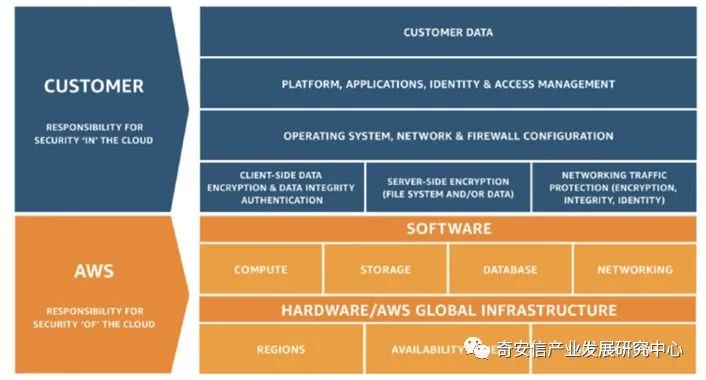

责任共担机制

云安全域的划分

专为基础设施访问设计的API接口

考虑了云的动态性

考虑了数据访问的需要

加强了自动化能力

2.云原生事件响应的10个最佳实践

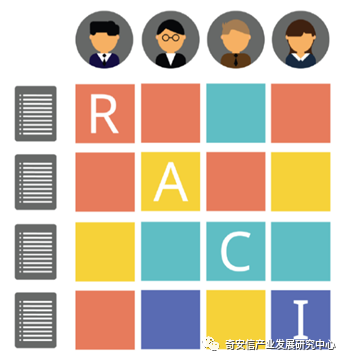

(1) 定义IR计划中的角色和责任

确定事件响应的相关责任方,为事件制定RACI图表:Responsible(负责人), Accountable(责任人), Informed(知情人), Consulted(咨询人),并将关键的云上责任相关方添加到IR计划中。

(2) 开展员工培训

培训的内容包括AWS基础,AWS安全和AWS环境。

AWS基础:了解AWS核心服务如EC2, S3, VPC, RDS等

AWS安全:IAM、组织、日志与监控、AWS安全服务

AWS环境:员工本人的身份验证如何设置、AWS账户结构、敏感数据存储等

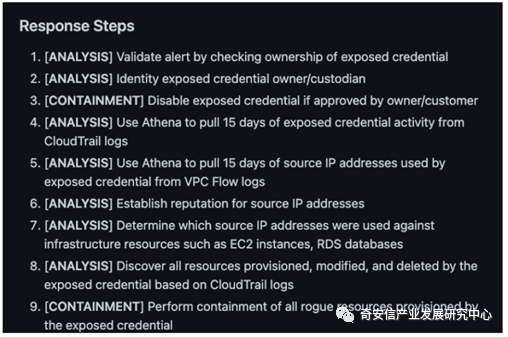

(3) 开发云事件响应行动手册

为预期的安全事件生成行动手册,记录要采取的行动步骤,构建已知安全警报的行动手册例如AWS GuardDuty 调查等。

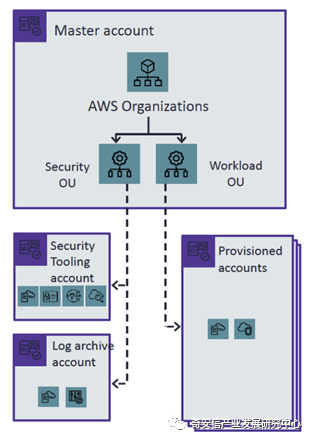

(4) 制定账户结构和标签策略

为账户结构制定计划,以了解AWS账户如何将工作负载分开。使用安全工具和日志存档账户创建安全OU,创建一个取证OU,为用户所在每个区域创建取证账户。

制定标记策略:定义用户需要了解的有关AWS资源的信息,为安全期间,可能包括业务部门、数据分类、应用程序所有者等。

实施标记策略:使用AWS标记策略和服务控制策略SCP强制标记,自动标记资源,尽量简要。

(5) 运行模拟

建立红、蓝、紫队进行运行模拟。红队重点是评估检测,紫队重点是提升检测能力,蓝队重点是应对措施。

典型的云上场景包括未经授权的IAM凭据使用,加密货币挖矿,S3上的勒索软件,以及伪造服务端请求等。

(6) 接入准备

定义事件响应所需的访问权限,包括IAM绝色和临时安全凭据。权限基于最小原则,包括每日只读模式,以及紧急情况模式等。对接入事件采取实时的监控和测试。

(7) 选择并设置日志

识别并启用调查日志,选择日志存储,确定并实施日志保留,开发检索和查询日志和工件的机制。

(8) 在所有可用区域启动托管检测服务

从本地(云原生)托管检测开始,例如Amazon GuardDuty。

使用威胁情报检测已知威胁:包括托管恶意软件和黑客工具的网站,加密货币矿池等。

使用机器学习检测未知威胁:基于机器学习的检测方法,分析正常情况并查看偏差。

(9) 确定资源类型的遏制策略

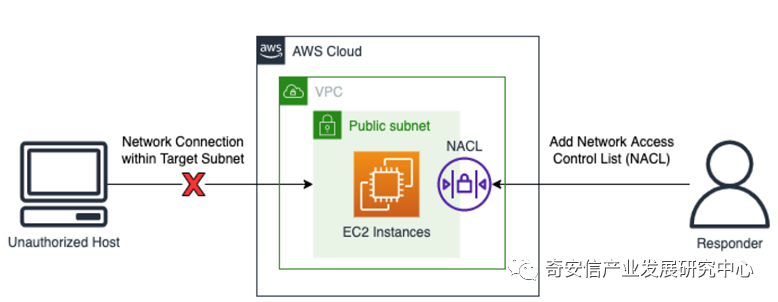

源头遏-在环境中应用筛选或路由,以防止攻击者从特定源IP地址或者网络范围访问资源。

终端遏制-在环境中应用筛选或路由,防止攻击者访问特定的目标主机或者资源。

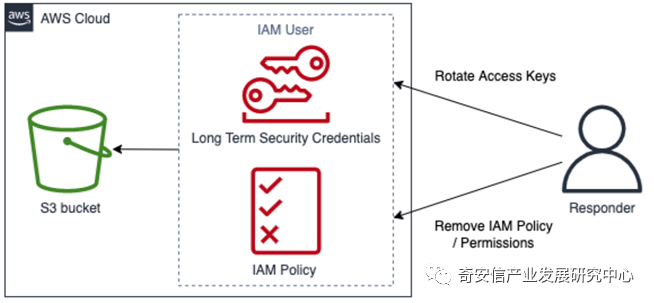

技术和访问控制-通过限制功能和IAM主体访问资源,防止未经授权使用资源。

(10) 开发云取证能力

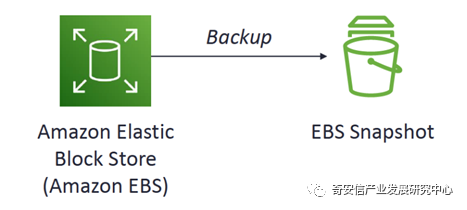

识别取证所需的工件,关键系统的捕获和安全备份,定义用于分析已识别日志和工件的机制,实现取证分析自动化。

本文作者:

奇安信集团产业发展研究中心是奇安信集团的产业研究团队。专注网络安全领域,跟踪国内外产业发展现状与趋势,研究网络安全各细分领域,包括产品技术、市场、投融资和产业生态,为网络安全从业人员提供新视角,为企业决策提供依据,推动网络安全产业发展。

陈华平:奇安信集团副总裁,产业发展研究中心负责人。

乔思远:产业发展研究中心研究员,主要负责宏观分析和产品技术研究。

声明:本文来自奇安信产业发展研究中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。