2023年4月8日~9日,由InForSec、南方科技大学斯发基斯可信自主系统研究院、清华大学网络科学与网络空间研究院、复旦大学软件学院系统软件与安全实验室、国科学院计算技术研究所处理器芯片全国重点实验室、中国科学院软件研究所可信计算与信息保障实验室、中国科学院大学国家计算机网络入侵防范中心、浙江大学NESA Lab、山东大学网络空间安全学院、百度安全、奇安信集团、蚂蚁集团、阿里安全等单位联合主办的“InForSec 2023年网络空间安全国际学术研究成果分享及青年学者论坛”在南方科技大学成功召开。来自清华大学、复旦大学、浙江大学、北京邮电大学、中国科学院大学等66所高校及科研院所的230余人现场出席会议,900余人通过视频会议系统及直播系统参与了本次论坛。

我们将对会议精彩报告进行内容回顾,本文分享的是新加坡南洋理工大学计算机学院助理教授张天威的报告——《分布式多机器人系统的安全探究》。

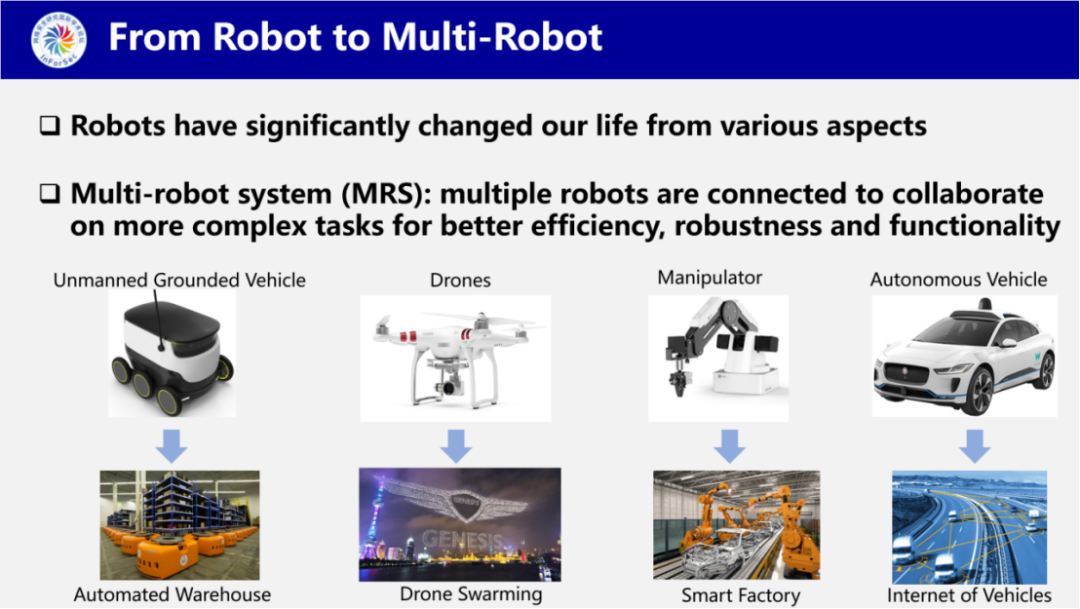

张天威老师报告的内容主要围绕分布式多机器人系统的安全研究。首先,张老师介绍到机器人已经被应用与人们生活的各个方面,多个不同功能的机器人协同完成一个复杂的任务也是一个越来越常见的场景。

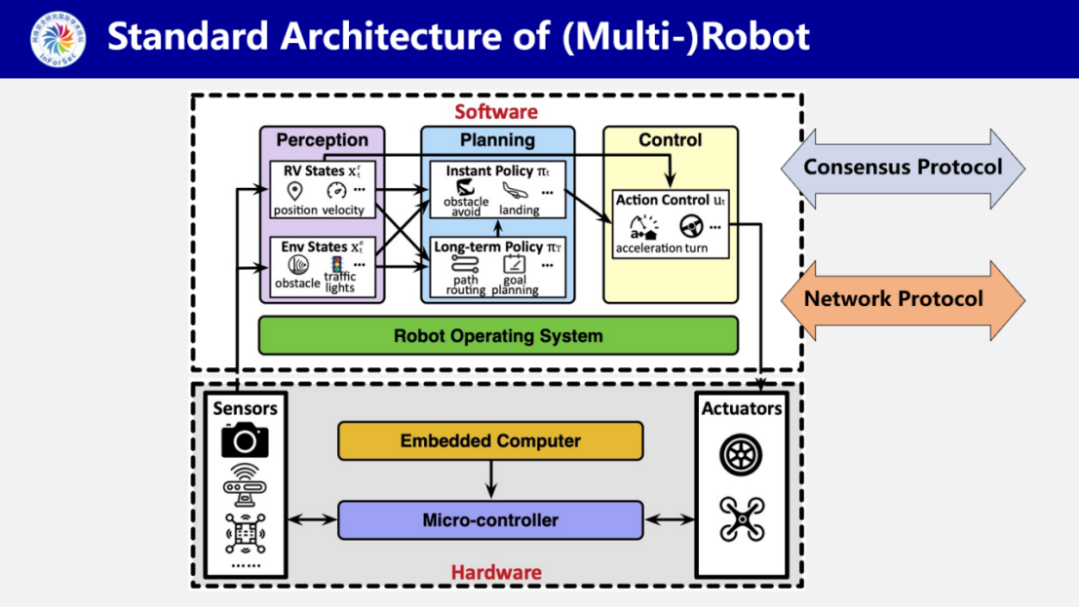

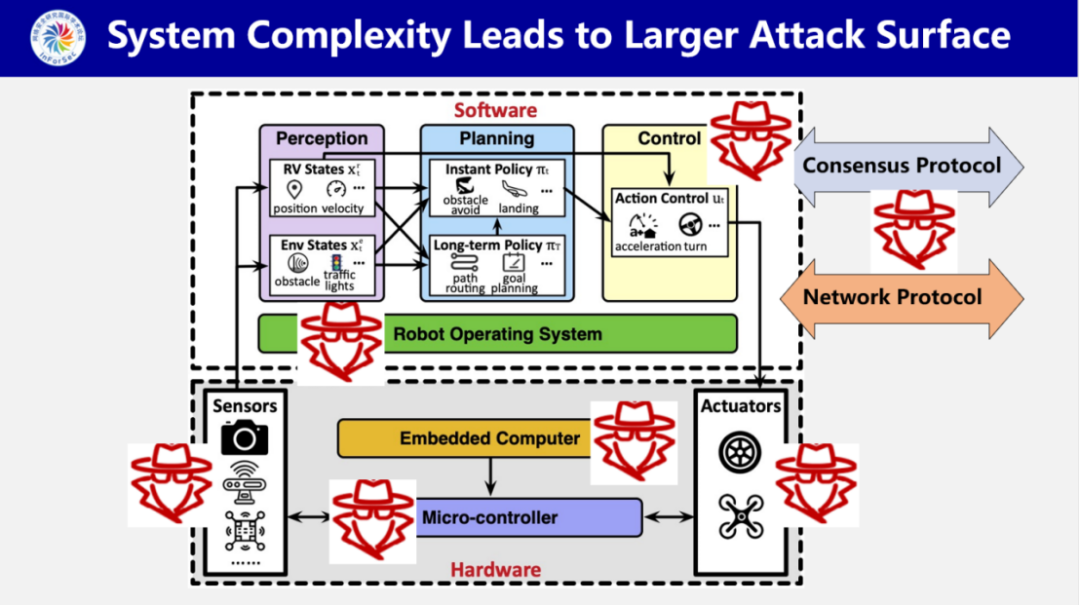

随后,张老师介绍了多机器人系统的组成架构进行了介绍,张老师指出多机器人系统的复杂性同时也引入了很多安全问题,例如撞车坠机,隐私数据泄露等。

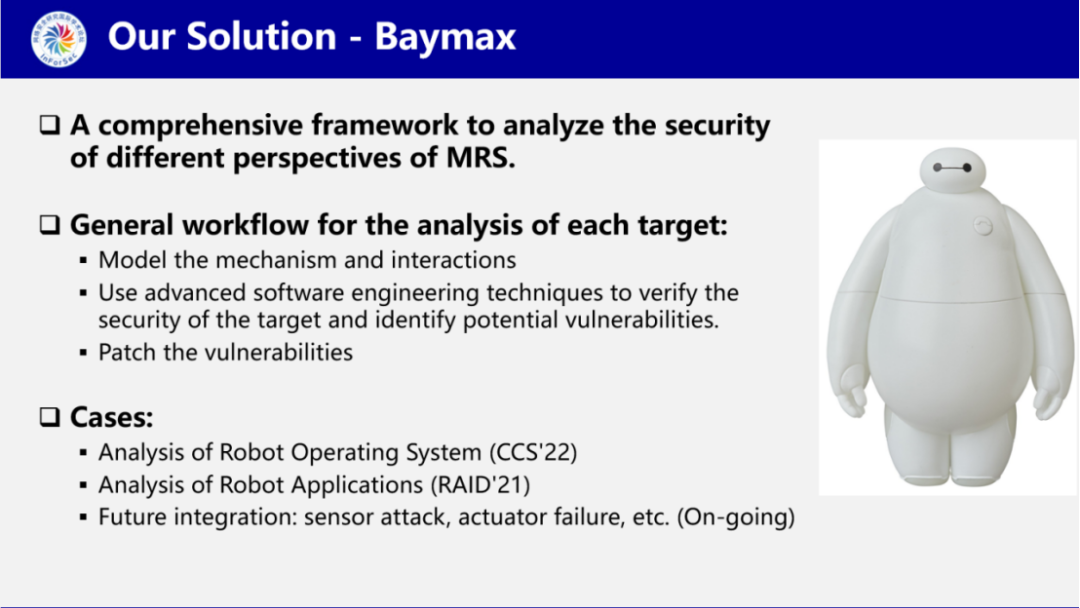

因此,张老师致力于检测、验证和消除多机器人系统生态中的安全漏洞,为了完成这个目标,张老师介绍了他们设计的一个综合性安全分析框架——大白,可以从多个角度对多机器人系统的安全性进行全面安全分析,基于此系统,张老师完成了两篇研究工作分别发表于CCS 2022和RAID 2021,接下来,张老师对这两篇工作进行了展开介绍。

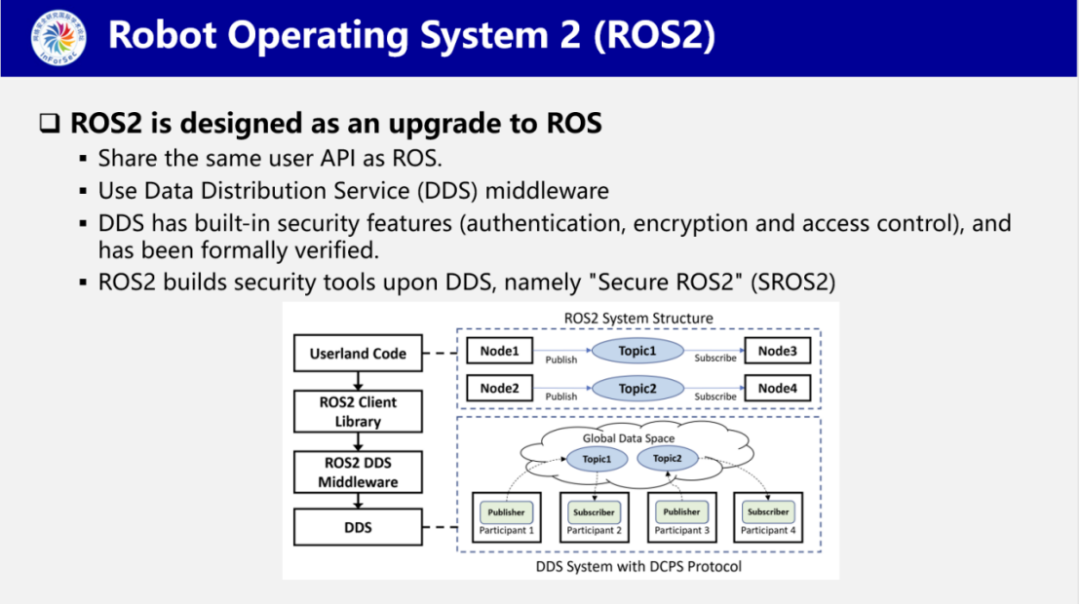

第一篇是从底层操作系统的角度继续切入,张老师首先介绍了常用的机器人操作系统ROS的发展过程。

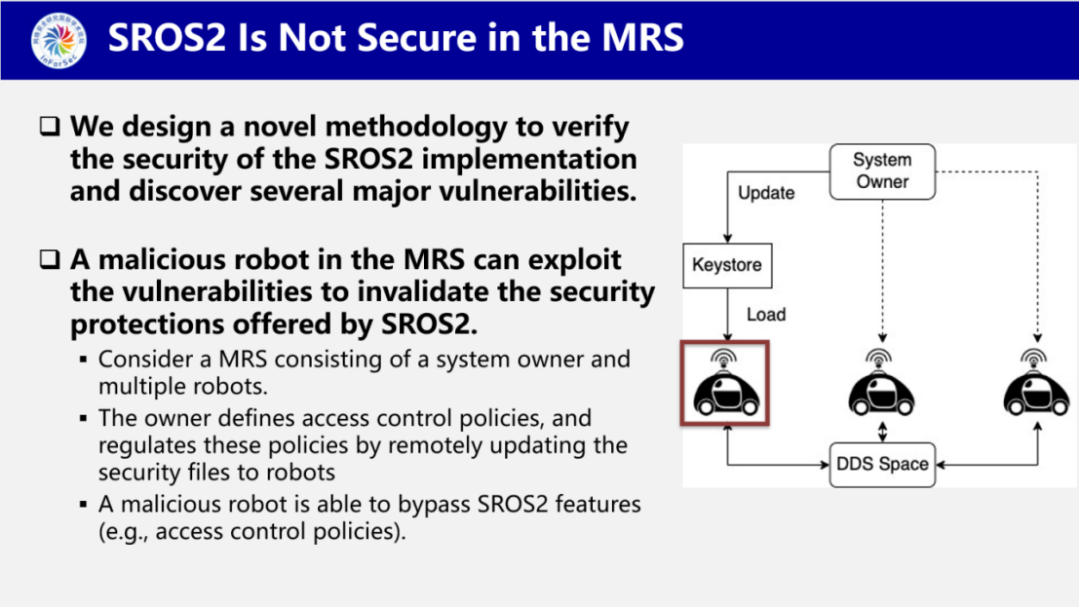

虽然ROS2已经添加了很多安全机制,但是张老师的研究发现它仍然不是足够安全的,为此他们设计了一个全新的方法对SROS2的实现进行了安全分析。

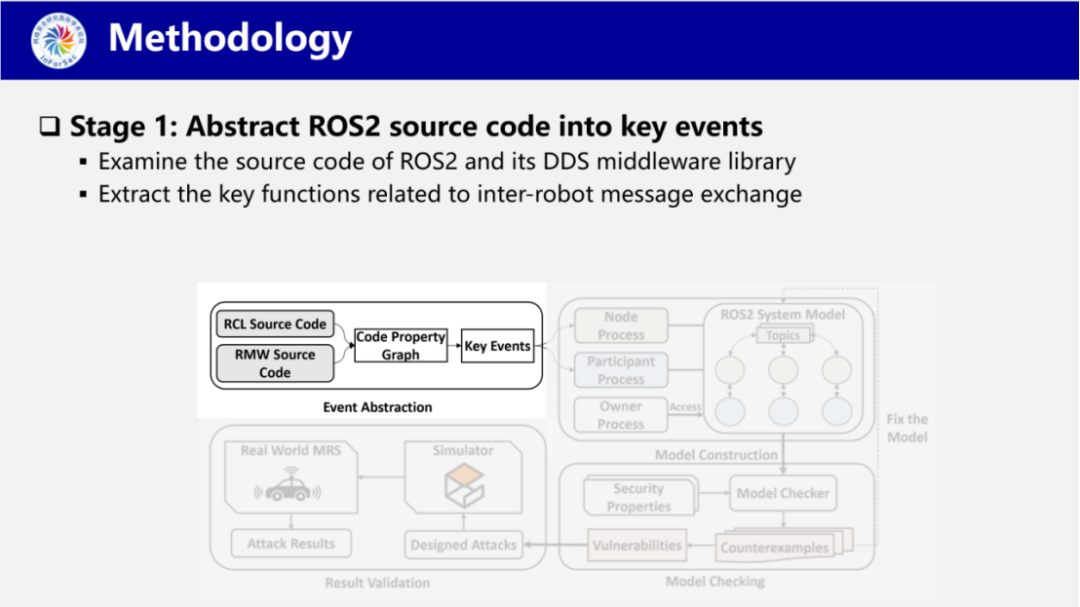

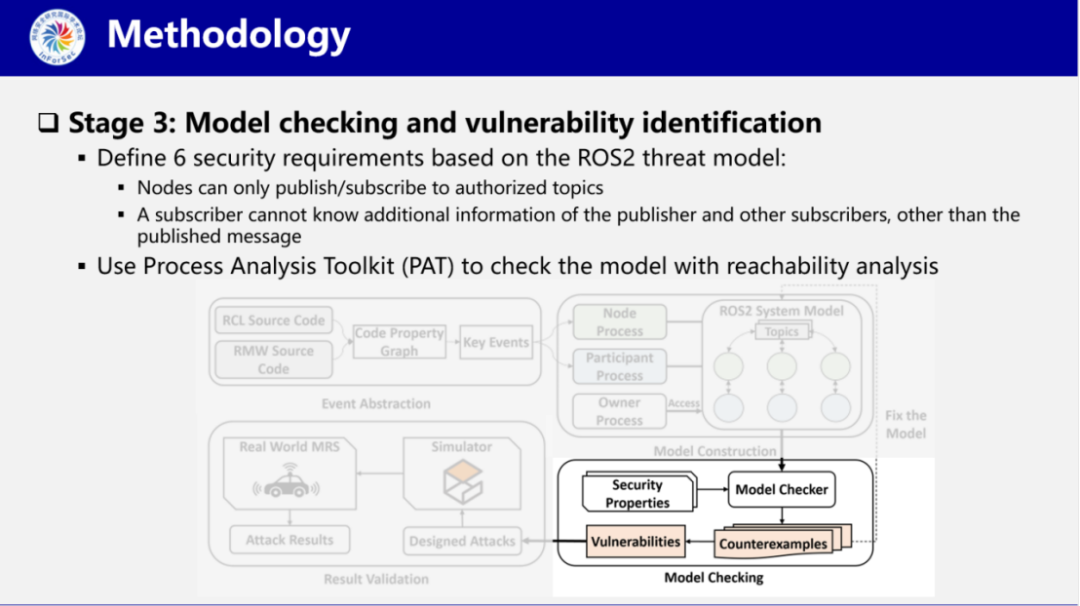

紧接着,张老师对其分析方法进行了详解介绍,该方法包含四个主要模块,第一个模块通过分析代码提取出与机器人间通信相关的函数,抽象出一组关键事件。

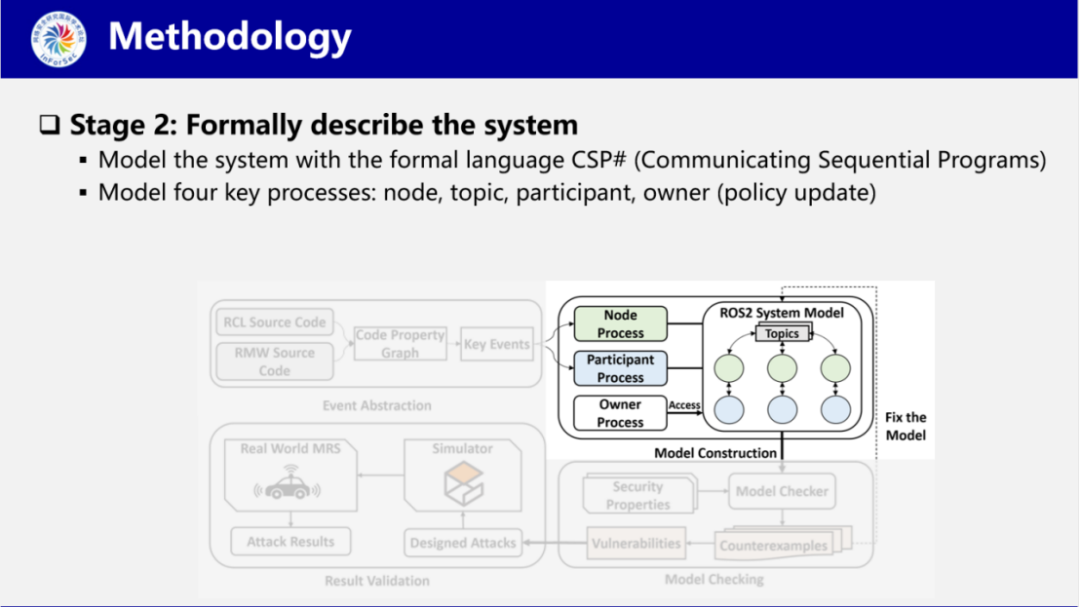

第二步利用形式化语言CSP#对该系统进行形式化建模。

第三步定义了6种安全准则,基于这些安全准则分析该系统模型是否存在漏洞。

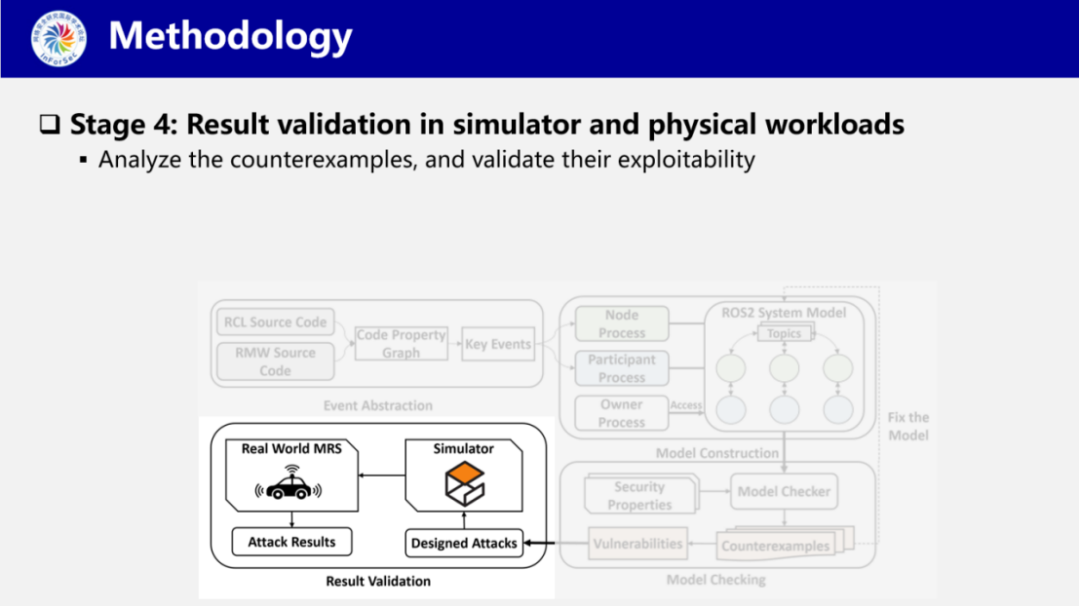

第四步,在模拟器和真实物理设备上进行漏洞验证。

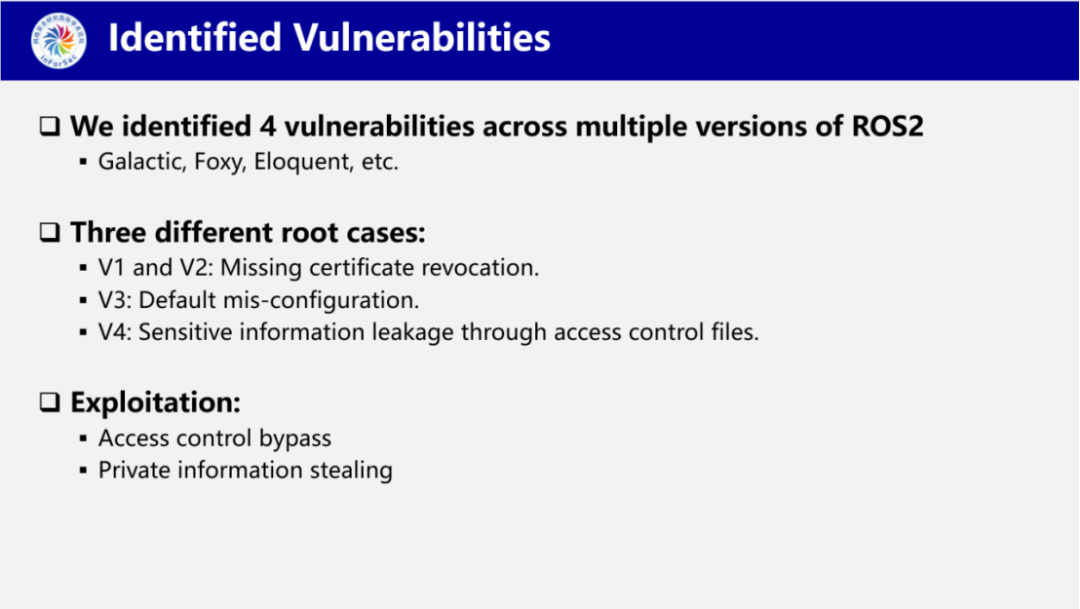

最终,张老师在多个版本的ROS2系统中发现了4个漏洞,总结了3种不同的漏洞根因,利用这些漏洞攻击者可以实现访问控制绕过和隐私信息窃取。

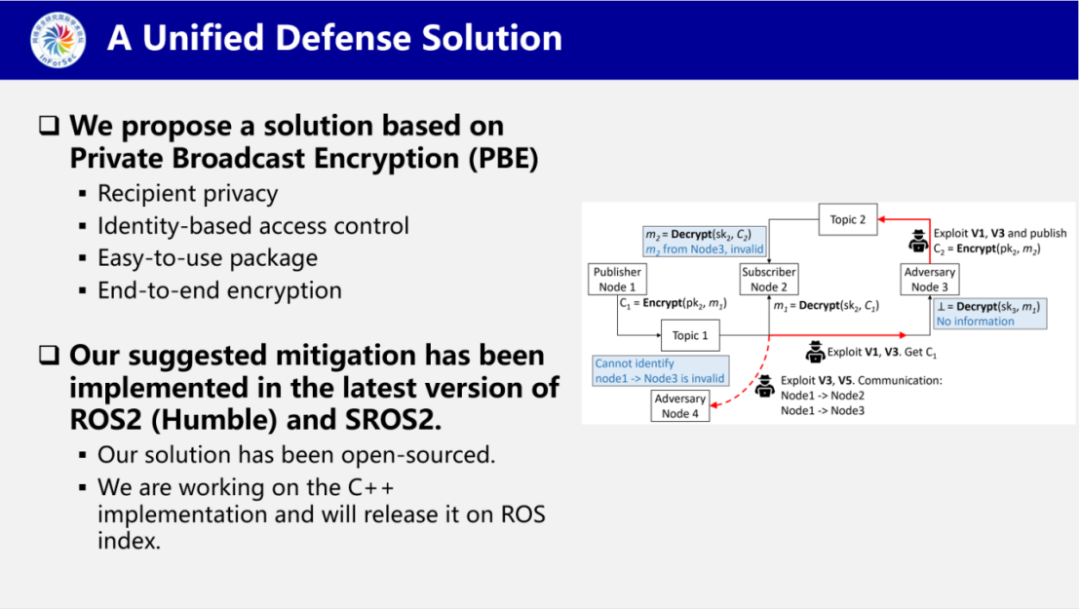

基于这些结果进行分析,张老师提出了针对性的基于PBE的防御方案,并且该方案已经被应用在了最新的ROS2系统中。

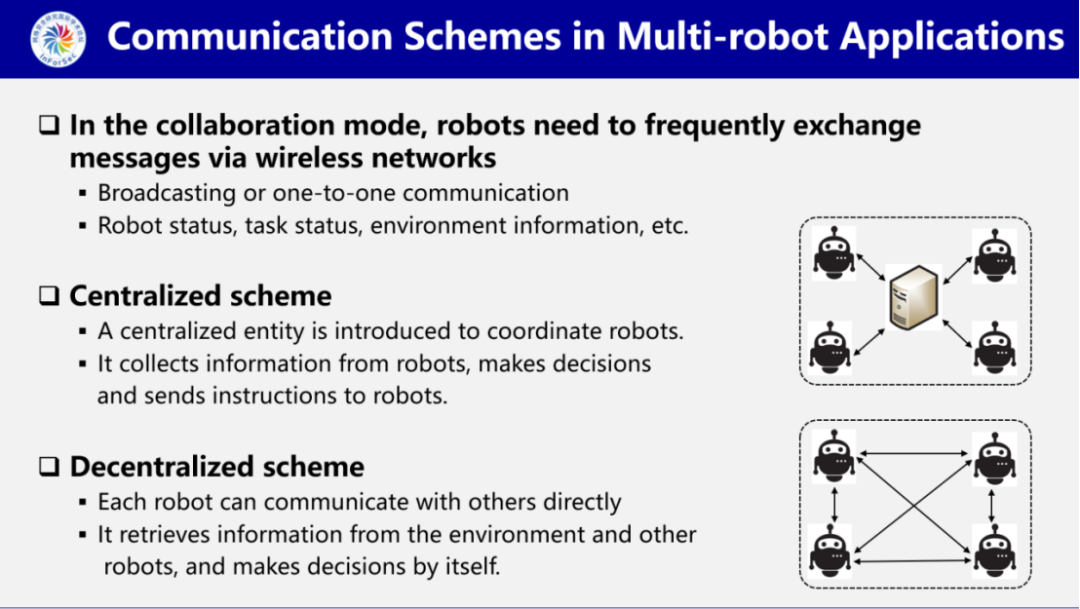

接下来第二篇工作是从从上层应用的角度探究多机器人任务的安全。首先张老师介绍了多机器人系统协同工作模式下的信息传递方式。一种是中心化通信方式,由一条服务器与每个机器人通信,另外一种是去中心化方式,机器人之间可以彼此直接交流。

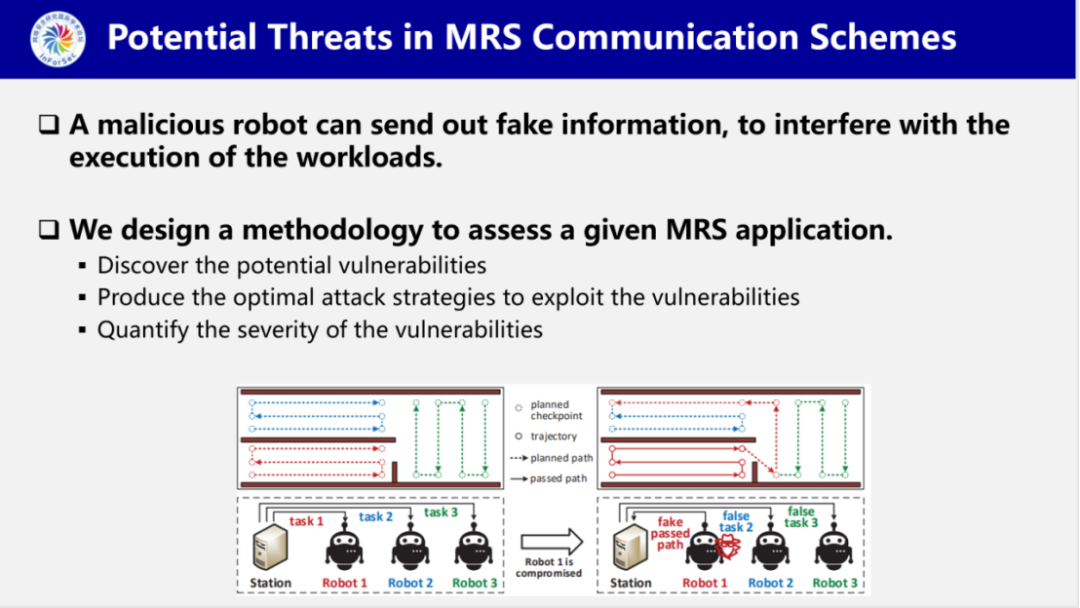

随后,张老师介绍了他们的研究目标,即是否可以通过一个恶意的机器人发送伪造信息从而影响整个工作任务的执行。

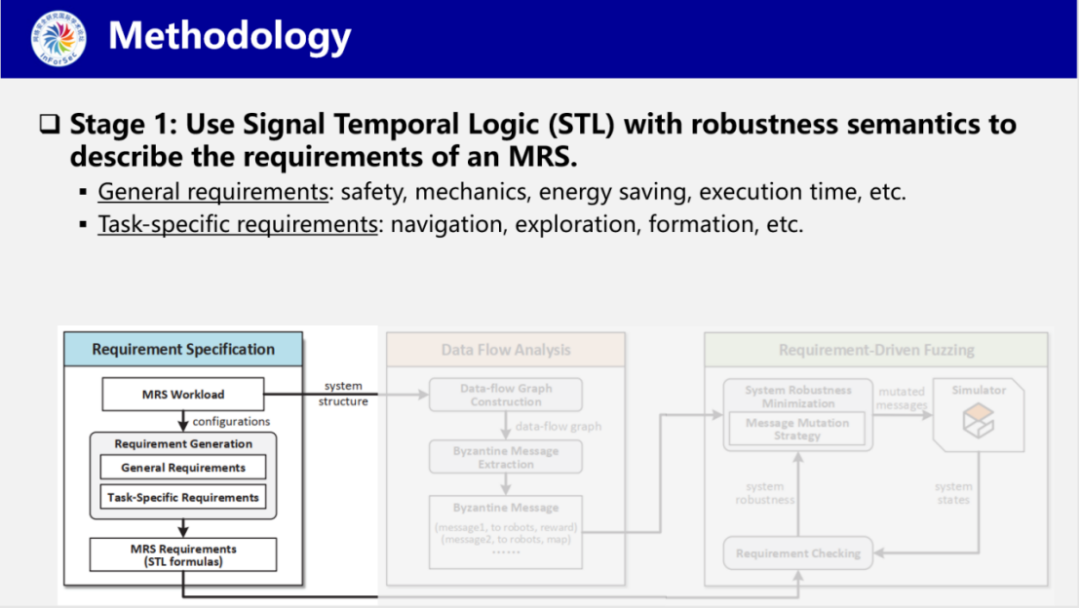

为此,张老师设计了一套针对性的分析方法,分为三个模块。第一步使用STL描述多机器人系统的一些要求,包括通用要求和特定任务的要求。

第二步利用数据流分析技术,生成数据流图来表示节点之间的消息传递。

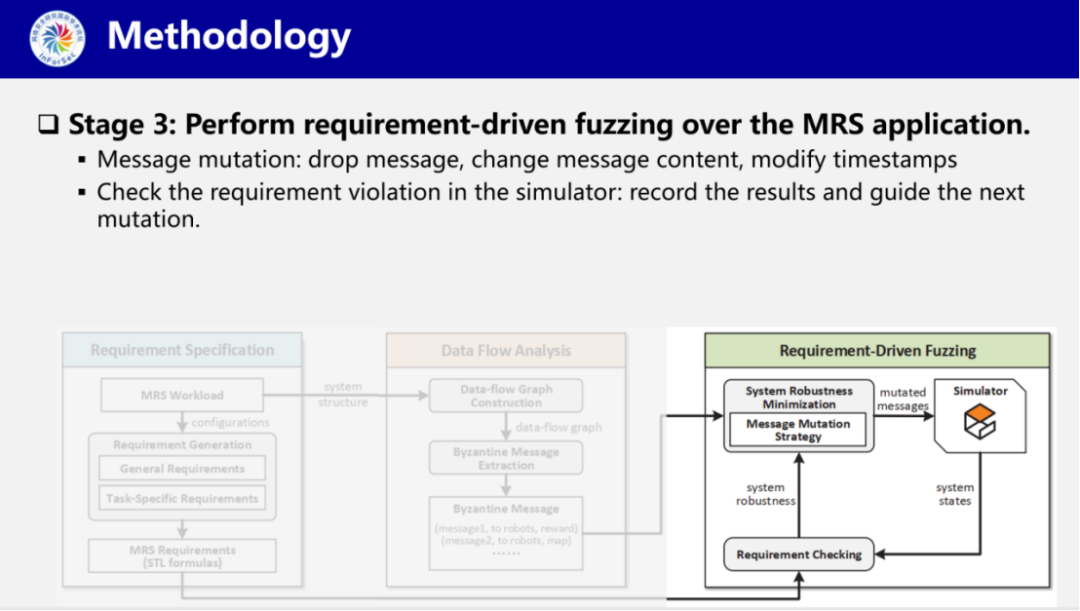

第三步,利用模糊测试的方式对MRS应用进行安全测试,检测是否会导致违背系统原本的要求。

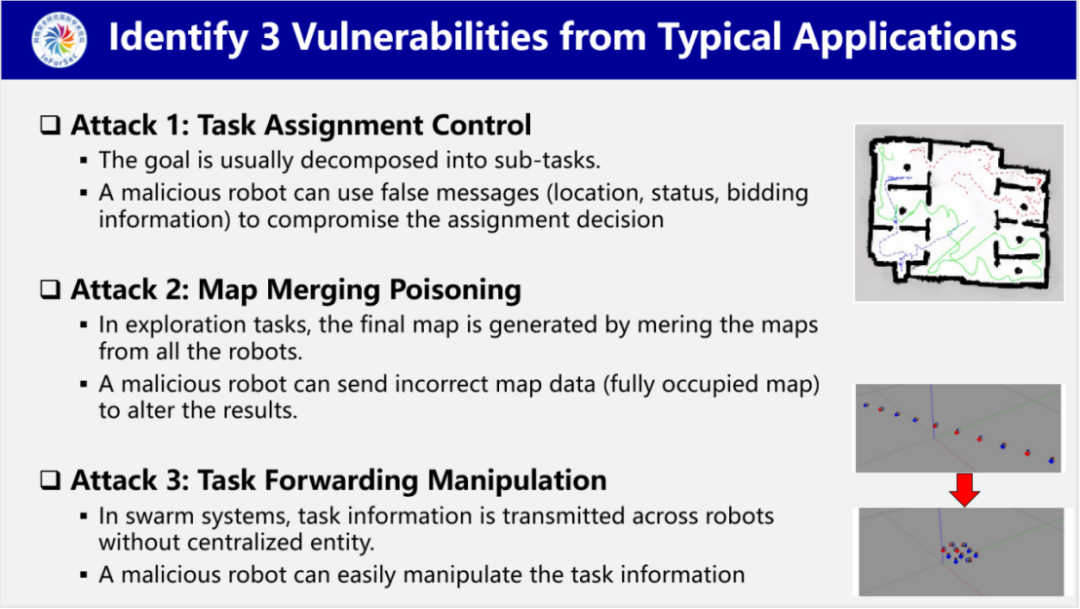

最终,张老师发现了3种安全漏洞,包括任务分布控制,地图信息投毒,任务转发操纵。

最后,张老师分享了他目前正在进行的一些研究方向,包括传感器攻击,硬件防护等。

演讲者简介

张天威博士目前是新加坡南洋理工大学计算机学院的助理教授。他于2011年在北京大学获得本科学位,并与2017年在普林斯顿的电子系获得博士学位。他的主要研究方向是计算机系统安全,对人工智能系统, 机器人系统和分布式系统的安全都有兴趣。他在安全, 人工智能和系统的顶会和顶刊发表了80余篇文章。他是多个会议的组织委员, 并担任IEEE TCSVT的副主编。

声明:本文来自网安国际,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。