1 概述

白象APT组织(Patchwork)是一支疑似具有南亚某政府背景的黑客组织,最早攻击活动可追溯到2009年。其攻击目标主要为中国、巴基斯坦、孟加拉国等国家的军工、外交、科研高校等相关敏感单位。

微步情报局近期通过威胁狩猎系统捕获到多起白象组织的攻击活动,经过分析有如下发现:

攻击者通过钓鱼邮件向我国政府及高校发起网络攻击,通过在邮件中附带恶意附件执行恶意代码,恶意附件伪造为.pdf文件,实际上为.lnk快捷方式,快捷方式通过powershell从C2服务器下载诱饵及木马文件。

在攻击手法上,投递阶段保持了一贯的做法,以附带恶意附件或恶意连接的钓鱼邮件为主,投递阶段的标题多以“通知”、“会议”、“纪要”等具有时效性的话题为主。

白象组织不仅使用以往常用的BADNEWS木马对目标进行远控,还利用商业木马“Remcos”以及开源渗透框架“Havoc”对目标发起攻击。

微步通过对相关样本、IP 和域名的溯源分析,提取多条相关 IOC ,可用于威胁情报检测。微步威胁感知平台 TDP 、本地威胁情报管理平台 TIP 、威胁情报云 API 、云沙箱 S、互联网安全接入服务 OneDNS 、主机威胁检测与响应平台 OneEDR 等均已支持对此次攻击事件和团伙的检测。

2 详细分析

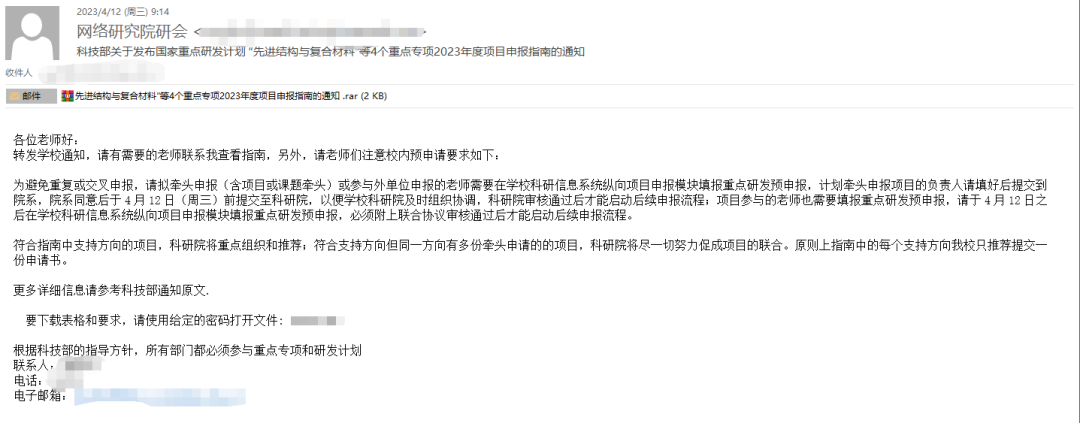

攻击者利用“国家重点研发计划”、“先进结构与复合材料”等为话题,向目标用户发送钓鱼邮件,并在钓鱼邮件中附带与邮件标题同名的恶意附件。

图 1 邮件截图

图 2 诱饵文档

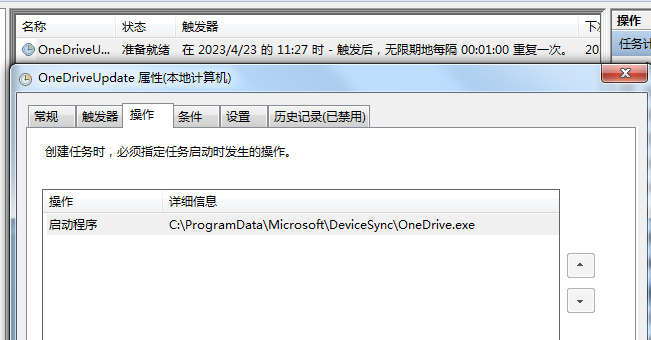

攻击者所发送邮件内的附件为一个仿冒.pdf的.lnk文件,实际上通过powershell执行恶意代码,功能为从C2地址“msit5214.b-cdn.net”下载并打开诱饵文件,而木马文件则通过“msit5214.b-cdn.net/c”下载并创建名为“OneDriveUpdate”的计划任务执行。

图 3 计划任务

该木马为白象组织常用木马Badnews,攻击者在本次攻击活动中对木马进行了部分修改,以往版本的Badnews木马远控指令以“0”、“4”、“8”、“13”等数字下发,且会将命令执行结果保存在主机本地,在本次攻击活动中,远控指令以“3fgjfhg4”、“3gjdfghj6”、“3gnfjhk7”下发,并将很少一部分执行结果保存在本地,大部分窃取的内容直接发送回C2地址。

图 4 远控指令

3 关联分析

在域名的特征上,我们还发现了一批该组织同样利用”b-cdn.net”对外发起攻击的情况,攻击者投递开源木马“Havoc”对目标发起攻击。

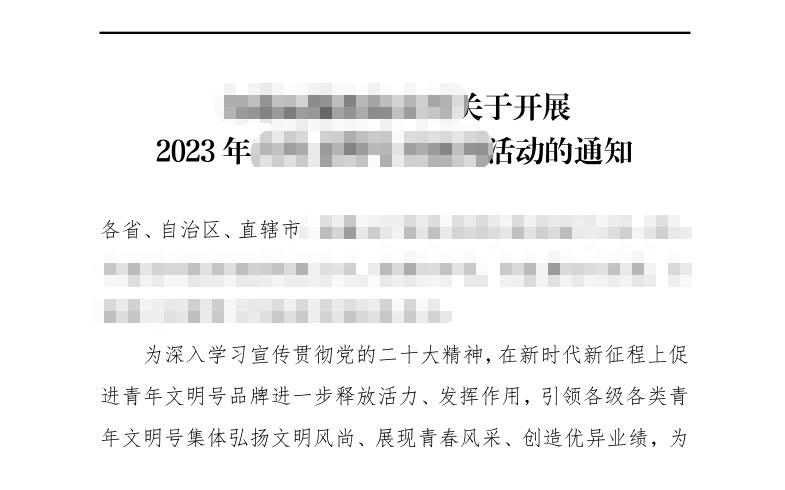

攻击者以“青年文明号开放周活动的通知.pdf.lnk”为文件名发起攻击,利用相同的攻击手法,从C2地址同时下载诱饵.pdf文件及后续载荷。

图 5 诱饵文档

攻击者后续攻击载荷投递名为“Havoc”的开源框架木马,最终与C2地址45.125.67.100:443建立通信。

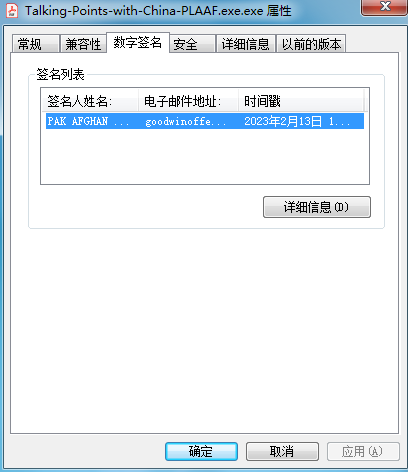

除此之外,在Badnews木马的特征上,我们还关联到一批其他的样本,其中一例以“与中国空军谈话要点”为文件名,对外发起攻击。

图 6 数字签名

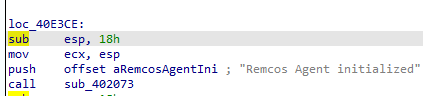

攻击者使用加载器在内存中解密并加载Remcos远控木马,最终与C2地址45.137.118.105:443通信。

图 7 Remcos初始化

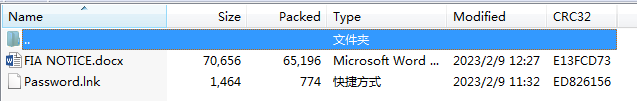

在另一样本中攻击者使用来自巴基斯坦的失陷站点webmail.mod.com.pk存储后续载荷,攻击者同时投递带有密码的文档“FIA NOTICE”以及名为“password”的快捷方式文件,快捷方式则使用mshta.exe从C2地址webmail.mod.com.pk执行后续载荷。

图 8 攻击者投递的文件

后续载荷依然与文件名为“与中国空军谈话要点”的木马相同,通过加载器从内存中解密出后续攻击载荷Remcos远控木马并直接加载执行,并与C2地址45.146.254.153通信。

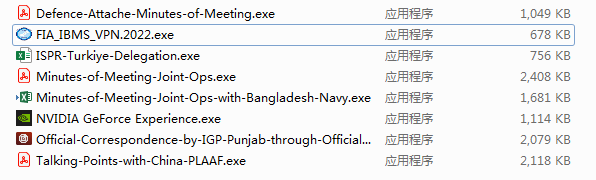

除了以中国、巴基斯坦相关的内容外,还有样本以“与孟加拉国海军的联合行动会议纪要”、“NVIDIA GeForce Experience”、“土耳其代表团”等为题发起攻击,后续攻击载荷都为Remcos远控木马。

图 9 攻击者投递的木马

4 总结

在近期捕获的攻击活动中,白象组织依然保持着高频率的攻击活动,攻击的目标依然为南亚周边国家。在攻击手法上,投递阶段依然和以往一样以附带恶意附件或恶意连接的钓鱼邮件为主,投递阶段的标题多以“通知”、“会议”、“纪要”等具有时效性的话题为主,在后续载荷中除了使用以往的BADNEWS木马外,白象组织还开始使用开源木马如“Remcos”、“Havoc”对目标进行后渗透。

白象组织长期针对中国、巴基斯坦及南亚周边国家发起网络攻击,后期,研究人员也将持续关注该组织的攻击活动。

5 附录-IOC

C2

45.125.67.100

45.125.67.244

8.210.103.41

8.210.104.188

45.137.116.253

45.137.118.105

193.203.238.116

45.146.254.153

185.239.237.197

79.141.168.220

103.253.43.187

45.125.67.125

mott54874.b-cdn.net

msit5214.b-cdn.net

shhh2564.b-cdn.net

ctg36512.b-cdn.net

charliezard.shop

macsys.shop

HASH

1a22dd2f6968e76c8c044d423cd592eb1bed01d2be6fc6df901437b593384ec9

efcec66ab8fb14178873a48b391dfa35529088f9953d58f6a7b5cfa69ec9ecbf

04172c06edcc15dbed71db50fad935e6b82bfae78491237eee00f60ffbaf57f3

3d4ffcd1cd594f452ad1c374933eea8dd36d21a6d01372cc7f1afc636d26fa72

04261cbcd4e801a43981bf9d60eb31468fb0f3ecd055ab457c5b4d317ae8915d

1a22dd2f6968e76c8c044d423cd592eb1bed01d2be6fc6df901437b593384ec9

538b607c03aa2d0960c396529399921f957f421a3ca084d140316e2ee21889cc

f5766ece18b863c7747d739b4a0b944cdb13e9993dbc3401d4ea1923dbb0578a

717dab9464c35bda378df8f42ceb245e1b34152fe7a5b1cefa632927c6275732

4eb33942cc5eaad25f545fa4ea768b5a6002bb9dda72a991c42da7f8a9accdc1

818bd67db5fe30f5cfdab861f996f30fa20427e3e1aa65ffe6d98f6c7af7558d

3a573796b5e6f1cc3a92eef7e268fa4e74aeddf34f5dd62f7b02109fe560ecd2

5ea5c222eac8830c77f5a3e3ba2ffd437215501a7b42604d13321dbc71a34635

2de8ade5c7e304c9407d89f9a52b103b37dfac5b5431c2a9be2fe0c0382c75fe

46f812dc9ab1da606915a40d98ffd7afa7827c9c2198f26ced8a48b7d9eeb3de

807e9c805426fa9813404ccdb44878b48b7e9644cfee2065a7a584bd43580f36

e30b7ba5144d6e56f89457d3c609996d52ffb3aa06e1b7b14ace6a0b1e90f86d

acdd91654cfb1424ebc5212eae69024fe33b9d992ffeca81cbd6161df80a51e2

9dd10b29fb19973dd0b1584576adea91fe0f5af0475386b0bf33b2497b517e21

47fb2a067f1992a87f966b51ba22bdbf32a8ad90f6efdc18a7878eaddca023c5

6f71f637c9572837b33d80036c0b7852db4223e104faedf57ff76306a324440c

26cabb4a837e47b14b9a19fa4073173bdbf61a9e38c94c50a717636b30d34faf

16aadf7a8fc02449d088670dd9b22aa9bff08c936822f84c02cb3b49f913a9cb

声明:本文来自微步在线研究响应中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。