赛门铁克最近新发现了一个以政府、军事、国防部门及东欧国家的海外使馆为攻击目标的APT组织,他们在攻击中有意隐藏身份,使用现有的攻击策略和公开的攻击工具,使得这一系列行为看起来与间谍活动性质极其类似。

该组织被命名为Gallmaker,至少自2017年12月开始运营,最近一次的活动在2018年6月。

战术和工具

Gallmaker的攻击方法最具特色之处是他们在攻击操作过程中不适用恶意软件,赛门铁克观察到的攻击活动仅使用LotL策略和公开的黑客工具来执行。他们采取了一系列步骤来访问受害者的设备,随后部署了几种不同的攻击工具,如下所示:

1.该组织向受害者发送恶意的办公室诱饵文件,发送方式很可能是鱼叉式网络钓鱼电子邮件。

2.这些诱饵文件使用带有政府、军事和外交主题的标题,文件名用英语或西里尔语书写。文件本身不是很复杂,但感染的证据表明它们是有效的。攻击者使用了会引发攻击目标阅读兴趣的文件名,例如:

- bg embassy list.docx

- Navy.ro members list.docx

- Документи виза Д - кореспонденция.docx

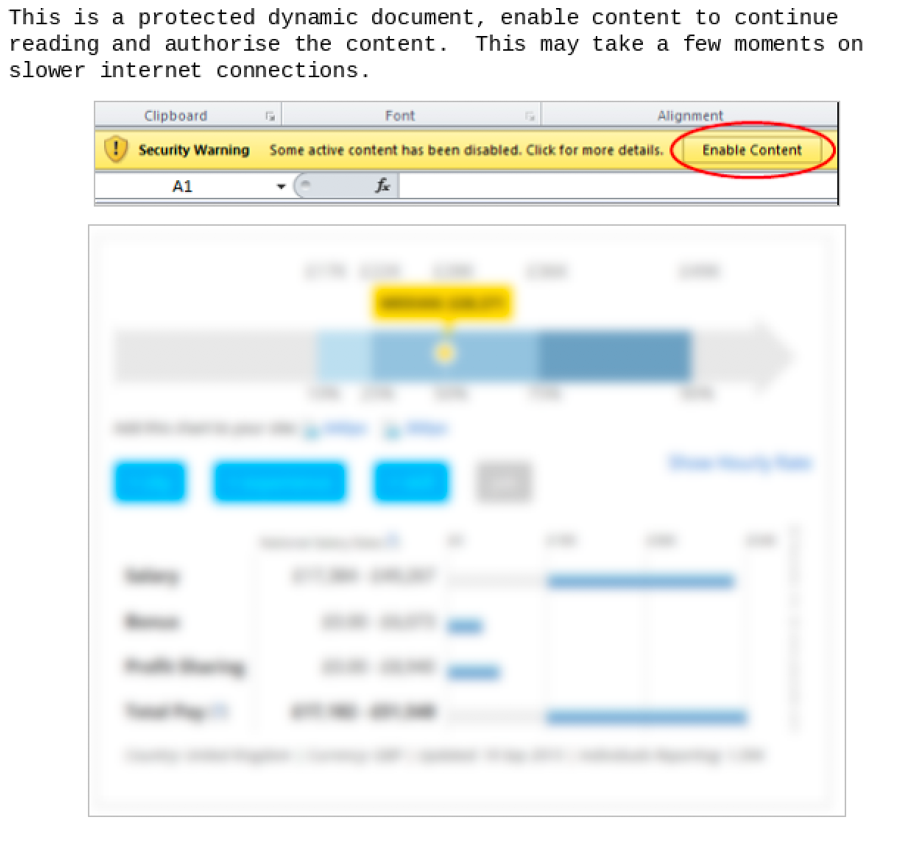

3.这些诱饵文档尝试利用Microsoft Office动态数据交换(DDE)协议来访问受害计算机。当受害者打开诱饵文件时,会出现一个警告,要求受害者“启用内容” (参见图1)。如果用户启用此内容,则攻击者可以使用DDE协议远程执行受害者系统内存中的命令。通过仅在内存中运行,攻击者可以避免在磁盘上留下痕迹,这使得他们的活动难以检测。

4.一旦Gallmaker攻击者获得对设备的访问权限,他们就会执行各种程序,包括:

- WindowsRoamingToolsTask:用于调度PowerShell脚本和任务。

- Metasploit的“reverse_tcp”负载:攻击者使用通过PowerShell执行的模糊的shellcode下载这个反向shell。

- WinZip控制台的合法版本:将创建一个任务来执行命令并与命令与控制(C&C)服务器通信。它也可能用于存档数据或者过滤新。

- 在GitHub上可公开使用的Rex PowerShell库也在受害设备上出现。这个库帮助创建和操作PowerShell脚本,以便于Metasploit漏洞一起运行。

Gallmaker为其C&C基础设施使用三个主要IP地址与受感染的设备通信。也有证据表明,一旦它完成任务,就会从受损设备上删除一些工具,以隐藏其活动的痕迹。

图1.诱饵文档示例

此外,Gallmaker利用了DDE协议功能,尽管微软官方已经禁用,但受害者并没有安装相关补丁(或进行升级)。

目标和时间表

Gallmaker的活动目标似乎具有高度针对性,受害者都与政府,军队或国防部门有关,攻击目标还包括东欧国家的大使馆,尽管它们分布于全球不同地区,但隶属国家均一致。此外还有中东国防承包商和相关军事组织,不过东欧和中东目标之间没有明显的联系。但目标特征共性已经较为明显,显然攻击事件并非偶然。

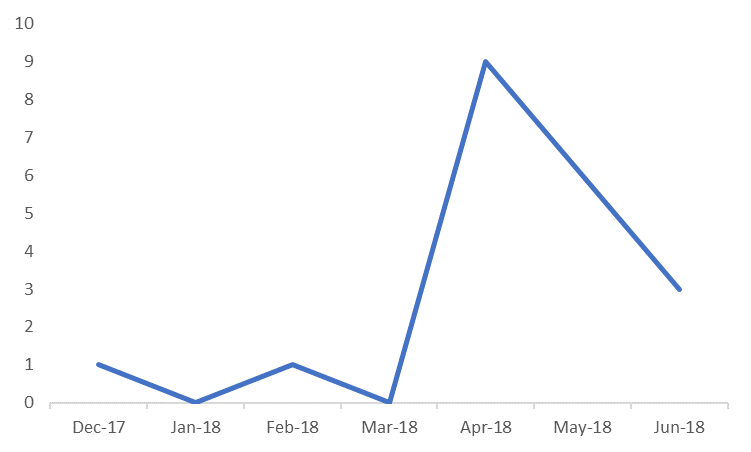

从赛门铁克跟踪观察它起,Gallmaker的活动总体表现还算稳定,变化趋势见下图。

图2.Gallmaker 2017年12月至2018年6月活动趋势

声明:本文来自黑客视界,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。