Gartner针对高级别攻击设计了一套自适应安全架构,这个架构理论当时并未引起充分的认识,同时因为这个词很容易让人望文生义,导致了很多人的误解。可以从2014年和2015年的10大科技趋势也可以看到,2014年10大科技趋势根本就没有提及安全的相关趋势,在2015年10大科技趋势中提及了基于风险的安全策略和自安全。自适应安全架构的在提出两年内认可度并未得到全面的认识。

自适应安全架构1.0

安全形势严峻,安全策略转移

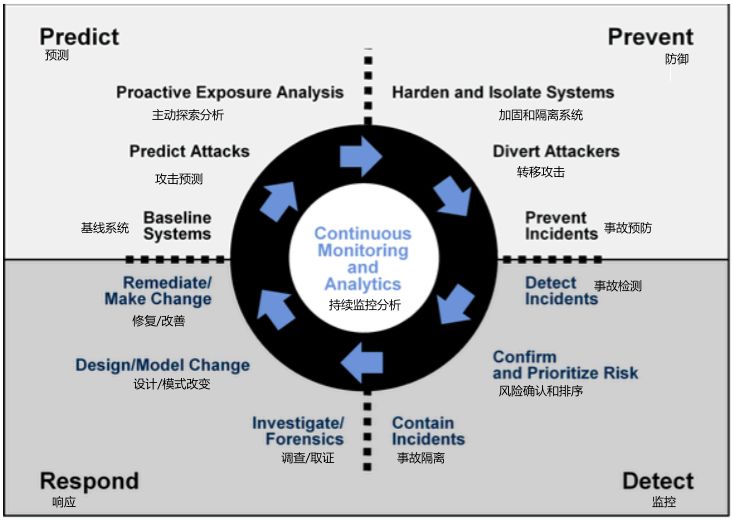

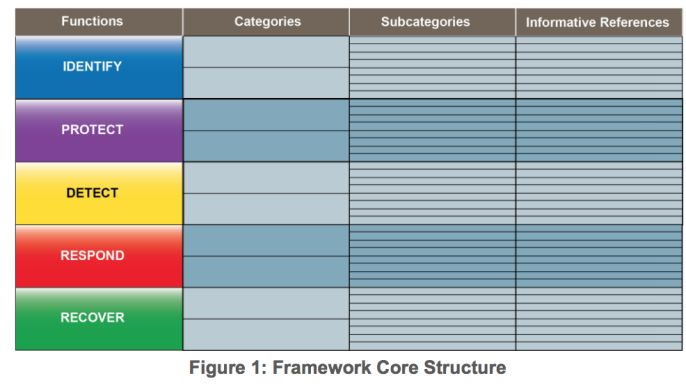

此架构针对于当时市场上的安全产品主要重在防御和边界的问题,安全形势形成了严重的挑战下提出的此框架。让人们从防御和应急响应的思路中解放出来,相对应的是加强监测和响应能力以及持续的监控和分析。同时也引入了全新的预测能力。此架构的诞生背景跟当时的情况有一些巧合的地方。在2013年美国总统奥巴马签署的行政命令EO13636,关于改进关键基础设施网络安全,在这个行政命令要求下,NIST开发了一系列的框架为了减少关键基础设施的网络风险,2014年发布的网络安全增强法案又强化了EO13636。NIST在2014年发布了1.0的网络安全整体架构,分为三大组件,核心层、实施层和实例化层。核心层的表示如下:

可以看出来跟自适应安全架构的三个领域是重合的,分别是保护、检测和响应。同时在实施层的第四层叫做“自适应”层,但是这里的“自适应”是指对历史风险和现在遭遇的风险,不断去“适应”和改进安全的态势,这也应该是自适应安全架构中自适应的应该具有的意义。这个架构的编写者来自于美国学术界和工业界的安全专家,可谓是集中了行业内最有见解的力量,按照中立和自愿的原则进行的编撰。同时在时间上,Gartner的自适应安全架构的发布跟这个架构的发布基本在同时。以上证据可以证明自适应安全架构受到了网络安全整体架构的影响。

2016年自适应安全架构的原作者,Gartner两位王牌分析师Neil MacDonald和Peter Firstbrook对此报告进行了勘误和改版,变动并不大,但是同年自适应安全架构在全球范围内得到了广泛的认可。很多公司的产品都在针对此架构对产品进行演进,国外的很多厂商甚至直接就把自适应的四个象限拿来跟自己的品牌结合成为自己的产品名称,比如即将要IPO的Cabon Black,还有Illumio打造自己为自适应安全平台的概念。国内的很多公司和业内知名人士也在大力宣扬自适应安全架构的理论。同时在2016年的10大科技趋势中自适应安全架构名列其中,作为全球CEO和CIO关注的科技趋势之一,引导对于安全建设的思路。从2014年到2016年可以定义为自适应安全架构1.0时期。

自适应安全构架2.0时代

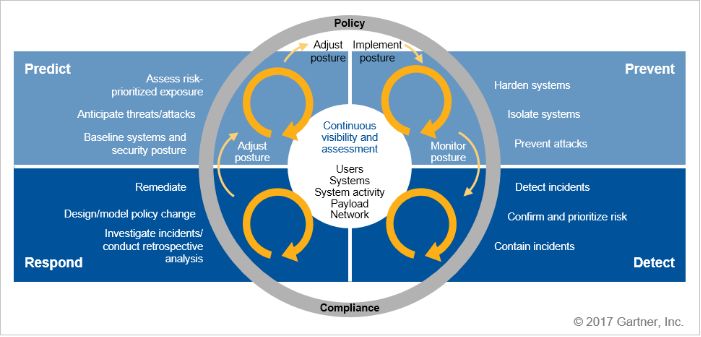

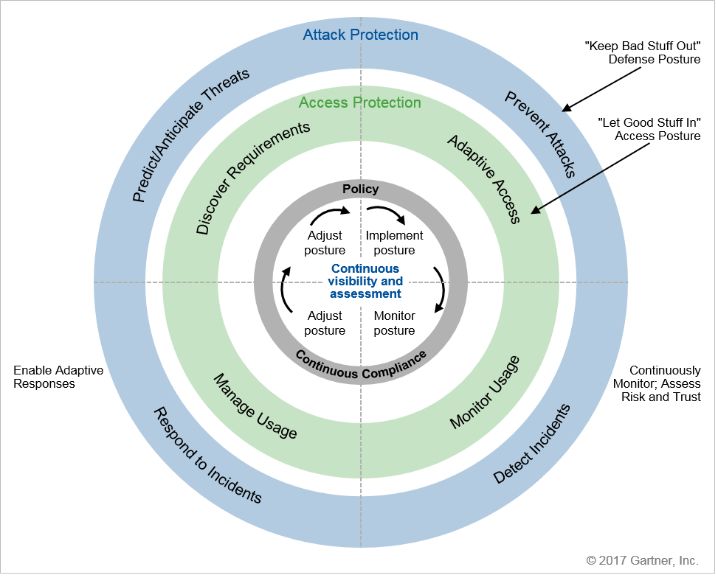

在2017年进入了自适应安全架构的2.0时期,在1.0的基础上进行了相关的理论丰富。如下图所示:

自适应架构2.0

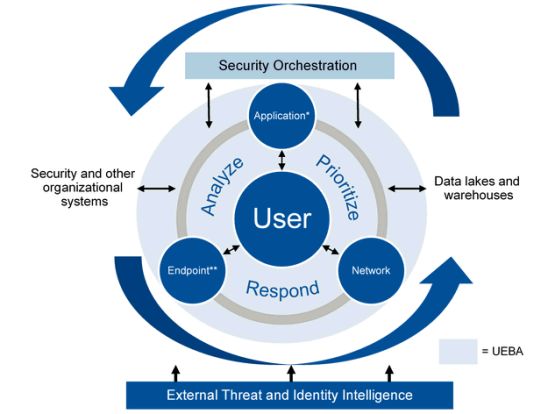

在自适应架构2.0的时候加入了一些额外的元素,主要是三点变化:第一、在持续的监控分析中改变成持续的可视化和评估,同时加入了UEBA相关的内容;第二、引入了每个象限的小循环体系,不仅仅是四个象限大循环;第三、在大循环中加入了策略和合规的要求,同时对大循环的每个步骤说明了循环的目的,到保护象限是实施动作;到检测象限是监测动作,到响应和预测象限都是调整动作。可以说是这种改变加入了一些额外的因素来完善自适应安全体系。其实在2016年的十大科技趋势之自适应架构报告中也能看到端倪,在后面详细介绍了UEBA的相关内容。UEBA是User& Entity behavior analytics的缩写,意义是用户和实体的行为分析,这里的实体主要指终端、应用、网络等IT资产实体。美国有很多专注于做此种类型的厂商,主要的思路是收集这些IT资产实体的数据进行大数据分析和机器学习,来找出一些安全问题。重点的功能是在分析侧,很多终端安全厂商或者网络安全厂商会跟UEBA的厂商进行配合使用,前者发现既有的一些安全问题,后者帮助发现更深层次的问题,尤其还有人的因素在里面。

UEBA的机构图如下:

同时将策略和合规的问题囊括进来,就将自适应安全架构的外延扩大了,在此架构提出的时候主要是针对于高级攻击的防御架构,相当于此架构的普适性增强了。

自适应安全3.0时代快速来临

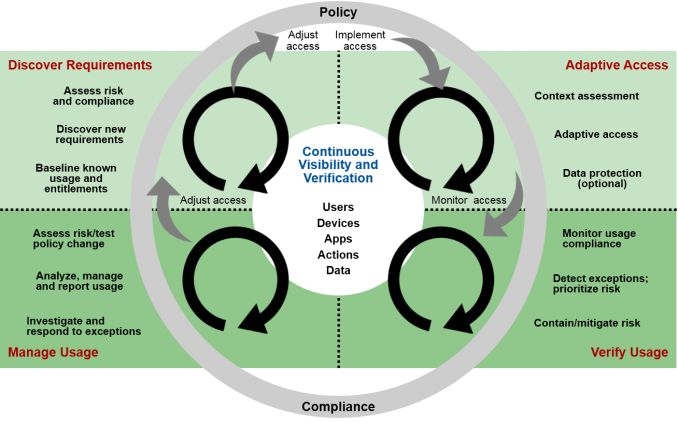

在2018年十大安全趋势中,正式确认了“持续自适应风险与信任”(CARTA)的安全趋势,也即是自适应安全架构3.0的强调。这次架构的添加的内容较多,同时名字都进行了修改。其实这篇报告在2017年已经推出,《在高级威胁的时代使用“持续自适应风险与可信评估“的方法来拥抱数字商业机会》,先来一张图说明变化:

自适应安全3.0构架

比之前最大的变化即是多了关于访问的保护内环,把之前的自适应安全架构作为攻击的保护外环。作为增加了内环重点的关注认证,也有其内在原因:

第一、之前的自适应安全架构没有考虑认证的问题,导致架构的完整性有缺失。如果黑客获取了有效的认证内容,比如用户名密码,自适应架构对于此类事件是“可信”的,威胁就无法感知。

第二、在云时代下CASB这种产品就是解决了部分认证的问题,Gartner同时使用自适应安全架构的方法论来对CASB的能力架构进行过全面分析,可以说是将对CASB自适应的架构作为原型挪到了这个总体架构中,在这个架构中的核心点在于认证,包括了云服务的发现、访问、监控和管理。

第三、如果认证体系只是一次性认证并没有持续的监控和审计,必须要有被窃取认证信息的心理预期,所以要持续的进行监控和分析以及响应,所以要形成闭环。

CASB自适应安全威胁保护

从这些变化可以看出一些重点,对于认证领域(IAM)的重视,并将攻击保护侧和访问保护侧分别定位为将“坏”的驱赶出来和让“好”的进入。如果把内外环换个顺序感觉会更直观一些,一般来说先是接触访问然后再接触内部系统。这个架构的适用场景变得更为广泛,包括了安全响应、数据保护、安全运营中心、双模IT、开发安全运维、物联网、供应链安全、业务持续和灾难恢复等领域。很明显在未来的一两年内,可能会一直是十大科技趋势之一。

展望一下自适应安全架构的未来,两个方向是一直在提的,后面估计会加入到自适应架构中。一个就是开发安全运维(DevSecOps),另一个是欺骗系统(Deception System)。开发安全运维提到了很多年,对于解决安全的问题的本质很有意义,同时在目前开发运维慢慢成为主流,安全要吻合这种趋势来解决这种方式的安全问题。同时欺骗系统的重要性也被提及出来,但是作为边缘产品,是否能得到甲方的全面认可,还要看市场的反响。

自适应安全架构发展4年,不断的扩展它的内涵和外延,表现出了极大的生命力。无论作为安全甲方还是安全乙方,都有很大的参考价值。安全建设方,可以按照此架构对整个组织的安全状况进行梳理,构建整个安全建设方案,尽量选择覆盖自适应能力更全的厂商来改善整体的安全态势;同时安全厂商可以根据此架构来规划功能和能力,不断增强和加深自适应的各项安全要求。

声明:本文来自安全喷子,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。