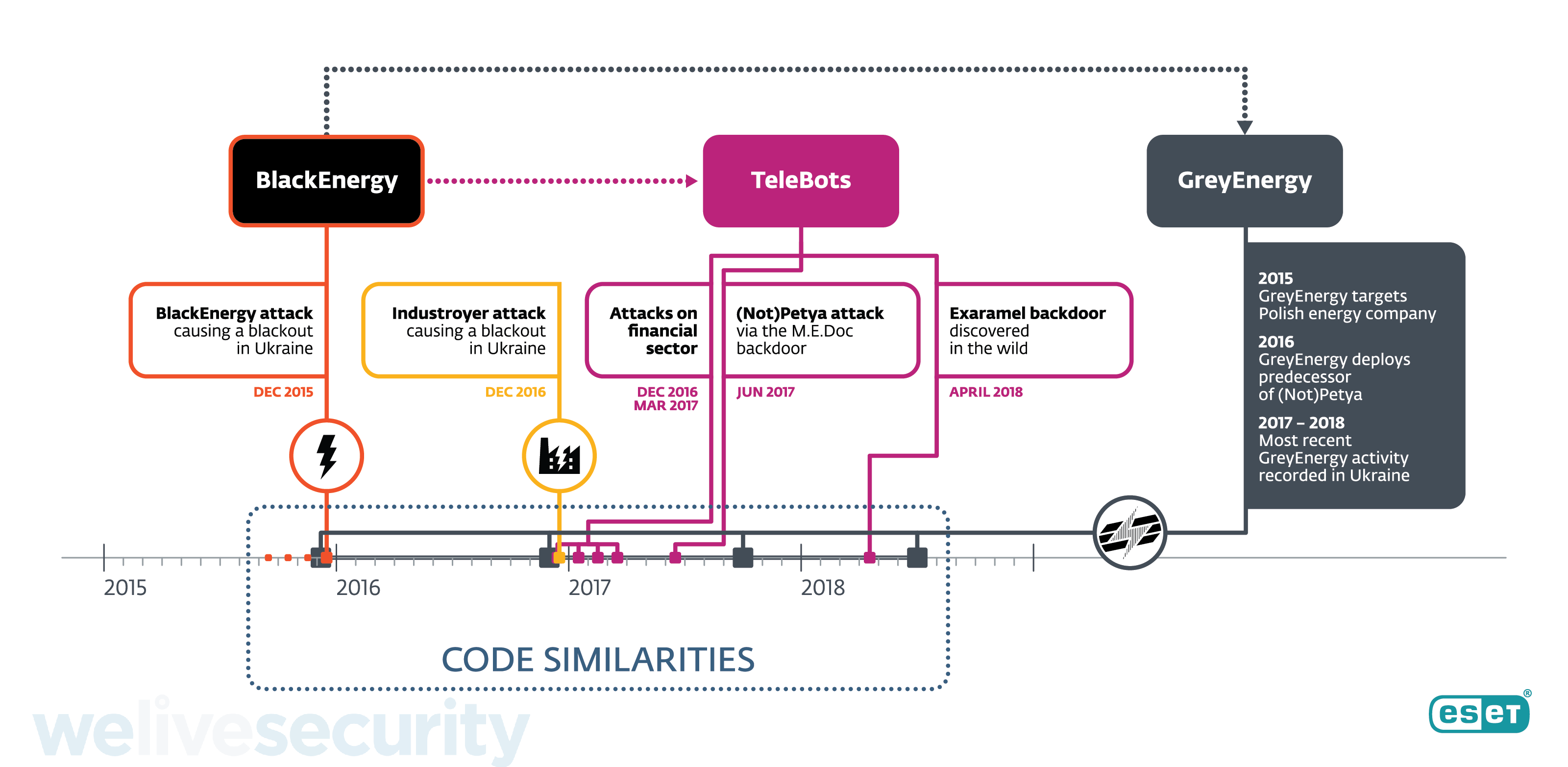

黑客间谍组织BlackEnergy自2007年以来存在,因在2015年引发一场重大停电而名声大噪,而GreyEnergy的活动记录也同时出现,ESET安全研究人员已跟踪观察它三年。另外2015年同期出现了另一个组织TeleBots——可能是2017年策划大规模NotPetya病毒的爆发的幕后黑手。最近研究人员认为该组织与破坏性强大的工业控制系统(ICS)恶意软件有关。ESET在周三的分析报告中提出,BlackEnergy演变为两个独立的组织:TeleBots和GreyEnergy。

过去三年中,ESET观察到GreyEnergy参与了对乌克兰和波兰的攻击,攻击行为类型主要是网络侦查(即间谍行为),GreyEnergy的网络攻击目标是这两个国家的能源部门、交通运输部门等高价值对象。

GreyEnergy的恶意软件具有模块化结构,这意味着其功能取决于运营者选择部署的模块。这些模块包括后门、文件提取、屏幕截图捕获、键盘记录、密码和凭证窃取以及其他功能。

“我们没有观察到任何专门针对工业控制系统软件或设备的模块。但我们观察到GreyEnergy运营者一直在战略性地瞄准运行SCADA软件和服务器的ICS控制工作站。“ESET高级安全研究员Anton Cherepanov透露。

ESET认为,恶意软件的所有模块都不会影响ICS,但其运营者有过使用磁盘擦除组件来破坏操作流程的行为。其中一个GreyEnergy的软件样本使用了可能从台湾公司Advantech窃取的有效数字证书。攻击者通过受损的自托管Web服务或带有恶意附件的鱼叉式网络钓鱼电子邮件来锁定攻击目标,还利用可从互联网访问的受感染Web服务器额外部署后门,黑客们钟爱PHP后门,并多层模糊和加密来隐藏恶意代码。

鱼叉式钓鱼电子邮件的附件将首先删除一个名为GreyEnergy mini(也被称为FELIXROOT)的一级轻量级后门,以便使用Nmap和Mimikatz等工具绘制网络地图并收集管理凭证。收集到的凭证随后用于部署主要的GreyEnergy恶意软件,这需要管理员权限。

后门被部署在正常运行时间的服务器和用于控制ICS环境的工作站上。额外的软件(部署在内部服务器上的代理)用于与命令和控制(C&C)服务器进行尽可能隐蔽的通信。

使用C语言编写,Visual Studio编译的GreyEnergy恶意软件通常以两种模式部署:仅内存模式(不需要持久化)和使用服务DLL持久化(在系统重新启动时存活)。在这两种情况下,恶意软件的功能相同。

迄今为止,研究人员观察到的GreyEnergy的恶意软件模块功能如下:

- 以将PE二进制文件注入远程进程;

- 收集有关系统和事件日志的信息;

- 执行文件系统操作;

- 抓取截图;

- 收集各种应用程序保存的密码;

- 使用Mimikatz窃取Windows凭据;

- 使用Plink创建SSH隧道;

- 使用3proxy创建代理。

此外,ESET研究人员发现了一种似乎是NotPetya的前身蠕虫,他们将其称之为Moonraker Petya。该恶意软件包含使计算机无法启动的代码,它针对少数组织进行部署,传播能力有限。Moonraker Petya展示了TeleBots和GreyEnergy之间的合作,或者至少表明他们分享了一些构思和代码。两者之间的主要区别在于TeleBots专注于乌克兰,而GreyEnergy在该国境外运营。

最后,ESET得出结论:GreyEnergy是过去几年一直威胁乌克兰的最危险的APT组织的重要部分。由于类似的恶意软件设计,对受害者的特定选择以及运作方式,我们认为它是BlackEnergy工具包的继承者。

声明:本文来自黑客视界,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。