在Cl0p勒索利用MOVEit漏洞大肆横行之后,Progress Software再次让文件传输客户陷入困境——这一次是为了修补一个可通过特制HTTPS POST请求轻松利用的高危漏洞。这是近几个月来,Progress Software第二次要求企业安全团队放下一切,迅速采取行动,保护其组织免受文件传输软件中严重漏洞的影响——这一次是约4000万人使用的WS_FTP文件传输产品。自5月27日起,Clop勒索软件团伙利用MOVEit Transfer安全文件传输平台中的零日漏洞,发起了一系列广泛的数据盗窃攻击,目前仍在努力解决这一问题。此次披露的7个WS_FTP相关漏洞,无疑使这种恶意攻击利用的情况更加恶化。

最严重的漏洞允许在没有任何用户交互的情况下进行预先身份验证的远程代码执行(RCE)。此外,本次漏洞披露包括一个接近最高严重程度的错误和六个高度或中等严重程度的漏洞。

CVE-2023-40044 (CRITICAL),CVSS: 10

CVE-2023-42657 (CRITICAL),CVSS: 9.9

CVE-2023-40045 (HIGH) ,CVSS: 8.3

CVE-2023-40046 (HIGH) ,CVSS: 8.2

CVE-2023-40047 (HIGH) ,CVSS: 8.3

CVE-2023-40048 (MEDIUM) ,CVSS: 6.8

CVE-2022-27665 (MEDIUM) ,CVSS: 6.1

CVE-2023-40049 (MEDIUM) ,CVSS: 5.3

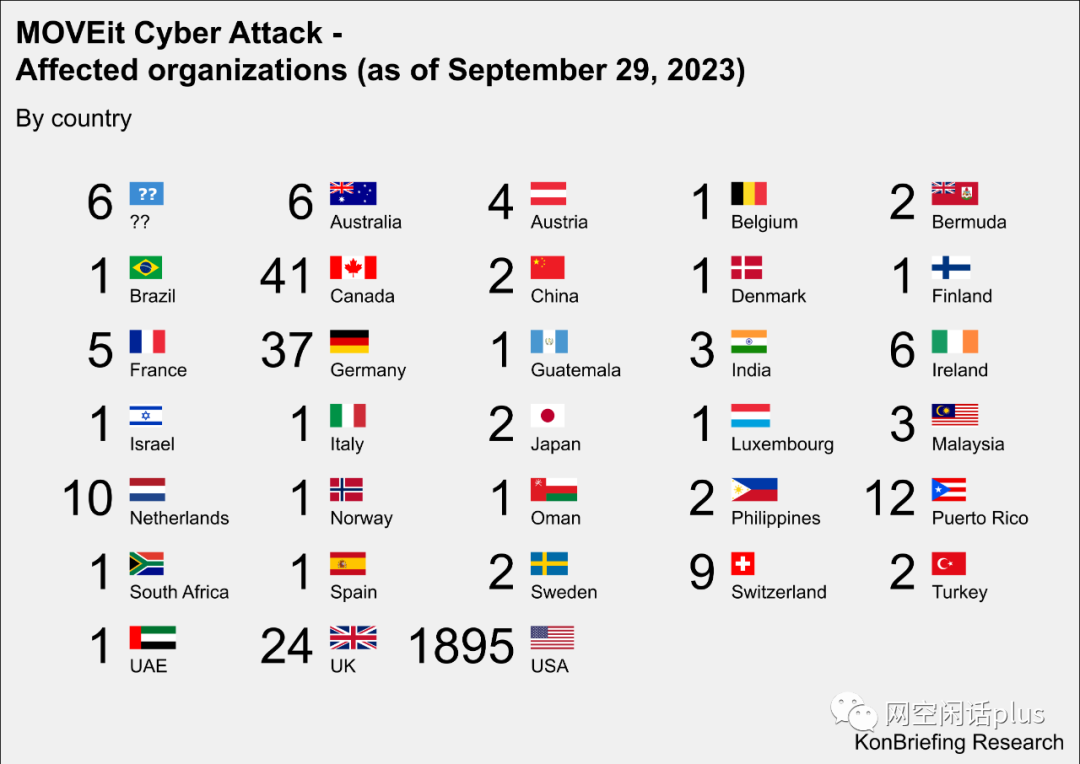

新漏洞的消息传出之际,数千名Progress客户正受到该公司5月底披露的MOVEit文件传输技术的零日漏洞的困扰。到目前为止,已有超过2,100个组织成为利用该漏洞进行攻击的受害者,其中许多是由Cl0p勒索软件组织发起的。新披露的错误可能同样危险:它们影响WS_FTP的所有受支持版本,WS_FTP与MOVEit一样,是企业级软件,组织使用它来实现系统、组、个人之间的安全文件传输。

Progress的发言人在发给Dark Reading的电子邮件声明中表示,到目前为止,该公司尚未发现针对任何缺陷的利用活动的迹象。

声明称:“我们与Assetnote的研究人员一起负责任地披露了这些漏洞。” “目前,我们还没有看到任何迹象表明这些漏洞已被利用。我们已经发布了修复程序,并鼓励客户升级到我们软件的修补版本。”

无论如何应立即修补WS_FTP

Progress已修复漏洞并为所有受影响的产品发布了特定于版本的修补程序。该公司敦促客户立即更新或应用其建议的缓解措施;Progress希望使用不受支持的WS_FTP版本的组织也尽快升级到受支持的固定版本。

“使用完整安装程序升级到修补版本是解决此问题的唯一方法,”Progress说。“升级运行期间系统将会中断。”

具体来说,Progress本周披露的漏洞存在于WS_FTP Server Ad hoc传输模块和WS_FTP Server管理器界面中。

严重漏洞“很容易被利用”

被追踪为CVE-2023-40044的最高严重性漏洞影响8.7.4和8.8.2之前的WS_FTP Server版本,并且如上所述,攻击者可以在受影响的系统上获得预身份验证RCE。Progress将该问题描述为.NET序列化漏洞——一种常见的错误,应用程序以不安全的方式处理请求有效负载。此类缺陷可能导致拒绝服务攻击、信息泄露和RCE。Progress称赞Assetnote的两名研究人员发现了这些缺陷并向公司报告。

Rapid7漏洞研究主管Caitlin Condon表示,她公司的研究团队能够识别该漏洞并测试其可利用性。“[Rapid 7]已验证,可以通过HTTPS POST请求(以及一些特定的多部分数据)轻松地利用到特定路径下的任何URI。不需要身份验证,也不需要用户交互,”Condon说。

在9月28日X(以前称为Twitter)上的一篇帖子中,Assetnote的一位研究人员宣布,该公司计划在30天内发布关于他们发现的问题的完整文章,或者如果漏洞利用的详细信息在此之前公开的话。

同时,另一个严重漏洞是8.7.4和8.8.2之前的WS_FTP Server版本中的目录遍历漏洞CVE-2023-42657。

Progress在其公告中警告说:“攻击者可以利用此漏洞对其授权WS_FTP文件夹路径之外的文件和文件夹执行文件操作(删除、重命名、rmdir、mkdir)。” “攻击者还可以逃脱WS_FTP服务器文件结构的上下文,并对底层操作系统上的文件和文件夹位置执行相同级别的操作(删除、重命名、rmdir、mkdir)。” 该漏洞的CVSS评分为9.9分(满分10分),使其成为接近最高严重性的漏洞。目录遍历缺陷或路径遍历是基本上为攻击者提供访问未经授权的文件和目录的方法的漏洞。

如何发现文件传输过程中的漏洞

其他问题包括两个高严重性错误(CVE-2023-40045和CVE-2023-40047),它们是允许执行恶意JavaScript的跨站点脚本(XSS)漏洞。中等安全漏洞包括CVE-2023-40048、跨站请求伪造(CSRF)漏洞;以及CVE-2023-40049、信息泄露问题等。

Tanium首席安全顾问Timothy Morris表示:“WF_FTP有着悠久的历史,通常在IT和开发人员中使用。”他补充说,维护良好软件库存和/或拥有监控其环境中软件使用情况的程序的组织应该拥有一个跟踪和更新易受攻击的WS_FTP实例相对容易。”

他补充道,“此外,由于运行的WS_FTP版本通常会打开传入端口来接受连接请求,因此使用网络监控工具来发现这一点并不困难。”

“我会从软件清单工具开始扫描环境——安装的应用程序、运行的服务——然后使用文件搜索作为辅助方法来搜索和查找静态的WS_FTP版本,”他说。

参考资源

1、https://www.darkreading.com/cloud/moveit-progress-critical-bug-ws_ftp-software

2、https://www.bleepingcomputer.com/news/security/progress-warns-of-maximum-severity-ws-ftp-server-vulnerability/

3、https://konbriefing.com/en-topics/cyber-attacks-moveit-victim-list.html

声明:本文来自网空闲话plus,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。