越来越多的企业在开始采用SIEM来帮助自己通过分析安全信息和安全事件来找到潜在的威胁。企业需要在众多SIEM产品中找到最适合自己的那款产品。Gartner将SIEM的关键能力分为八大点:

1. 实时监测

2. 事件响应与管理

3. 高级威胁检测

4. 业务威胁情报

5. 用户监控

6. 数据和应用监控

7. 高级分析

8. 简易化部署和支持

总览

IBM的SIEM解决方案是以QRadar SIEM为核心,同时配合附加组件来增加更多的安全能力:比如日志管理的Log Management,网络监控的QFlow,漏洞管理的Vulnerability Manager以及风险管理的Risk Manager。从部署角度,QRadar可以一体化部署,也可以选择分布式部署。另外,X-Force系统为QRadar带来了强大的威胁情报能力。UBA(用户行为分析)和IBM QRadar Advisor with Watson大大增强了QRadar的高级分析能力。对于有额外需求的企业,可以通过IBM App Exchange获取额外的第三方集成和应用,满足自己的企业的特殊需求。

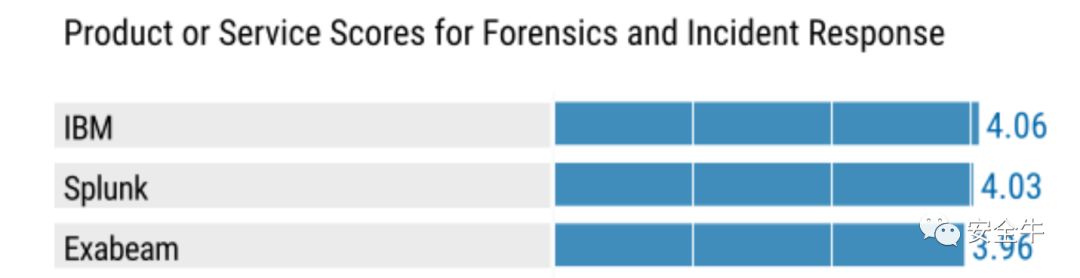

Gartner针对三个方向对SIEM产品的评分前三甲

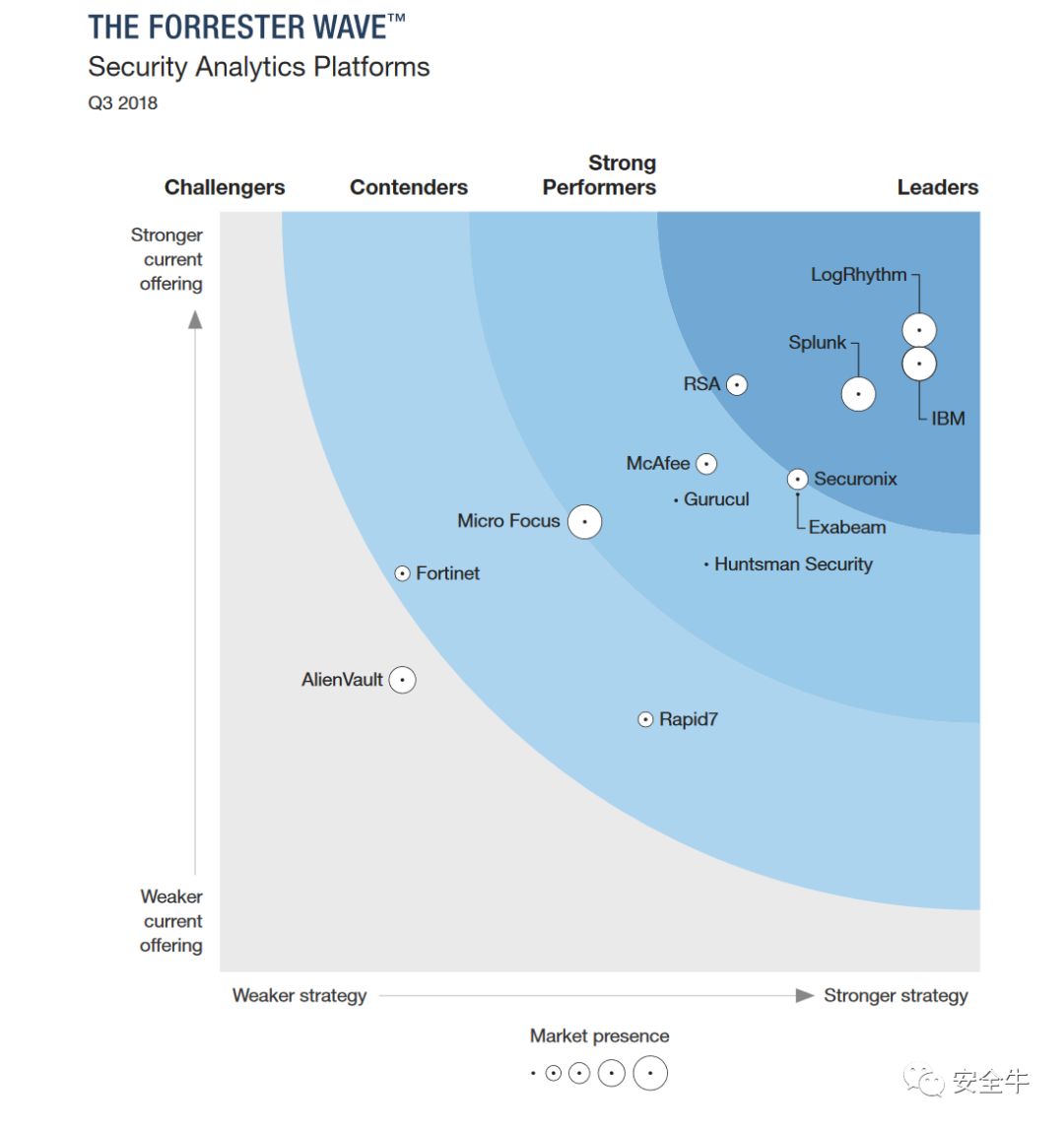

在Forrester的榜单中,IBM同样处于领先位置

实时检测能力

对于一个SIEM系统,实时的分析能力是这个系统是否能最快检测出威胁的标杆之一。实时分析的核心是基于各类安全信息产生的基线和与实时产生的事件进行对比,发现异常情况。因此,安全信息的体量与分析能力尤为重要。

QRadar能力:QRadar中的QFlow可以提供网络流的分析,能够识别七层中的应用程序,并且捕获进程的包头。QRadar通过分析日志信息、NetFlow、QFlow以及对数据包的深层检测和全包抓取,对实时信息进行分析。

事件响应与管理

仅仅能够检测到危险是不够的,在发现事件后如何响应与处理也需要SIEM来协调。而从事件的响应与管理角度来看,靠安全人员手动操作会带来时间以及效率上的不足。因此,如今的SIEM产品需要有自动化编排和响应能力来对即发时间进行处理。

QRadar:QRadar拥有较强的事件响应和管理能力,企业可以通过购买额外的服务来获取完整的自动化以及编排能力。附加的自动化编排能力为企业提供了“响应指导”,帮助安全人员在特定时间点上找到正确的相关人员进行适当的处置。另一方面,QRadar附加的自动化编排能力可以反复使用,安全人员不需要为了一个新的用例重新开发一个整合方式。综合来看,QRadar能帮企业节省大约98%的响应时间。

高级威胁检测

现在的环境中,企业往往需要防御大量不同的攻击,而为此则需要多种防御工具以及安全厂商的产品。然而,对于企业来说,如果有一家安全厂商能做到多种复杂攻击的防御显然要远远优于要在多家安全厂商之间进行协调和管理。

QRadar能力:QRadar的最大特点,就是其高级威胁检测的能力。在实时检测的基础上,有部分设备出现一次或者两次的异常行为可能依然是正常情况。然而,一旦该设备频繁出现告警,并且传输大量异常数据,那么QRadar就会捕捉到这一情况并且产生加强警报。另一方面,安全人员的一大顾虑在于要在海量的告警中发现有效告警,而很多告警往往是围绕同一事件发生;即使这些告警为有效告警,安全人员依然可能会在这些告警中迷失,QRadar能帮助安全人员,将相关告警综合在同一事件中给出,帮助安全人员更好处理安全事件。

业务安全与威胁情报能力

威胁情报与业务安全能为安全团队提供大量的信息来帮助安全团队更好地面对已知的风险,同时对于未知的风险,可以更轻易地找到不正常的行为。因此,威胁情报能够帮助款SIEM产品更好地发现、验证攻击,并且采取更加有效的响应方式。

QRadar能力:QRadar的另一个亮点是它强大的威胁情报能力。QRadar与IBM X-Force Exchange相连,能够获取海量来自IBM的情报信息。IBM X-Force每天监控超过150亿起安全时间来获取匿名威胁信息、2.7亿终端实时获取威胁情报、超过86万恶意IP地址信誉数据、超过800万垃圾邮件和网络钓鱼攻击深度情报分析等各大量情报来源于能力。当然,仅仅有数据量是不够的——企业更在意他们真正面临的危险有哪些。QRadar会根据企业的情况,告诉企业会面临的最大威胁,以及又修复了哪些威胁。

用户监控

威胁不仅仅来自外部,也有可能来自于内部。SIEM产品需要UBA来分析自身用户的行为情况并且进行监控。用户可能会被钓鱼邮件等方式窃取凭据或者访问非法站点,也有可能是主动行为进行信息泄密。

QRadar能力:QRadar可以通过对用户行为的监控与分析,发现潜在的威胁。行为的检测需要大量的信息,QRadar的威胁情报与业务安全的能力能帮助安全团队更有效地将各类事件和行为关联起来,发现哪些是正常的,哪些是不正常的。不仅仅是行为本身的分析,QRadar可以和威胁情报相关联,发现用户是否在和有威胁的对象进行看似正常的沟通。

数据和应用监控

数据已经成为了企业的核心资产之一。而应用如今也是攻击者的重度利用对象之一。所以,SIEM也需要对企业的数据和应用进行监控。而对数据和应用进行监控的先决条件就是知道有哪些应用、有哪些关键数据,而他们又在哪里。

QRadar能力:QRadar会先发现企业的关键数据有哪些,在哪,并对相关应用系统进行分析,发现是否有泄露风险。之后,QRadar利用自己的分析以及检测能力,可以检测到是否有新的应用开始运行,并监测应用的使用情况,以及该应用是否能够或者尝试访问敏感信息,并且对接入关键数据的流量进行监控,保护关键信息。

高级分析

高级分析意味SIEM能否使用各类复杂的统计以及数理模型,结合日志以及信息来检测异常行为。以如今的技术为例,机器学习、深度学习以及图像模型等,都是高级分析的实践方式。另外,可视化等能让安全团队更好地了解情况并且做出决策的功能也在此之列。

QRadar能力:QRadar除了UBA之外,还有IBM QRadar Advisor with Watson的AI系统,查找威胁的根源和范围,分析并得出可能的威胁发起人、最终目标以及其他信息,帮助安全团队更快解决问题。

简易化部署和支持

SIEM系统并非每家企业都有能力完全使用和部署,尤其是对于中小型企业而言。然而,SIEM的价值却逐渐受到中小企业的青睐。但是,中小型企业往往缺乏足够的资源去使用和支持SIEM解决方案——其原因就在于SIEM的部署和使用由于功能的强大而过于复杂。即使对于大企业而言,如果能够简化部署并且提供更有效的支持,也能够省下大量的成本。

QRadar能力:QRadar的部署与解决方案相当灵活。企业可以选择一体化服务,也可以根据自己的需求选择不同组件的功能。尽管选择的多样性很可能会让缺乏安全人才的中小企业望而却步,但是IBM自身的安全专家可以帮助中小企业找到最适合他们的解决方案。另外,IBM Security App Exchange也为企业提供可信的第三方解决方案,增强QRadar的灵活性以及附加安全能力。

总结

IBM作为一家老牌的计算机公司,在对于计算机安全的理解上有着强大的底蕴。因此,QRadar在高级威胁的检测与响应上有着得天独厚的优势。从QRadar的能力上来看,我们可以发现SIEM产品的最大价值:就是通过实时的检测、分析海量的信息,给安全团队提炼出最有价值的信息,帮助安全团队更好地把握当前的安全状况,针对异常情况做出最合适的决定。所以,一款优秀的SIEM的基础就是有实时的检测能力、强大的分析能力以及简便的使用部署。而在这之上,则是需要对异常的出现做出合适的响应、针对更高级的攻击进行检测,同时对潜在可能成为的威胁——比如用户、应用,以及需要保护的对象——比如数据、设备进行监控与防护。另一方面,对于企业来说,成本也是很重要的考虑因素,QRadar产品相对其他同类能够达到类似效果的产品,成本上会显得更加合理。

声明:本文来自安全牛,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。