卡巴斯基实验室当地时间10月18日发布最新APT研究报告《Updated MATA attacks industrial companies in Eastern Europe》,称发现了一场大规模恶意活动,旨在窃取东欧国防工业和石油天然气行业数十个组织的机密数据。攻击者更新后的MATA框架结合了一个加载程序、一个主要木马和一个信息窃取程序,可以在目标网络中建立后门并获得持久性。研究表明,该组织使用了先进的间谍技术和工具,包括使用USB驱动器和Linux MATA后门渗透隔离网络的模块。报告对此新的MATA组织并未能高可信的归因,表面看有朝鲜Lazarus组织的痕迹,但复杂的技术和过程以及攻击资源的富有奢侈程度,怀疑有可能是“五眼”APT。报告最后给出了26条防范复杂APT攻击的措施和建议。

报告称,2022年9月上旬,卡巴斯基发现了多个属于MATA组织的新恶意软件样本。当卡巴斯基收集和分析相关遥测数据时,卡巴斯基意识到该活动于2022年8月中旬发起,主要攻击目标是东欧石油和天然气行业以及国防工业的十几家公司。

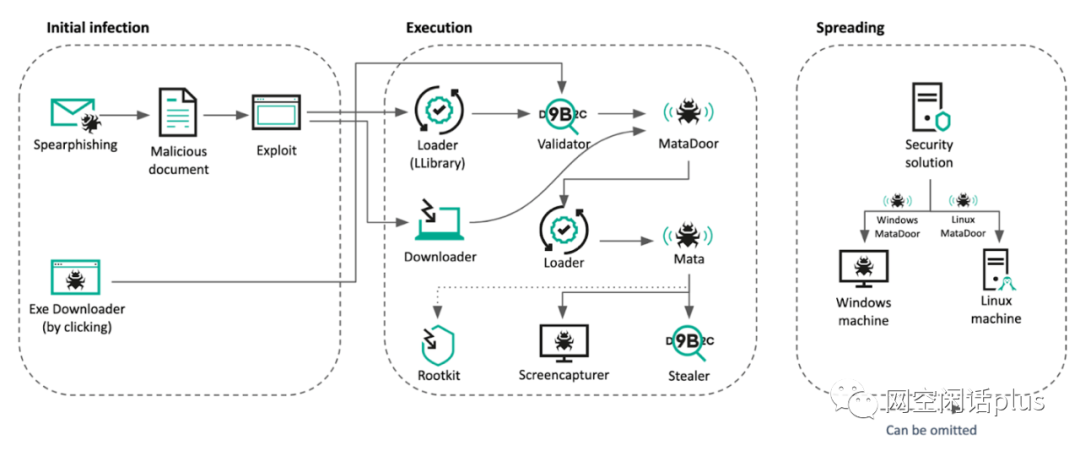

攻击背后的攻击者使用鱼叉式网络钓鱼邮件来瞄准多名受害者,其中一些受害者通过互联网浏览器下载文件而感染了Windows可执行恶意软件。每个网络钓鱼文档都包含一个外部链接,用于获取包含CVE-2021-26411漏洞的远程页面。攻击者继续通过电子邮件发送恶意文档,直到2022年9月底。总体而言,该活动在6个多月的时间里一直保持活跃,直到2023年5月。

感染链

在分析了每个恶意软件的时间线和功能后,卡巴斯基确定了该活动的感染链,尽管由于可见性有限,某些部分仍然未知。攻击者采用了类似于之前 MATA组织所使用的加载程序、主要木马和窃取程序感染链的组合,并更新了每个恶意软件的功能。此外,他们还引入了一个验证受感染受害者的流程,以确保谨慎的恶意软件传递。

新的MATA感染链

事件调查

调查的一个转折点是发现两个MATA样本,其内部IP地址设置为C&C服务器地址。攻击者通常会在企业网络内创建一系列代理服务器,以便在恶意软件和C&C之间进行通信,例如,如果受感染的系统无法直接访问互联网。在这种情况下,恶意软件配置包含来自卡巴斯基当时不熟悉的子网的IP地址,这引起了卡巴斯基的注意。卡巴斯基立即通知受影响的组织,这些IP地址的系统可能受到损害,并收到了迅速回复。

开始调查此案例时,卡巴斯基意识到受感染的系统是财务软件服务器,并且这些服务器可以通过网络访问目标组织的数十个子公司。那时,卡巴斯基意识到一个工厂的域控制器受到的损害只是冰山一角。随着卡巴斯基继续调查,卡巴斯基发现攻击者使用网络钓鱼电子邮件从工厂发起攻击,并通过网络进行攻击,直到发现与母公司终端服务器的RDP连接的快捷方式。然后他们获取用户的凭据并连接到终端服务器。此后,攻击者重复了他们在受攻击工厂所做的一切,但这一次的规模是整个母公司。他们利用合法驱动程序和 Rootkit 中的漏洞,干扰防病毒软件,拦截用户凭据(其中许多凭据缓存在终端服务器上,包括在许多系统上具有管理员权限的帐户),并开始在网络中主动移动。

自然,这导致母公司的域控制器受到损害,并获得了对更多工作站和服务器的控制权。但袭击者并没有就此止步。接下来,他们能够同时访问两个安全解决方案的控制面板。首先,他们通过利用其中一个漏洞来控制用于检查系统是否符合信息安全要求的解决方案。其次,借助该安全解决方案,他们成功访问了尚未安全配置的端点保护解决方案的控制面板。

在这两种情况下,攻击者都使用安全解决方案来收集有关目标组织基础设施的信息并分发恶意软件,因为这两个系统都具有远程部署和执行文件的能力。结果,接管用于管理安全解决方案的集中式系统使攻击者能够将恶意软件同时传播到多个子公司,并感染运行类Unix系统的服务器(即使在完全控制组织的系统后,他们也无法访问这些服务器)域)与 Linux变体MATA。

关键发现

(1)三代新的MATA恶意软件

第一代是之前MATA第2代的演变。第二代,卡巴斯基称为“MataDoor”,已从头开始重写,可被视为第4代。最后一个卡巴斯基将其命名为MATA gen .5并且它也从头开始重写。与前几代产品一样,它对受感染的系统具有广泛的远程控制功能,具有模块化架构,并使攻击者能够使用各种协议连接到控制服务器,并支持灵活的代理服务器链。

(2)Linux MATA第3代

如上所述,卡巴斯基观察到攻击者通过安全解决方案将MATA的Linux版本传播到多个Linux服务器。卡巴斯基在多个路径上发现了相同的ELF恶意软件,包括反恶意软件解决方案控制服务器和Linux主机。因此,卡巴斯基坚信该恶意软件是通过安全解决方案远程安装功能传播的。Linux版本与第三代MATA Windows版本具有非常相似的功能,并且似乎是从相同的源构建的。

(3)USB传播模块能够桥接气隙网络

它是一种特殊的恶意软件模块,旨在通过可移动介质向受感染的系统发送命令。该模块还负责传输受感染系统上恶意软件收集的数据,这也是通过USB完成的。卡巴斯基认为,攻击者使用此组件渗透与可以访问互联网的子网隔离的系统,因为此类系统通常存储最敏感的信息。

(4)窃取者

在之前针对国防工业的MATA活动中,向受害者发送了窃取者恶意软件。同样,在这次攻击中,攻击者传递了恶意软件,负责通过复杂的感染过程窃取敏感信息。演员根据情况雇用了各种偷窃者。在某些情况下,他们使用的恶意软件只能捕获用户设备的屏幕截图。在其他情况下,窃取者的目的是从受害者那里窃取存储的凭据和cookie。

(5)EDR/安全机制绕过工具

在某些情况下,卡巴斯基观察到攻击者利用名为CallbackHell的公共漏洞来提升权限并绕过端点安全产品。卡巴斯基于2021年发现并报告的该漏洞触发了 Win32k的NtGdiResetDC API中的CVE-2021-40449漏洞,这是一个释放后使用漏洞。这种增加的复杂性使他们能够在不被发现的情况下进行操作,并更有效地实现其目标。同样,他们在攻击安装了CVE-2021-40449漏洞补丁的系统时使用了BYOD(自带漏洞驱动程序)技术。

归因

尽管卡巴斯基此前将MATA与朝鲜国家支持的黑客组织Lazarus联系起来,但其目前很难以高可信度将最近观察到的活动与Lazarus联系起来。

即较新的MATA变体和技术(例如TTLV序列化、多层协议和握手机制),展示了高水平的培训和绕过受攻击环境中安装的安全解决方案的能力。他们使用各种技术来隐藏其活动,例如使用Rootkit、易受攻击的驱动程序、将文件伪装成对合法程序开放进行通信的用户应用程序、多级文件加密和恶意软件的网络活动。此外,在一次攻击中部署多个恶意软件框架和MATA框架版本的情况非常罕见,这表明威胁行为者资源特别充足。

攻击活动的真正受益者仍然未知。考虑到信息安全行业在过去几年中看到Lamberts和Equation组织的活动非常少,并且记住UMBRAGE组织在2017年的Vault7泄漏中被提到,它可能在近年来被用于假标志操作。这肯定是一个足够富有的威胁行为体,允许自己在一次攻击中耗费三个巨大的昂贵框架。尽管大多数恶意Word文档包含韩文字体Malgun Gothic (맑은 고딕),表面看可能与APT Lazarus有关,但在新版本的MATA中发现的技术可能表明来自其他组织(“五眼”APT组织,如紫色、品红和绿色兰伯特。)。然而,这些发现也可能是“虚假信号”,旨在隐藏攻击的真正主谋。

参考资源

1、https://securelist.com/updated-mata-attacks-industrial-companies-in-eastern-europe/110829/

2、https://media.kasperskycontenthub.com/wp-content/uploads/sites/43/2023/10/18092216/Updated-MATA-attacks-Eastern-Europe_full-report_ENG.pdf

3、https://www.bleepingcomputer.com/news/security/mata-malware-framework-exploits-edr-in-attacks-on-defense-firms/

声明:本文来自网空闲话plus,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。