SOAR playbooks在网络安全运营中发挥了很大的作用,尤其是对于有资源构建和维护它们的团队而言。它们自动化例行任务,并将经验丰富的员工的知识嵌入工作流程中,以实现其效果的倍增。当组织有明确定义的政策,使决策树清晰明了时,SOAR playbooks表现最佳。例如,如果政策只允许服务账户访问特定的S3 buckets,那么构建一个自动暂停违反该政策的IAM用户的playbook将是非常合理的,直至进行访问调查。

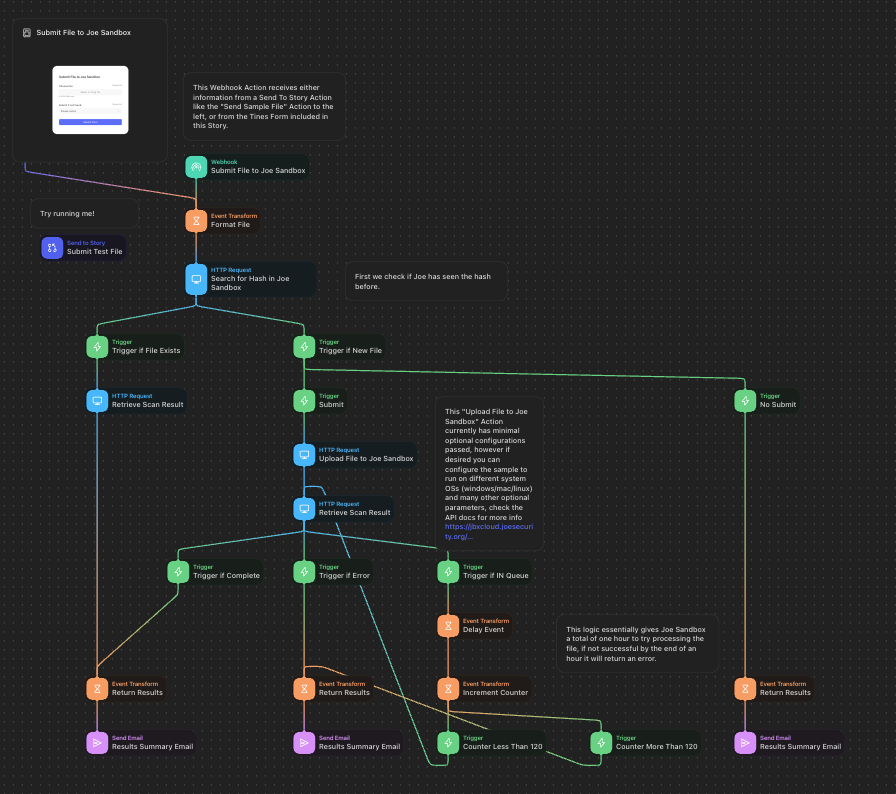

然而,构建过SOAR playbooks的人都知道,即使你有一个漂亮的拖放界面,复杂性也会很快失控。例如,下面的截图显示了一个社区playbooks,它可以自动执行将可疑文件提交到Joe Sandbox进行恶意软件分析的简单任务:

这种复杂性会随着工作量的增加而变得昂贵,因为这些playbooks需要维护。一些大型安全运营团队甚至有专门的自动化工程师,他们擅长预测需要自动化的工作流类型,然后负责构建和维护playbooks。

Gen AI可以处理复杂的长尾调查

if-then逻辑可以推动安全自动化达到一定程度。在SOAR playbooks的尽头,自主AI调查可以接手。Gen AI非常适合一般性的调查问题,并能够自动化许多不太频繁发生且通常不会有playbook的告警的调查。以自动驾驶为例,if-then逻辑可能能够沿着预定的路径引导汽车行驶,但AI更适合处理您在真实城市街道上驾驶时所期望的各种变量。

Gen AI使用的不是“if-then”逻辑,而是递归推理。这就是为什么Gen AI能够比playbooks更进一步推动网络安全告警调查的原因。以调查一个典型的防火墙告警为例:丰富的playbooks会根据威胁情报检查告警,然后将其交给人工分析师进行剩余95%的分析。下面的示例是一个利用GreyNoise丰富WAF告警的社区playbooks:

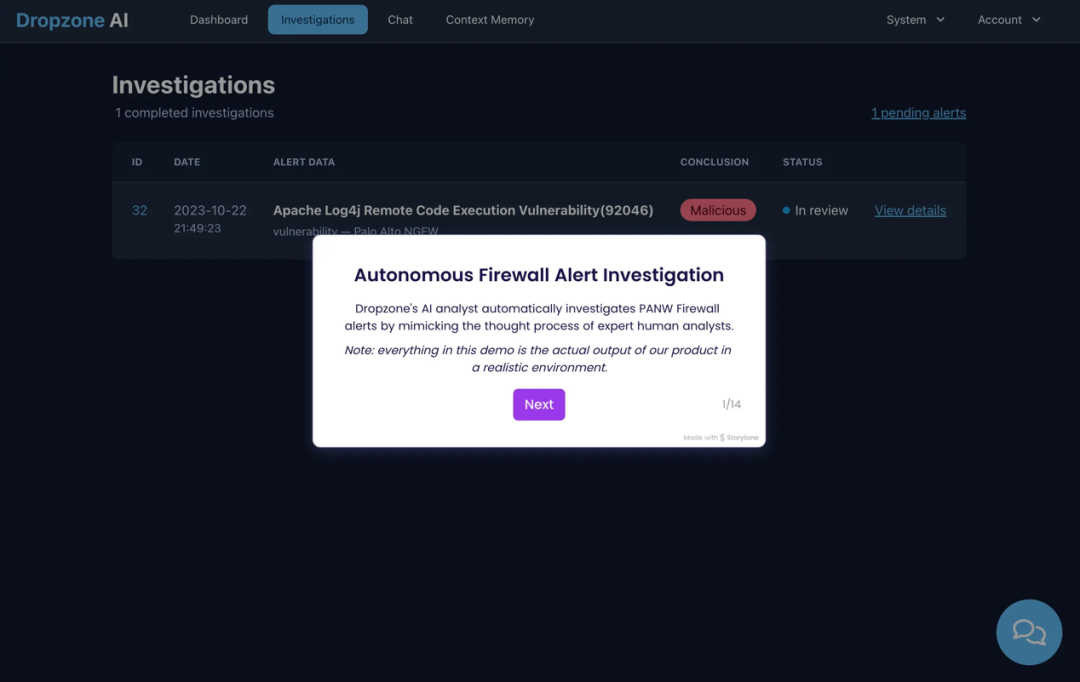

Gen AI将走得更远。在下面的产品演示中,您可以看到AI代理是如何不断调查以得出高置信度结论的。调查涉及多个递归推理步骤,包括:

1.了解来自Palo Alto防火墙的初始告警;

2.检查防火墙发送的PCAP以发现Log4j漏洞利用中使用的JDNI字符串;

3.检索防火墙流量日志,确认目标机器连接到了漏洞利用中使用的恶意IP;

4.制定Splunk查询,从目标计算机提取osquery遥测数据,确认该计算机正在运行有漏洞的Log4j软件库版本;

5.进一步查询Splunk中的osquery遥测数据,找到使用反向shell与恶意IP通信的Python3进程;

6.最后为人类分析师撰写一份总结报告,概述上述内容,并提供作为证据的原始数据链接。

https://dropzone.storylane.io/share/vauxbiqt4mes

彻底的告警调查需要多个步骤,每个步骤都需要推理来评估证据、确定下一步,并在正确的系统(防火墙流量日志、Splunk)中创建必要的查询来获取所需数据。SOAR调查流程图无法自动进行推理,因此无法像Gen AI那样执行这些类型的连续步骤。

为自动调查和响应选择最合适的工具

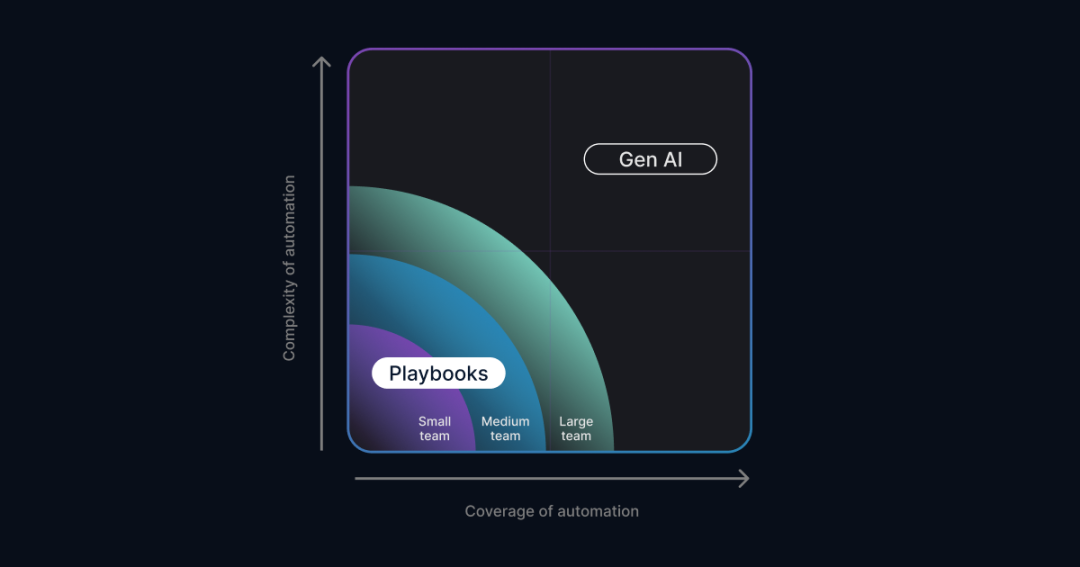

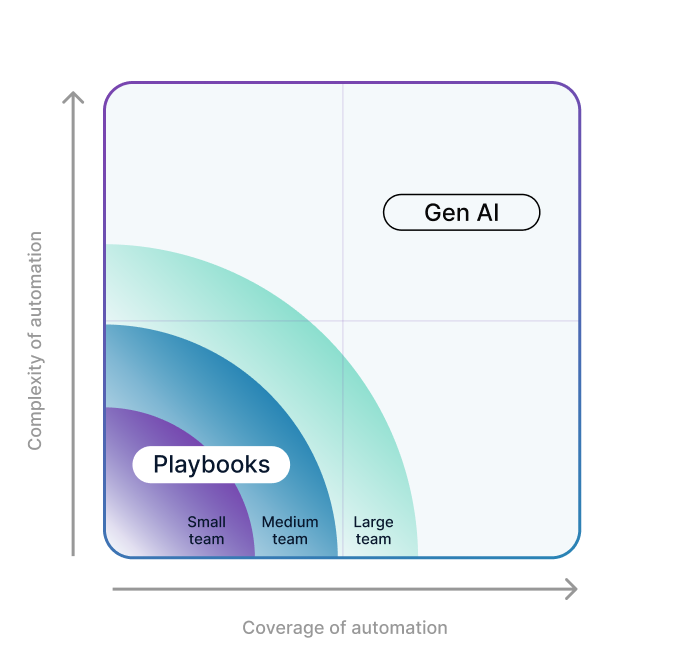

那么问题来了:SOAR playbooks还是Gen AI更适合你的团队?答案很可能是两者都适合,而使用其中一种的程度取决于您的资源。我们绘制了下图,帮助您了解调查playbooks和Gen AI适合不同类型的组织。

您的组织适用的对角线区域取决于所需的复杂性和覆盖范围。一些自动化是低复杂性的,例如基于政策违规对用户进行隔离。其他自动化则较为复杂,例如确定电子邮件是良性还是恶意的。资源更丰富的较大团队还能够编写更多的playbooks,以覆盖发生频率较低的SOC工作流程。

一些通用原则:

拥有专职自动化工程师的大型SOC团队将能够支持更多的playbooks,而较小的团队则更需要AI的帮助;

SOAR playbooks最适合基于策略的响应,例如,如果数据外泄告警标记了6个生产S3 buckets中的一个,就会立即呼叫值班人员;

在存在三个以上变量/因素的情况下,AI驱动的调查不仅能节省大量的playbooks开发时间,还往往能提供更好的结果。

节省时间意味着更高的网络安全性

SOAR的前提是节省时间。但SOAR playbooks也需要投入时间。如果您的团队在构建和维护SOAR playbooks上花费的时间减少90%......他们能做些什么呢?这就像在问,如果消防员不用救火,他们会做什么?他们可以做很多事情!例如,他们可以从事预防和教育工作。

Gen AI有望为SOC团队节省大量时间,这样他们就可以将更多时间花在能够显著改善安全状况的活动上,例如:

1.检测工程,创建Gen AI可自主调查的定制告警;

2.桌面演练,使组织更好地应对安全事件,包括经常被忽视的操作方面,如法律影响和公共沟通;

3.强化环境的预防措施,如识别存储敏感信息的buckets、创建IAM策略以执行最少权限访问,以及减少面向公众的攻击面,如暴露在互联网上的SSH服务器;

4.通过调整日志记录机制和运行安全工具来提高可见性。

这些都是Gen AI无法完成的工作,但需要人类分析师的专业知识。

原文链接:

https://www.dropzone.ai/blog/moving-beyond-the-limits-of-soar-playbooks-for-automation

声明:本文来自安全喵喵站,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。